后门

logon scripts后门

Windows登录脚本,当用户登录时触发,Logon Scripts能够优先于杀毒软件执行,绕过杀毒软件对敏感操作的拦截 注册表位置:HKEY_CURRENT_USER\Environment 在命令行往注册表写入服务,/d后面写入木马程序路径 reg add "HKEY_CURRENT_USER\ ......

VMProtect 壳保护 构造 ROP 链 DLL 内存加载 “白加黑” 多层内存解密 后门 免杀 远控

恶意后门利用多种免杀手段,可远控用户电脑 - 知乎 https://zhuanlan.zhihu.com/p/644588718 恶意后门利用多种免杀手段,可远控用户电脑 火绒安全 已认证账号 42 人赞同了该文章 近期,火绒威胁情报系统监测到一款后门病毒正在快速传播,被激活后会通过远程服务器下 ......

供应链安全情报 | 恶意py包伪装代理SDK进行后门攻击,目标锁定python开发者

概述 2023年11月28号,悬镜供应链安全实验室在Pypi官方仓库(https://pypi.org)监测到两起伪装成http和socks5代理SDK的开源组件投毒事件。python开发者一旦下载安装这些投毒Py包(libproxy、libsocks5),会触发执行Py包中的恶意代码,最终将导致开 ......

Golang实现简单的后门程序

package main import ( "io" "net" "os/exec" ) func main() { var ( listener net.Listener err error conn net.Conn ) listener, err = net.Listen("tcp", ":8 ......

python模块(软件包)预警,恶意后门,反弹shell,获取敏感信息,恶意后门

来源,阿里云: https://developer.aliyun.com/mirror/pypi/ 软件包预警 一、背景 Python库的官方仓库pypi允许开发者自由上传软件包,这会导致某些攻击者利用这点构造恶意包进行供应链攻击,在用户安装包或者引入包时触发恶意行为。目前国内镜像源与官方镜像源往往 ......

通过命令行参数启动的后门病毒

## 在恶意代码分析过程中,关注的重点是恶意代码的整体行为机制和运行逻辑,但是现在由于我们对底层实现逻辑还不太清楚所以花费了大量的时间在具体实现上,要在积累的前提下大胆猜测小心求证。今天我们换一种分析方式,先通过基础静态分析大致猜测恶意代码行为然后再具体分析具体的实现机制。 ### 一. 注册表行为 ......

通过替换dll实现后门功能的恶意代码

# 通过替换Kernel32.dll来实现的后门功能的恶意代码。 该恶意代码存在一个exe可执行文件和一个dll动态链接库,需要分别进行分析 ## 一.待解决问题 1. 这个恶意代码执行了什么功能? 2. 通过什么方式实现其功能? 3. 如何实现长久驻留? 4. 有什么关键特征,或者说这一类恶意代码 ......

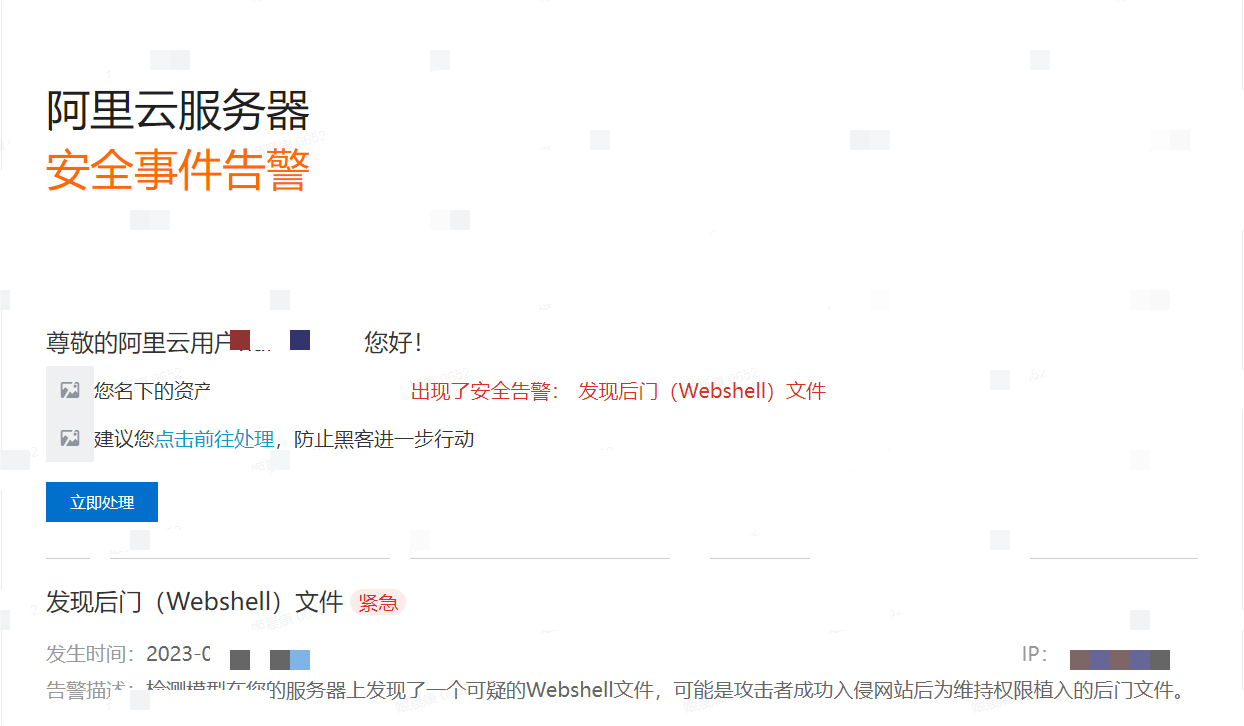

记阿里云发现后门(Webshell)文件误报分析

某天公司这边阿里云安全平台日常安全扫描告警发现一处存在webshell后门  木马文件路径:fckeditor/s ......

1.7 完善自定位ShellCode后门

在之前的文章中,我们实现了一个正向的匿名管道`ShellCode`后门,为了保证文章的简洁易懂并没有增加针对调用函数的动态定位功能,此类方法在更换系统后则由于地址变化导致我们的后门无法正常使用,接下来将实现通过PEB获取`GetProcAddrees`函数地址,并根据该函数实现所需其他函数的地址自定... ......

1.6 编写双管道ShellCode后门

本文将介绍如何将`CMD`绑定到双向管道上,这是一种常用的黑客反弹技巧,可以让用户在命令行界面下与其他程序进行交互,我们将从创建管道、启动进程、传输数据等方面对这个功能进行详细讲解。此外,本文还将通过使用汇编语言一步步来实现这个可被注入的`ShellCode`后门,并以此提高代码通用性。最终,我们将... ......

BT最新版一处RCE&后门&登录漏洞

审计搞了宝塔好几个版本,花了也不算短时间,屯了3个洞 1.一个命令执行 (有一定利用条件,最开始不能回显,配合DNSLOG完成回显) 2.一个不死后门(非官方,自留后门,用来持续维持权限) 适用 Linux/windows 测试版本: linux 7.9.8 Windows 6.7.0 Window ......

黑客利用WordPress 插件暗中建立后门网站

东方联盟网络安全组织在上周发布的一份报告中透露,有人观察到威胁行为者利用一个合法但过时的 WordPress 插件暗中建立后门网站,作为正在进行的活动的一部分。 有问题的插件是 Eval PHP,由名为 flashpixx 的开发人员发布。它允许用户插入 PHP 代码页和 WordPress 网站的 ......

权限维持&后门方向速查清单

我超怕的 - https://www.cnblogs.com/iAmSoScArEd/p/17287883.html Windows主机后门 1、粘滞键 替换c:\windows\system32\sethc.exe 为后门程序 2、注册表 HKCU:Software\Microsoft\Windo ......

CN RedGolf 集团利用 KEYPLUG 后门攻击 Windows 和 Linux 系统

被追踪为 RedGolf 的 CN 国家支持的威胁活动组织被归因于使用名为 KEYPLUG 的自定义 Windows 和 Linux 后门。 Recorded Future 告诉 The Hacker News:“RedGolf 是一个特别多产的CN国家支持的威胁组织,可能多年来一直活跃于全球范围内 ......

网络对抗Exp2-后门原理与实践

实验基础 本次实验需要我们掌握后门的基础知识,学习使用nc实现Windows,Linux之间的后门连接,学习使用Metaspolit的msfvenom指令生成简单的后门程序,学会MSF POST模块的应用。 基础知识 后门的概念 后门就是不经过正常认证流程而访问系统的通道。后门可能出现在编译器中、操 ......

后门原理与实践—20201229赵斌

Exp2 后门原理与实践—20201229赵斌 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 在网上下载软件的时候,后门很有可能被捆绑在下载的软件当中; 浏览网页的时候,点的一些小广告可能会被植入后门; 接入别人的U盘或硬盘时,有可能被植入木马; 连接了不安全的网络。 例举你知道的 ......

后门

实 验 报 告 课程:网络对抗技术 班级:2012 姓名:郭幸坤 学号:20201213 实验名称:后门原理与实践 实验日期:2023.3.20 实验目的 了解网络后门的原理与危害。 学会使用 netcat 、socat 获取主机 shell 理解 TCP 反弹 shell 的原理 初步掌握 met ......

网络对抗实验二 后门原理与实践--20201313

《网络对抗技术》——Exp2 后门原理与实践 一、实验准备 1、实验要求 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, 任务计划启动 使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机She ......

20201326_exp2_后门原理与实践_实验报告

20201326 EXP2-后门原理与实践 一、实验基础 实验目的 本次实验需要我们掌握后门的基础知识,学习使用nc实现Windows,Linux之间的后门连接,学习使用Metaspolit的msfvenom指令生成简单的后门程序,学会MSF POST模块的应用。 基础知识 后门 后门就是不经过正常 ......

Exp2-后门原理与实践

1.基础问题问答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 答:在网络上下载了不安全的程序或是软件,将捡到的U盘插入自己的电脑,点击了具有安全风险的不明链接,这些东西都很有可能带有后门。后门通过这些途径进入电脑,导致系统中的一些隐私信息暴露。 (2)例举你知道的后门如何启动起来(win ......

Exp2-后门原理与实践

一、实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shell, 任务计划启动 3.用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell 4.使用MSF meterpreter(或其 ......

后门原理与实践

1.实验目标 使用netcat获取主机操作Shell,cron启动某项任务(任务自定)PS:cron是linux下 用来周期性的执行某种任务或等待处理某些事件的一个守护进程 使用socat获取主机操作Shell, 任务计划启动 使用MSF meterpreter(或其他软件)生成可执行文件,利用nc ......

《网络对抗技术》——Exp2 后门原理与实践

一、实验准备 1、实验要求 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, 任务计划启动 使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell 使用MSF meterpreter(或其 ......

2023-2024—2 20201302姬正坤《网络对抗技术》Exp2 后门原理与实践

2023-2024—2 20201302姬正坤《网络对抗技术》Exp2 后门原理与实践 一、实验准备 1、基础问题的思考 a、例举你能想到的一个后门进入到你系统中的可能方式? 答:网络不知名小网站下载的盗版软件包里可能含有后门程序,在进行安装时进入系统。 b、例举你知道的后门如何启动? 答: 伪装成 ......

网络对抗实验二 后门原理与实践

#实验内容 ###1.使用netcat获取主机操作Shell,cron启动 (1)使用netcat获取主机操作shell 首先在Kali终端输入ifconfig查找IP地址,Kali端IP地址为192.168.0.186 #图片 然后在Windows下输入ipconfig查询windows的ip为1 ......

Exp2-后门原理与实践

Exp2-后门原理与实践 实验基础 1 基础知识 后门的概念 后门就是不经过正常认证流程而访问系统的通道。后门可能出现在编译器中、操作系统中,最常见的是应用程序中的后门,还可能是潜伏于操作系统中或伪装成特定应用的专用后门程序。 常用后门工具 1.NC和Netcat 底层工具,进行基本的TCP、UDP ......

20201306——Exp2 后门原理与实践

一、实验准备 1、实验要求 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, 任务计划启动 使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell 使用MSF meterpreter(或其 ......

20201226马瑞婕《网络对抗》Exp2后门原理与实践

#1 实验基础 ##1.1 基础知识 ###1.1.1 后门的概念 后门就是不经过正常认证流程而访问系统的通道。后门可能出现在编译器中、操作系统中,最常见的是应用程序中的后门,还可能是潜伏于操作系统中或伪装成特定应用的专用后门程序。 #常用后门工具 NC和Netcat 底层工具,进行基本的TCP、U ......

Exp2 后门原理与实践-20201324

1 实验内容 (1)使用netcat获取主机操作Shell,cron启动 互相Ping通 查看得知linux的IP:192.168.137.142 查看得知windows的IP:192.168.43.213 获得shell Windows获取Linux Shell ncat.exe -l -p 13 ......

Exp2-后门原理与实践

基础问题回答(1)例举你能想到的一个后门进入到你系统中的可能方式? 浏览网页的时候,点击页面的广告可能会被植入后门。(2)例举你知道的后门如何启动起来(win及linux)的方式? 对后门程序进行伪装,例如重命名成某个广告的关闭程序之类的,诱骗用户点击启动; Linux下可以通过cron来启动。(3 ......