被追踪为 RedGolf 的 CN 国家支持的威胁活动组织被归因于使用名为 KEYPLUG 的自定义 Windows 和 Linux 后门。

Recorded Future 告诉 The Hacker News:“RedGolf 是一个特别多产的CN国家支持的威胁组织,可能多年来一直活跃于全球范围内的广泛行业。”

“该组织已经展示了快速将新报告的漏洞(例如 Log4Shell 和 ProxyLogon)武器化的能力,并且具有开发和使用大量自定义恶意软件系列的历史。”

在 2021 年 5 月至 2022 年 2 月期间针对多个美国州政府网络的攻击中,谷歌旗下的 Manidant 于 2022 年 3 月首次披露了CN威胁行为者对 KEYPLUG 的使用。

然后在 2022 年 10 月,Malwarebytes 详细介绍了 8 月初针对斯里兰卡政府实体的一组单独攻击,这些攻击利用一种名为 DBoxAgent 的新型植入物来部署 KEYPLUG。

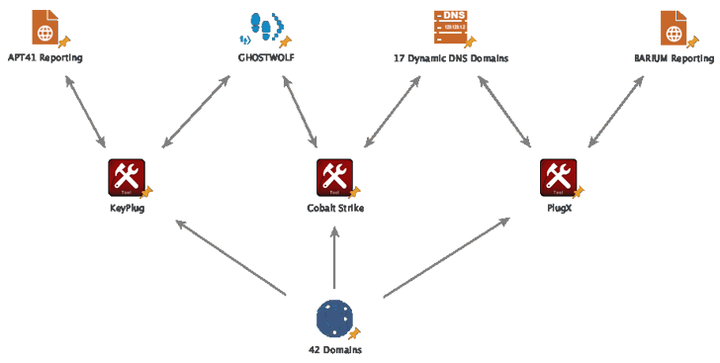

这两个活动都归因于 Winnti(又名 APT41、Barium、Bronze Atlas 或 Wicked Panda),Recorded Future 称其与 RedGolf“密切重叠”。

Recorded Future 表示:“我们没有观察到具体的受害者情况,作为最新突出的 RedGolf 活动的一部分。” “然而,由于与之前报道的网络间谍活动重叠,我们认为这项活动很可能是出于情报目的而不是经济利益。”

这家网络安全公司除了检测到该黑客组织至少在 2021 年至 2023 年期间使用的一组 KEYPLUG 样本和运营基础设施(代号 GhostWolf)外,还注意到它使用了 Cobalt Strike 和 PlugX 等其他工具。

GhostWolf 基础设施本身由 42 个 IP 地址组成,用作 KEYPLUG 命令和控制。 还观察到敌对集体利用传统注册域和动态 DNS 域的混合,通常具有技术主题,作为 Cobalt Strike 和 PlugX 的通信点。

该公司表示:“RedGolf 将继续展示高运营节奏,并迅速将面向外部的公司设备(VPN、防火墙、邮件服务器等)中的漏洞武器化,以获得对目标网络的初始访问权限。”

“此外,该组织可能会继续采用新的自定义恶意软件系列来添加到现有工具中,例如 KEYPLUG。”

为了抵御 RedGolf 攻击,建议组织定期应用补丁,监控对面向外部的网络设备的访问,跟踪和阻止已识别的命令和控制基础设施,并配置入侵检测或预防系统以监控恶意软件检测。

Trend Micro 透露,自 2022 年以来,它发现了 200 多名 Mustang Panda(又名 Earth Preta)攻击的受害者,这是由各个子组织策划的影响深远的网络间谍活动的一部分。

大多数网络攻击发生在亚洲,其次是非洲、欧洲、中东、大洋洲、北美洲和南美洲。

趋势科技表示:“有强烈迹象表明,传统情报贸易和网络收集工作相互交织,表明网络间谍活动高度协调和复杂。”