ROP

【pwn】cmcc_simplerop --rop链的构造

程序保护情况检查 32位程序,堆栈不可执行 主函数: 左边又是一堆函数,file看一下 发现是静态链接,那ret2libc不用考虑了,接着看一下有没有int 80 那可以考虑利用rop链调用execve函数,用系统调用的函数参数是存在寄存器中的,但是本程序找不到/bin/sh的字符串,可以利用rea ......

【pwn】inndy_rop --ropchain的利用

先检查程序的保护情况 32位。堆栈不可执行,ida看一下代码逻辑 存在gets函数的栈溢出,偏移是0xc,然后再根据左边一堆函数,判断这个程序是静态编译,那这里的libc的打法就可以不用考虑,这里使用ROPgadget --binary rop --ropchain进行需要rop链 然后加上偏移就可 ......

inndy_rop

inndy_rop one-gadget利用 overflow()函数中存在溢出 没有system也没有输出函数 没有/bin/sh或者sh可利用字段 程序是静态链接 bamuwe@qianenzhao:~$ file rop rop: ELF 32-bit LSB executable, Inte ......

PicoCTF_2018_rop_chain

PicoCTF_2018_rop_chain 函数参数劫持 整数型绕过 \x00绕过len() 函数vuln中存在栈溢出 flag是后门函数,只要满足win1 && win2和a1 = 0xDEADBAAD就可以得到flag 3.win1 & win2存在于.bss段上,但是可以利用win_func ......

铁人三项(第五赛区)_2018_rop

铁人三项(第五赛区)_2018_rop 函数参数劫持 32位泄露libc from pwn import * context.log_level = 'debug' #io = gdb.debug('./2018_rop','break *0x8048474') io = process('./20 ......

VMProtect 壳保护 构造 ROP 链 DLL 内存加载 “白加黑” 多层内存解密 后门 免杀 远控

恶意后门利用多种免杀手段,可远控用户电脑 - 知乎 https://zhuanlan.zhihu.com/p/644588718 恶意后门利用多种免杀手段,可远控用户电脑 火绒安全 已认证账号 42 人赞同了该文章 近期,火绒威胁情报系统监测到一款后门病毒正在快速传播,被激活后会通过远程服务器下 ......

【pwn】orw&rop --泄露libc基址,orw

我们先看看程序的保护的情况 因为题目提示了orw,我们可以沙箱检测一下 可以发现是禁用的execve函数的,接着看函数逻辑 这里格式化字符串漏洞可以泄露canary和puts函数地址,先确定一下参数位置 可以发现参数是在第六个位置,接下来就是构造ROP,调用read函数读取shellcode到mma ......

【pwn】[HNCTF 2022 WEEK2]ret2libc --rop构造泄露libc

这道题是简单的libc,不过多分析了 exp: from pwn import * from LibcSearcher import * io=remote("node5.anna.nssctf.cn",28341) elf=ELF("./pwn") put_got=elf.got["puts"] ......

【pwn】ciscn_2019_s_3 -- rop,gadget利用,泄露栈地址

这道题挺好的,可以帮助我更好的理解gadget的利用以及rop技术 首先,查一下程序保护情况 拖进ida分析 这里sys_read和sys_write是系统调用函数,看汇编可以分析出来 我们首先要了解一下64位系统的系统调用 传参方式:首先将系统调用号 传入 rax,然后将参数 从左到右 依次存入 ......

[HarekazeCTF2019]baby_rop2

# [HarekazeCTF2019]baby_rop2 64位的ret2libc3 ## 0x01 _2018_rop

# 铁人三项(第五赛区)_2018_rop 经典ret2libc3  exp ``` ......

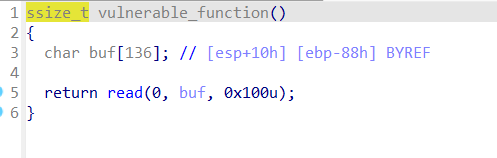

5.2 基于ROP漏洞挖掘与利用

通常情况下栈溢出可能造成的后果有两种,一类是本地提权另一类则是远程执行任意命令,通常C/C++并没有提供智能化检查用户输入是否合法的功能,同时程序编写人员在编写代码时也很难始终检查栈是否会发生溢出,这就给恶意代码的溢出提供了的条件,利用溢出攻击者可以控制程序的执行流,从而控制程序的执行过程并实施恶意... ......

pwn刷题笔记(ret2libc、ROP)

ciscn_2019_c_1 (ret2libc + rop) checksec查看保护机制,开启了NX,不能往栈里写入shellcode。 encrypt函数反汇编 encrypt(){ char s[50]; puts(Input your Plaintext to be encrypted) ......

pwn | picoctf_2018_rop chain

pwn | picoctf_2018_rop chain 栈溢出ret2text。 exp: from pwn import * context.log_level = 'debug' p_vuln = 0x08048714 p_win1 = 0x080485CB p_win2 = 0x080485 ......