Earth Preta 最近开展的一项活动表明,与CN结盟的民族国家团体越来越擅长绕过安全解决方案。

该威胁行为者至少从 2012 年开始活跃,由 Bronze President、HoneyMyte、Mustang Panda、RedDelta 和 Red Lich 领导下的更广泛的网络安全社区进行跟踪。

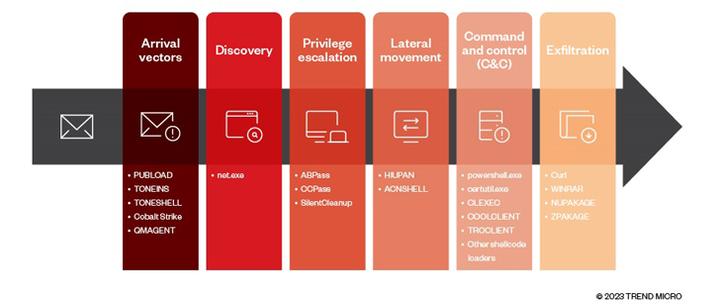

该组织安装的攻击链从一封鱼叉式网络钓鱼电子邮件开始,以部署各种用于后门访问、命令与控制 (C2) 和数据泄露的工具。

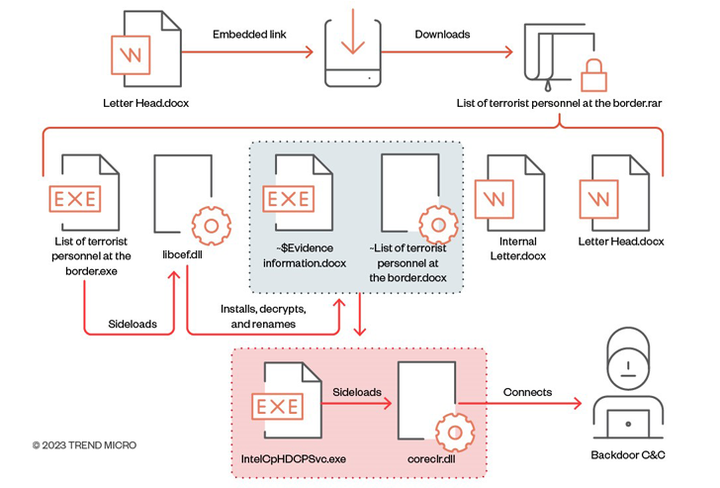

这些消息带有通过 Dropbox 或 Google Drive 链接分发的恶意诱饵档案,这些链接使用 DLL 侧载、LNK 快捷方式文件和伪造的文件扩展名作为到达向量来获得立足点并投放 TONEINS、TONESHELL、PUBLOAD 和 MQsTTang 等后门程序( 又名 QMAGENT)。

早在 2021 年 4 月,就观察到类似的利用 Google Drive 链接的感染链传播 Cobalt Strike。

“Earth Preta 倾向于将恶意负载隐藏在虚假文件中,将它们伪装成合法文件——这种技术已被证明可以有效避免被发现,”趋势科技在周四发布的一份新分析报告中表示。

这种入口点方法于去年年底首次被发现,此后进行了轻微调整,其中存档的下载链接嵌入到另一个诱饵文档中,并且该文件受密码保护,以试图避开电子邮件网关解决方案。

“然后可以通过文档中提供的密码在内部提取文件,”研究人员说。 “通过使用这种技术,攻击背后的恶意行为者可以成功绕过扫描服务。”

对受害者环境的初始访问之后是帐户发现和权限升级阶段,Mustang Panda 利用 ABPASS 和 CCPASS 等自定义工具来规避 Windows 10 中的用户帐户控制 (UAC)。

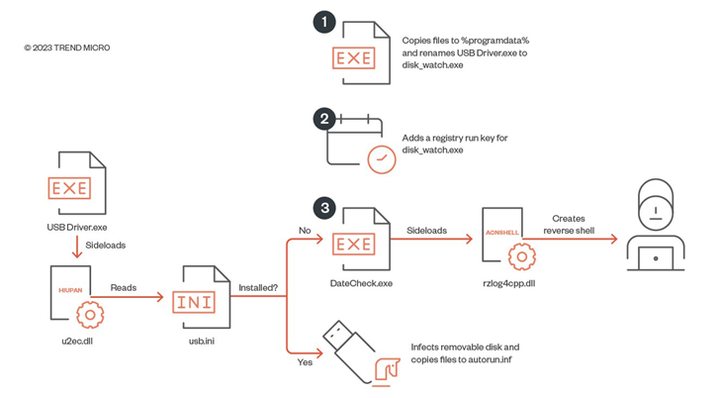

此外,还观察到威胁行为者部署了诸如“USB Driver.exe”(HIUPAN 或 MISTCLOAK)和“rzlog4cpp.dll”(ACNSHELL 或 BLUEHAZE)等恶意软件,将它们自己安装到可移动磁盘上并创建一个反向 shell,目的是横向攻击 在网络中移动。

部署的其他实用程序包括 CLEXEC,这是一个能够执行命令和清除事件日志的后门; COOLCLIENT 和 TROCLIENT,旨在记录击键以及读取和删除文件的植入物; 和 PlugX。

研究人员指出:“除了众所周知的合法工具外,威胁行为者还制作了用于渗透的高度定制的工具。” 这包括 NUPAKAGE 和 ZPAKAGE,它们都可以收集 Microsoft Office 文件。

调查结果再次突显出CN网络间谍活动的行动节奏加快,以及他们持续投资于发展网络武器以逃避检测。

“Earth Preta 是一个有能力且有组织的威胁行为者,它不断磨练其 TTP,加强其开发能力,并构建一个多功能的工具和恶意软件库,”研究人员总结道。