1. 实验目的和要求

实验目的:理解网络扫描、网络侦察的作用;通过搭建网络渗透测试平台,了解并熟悉常用搜索引擎、扫描工具的应用,通过信息收集为下一步渗透工作打下基础。

系统环境:Kali Linux 2、Windows

网络环境:交换网络结构

实验工具: Metasploitable2(需自行下载虚拟机镜像);Nmap(Kali);WinHex、数据恢复软件等

2. 实验步骤

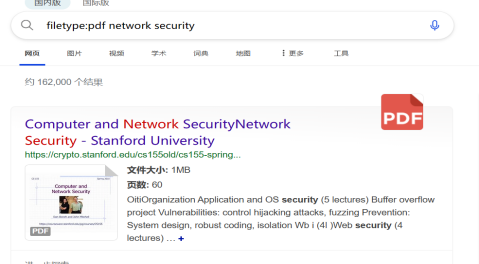

1、用搜索引擎Google或百度搜索麻省理工学院网站中文件名包含“network security”的pdf文档,截图搜索得到的页面。

直接百度搜索“filetype:pdf network security”。

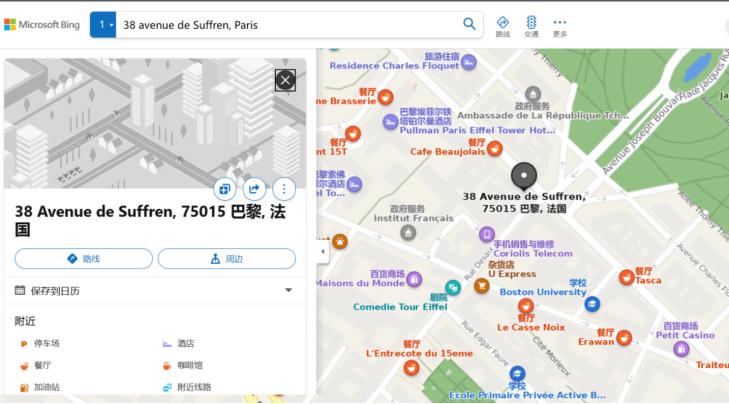

2、照片中的女生在哪里旅行?

截图搜索到的地址信息。

首先根据图片上的信息我们在百度上搜索

根据得到的信息我们可以看到其位置:38 avenue de Suffren, Paris

再在百度上搜索该位置,即可得到。

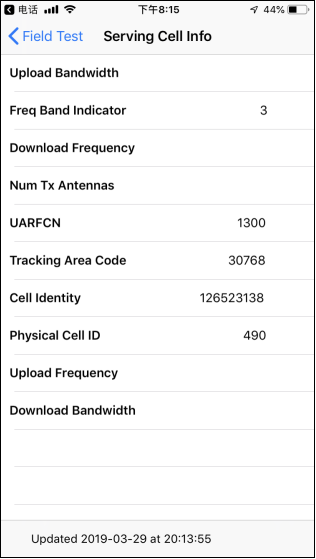

3、手机位置定位。通过LAC(Location Area Code,位置区域码)和CID(Cell Identity,基站编号,是个16位的数据(范围是0到65535)可以查询手机接入的基站的位置,从而初步确定手机用户的位置。

获取自己手机的LAC和CID:

Android 获取方法:Android: 拨号*#*#4636#*#*进入手机信息工程模式后查看

iphone获取方法:iPhone:拨号*3001#12345#*进入FieldTest

Serving Cell info–>LAC=Tracking Area Code -->cellid = Cell identity

若不能获取,用上图信息。

截图你查询到的位置信息。

我手机无法获取LAC和CID,因此用右图信息可知LAC:30768,CID:126523138;我们打开基站位置查询输入该信息即可得到位置信息。

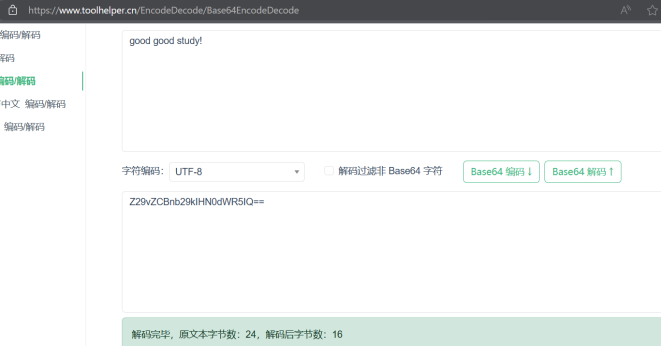

4、编码解码

将Z29vZCBnb29kIHN0dWR5IQ==解码。截图。

我们观察该编码其末尾有=,因此我们可以猜到这个编码为base64编码,打开转换网站即可解码。

5、地址信息

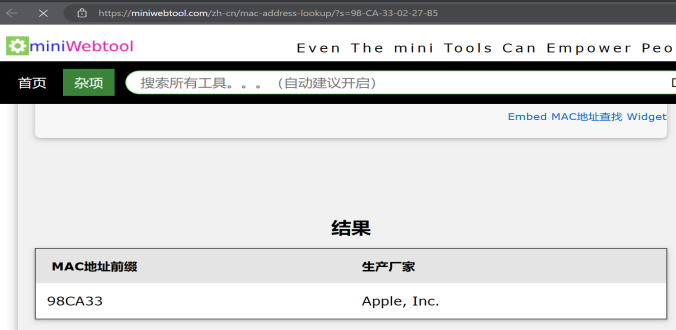

5.1内网中捕获到一个以太帧,源MAC地址为:98-CA-33-02-27-B5;目的IP地址为:202.193.64.34,回答问题:该用户使用的什么品牌的设备,访问的是什么网站?并附截图。

我们打开MAC地址查询打开输入98-CA-33-02-27-B5,得到以下信息,看到其生产厂家为apple,可以得知该用户使用apple品牌的设备。

再打开ip地址查询输入ip,即可得到以下信息。

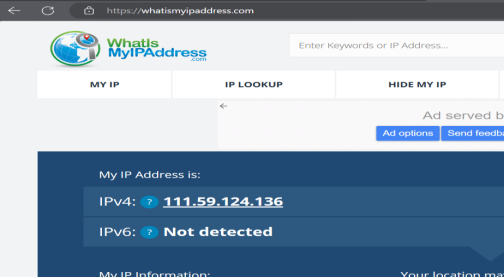

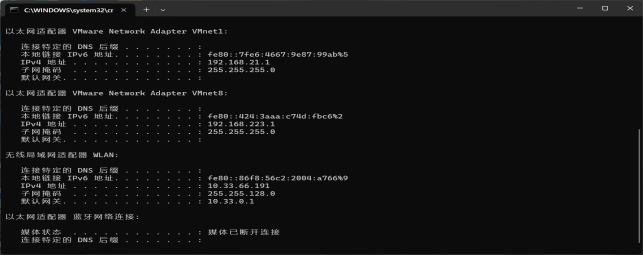

5.2 访问https://whatismyipaddress.com得到MyIP信息,利用ipconfig(Windows)或ifconfig(Linux)查看本机IP地址,两者值相同吗?如果不相同的话,说明原因。

我们访问该网址得到其ip。

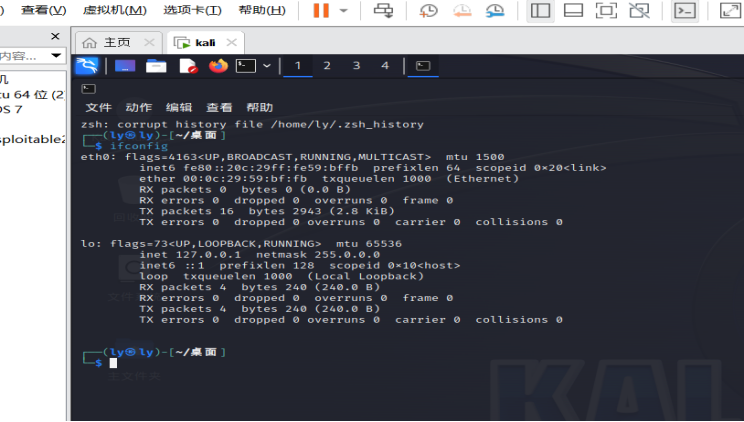

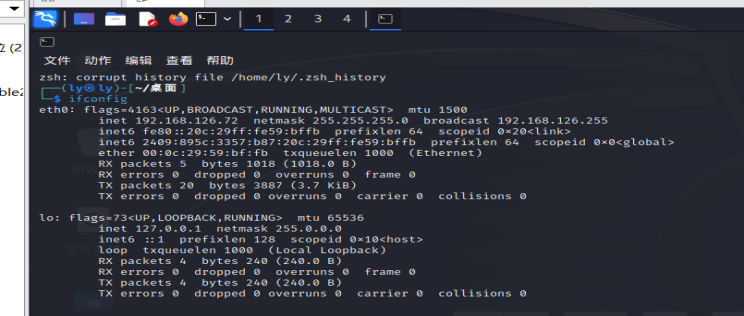

查看本机ip。

这两个ip地址是不同的,因为一般来说我们的计算机上得到的ip都是保留地址,即内网ip,用ipconfig和百度出来的是不一样的,ipconfig出来的是我们的内网ip,百度出来的ip是外网ip。

公网IP是指用公网连接互联网的非保留地址,可以通过公网IP与互联网上的其他计算机互相访问。通常所说的IP地址,其实就是指的公网 IP。

内网就相当于一个局域网,比如A、B、C三台机器都连在同一台路由器上,那他们就属于同一局域网,他们的网段是相同的,可以直接进行通信。

6、NMAP使用

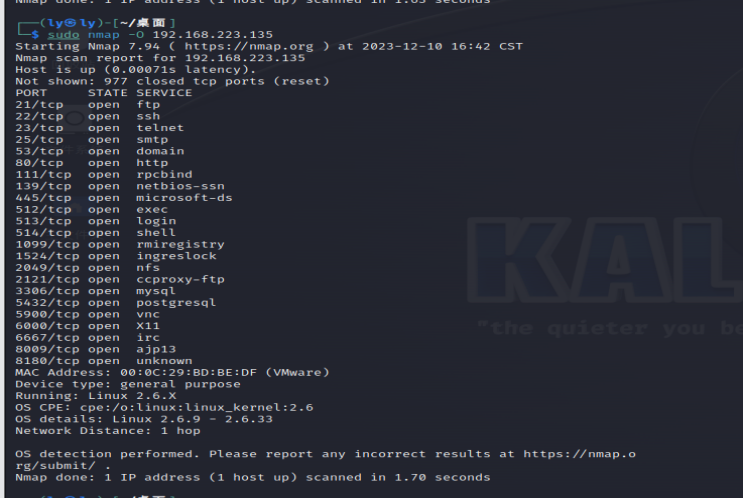

6.1利用NMAP扫描Metasploitable2(需下载虚拟机镜像)的端口开放情况。并附截图。说明其中四个端口的提供的服务,查阅资料,简要说明该服务的功能。

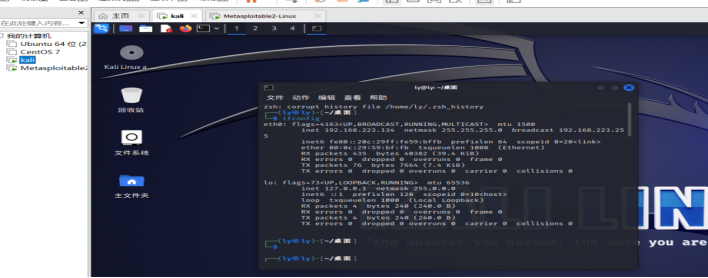

我们打开Metasploitable2后在kali中输入ifconfig找到其ip。

(1)21端口主要用于FTP(File Transfer Protocol,文件传输协议)服务,FTP服务主要是为了在两台计算机之间实现文件的上传与下载,一台计算机作为FTP客户端,另一台计算机作为FTP服务器,可以采用匿名(anonymous)登录和授权用户名与密码登录两种方式登录FTP服务器。目前,通过FTP服务来实现文件的传输是互联网上上传、下载文件最主要的方法。

(2)23端口主要用于Telnet(远程登录)服务,是Internet上普遍采用的登录和仿真程序。同样需要设置客户端和服务器端,开启Telnet服务的客户端就可以登录远程Telnet服务器,采用授权用户名和密码登录。登录之后,允许用户使用命令提示符窗口进行相应的操作。

(3)25端口被很多木马程序所开放,比如Ajan、Antigen、Email Password Sender、ProMail、trojan、Tapiras、Terminator、WinPC、WinSpy等等。拿WinSpy来说,通过开放25端口,可以监视计算机正在运行的所有窗口和模块。

(4)53端口为DNS(Domain Name Server,域名服务器)服务器所开放,主要用于域名解析,DNS服务在NT系统中使用的最为广泛。

(5)80端口是为HTTP(HyperText Transport Protocol,超文本传输协议)开放的,这是上网冲浪使用最多的协议,主要用于在WWW(World Wide Web,万维网)服务上传输信息的协议。

6.2利用NMAP扫描Metasploitable2的操作系统类型,并附截图。

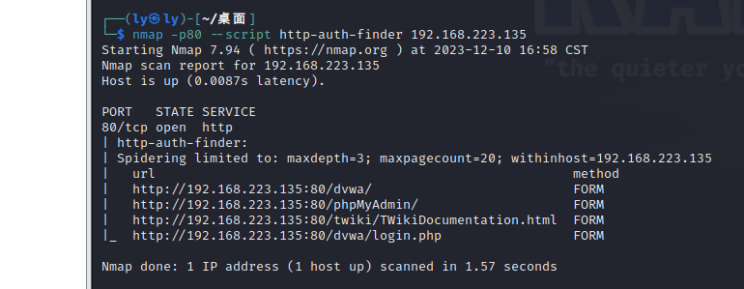

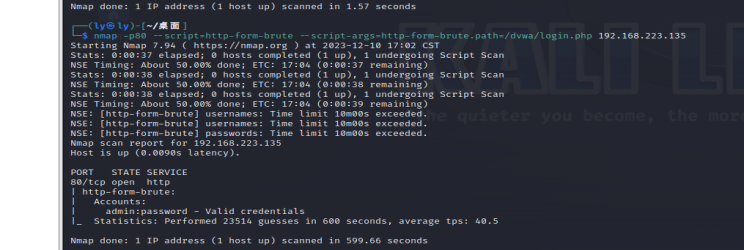

6.3 利用NMAP穷举 Metasploitable2上dvwa的登录账号和密码。

先猜测其在80端口上,爆破出站点上的登录页面。

我们可以得到账户:admin 密码:- Valid credentials

6.4 查阅资料,永恒之蓝-WannaCry蠕虫利用漏洞的相关信息。

“永恒之蓝”(EternalBlue)是美国国家安全局NSA旗下的黑客组织Equation Group开发的网络攻击工具。它扫描并利用运行在TCP 445端口之上的Windows SMB (Server Message Block)文件共享协议的漏洞, 上传勒索软件等恶意软件到Windows系统,对用户的文件进行加密并勒索赎金。 2017年4月,Shadow Broker黑客组织入侵了Equation Group的网络,窃取了大量网络攻击工具,并把它放到互联网上拍卖。为证明其拍卖的黑客工具的真实性和有效性,Shadow Broker黑客组织在网上公布了他们窃取来的一部分黑客工具,包括“永恒之蓝”恶意软件的密码,该软件即是WannaCry勒索病毒的源头软件。 WannaCry勒索病毒是黑客在“永恒之蓝”的基础上开发的蠕虫病毒,它可以自我复制传播。该蠕虫病毒先扫描网络上存在SMB漏洞的Windows机器,然后上传勒索软件到该Windows系统,锁定用户的数据并进行勒索,是一个典型的蠕虫和勒索软件的结合体。

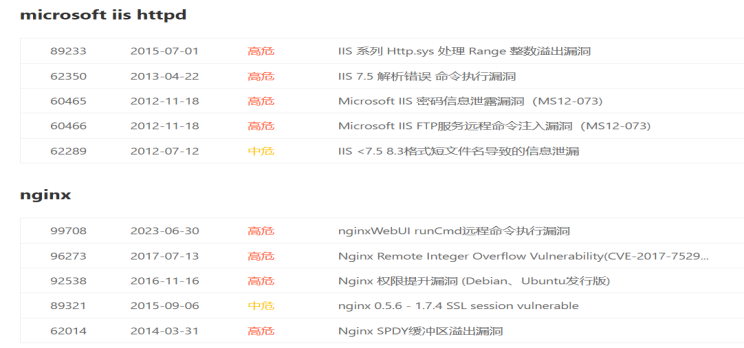

7、利用ZoomEye搜索一个西门子公司工控设备,并描述其可能存在的安全问题。

其可能存在未授权任意文件读取漏洞,可能会导致攻击者在未经身份验证的情况下可通过该漏洞读取主机上的任意文件。 攻击者可以通过将包含特殊目录便利字符序列(../)的特制HTTP请求发送到受影响的设备来利用此漏洞,成功利用该漏洞的攻击者可以在目标设备上查看文件系统上的任意文件。

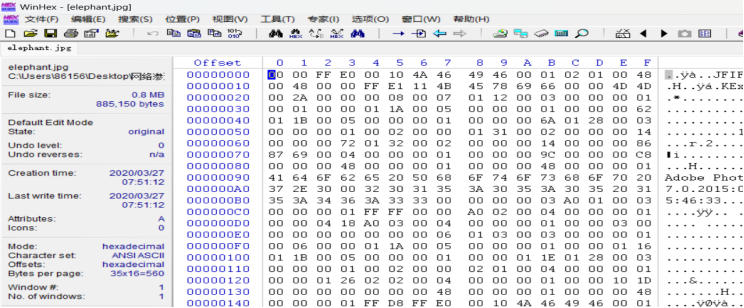

8、Winhex简单数据恢复与取证

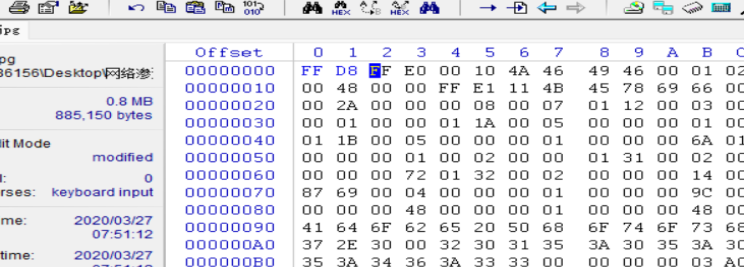

8.1 elephant.jpg不能打开了,利用WinHex修复,说明修复过程。

我们将该图片在WinHex打开,因为其为jpg.格式,其头文件为ffd8ff。打开后我们发现图片的头文件损坏,将其改正即可修复。

常见的头文件:

JPEG (jpg), 文件头:FFD8FFE0

PNG (png), 文件头:89504E47 文件尾:0000000049454E44AE426082

GIF (gif), 文件头:47494638

ZIP Archive (zip), 文件头:504B0304 文件尾:00000000

TIFF (tif), 文件头:49492A00

Windows Bitmap (bmp), 文件头:424D

CAD (dwg), 文件头:41433130

Adobe Photoshop (psd), 文件头:38425053

Rich Text Format (rtf), 文件头:7B5C727466

XML (xml), 文件头:3C3F786D6C

HTML (html), 文件头:68746D6C3E

Email [thorough only] (eml), 文件头:44656C69766572792D646174653A

Outlook Express (dbx), 文件头:CFAD12FEC5FD746F

Outlook (pst), 文件头:2142444E

MS Word/Excel (xls.or.doc), 文件头:D0CF11E0

MS Access (mdb), 文件头:5374616E64617264204A

WordPerfect (wpd), 文件头:FF575043

Adobe Acrobat (pdf), 文件头:255044462D312E

Quicken (qdf), 文件头:AC9EBD8F

Windows Password (pwl), 文件头:E3828596

RAR Archive (rar), 文件头:52617221

Wave (wav), 文件头:57415645

AVI (avi), 文件头:41564920

Real Audio (ram), 文件头:2E7261FD

Real Media (rm), 文件头:2E524D46

MPEG (mpg), 文件头:000001BA

MPEG (mpg), 文件头:000001B3

Quicktime (mov), 文件头:6D6F6F76

Windows Media (asf), 文件头:3026B2758E66CF11

MIDI (mid), 文件头:4D546864

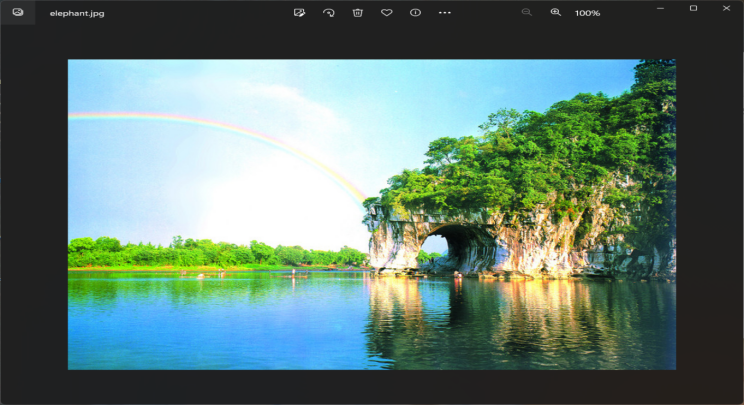

8.2 笑脸背后的阴霾:图片smile有什么隐藏信息。

我们在WinHex打开该文件。在末尾处即可看到隐藏信息:tom is the killer。

8.3 尝试使用数据恢复软件恢复你的U盘中曾经删除的文件。

我们在搜索“数据恢复软件”下载并安装,打开软件使用即可恢复U盘中曾经删除的文件。

9、讨论学校热点GUET-WiFi的安全问题,以截图说明。

我们在kali使用桥接模式下,连接学校热点,再在kali中用“ifconfig”查看网络配置,发现无法取得其ip。

我们连接手机热点,再在kali中用“ifconfig”查看网络配置,发现我们取得了该ip。

由此可见,学校热点是做了一定的防护措施,如虚拟机的物理地址并不在注册列表中,所以学校校园网便会把虚拟机网络连接给ban了;设置防火墙,某种程度上保护了同学门的隐私。但其也存在一定的安全问题,可能会存在钓鱼wifi,使得某些同学误连接,从而发生隐私被窃取的情况。

3. 实验小结

(1)道德黑客攻击是指对计算机系统、应用程序或数据进行未经授权的访问的授权尝试。 通过进行道德黑客攻击,可以复制恶意攻击者使用的相同策略,这有助于识别可以在被外部利用之前解决的安全漏洞。 任何系统、流程、网站或设备都可能遭到黑客攻击,因此道德黑客了解此类攻击如何发生以及潜在后果至关重要。

(2)在简单数据恢复和取证的过程中,对wireshark和WinHex的使用有了更进一步的认识,也了解了很多文件的头文件格式。在对某数据进行恢复或取证时,会优先思考判断数据的类型,该用什么方法去做,同时也对一些数据的恢复和取证更熟悉。

(3)在kali中,了解nmap的一些指令,对相关的命令的实现也有了更深的体会。但在其过程中还是会出现一些问题,对nmap命令的功能记忆出现混淆,所以在使用的过程中要思考并进行记忆与区分。

1. 实验目的和要求

实验目的:理解网络扫描、网络侦察的作用;通过搭建网络渗透测试平台,了解并熟悉常用搜索引擎、扫描工具的应用,通过信息收集为下一步渗透工作打下基础。

系统环境:Kali Linux 2、Windows

网络环境:交换网络结构

实验工具: Metasploitable2(需自行下载虚拟机镜像);Nmap(Kali);WinHex、数据恢复软件等

2. 实验步骤

1、用搜索引擎Google或百度搜索麻省理工学院网站中文件名包含“network security”的pdf文档,截图搜索得到的页面。

直接百度搜索“filetype:pdf network security”。

2、照片中的女生在哪里旅行?

截图搜索到的地址信息。

首先根据图片上的信息我们在百度上搜索

根据得到的信息我们可以看到其位置:38 avenue de Suffren, Paris

再在百度上搜索该位置,即可得到。

3、手机位置定位。通过LAC(Location Area Code,位置区域码)和CID(Cell Identity,基站编号,是个16位的数据(范围是0到65535)可以查询手机接入的基站的位置,从而初步确定手机用户的位置。

获取自己手机的LAC和CID:

Android 获取方法:Android: 拨号*#*#4636#*#*进入手机信息工程模式后查看

iphone获取方法:iPhone:拨号*3001#12345#*进入FieldTest

Serving Cell info–>LAC=Tracking Area Code -->cellid = Cell identity

若不能获取,用右图信息。

截图你查询到的位置信息。

我手机无法获取LAC和CID,因此用右图信息可知LAC:30768,CID:126523138;我们打开基站位置查询输入该信息即可得到位置信息。

4、编码解码

将Z29vZCBnb29kIHN0dWR5IQ==解码。截图。

我们观察该编码其末尾有=,因此我们可以猜到这个编码为base64编码,打开转换网站即可解码。

5、地址信息

5.1内网中捕获到一个以太帧,源MAC地址为:98-CA-33-02-27-B5;目的IP地址为:202.193.64.34,回答问题:该用户使用的什么品牌的设备,访问的是什么网站?并附截图。

我们打开MAC地址查询打开输入98-CA-33-02-27-B5,得到以下信息,看到其生产厂家为apple,可以得知该用户使用apple品牌的设备。

再打开ip地址查询输入ip,即可得到以下信息。

5.2 访问https://whatismyipaddress.com得到MyIP信息,利用ipconfig(Windows)或ifconfig(Linux)查看本机IP地址,两者值相同吗?如果不相同的话,说明原因。

我们访问该网址得到其ip。

查看本机ip。

这两个ip地址是不同的,因为一般来说我们的计算机上得到的ip都是保留地址,即内网ip,用ipconfig和百度出来的是不一样的,ipconfig出来的是我们的内网ip,百度出来的ip是外网ip。

公网IP是指用公网连接互联网的非保留地址,可以通过公网IP与互联网上的其他计算机互相访问。通常所说的IP地址,其实就是指的公网 IP。

内网就相当于一个局域网,比如A、B、C三台机器都连在同一台路由器上,那他们就属于同一局域网,他们的网段是相同的,可以直接进行通信。

6、NMAP使用

6.1利用NMAP扫描Metasploitable2(需下载虚拟机镜像)的端口开放情况。并附截图。说明其中四个端口的提供的服务,查阅资料,简要说明该服务的功能。

我们打开Metasploitable2后在kali中输入ifconfig找到其ip。

(1)21端口主要用于FTP(File Transfer Protocol,文件传输协议)服务,FTP服务主要是为了在两台计算机之间实现文件的上传与下载,一台计算机作为FTP客户端,另一台计算机作为FTP服务器,可以采用匿名(anonymous)登录和授权用户名与密码登录两种方式登录FTP服务器。目前,通过FTP服务来实现文件的传输是互联网上上传、下载文件最主要的方法。

(2)23端口主要用于Telnet(远程登录)服务,是Internet上普遍采用的登录和仿真程序。同样需要设置客户端和服务器端,开启Telnet服务的客户端就可以登录远程Telnet服务器,采用授权用户名和密码登录。登录之后,允许用户使用命令提示符窗口进行相应的操作。

(3)25端口被很多木马程序所开放,比如Ajan、Antigen、Email Password Sender、ProMail、trojan、Tapiras、Terminator、WinPC、WinSpy等等。拿WinSpy来说,通过开放25端口,可以监视计算机正在运行的所有窗口和模块。

(4)53端口为DNS(Domain Name Server,域名服务器)服务器所开放,主要用于域名解析,DNS服务在NT系统中使用的最为广泛。

(5)80端口是为HTTP(HyperText Transport Protocol,超文本传输协议)开放的,这是上网冲浪使用最多的协议,主要用于在WWW(World Wide Web,万维网)服务上传输信息的协议。

6.2利用NMAP扫描Metasploitable2的操作系统类型,并附截图。

6.3 利用NMAP穷举 Metasploitable2上dvwa的登录账号和密码。

先猜测其在80端口上,爆破出站点上的登录页面。

我们可以得到账户:admin 密码:- Valid credentials

6.4 查阅资料,永恒之蓝-WannaCry蠕虫利用漏洞的相关信息。

“永恒之蓝”(EternalBlue)是美国国家安全局NSA旗下的黑客组织Equation Group开发的网络攻击工具。它扫描并利用运行在TCP 445端口之上的Windows SMB (Server Message Block)文件共享协议的漏洞, 上传勒索软件等恶意软件到Windows系统,对用户的文件进行加密并勒索赎金。 2017年4月,Shadow Broker黑客组织入侵了Equation Group的网络,窃取了大量网络攻击工具,并把它放到互联网上拍卖。为证明其拍卖的黑客工具的真实性和有效性,Shadow Broker黑客组织在网上公布了他们窃取来的一部分黑客工具,包括“永恒之蓝”恶意软件的密码,该软件即是WannaCry勒索病毒的源头软件。 WannaCry勒索病毒是黑客在“永恒之蓝”的基础上开发的蠕虫病毒,它可以自我复制传播。该蠕虫病毒先扫描网络上存在SMB漏洞的Windows机器,然后上传勒索软件到该Windows系统,锁定用户的数据并进行勒索,是一个典型的蠕虫和勒索软件的结合体。

7、利用ZoomEye搜索一个西门子公司工控设备,并描述其可能存在的安全问题。

其可能存在未授权任意文件读取漏洞,可能会导致攻击者在未经身份验证的情况下可通过该漏洞读取主机上的任意文件。 攻击者可以通过将包含特殊目录便利字符序列(../)的特制HTTP请求发送到受影响的设备来利用此漏洞,成功利用该漏洞的攻击者可以在目标设备上查看文件系统上的任意文件。

8、Winhex简单数据恢复与取证

8.1 elephant.jpg不能打开了,利用WinHex修复,说明修复过程。

我们将该图片在WinHex打开,因为其为jpg.格式,其头文件为ffd8ff。打开后我们发现图片的头文件损坏,将其改正即可修复。

常见的头文件:

JPEG (jpg), 文件头:FFD8FFE0

PNG (png), 文件头:89504E47 文件尾:0000000049454E44AE426082

GIF (gif), 文件头:47494638

ZIP Archive (zip), 文件头:504B0304 文件尾:00000000

TIFF (tif), 文件头:49492A00

Windows Bitmap (bmp), 文件头:424D

CAD (dwg), 文件头:41433130

Adobe Photoshop (psd), 文件头:38425053

Rich Text Format (rtf), 文件头:7B5C727466

XML (xml), 文件头:3C3F786D6C

HTML (html), 文件头:68746D6C3E

Email [thorough only] (eml), 文件头:44656C69766572792D646174653A

Outlook Express (dbx), 文件头:CFAD12FEC5FD746F

Outlook (pst), 文件头:2142444E

MS Word/Excel (xls.or.doc), 文件头:D0CF11E0

MS Access (mdb), 文件头:5374616E64617264204A

WordPerfect (wpd), 文件头:FF575043

Adobe Acrobat (pdf), 文件头:255044462D312E

Quicken (qdf), 文件头:AC9EBD8F

Windows Password (pwl), 文件头:E3828596

RAR Archive (rar), 文件头:52617221

Wave (wav), 文件头:57415645

AVI (avi), 文件头:41564920

Real Audio (ram), 文件头:2E7261FD

Real Media (rm), 文件头:2E524D46

MPEG (mpg), 文件头:000001BA

MPEG (mpg), 文件头:000001B3

Quicktime (mov), 文件头:6D6F6F76

Windows Media (asf), 文件头:3026B2758E66CF11

MIDI (mid), 文件头:4D546864

8.2 笑脸背后的阴霾:图片smile有什么隐藏信息。

我们在WinHex打开该文件。在末尾处即可看到隐藏信息:tom is the killer。

8.3 尝试使用数据恢复软件恢复你的U盘中曾经删除的文件。

我们在搜索“数据恢复软件”下载并安装,打开软件使用即可恢复U盘中曾经删除的文件。

9、讨论学校热点GUET-WiFi的安全问题,以截图说明。

我们在kali使用桥接模式下,连接学校热点,再在kali中用“ifconfig”查看网络配置,发现无法取得其ip。

我们连接手机热点,再在kali中用“ifconfig”查看网络配置,发现我们取得了该ip。

由此可见,学校热点是做了一定的防护措施,如虚拟机的物理地址并不在注册列表中,所以学校校园网便会把虚拟机网络连接给ban了;设置防火墙,某种程度上保护了同学门的隐私。但其也存在一定的安全问题,可能会存在钓鱼wifi,使得某些同学误连接,从而发生隐私被窃取的情况。

3. 实验小结

(1)道德黑客攻击是指对计算机系统、应用程序或数据进行未经授权的访问的授权尝试。 通过进行道德黑客攻击,可以复制恶意攻击者使用的相同策略,这有助于识别可以在被外部利用之前解决的安全漏洞。 任何系统、流程、网站或设备都可能遭到黑客攻击,因此道德黑客了解此类攻击如何发生以及潜在后果至关重要。

(2)在简单数据恢复和取证的过程中,对wireshark和WinHex的使用有了更进一步的认识,也了解了很多文件的头文件格式。在对某数据进行恢复或取证时,会优先思考判断数据的类型,该用什么方法去做,同时也对一些数据的恢复和取证更熟悉。

(3)在kali中,了解nmap的一些指令,对相关的命令的实现也有了更深的体会。但在其过程中还是会出现一些问题,对nmap命令的功能记忆出现混淆,所以在使用的过程中要思考并进行记忆与区分。