burpsuite靶场----XSS----DOM型XSS2

靶场地址

https://portswigger.net/web-security/cross-site-scripting/dom-based/lab-jquery-href-attribute-sink

XSS字典

链接:https://pan.baidu.com/s/1XAJbEc4o824zAAmvV85TOA

提取码:1234

正式开始

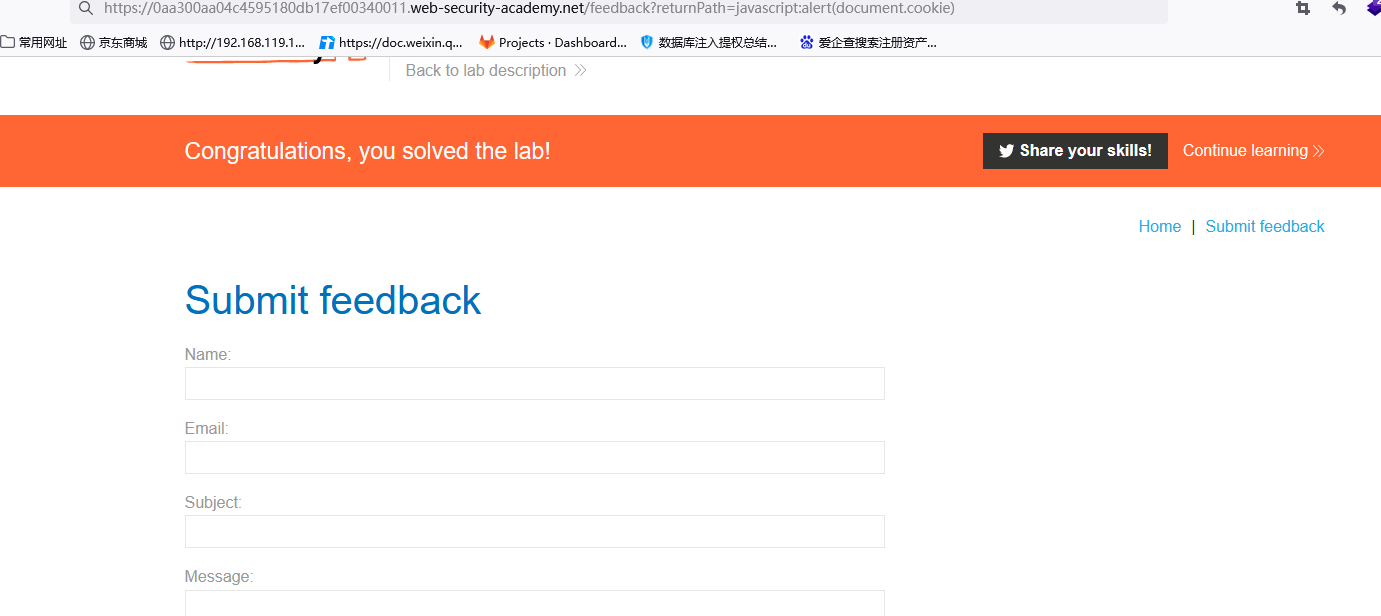

1.进入提交反馈的页面

2.发现url为https://0aa300aa04c4595180db17ef00340011.web-security-academy.net/feedback?returnPath=/

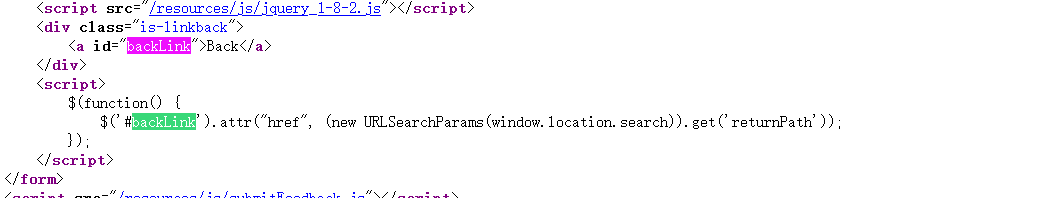

在查看html源码

<script>

$(function() {

$('#backLink').attr("href", (new URLSearchParams(window.location.search)).get('returnPath'));

});

</script>

attr()可以获取属性的值,attr("href", (new URLSearchParams(window.location.search)).get('returnPath'))意思是将(new URLSearchParams(window.location.search)).get('returnPath')返回的值赋给href

$('#backLink')意识是选中id为backLink的元素,a标签代表Back是一个链接标签

<a id="backLink">Back</a>

最后整体意思就是

点击Back,就会将returnPath的内容赋给href

最终我们的目标就是让href=xxx触发xss,其中xxx是我们可以控制的

这时候我们要是让href=javascript:alert(document.cookie)的话就可以触发xss了

3.分析过后,我们将returnPath=javascript:alert(document.cookie),反馈内容随便填,先点击提交反馈,再点击返回,触发href=javascript:alert(document.cookie),完成任务