摘要

摘要写的很清楚,几句话说明了当前密钥发展现状,即使用RSS为基础的密钥生成解决方案的生成速率有待提升,因此本文主打一个高速率;此外本文提出了CGC算法来解决现实生活中的信道互易性差的问题;此外,其能够抵御被认为对RSS技术有害的恶意攻击!

但是他的Abstract我有一点不满哈,全文都是CSI based的方法,为什么Abstract只字不提CSI?这样的话,别人看到题目,再看到摘要,如果想找CSI相关的文献,有可能会忽略你。

结论

和摘要内容大差不差,但是提到了自己使用的是CSI,进一步阐述了自己用WIFI设备在移动和静止、室内和室外分别做了测试。

介绍

这篇文章的main idea主要就是利用OFDM产生的多个子载波的所有CSI去生成密钥,这样每个packet的密钥生成率就会大大增加。

与此同时,提出了这个工作的主要挑战:因为无线电硬件本身的差异特别是天线增益和射频衰减的区别,CSI很难互易。

为解决这个挑战,作者提出了一种新的算法叫CGC。

本文的贡献如下:

1、子载波的CSI应用于物理层加密,能用,且不比RSS差!特别是密钥生成率远高于RSS based method!

2、利用实验证明了1的有效性和可行性(没话找话)

3、提出了信道增益互补辅密钥提取的方案,CGC(Channel Gain Complement assisted secret key extraction scheme)

4、证明他们的方法对现有的RSS方法有效的攻击场景比如可预测的通道攻击和跟踪攻击有弹性。

可行性研究

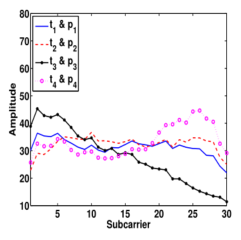

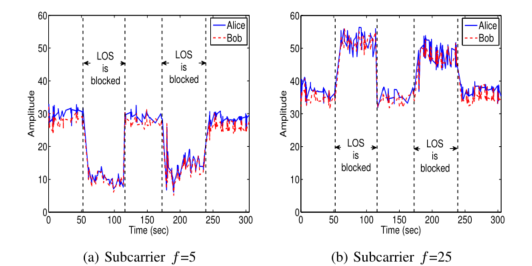

首先就是探讨子载波到底能不能用??子载波的信息相关性高不高?作者做了一个不同时间地点的30个子载波上的信道响应幅度的测试,如下图:

可以看到,规律性还是很难get的。作者觉得这种随机性能够保证攻击者无法轻松预测Alice和Bob之间的信道状态信息。

然后大概说一下双方的通信状态:

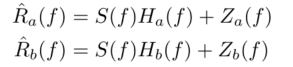

首先,二者会接受两个连续的探测信号,接受的连续信号即为Ra和Rb:

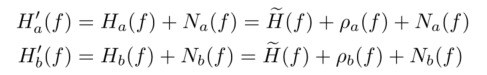

那么,S(f)是已知的探测信号,Ra和Rb是接收信号,二者都是已知的,因此可以在不考虑噪声的情况下计算出Ha和Hb,即代表Alice和Bob的信道接收相应,再考虑一下噪声记:

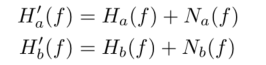

而作为两方的无线信道响应,二者基本是互易的,如下:

这是由信道互易性决定的,因此一个信号不管是谁发给谁,其衰减情况,相位偏移基本上满足互易性。

攻击模型

作者给出了两种攻击模型,但是这两种模型都是RSS里常用的攻击手段:

1、可预测的信道攻击,即Eve使用计划好的移动,在Alice和Bob之间引起可以预期的变化,比如当二者是LOS路径时,Eve可以认为走过二者之间的通信链路,那二者传输的信号会急剧锐减!

2、跟踪攻击,即Eve可以探测到任何Alice和Bob的信号,但是不能距离二者太近,至少要有半波长的距离。

信道增益互补的密钥提取

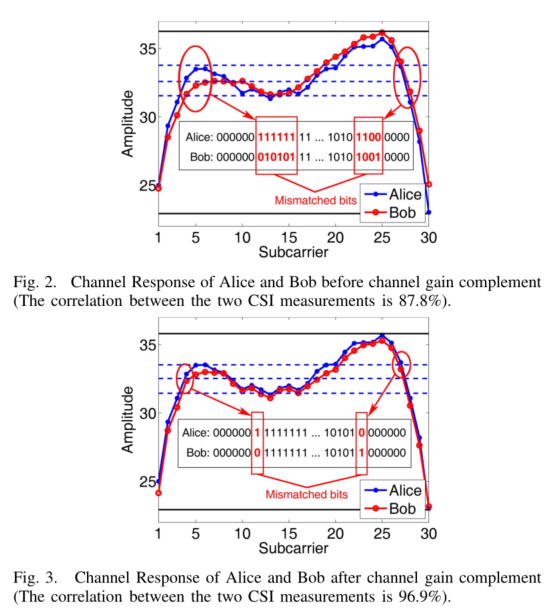

因为之前的可行性研究没有考虑噪声,所以在实际情况中会遇到很严重的非互易性现象,即加性噪声,无线信道的半双工特点以及硬件差异特别是天线增益和射频前衰减带来的很多问题,都会造成不同程度的bit mismatch。

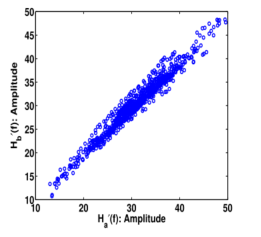

因此作者将无线信道相应拆分成了互易部分和非互易部分:

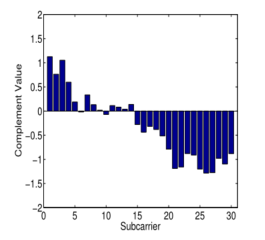

其中Hf是互易部分,而ρ是非互易部分,作者接下来就要证明这个ρ是可以被消除的,换句话说,这个ρ在统计意义上是稳定的。

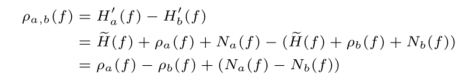

而作者对提取这个ρ的过程是很简单的。

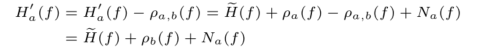

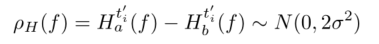

首先,将上述两个式子做减法,得到:

那因为Na和Nb可以认为服从高斯分布,因此可以认为其差值是一个无穷小。

这就可以认为是二者的非互易性的综合体。

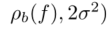

随后,将Ha更新:

这个时候,Alice的非互易性的部分ρ就和B相同了!

当然,最终不会是一个一个减,而是先收一段,算出一个![]() 的期望,随后才做减法,每个子载波均计算一个期望:

的期望,随后才做减法,每个子载波均计算一个期望:

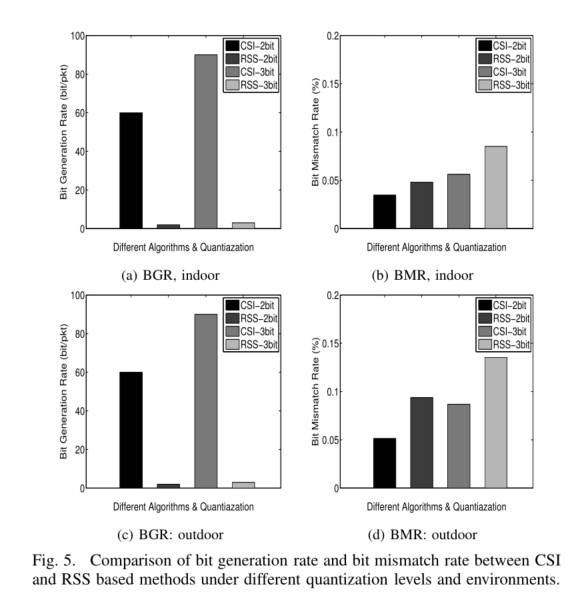

作者展示,这种方法将比特匹配率提升了10个百分点左右:

密钥生成过程

作者这里将密钥生成过程分成了互易性学习、信息增益补充、滤波以及量化。

互易性学习(就是说这个词造的挺好)

即上面那一段,得到ρab。

首先是让Alice和Bob互相发送探测信号,彼此提取每个子载波上的CSI,等到提取到一定样本之后,Bob把提取到的CSI样本以及时间戳发送给Alice,选择在想干时间内的样本进行互易性学习。

判断互易性的方法是,A和B的时间戳的差值的绝对值满足小于一个δ阈值,就认为这组样本处于相干时间,就可以用来学习。

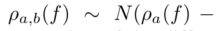

随后,学习到一个ρab,满足u为ρa-ρb的高斯分布的一个值,直接计算出这个u。

信息增益补充(CGC)

在Alice接收到的信号上,减掉相应信道得到的u,正如上面所讲,这个时候二者所含有的非互易性信息就被认为全部都是ρb,而ρa被消掉了。

滤波

对于给定的子载波频率f,使用一个窗口大小w,统计在[f-w/2,f+w/2]范围的信号,得到这组信号。

量化

首先,因为考虑了子载波,因此量化既可以在时间维度做,也可以在频率维度做,但是作者选择的是频率维度,因为比特不匹配率更低(实验结论)。

考虑到做了CGC,因此:

而这个方差可以通过样本的方差计算来估计出来,这个σ对量化的level有着决定性的影响。

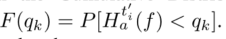

那一旦确定了量化水平n,就可以根据CDF图来划分不同的bin了:

其中,qk就是不同bin之间的间隔,如下:

而q0和qn是信号幅值的最大值和最小值,[qk−1, qk]中就分布着每一个被量化成相同字符的幅值,其中每个区间的采样数是equal的。

后续步骤

1、编码,将量化bin编码成二进制序列。

2、信息协调。

3、隐私放大。

实验

实验设置:我们使用WiFi网络在典型的室内多路径和室外环境下进行实验。配备英特尔WiFi Link 5300无线网卡的两台联想笔记本电脑T500和T61分别扮演爱丽丝和鲍勃。这两台笔记本电脑运行Ubuntu 10.04 LTS,内核为2.6.36,以5 pkt/秒的速率交换探测数据包进行密钥提取,这确保了采样间隔大于802.11n频谱上信道的相干时间。对于每个数据包,我们提取了30个子载波组的CSI,这些子载波组均匀分布在20MHz信道的56个子载波中[10]。同时,我们记录每个数据包的RSS值。

测试场景:我们在室内和室外环境中对两种不同的场景进行了实验,即移动和静态。对于移动场景,两台笔记本电脑以正常的步行速度一起移动,大约是每秒1-2米,两者之间的距离约为2米。而在静态场景中,当人们四处走动时,两台笔记本电脑都是静止的。两台笔记本电脑之间的距离约为3米。我们在两个室外环境中进行实验:网球场和史蒂文斯理工学院的Babbio广场。而室内实验是在史蒂文斯理工学院伯查德大楼的学生实验室进行的,配备了家具和隔间隔板。

指标:为了评估使用通道响应进行密钥提取的性能,我们使用以下指标。

比特生成率(Bit Generation Rate, BGR):比特生成率定义为从每个数据包中提取的秘密比特的数量,其测量的CSI用于秘密比特量化。

比特失配率(Bit Mismatch Rate, BMR):比特失配率是指两个设备之间不匹配的比特数除以经过信息协调和隐私放大前提取的比特总数。

随机性:使用标准的NIST测试套件来测量生成的保密位串的随机性。

性能评估

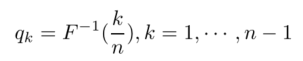

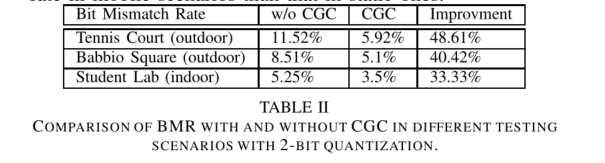

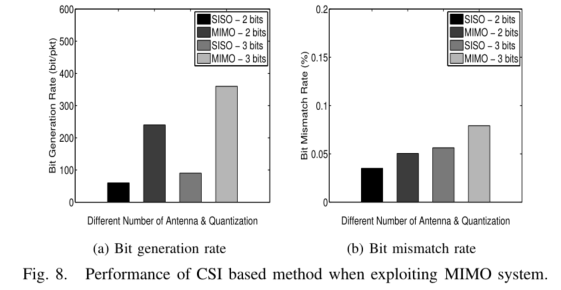

在性能评估部分,作者比较了CSI based方法和RSS based 方法。

竖着看,左边非常直观,和CSI相比,RSS生成率简直就是零头;

右边也能看出,作者提出的方法比特失配率比RSS方法好强很多。

室内无线信道的多径效应比室外无线信道的多径效应要重。多径效应越强,比特失配率越低。

用一张表,反应CGC的必要性!

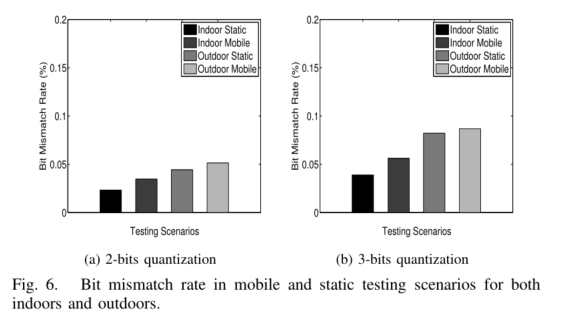

图6比较了我们基于CSI的密钥生成方法在室内和室外环境下静态和移动场景下的比特错配率。我们观察到,移动场景下的比特失配率高于静态场景。特别是,在室内,静态和移动情况下的比特失配率分别为2.3%和3.5%,而在室外环境下则为4.4%和5.1%。

这是因为移动场景下快速运动所导致的多普勒效应导致相干时间比静态场景短[19],这可能导致移动场景下比特失配率高于静态场景。

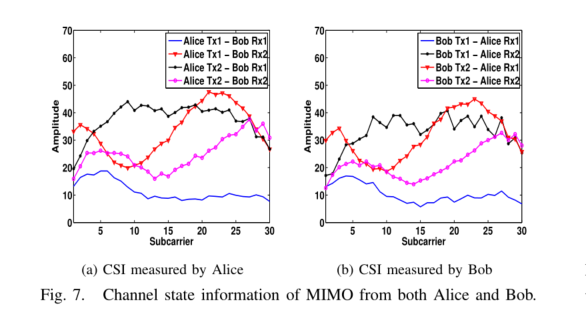

而将这个系统扩散到MIMO系统中,可以实现4倍的比特生成率:

当然,多天线也会对不匹配率有所影响。

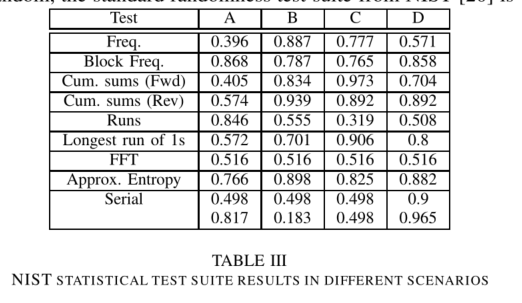

而在随机性上,所有项目都满足NIST,且P值远远大于0.01!

对密钥提取攻击的弹性(for RSS)

首先就是第一种,干预二者信道的方法,对于RSS来说,干预二者信道,具体来说,对于一个LOS场景,RSS的值会很高,而攻击者可以对其进行更改,比如设置障碍物,将LOS改为NLOS,RSS值会明显下降,基于这种方式,攻击者可能找到RSS变化规律,从而增加密钥被破解的风险。

然而,WIFI的子载波中,经过测量,不同子载波的变化趋势与RSS关系不大,如下:

可以看到,单纯地掌握RSS变化规则,是找不出子载波变化规则的。

而基于追踪的攻击,更不太可能,作者简单做了个实验,发现攻击者预测密钥的概率误码率为50%,基本等于随机猜测。

评价

这篇文章写的很不错,工作不难,但是做得很精致,而且文笔还不错,公式写的也很清晰,很好读,我很喜欢,果然早期的infocom含金量还是很高的!

- Extraction Exploiting Practical Response Channelextraction exploiting practical response practical exploiting extraction practical problem physics 253 methodology development practical backend recommendation session-based information exploiting classification exploiting questions inference computation exploiting learning networks interactions exploiting high-order improving