题目ezmaze

解法

题目下载下来是一个ezmaze.exe文件,用exeinfo打开看一下

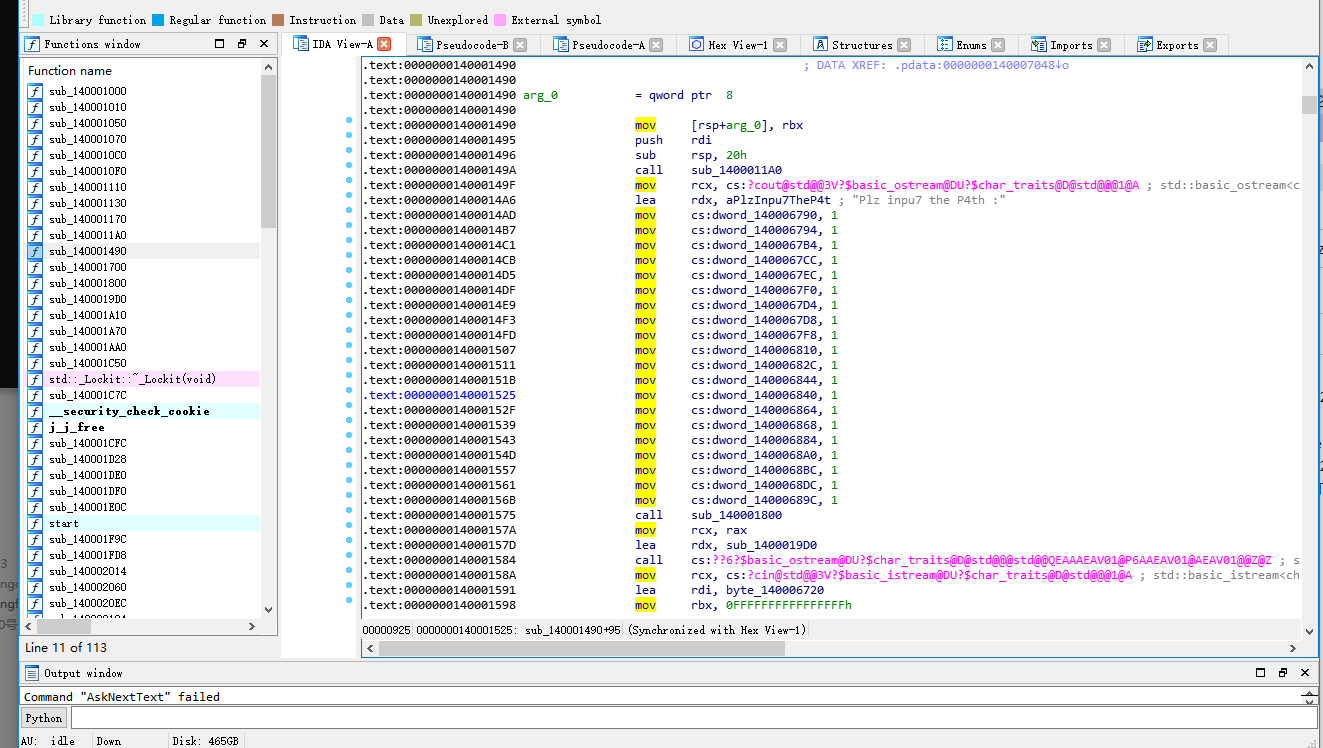

好像还可以,用ida打开看看

刚开始我甚至找不到这个界面,问了一名比较厉害的同学,他告诉我就一个个函数找找看,可能会找到可疑的内容,我就一个个找,最后锁定了这个140001490。打开是这样的

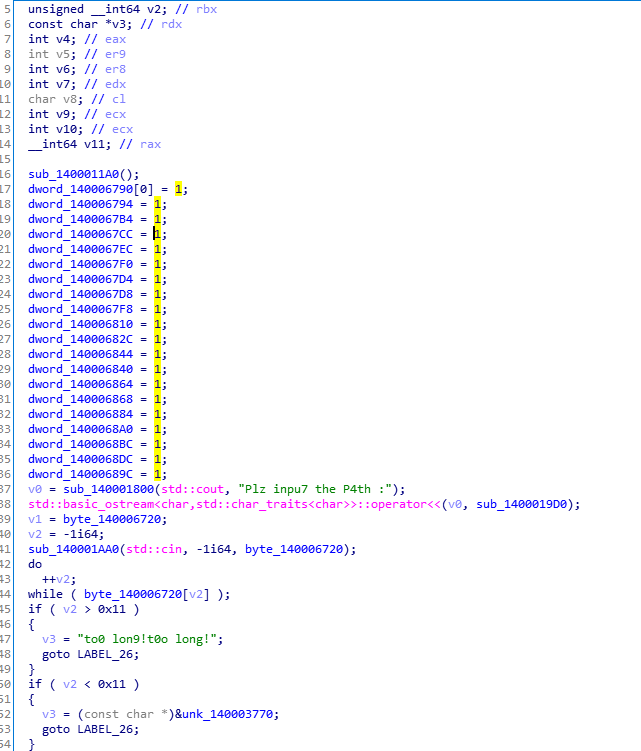

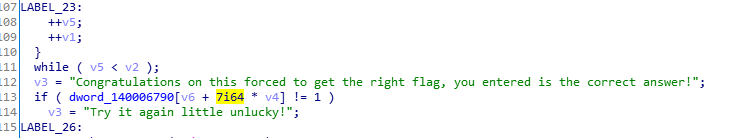

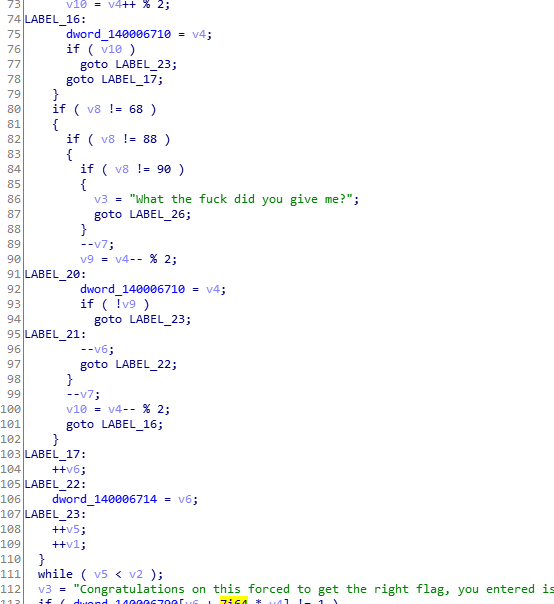

反编译一下

有点蒙逼不知道怎么办了,strings界面里面也没有可疑的的字符串,想着就用动态调试的手段试试看吧。

于是乎又去简单学了一下x64dbg(因为好像od没有64位)。

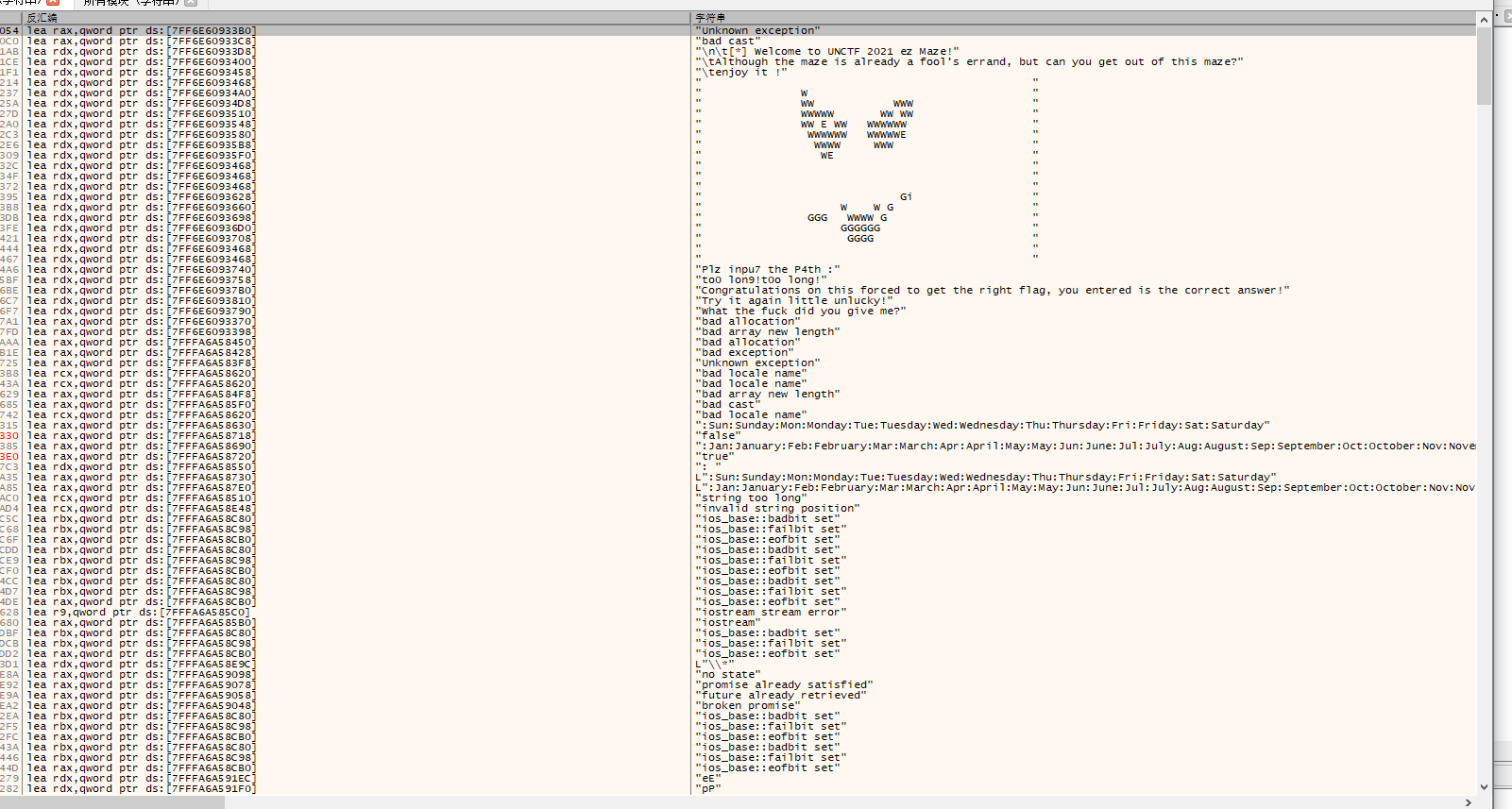

打开x64dbg之后,右击汇编窗口出现搜索,找一下字符串

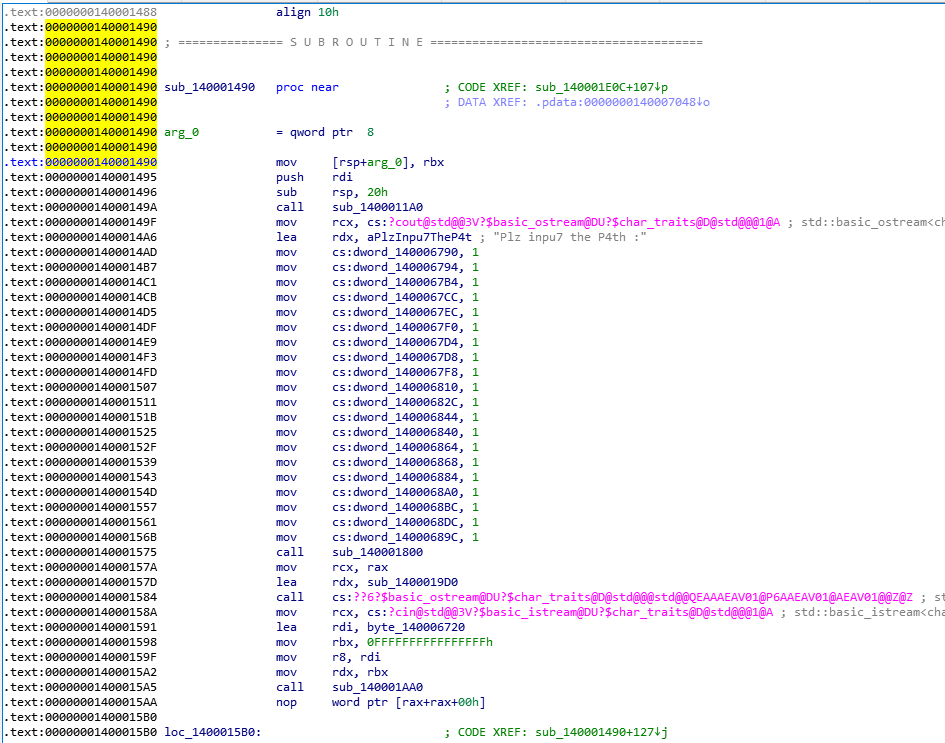

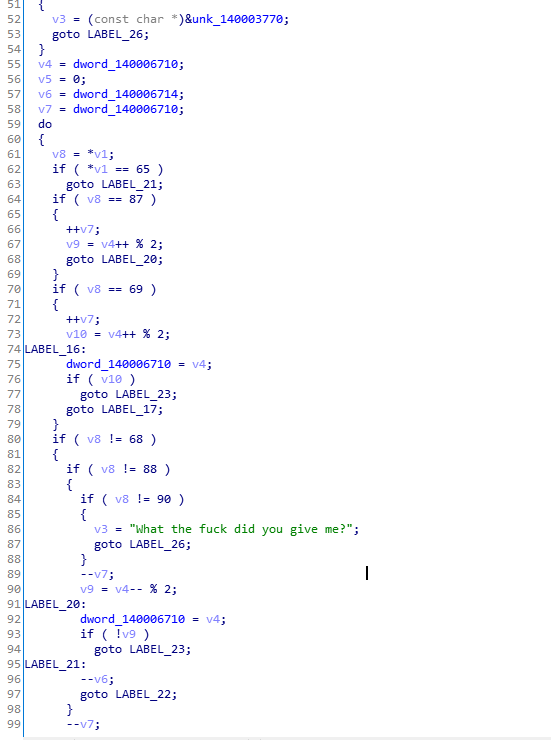

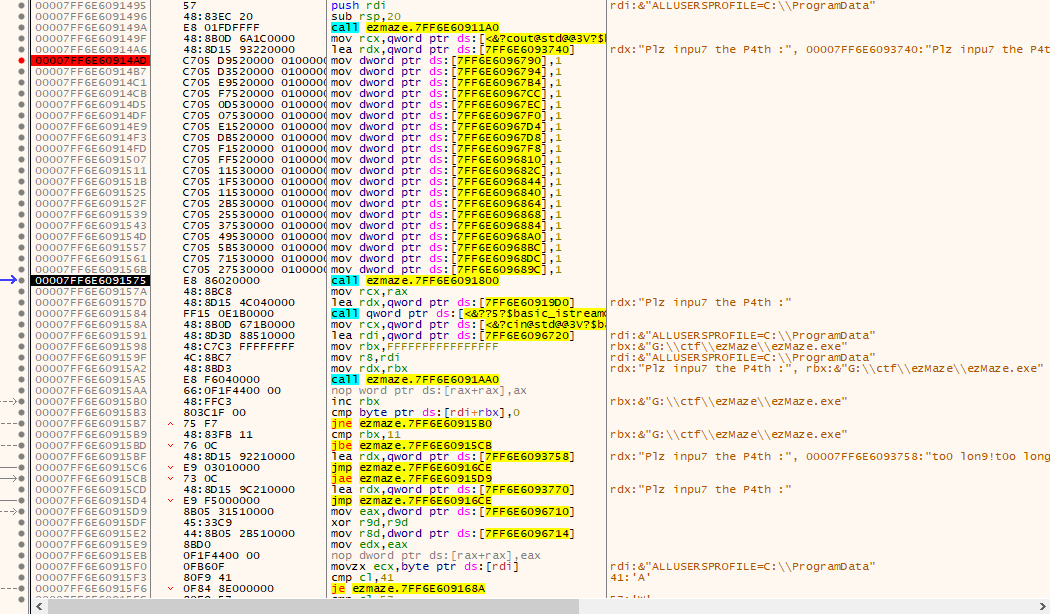

刚刚看到这个wwwww跟那个定义1的过程已在一块的,点进去看看

果然找到了这些比较关键的代码。

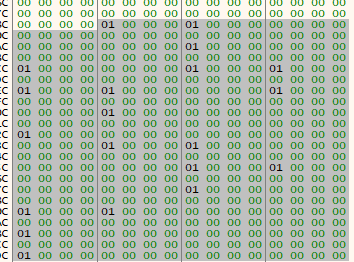

但仍然不知道做了什么,所以上网查了一下,人家的思路是看这个内存窗口,又结合这段代码重置了某些地址的值,想着这不会就是迷宫长什么样吧。

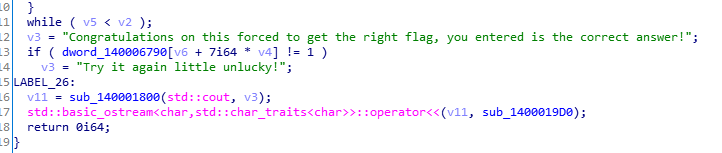

这应该就是了,但还是不晓得是几乘几的啊,就继续找

这里可以看到是7个一行,所以可以画出来了

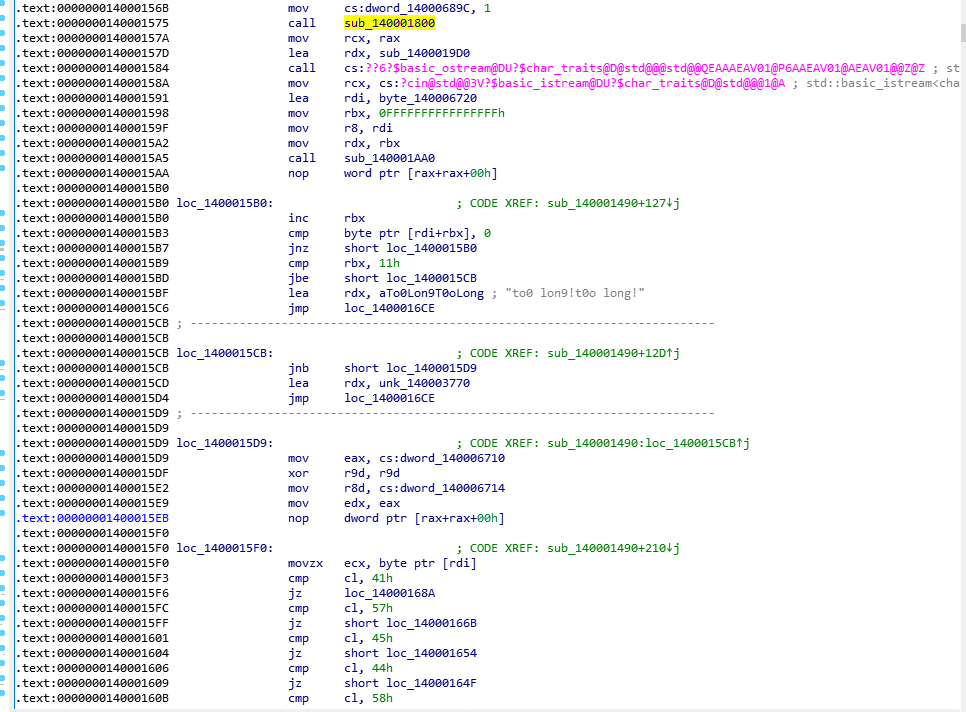

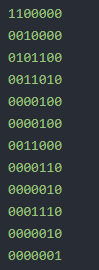

那上下左右怎么做呢,确实又把我难住了,看了别人的wp学了一下,原来是这边

这是别人的分析

这样子路线就出来了

DEWEDXDEWWWEDEWEE

试了一下,是这个了。