SWPUCTF

swpuctf 2023

web 0x01 If_else 注释掉然后构造payload就可以了。 payload:url?check=1){eval(system("cat /flag"));}/* 0x02 RCE-PLUS rce没有回显,那就重定向到文件访问就可以了。 payload:url?cmd=cat /f*> ......

【pwn】[SWPUCTF 2022 新生赛]InfoPrinter--格式化字符串漏洞,got表劫持,data段修改

下载附件,checksec检查程序保护情况: No RELRO,说明got表可修改 接下来看主程序: 函数逻辑还是比较简单,14行出现格式化字符串漏洞,配合pwntools的fmtstr_payload模块可直接攻击,然后就是题目提供了libc,然后第10行又泄露puts函数的地址,可直接计算出基址 ......

【pwn】[SWPUCTF 2021 新生赛]nc签到 --shell过滤字符

附件下载打开: import os art = ''' (( "####@@!!$$ )) `#####@@!$$` )) (( '####@!!$: (( ,####@!!$: )) .###@!!$: `##@@!$: `#@!!$ !@# `#@!$: @#$ #$ `#@!$: !@! '@ ......

[SWPUCTF 2021 新生赛]老鼠走迷宫(详细版

附件下载 https://wwvc.lanzouj.com/iYLez1br84jg 解题思路 用pyinstxtrator解析exe 重点:将无后缀的5先修改后缀为pyc,然后随便找一个pyc文件补齐5.pyc的前16位十六进制数值(这道题以struct.pyc为例) 将.pyc反编译为.py 找 ......

CTFer成长记录——CTF之Web专题·[SWPUCTF 2021 新生赛]jicao

一、题目链接 https://www.nssctf.cn/problem/384 二、解法步骤 审计代码: 只需POST传入id=wllmNB,GET传入json=json_encode(array('x'=>'wllm'))即可。 payload:?json={"x":"wllm"},利用hack ......

[SWPUCTF 2021 新生赛]easyapp

我觉得jadx工具看得更通俗易懂 附件下载地址:https://wwvc.lanzouj.com/iERpz19z0j3i 下载附件,没有后缀,丢入winhex pk文件头,是个zip压缩包,直接修改后缀,打开是一个apk文件 使用jadx打开 打开方式 在这里打开终端 cd lib java -j ......

SWPUCTF 2022 新生赛

Web奇妙的MD5打开得到一个md5加密窗口放入ffifdyop,这个字符串被 md5 哈希了之后会变成 276f722736c95d99e921722cf9ed621c,这个字符串前几位刚好是' or '6 而 Mysql 刚好又会把 hex 转成 ascii 解释,因此拼接之后的形式是1sele ......

[SWPUCTF 2021 新生赛]非常简单的逻辑题

一道简单的代码逆向,根据提供的py代码写出逆向代码,没怎么做过这种题开始没什么思路,原来直接暴力就好 直接写出暴力代码 ......

[SWPUCTF 2021 新生赛]sql

[SWPUCTF 2021 新生赛]sql 题目来源:nssctf 题目类型:web 涉及考点:SQL注入 1. 又是熟悉的杰哥,先尝试判断闭合类型、回显列数 * 判断闭合类型: `/?wllm=1`: `/?wllm=1'`: `/?wllm=1'%23`: > %23是#的url编码 判断得到闭 ......

[SWPUCTF 2021 新生赛]finalrce

[SWPUCTF 2021 新生赛]finalrce 题目来源:nssctf 题目类型:web 涉及考点:RCE 1. 上来先做代码审计 ```php |\ ``` 可以看到题目要求GET传入一个参数,且过滤了一系列字符串 > 介绍一下exec()函数: > > ``` > exec(string ......

[SWPUCTF 2021 新生赛]hardrce

[SWPUCTF 2021 新生赛]hardrce 题目来源:nssctf 题目类型:web 涉及考点:rec 1. 上来直接代码审计 ```php ','\=','\`',]; foreach ($blacklist as $blackitem) { if (preg_match('/' . $b ......

[SWPUCTF 2021 新生赛]error

[SWPUCTF 2021 新生赛]error 题目来源:nssctf 题目类型:web 涉及考点:SQL注入 1. 题目给了一个输入框,随便传点东西 > 通过上面三次传入,我们可以判断闭合类型为单引号闭合 * 发现没有回显位,但有报错提示,因此尝试报错注入 2. extractValue()报错注 ......

[SWPUCTF 2021 新生赛]easyupload3.0

[SWPUCTF 2021 新生赛]easyupload3.0 题目来源:nssctf 题目类型:web 涉及考点:文件上传 > easyupload2.0就不写wp了,具体做法跟1.0差不多,不过在bp中把后缀名改成pht上传即可,1.0详见:[SWPUCTF 2021 新生赛]easyuploa ......

[SWPUCTF 2021 新生赛]easyupload1

[SWPUCTF 2021 新生赛]easyupload1.0 题目来源:nssctf 题目类型:web 涉及考点:文件上传 > 真服了,昨天写了wp忘记传了 > 最近准备学一下文件上传,就拿这道题开始吧 1. 简单介绍一下文件上传漏洞 文件上传漏洞是指由于程序员在对用户文件上传部分的控制不足或者处 ......

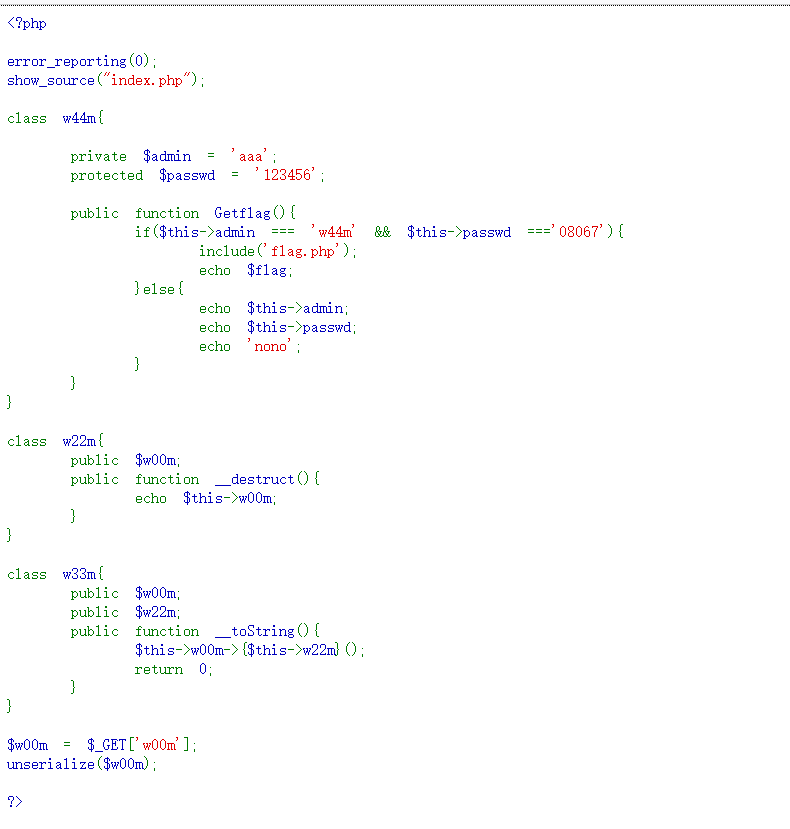

[SWPUCTF 2021 新生赛]pop

# 题目源码 ```php admin 'w44m' && $this->passwd '08067'){ include('flag.php'); echo $flag; }else{ echo $this->admin; echo $this->passwd; echo 'nono'; } } ......

[SWPUCTF 2021 新生赛]ez_unserialize

[SWPUCTF 2021 新生赛]ez_unserialize 题目来源:nssctf 题目类型:web 涉及考点:PHP反序列化 1. 检查一下源代码,发现Disallow: 猜测大概有`robots.txt`,扫下后台看看: 额,flag.php都扫出来了,但是进不去,还是老老实实看robot ......

[SWPUCTF 2022 新生赛]js_sign

[SWPUCTF 2022 新生赛]js_sign 题目来源:nssctf 题目类型:web 涉及考点:JS分析 1. 题目给了一个传入口,不管传入什么都回显 ‘fuck off ’ * 查看源代码: * 看到一个base64编码,先解码看看: 2. 搜了下发现tapcode是个编码方式,于是对fl ......

[SWPUCTF 2021 新生赛]no_wakeup

[SWPUCTF 2021 新生赛]no_wakeup 题目来源:nssctf 题目类型:web 涉及考点:PHP反序列化 1. 题目给了一个点击按钮,点进去看看: 进去后就是代码审计了: ```php admin ="user"; $this->passwd = "123456"; } publi ......

[SWPUCTF 2021 新生赛]pop

[SWPUCTF 2021 新生赛]pop 题目来源:nssctf 题目类型:web 涉及考点:PHP反序列化、pop链 1. 上来先做代码审计 ```php admin 'w44m' && $this->passwd '08067'){ include('flag.php'); echo $fla ......

[SWPUCTF 2021 新生赛]babyrce

[SWPUCTF 2021 新生赛]babyrce 题目来源:nssctf 题目类型:web 涉及考点:Cookie注入、代码审计 1. 上来先代码审计 ```php 小饼干最好吃啦! ``` 题目要求cookie传入参数admin=1,打开F12检查,选择应用程序(Application),选择C ......

[SWPUCTF 2021 新生赛]easyrce

[SWPUCTF 2021 新生赛]easyrce 题目来源:nssctf 题目类型:web 涉及考点:命令执行 1. 题目给了一串代码,直接代码审计 ```php ``` > eval():把字符串按照 PHP 代码来计算,需以分号结尾 即,我们通过GET传参,可以实现任意命令执行 2. 使用sy ......

[SWPUCTF 2021 新生赛]easy_sql

[SWPUCTF 2021 新生赛]easy_sql 题目来源:nssctf 题目类型:web 涉及考点:报错注入 1. 题目给了一个杰哥页面,要求随便传点数据 看到页面标题提示参数为wllm,那么先传入`/?wllm=1`试试: 2. 接下来我们尝试union注入 > 有关SQL注入知识点详见:S ......

[SWPUCTF 2021 新生赛]jicao

[SWPUCTF 2021 新生赛]jicao 题目来源:nssctf 题目类似:web 涉及考点:代码审计 1. 直接看题,给了一串php代码 ```php ``` 没有过滤规则,要求POST传入id,GET传入json,且当 `id="wllmNB" && json['x']="wllm"` 时 ......

[SWPUCTF 2021 新生赛]easy_md5

[SWPUCTF 2021 新生赛]easy_md5 题目来源:nssctf 题目类型:web 涉及考点:PHP弱比较 1. 又是一道代码审计题,题目页面如下 ```php ``` 显然题目要求GET传入name,POST传入password,且要求两者值不同,但md5后的散列值要相同 2. 两变量 ......

[SWPUCTF 2021 新生赛]PseudoProtocols

[SWPUCTF 2021 新生赛]PseudoProtocols 题目来源:nssctf 题目类型:web 涉及考点:PHP伪协议 1. 先看题目,给了一个提示 要我们找hint.php,我们直接修改url:`http://node2.anna.nssctf.cn:28069/hint.php` ......

[SWPUCTF 2022 新生赛]file_master wp

前置知识点: 这个题目的有一点之前是没有看见过的,就是对图片的宽和高进行了一些限制,限制都小于20才能上传成功 看了别人的wp说是可以直接定义 **#define height 1** **#define width 1** 就是上面的 只要把后面的数字改成小于20的就可以了 (20是题目要求的,i ......

[SWPUCTF 2021 新生赛]pop

**很明显了 反序列化 pop** 构造pop链,主要还是 死盯 反序列化的魔法函数 从__destruct()入 ......

[SWPUCTF 2021 新生赛]ez_unserialize

题目在哪呢?查看源代码试试 User-agent: * Disallow: 什么东西呢 发现disallow Robots 协议(也称为爬虫协议、机器人协议等)的全称是 “网络爬虫排除标准”(Robots Exclusion Protocol),网站通过 Robots 协议告诉搜索引擎哪些页面可抓, ......

[SWPUCTF 2021 新生赛]easyapp

#查壳: ##发现里边有个压缩包,弄出来看看: #再查壳看看: ##啥也不是,把它扔进IDA: ###没有伪代码,一个字‘找’,关键点(是否IDA能成功反编译,还是说用了java的反编译才行,是否有flag或者CTF之类的字样): ###发现特殊字样,跟进: ###大写String?大胆点进jadx ......

[SWPUCTF 2021 新生赛]fakebase

#查壳: ##双击吧: ###简单的逻辑,不要怕那个循环,也不要去纠结那个循环。 ####首先看我们要找的是啥:b1嘛,也就是将flag每个字符转化成十进制后,再转成二进制,一个字符的二进制接后一个字符的二进制链接而成的字符串,再将这串字符串转为十进制。也就是b1 ####由除法原则我们知道,要想还 ......