记一次网络任务赚佣金骗局到溯源到个人的渗透实战

发布时间 2024-01-05 11:46:56作者: 渗透测试中心

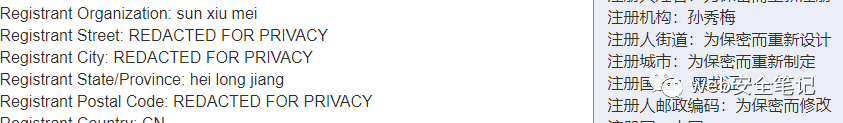

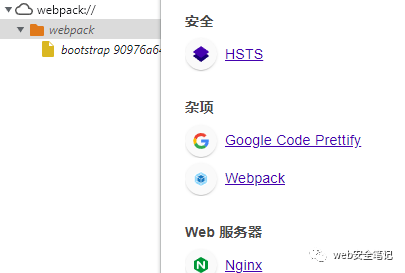

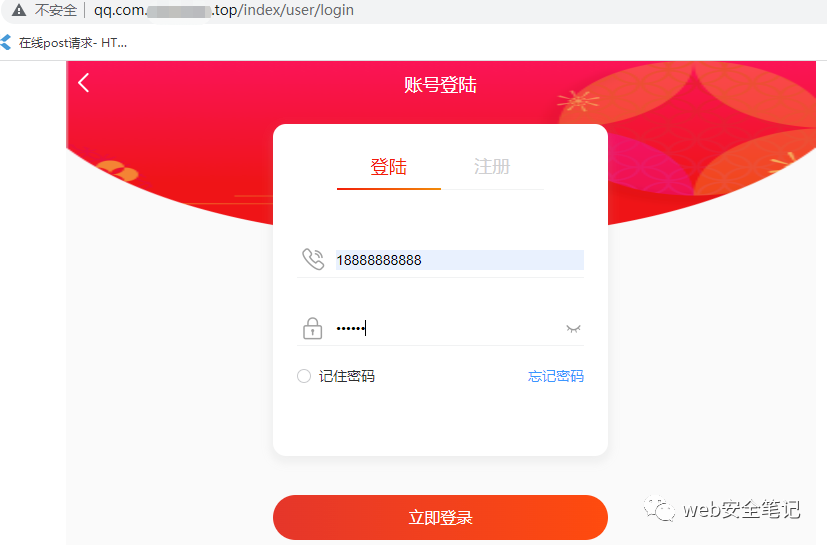

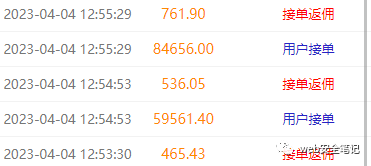

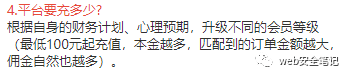

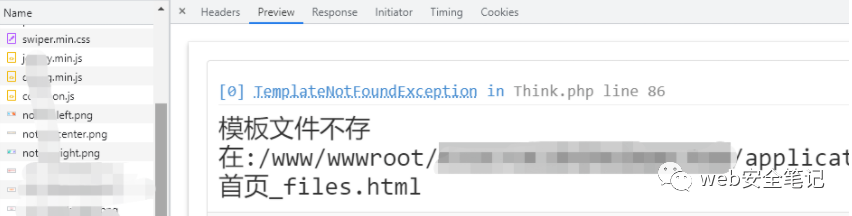

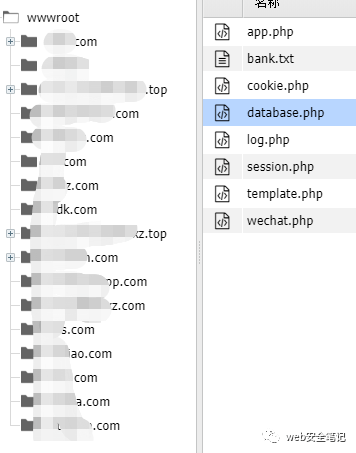

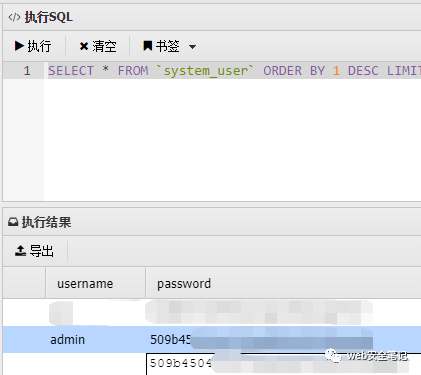

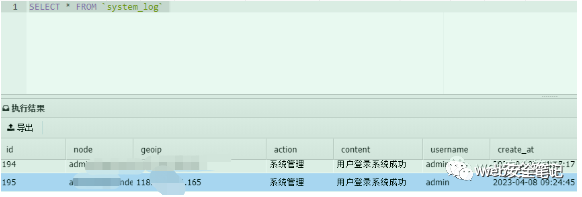

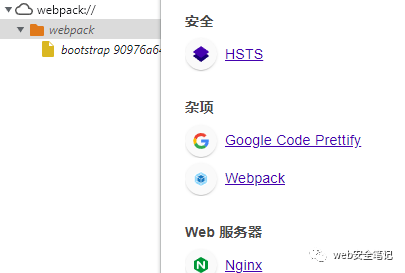

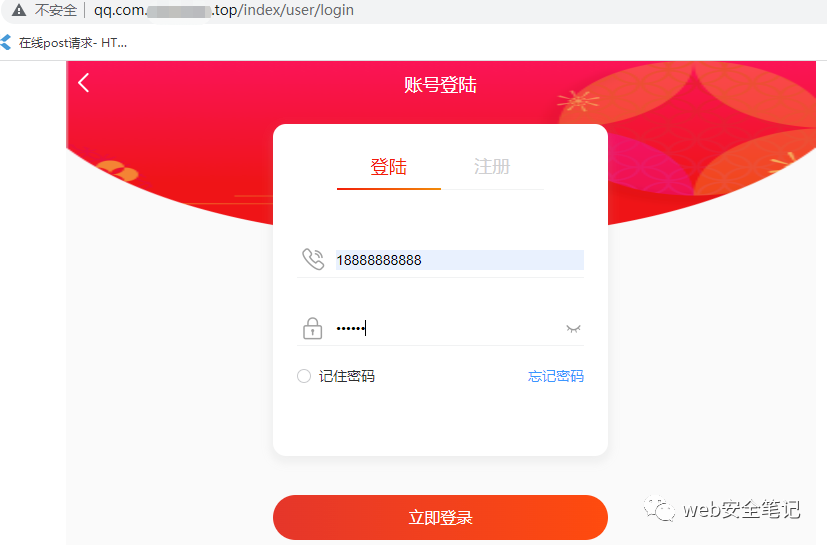

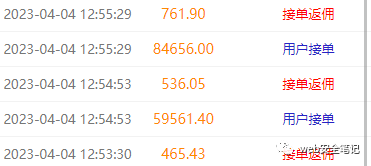

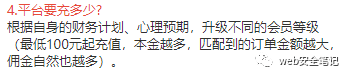

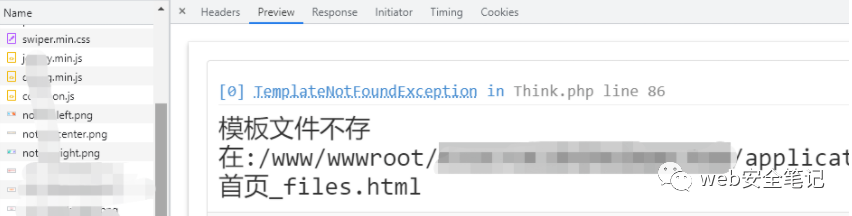

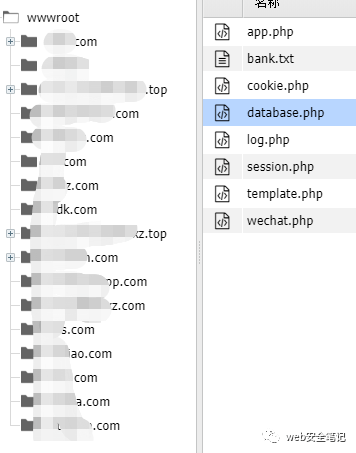

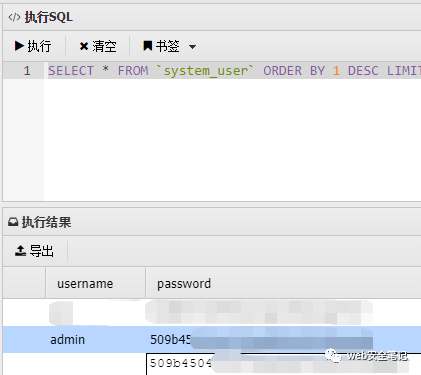

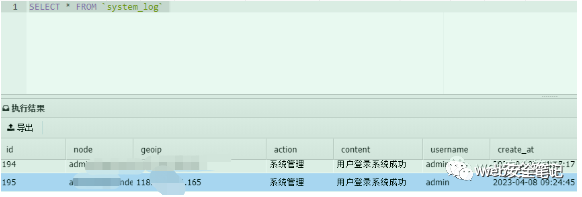

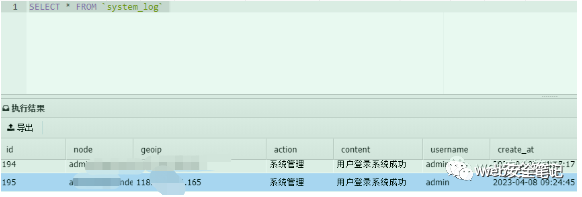

看到此站点域名:qq.com.xxxx.top,标题为登录这种站点基本都会有一些测试账号,试了试18888888888密码123456看到这个基本确定这就是个做任务赚佣金的那种,主打的就是一个骗钱F12翻找请求和js找到,加载的资源文件报错, 用的thinkphp但是没洞,真是IP也有了通过fofa查ip找到其他资产,ip访问发下是一个企业建站模版页面,ip后面加个admin跳到企业建站后台在ip后面家入/x又是thinkphp5.0.5的笑死,验证存在rce那个做任务赚佣金的站点还没有好好测简单收集信息,找到旁站进去了

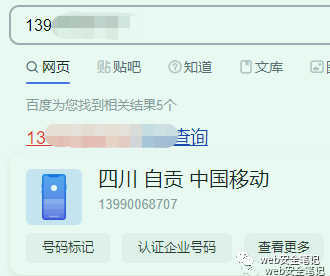

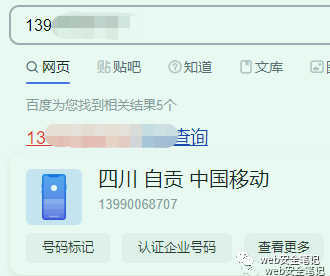

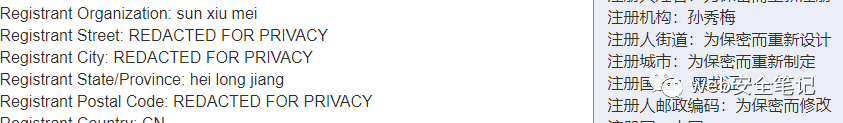

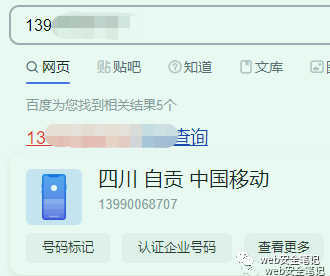

1.敏感手机号通过推荐人号很频繁就是一个手机号,139xxxx