总览

debase64 变种base64解密

题目debase64

解法

这道题是有点抽象的。

首先打开看看是啥东西

输入什么东西都不给回显

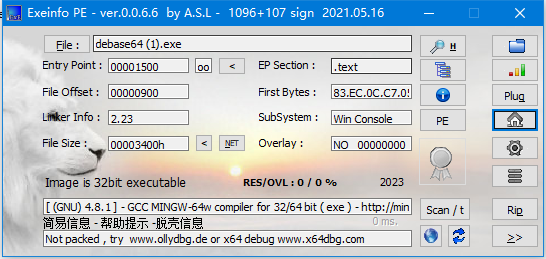

那打开exeinfo看看

无壳32 放ida看看吧

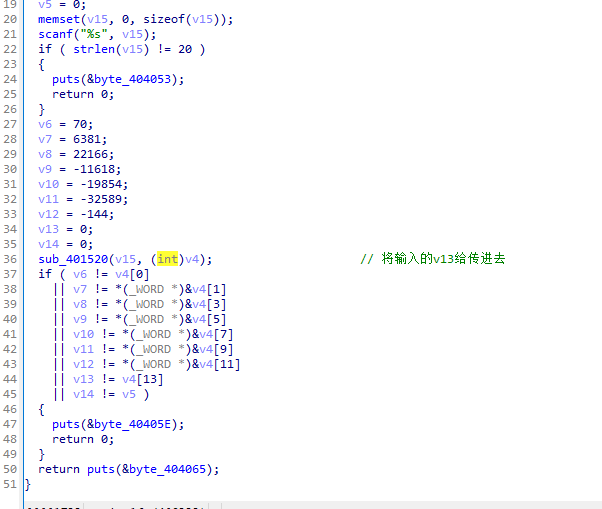

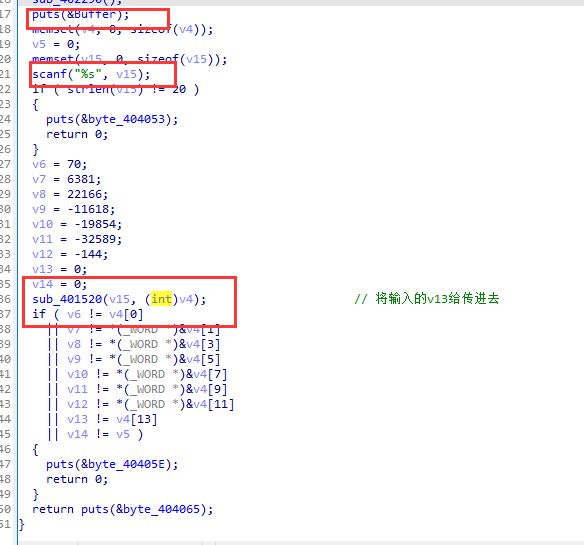

main函数就是长这个样子

最关键的就是这个

应该就是这个解码的函数,传入了我们输入的v15 打开看看

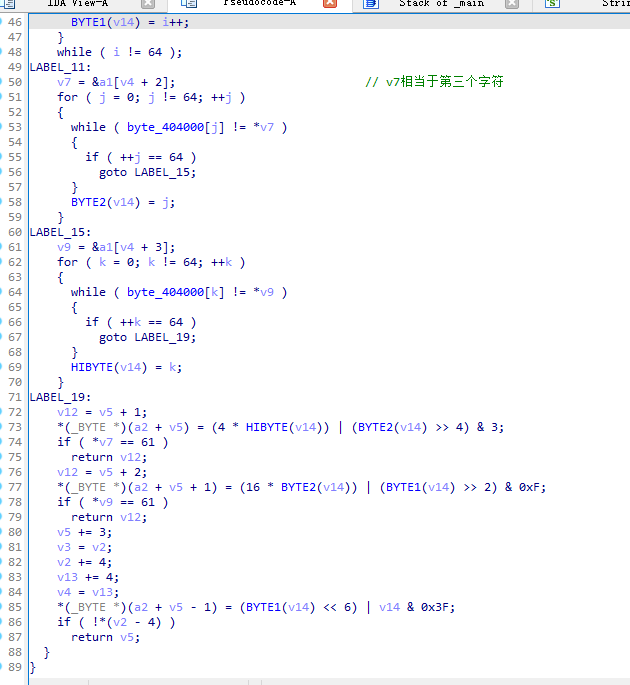

里面长这个样子,通过移位可以依稀看到一些base64的痕迹。

仔细分析一下 上面那坨代码大概就是赋四个值。

这个时候我脑子有点没转过来 才发现这个是debase64也就是解密

所以我们输入的就是base64之后的秘闻 所以是四个组成三个字符

这样一看四个 也能理解了。

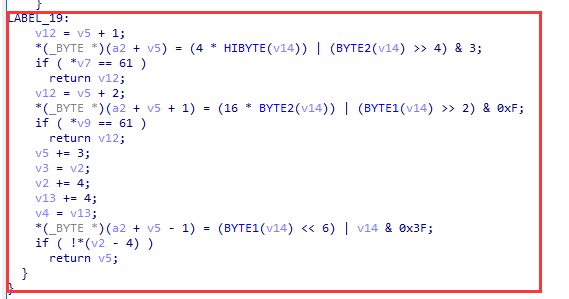

但是下面这一坨

说实话跟普通的base64是不一样的,我也有点看懵逼

看看别人的wp,这个地方意思就是 逆序处理base64,意思就是按照逆向处理的字符是四个一组反着来的

。

ok

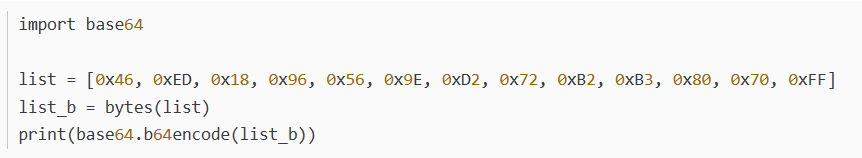

现在的逆向思路就是把里面的这个

按照base64加密出来人,然后手动解开,但是要注意后面几位是0 也就是我们还需要自己爆破 来和题目给的md5值比较。

脚本如下

解出来的就是这样

Ru0Yllae0nKys4Bw/w

Y0uReallyKn0wB4s/w==

里面的/w是错的 最后三个是等号

Y0uReallyKn0wB4s?===

爆破出来

flag Y0uReallyKn0wB4s3===