NSSCTF

NSSCTF Round#16 Basic WriteUp

NSSCTF Round#16Basic wp 目录NSSCTF Round#16Basic wp一.pwn1.nc_pwnre2.ret_text 一.pwn 1.nc_pwnre nc连接 得到题目,给了一段汇编代码以及40个十六进制数字 分析代码可知,将一个字符串与10h即16进行异或运算,二 ......

NSSCTF Round#11 Basic 密码个人赛复盘

[NSSRound#11 Basic]ez_enc ABAABBBAABABAABBABABAABBABAAAABBABABABAAABAAABBAABBBBABBABBABBABABABAABBAABBABAAABBAABBBABABABAAAABBAAABABAABABBABBBABBAAABB ......

【NSSCTF】《signin》《EZRC4》

题目 解法 打开看一下 一个待输入命令行,exeinfo 有upx的信息,不过版本号9.96有点可疑,感觉像是修改过的 直接upx脱不了,应该和上次做的那个pzthon一样改过upx信息。 可以看到里面的upx被改成了zvm 改回来 在下面,这里也被修改过,把ZVM改成UPX,版本放着不改 可以看到 ......

【NSSCTF逆向】《PZthon》

题目到手是一道EXE 打开来是这个样子,输入flag判对错 查壳 没壳,直接扔ida里面 。 。 是一些python的信息。 开始还没想到解包,想就着这个程序流程分析下去了。 。 走正确的路吧 用工具解包exe 有了这个pyc之后,然后 https://tool.lu/pyc/ 就这个网站 def ......

[NSSCTF 2nd]Math

原题py: from secret import flag from Crypto.Util.number import * import gmpy2 length = len(flag) flag1 = flag[:length//2] flag2 = flag[length//2:] e = ......

【NSSCTF逆向】【2023题目】《润!》

题目 解法 这道题蛮搞的,不算简单。 刚开始拿到这道题运行一下 有些信息,是一道迷宫题,可能flag是我们输入的路线吧? 先拿exeinfo来看看 告诉我有壳,但是不要用upx -d来脱壳,结合题目的标签,知道这题有一个魔改upx壳。 硬脱不行。 说实话我对upx的了解很皮毛,网上搜了搜upx壳的详 ......

[NSSCTF 2nd]MyBase

思路:IDA打开,发现有符号表,还贴心的备注了Base64加密。仔细一看也确实是这样。拿base64表直接丢到赛博厨子,太棒了,没有结果。 怀疑是不是趁我睡着了改了我的Base64表,直接下断点动调,不调不要紧,一调吓一跳,Base64表在每次循环的时候都会变,但是加密用的表一定是相同的,那就记录每 ......

【NSSCTF逆向】【2023题目】《patchme》

前段时间在忙开学和协会的事情,逆向也停了些,去玩了玩pwn,近期再起航 题目 patchme 解法 刚拿到这道题的时候有点蒙,一道逆向题目还让我去补漏洞吗。。。不太明白,反正惯例看看 elf文件,放到kali里面看看 应该是修补好漏洞之后就会出flag。 进来看到这样的,因为最近学了一段时间pwn, ......

NSSCTF 2nd Crypto复现

1,EzRSA 题目代码: from Crypto.Util.number import * from secret import flag m = bytes_to_long(flag) assert m.bit_length()<200 p = getPrime(512) q = getPrim ......

2023NSSCTF2nd-RE-4道wp

# NSSCTF2023 # bytecode ```python import base64 import string def check(): pass def init(): pass def fun(): pass def encrypt1(): pass def encrypt2(): ......

NSSCTF 2nd WP

# NSSCTF 2nd WP ## MISC ### gift_in_qrcode ```python import qrcode from PIL import Image from random import randrange, getrandbits, seed import os imp ......

NSSCTF 2nd-WEB部分writeup

# 所以王原的代价是? writewp  ## WEB (遗憾,差点AKweb,最后一个真的做不了一点,还是太菜了 ......

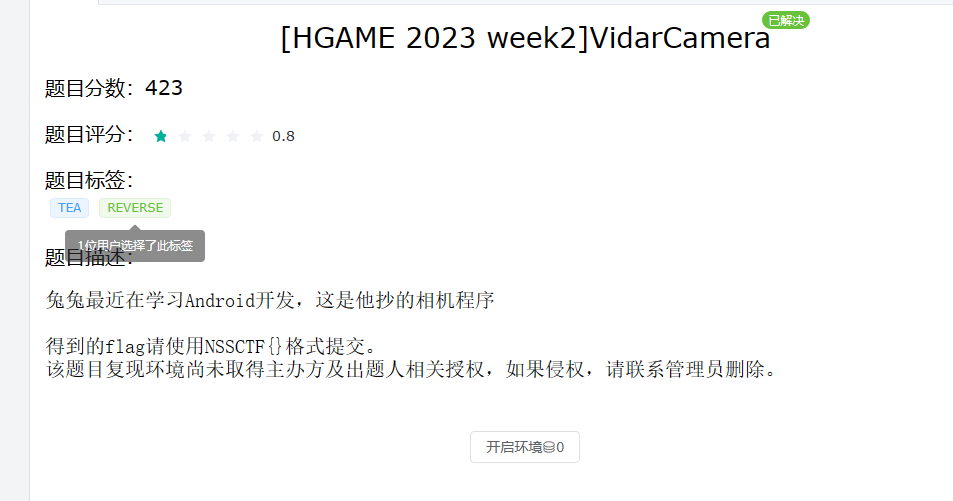

【NSSCTF逆向】【2023题目】《VidarCamera》

#题目 VidarCamera  ##解法 这是一道安卓逆向题目,放在模拟器里打开看看  ##解法 这题还是非常有意思的。 打开  ##解法 这是一道vm题目,进行虚拟化操作,以前从来没做过这种题,也是研究了很久。 文件到手是一个exe, ......

*CTF和nssctf#16的wp

# *ctf2023 fcalc ## 分析程序 本题存在漏洞,是生活中很容易犯的错误,就是循环或者判断的时候没有注意多一还是少一,这种会发生很严重的问题。比如这个题在过滤数字的时候没有过滤掉0,所以输入0的时候会跳转到栈的内容,从而被攻击者执行shellcode。 不过本题目不能直接执行,因为存在 ......

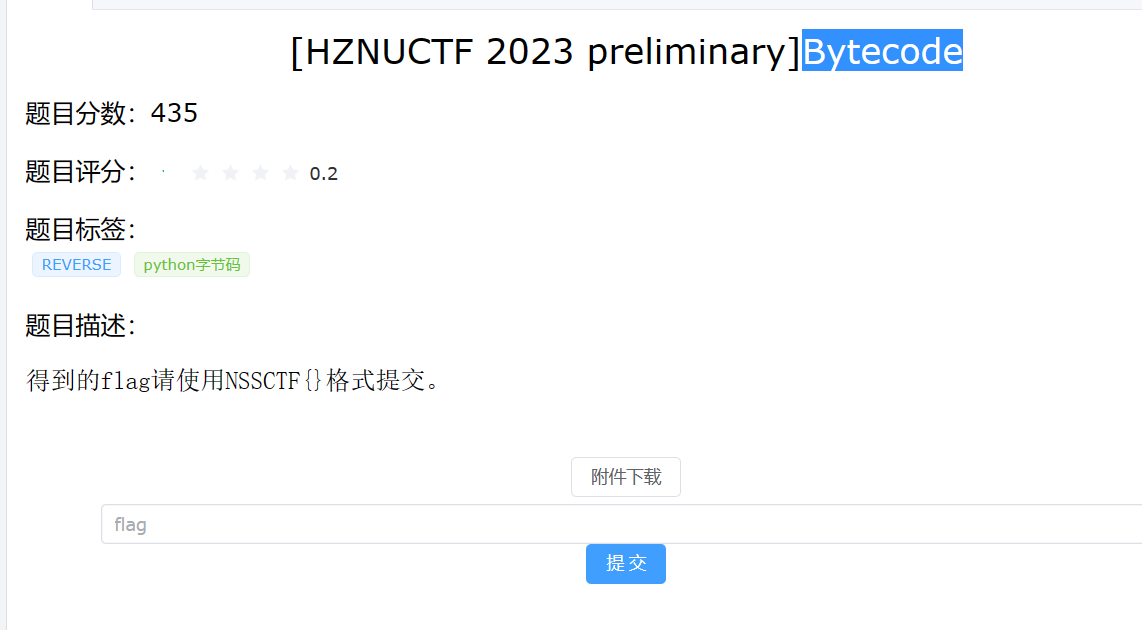

【NSSCTF逆向】【2023题目】《Bytecode》

#题目 Bytecode  ##解法 是蛮久没见的字节码题目,还有点记忆  ##解法 解法不是很难,但是没见过。 下载下来是一个exe和一个文本文档  ##解法 感觉还 ......

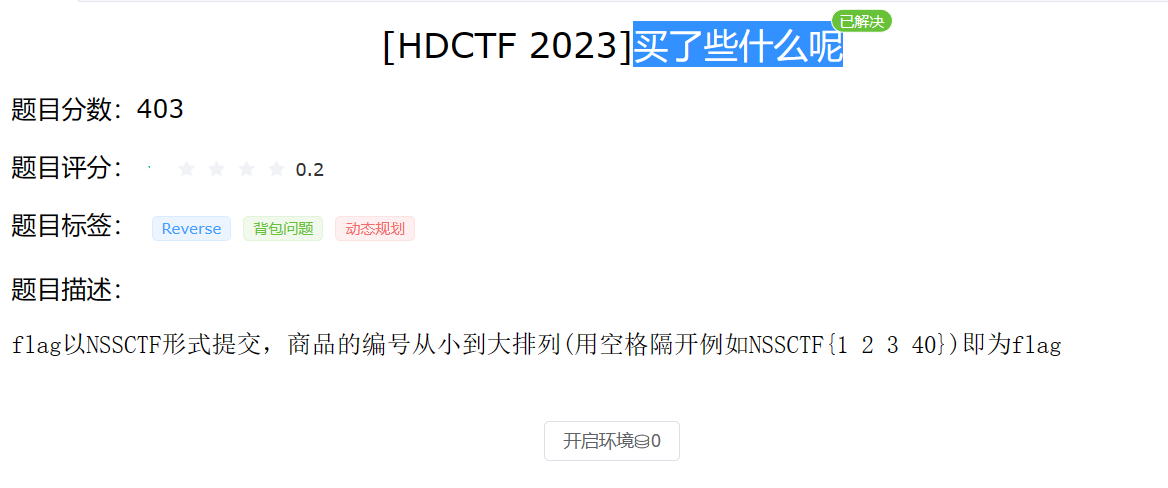

【NSSCTF逆向】【2023题目】《买了些什么呢》《babyre》

#总览 买了些什么呢 背包算法 动态规划 babyre snap xml #题目买了些什么呢  ##解法 这道题。 ......

NSSCTF_Round13 web

flask?jwt? 1.信息收集 题目提示 这里告诉了这题涉及的内容 2.开始探索 (1)发现有注册,有忘记密码 然后这里尝试admin登录,但失败 所以直接注册一个用户 (2)注册后登录 给出页面,点了拿flag,访问/getFlag路由 但是告诉不是admin 然后根据题目信息里的提示应该就需 ......

NSSCTF Round#13 web专项

### rank:3 ## flask?jwt? 简单的注册个账号,在`/changePassword ` 下查看页面源代码发现密钥`` ,很好,老套路了,flask-session-cookie-manager伪造,把`_user_id` 改成1,访问`/getFlag` ,拿到flag ## e ......

【NSSCTF逆向】【2023题目】《debase64》《easyasm》《test your IDA》《before_main》

debase64 变种base64解密 easyasm 简单的汇编题 test your IDA 签到 before_main base64换表 #题目debase64  ##解法 这道题是有点抽象的。 首先打开看 ......

【NSSCTF逆向】【2023题目】《程序和人有一个能跑就行了》《encode》

#总览 程序和人有一个能跑就行了 trycatch rc4 encode 低高位操作 字符爆破 今天出去玩了 写完已经是半夜两点半了 睡大觉 #题目程序和人有一个能跑就行了  ##解法 感觉还是蛮抽象的一题 打开看看 ![](https://img2023.c ......