题目

解法

打开看一下

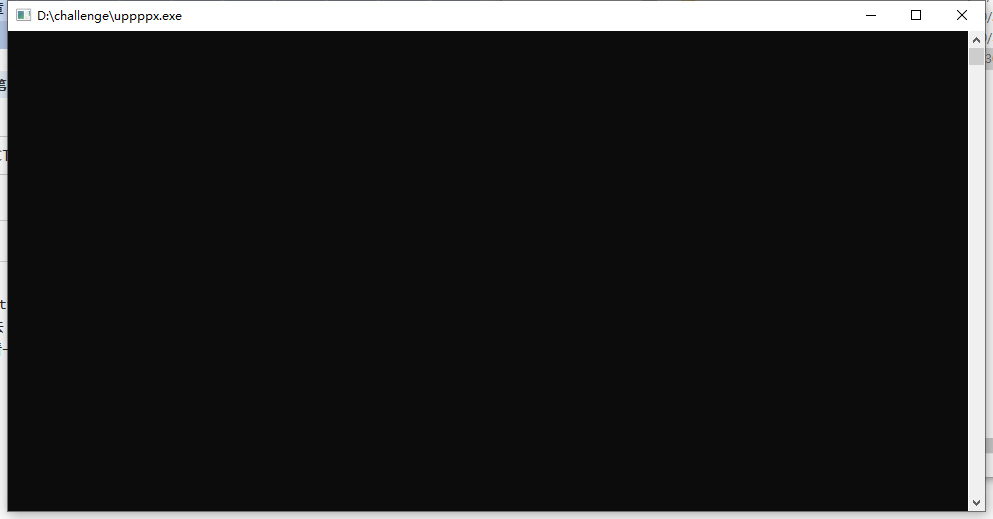

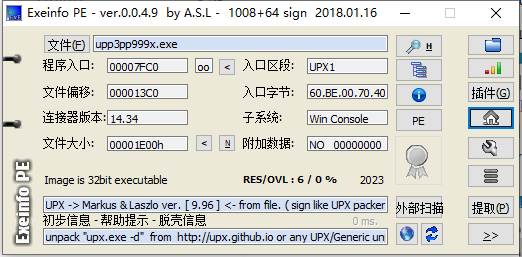

一个待输入命令行,exeinfo

有upx的信息,不过版本号9.96有点可疑,感觉像是修改过的

直接upx脱不了,应该和上次做的那个pzthon一样改过upx信息。

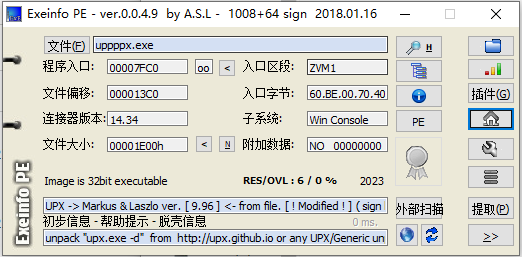

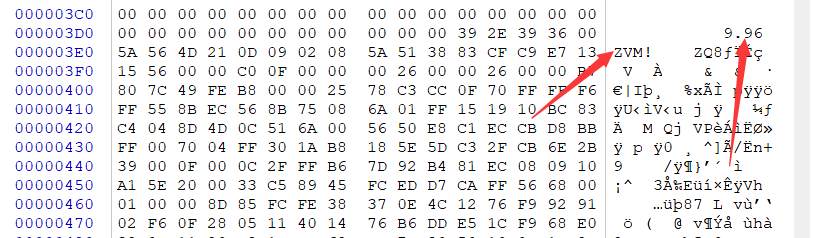

可以看到里面的upx被改成了zvm 改回来

在下面,这里也被修改过,把ZVM改成UPX,版本放着不改

可以看到还是9.96,让upx脱

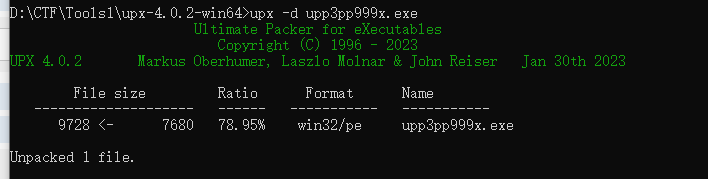

成功了,至于为什么,后面开篇技术分析讲。

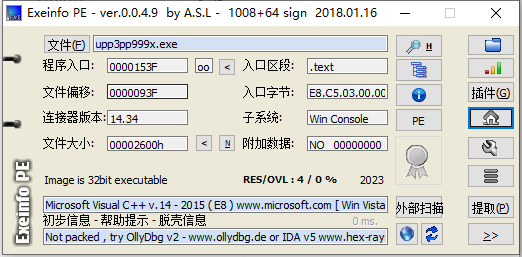

扔进ida

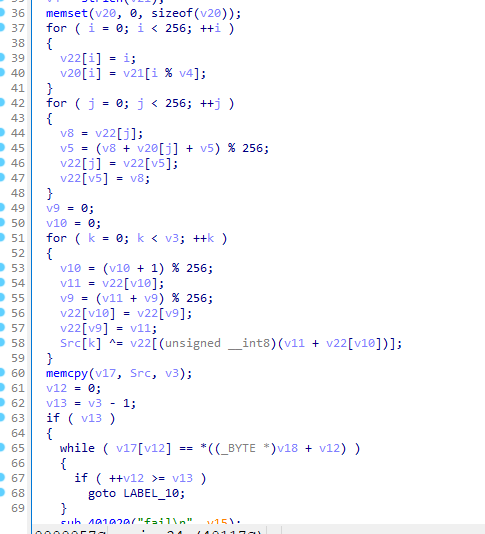

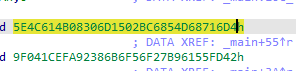

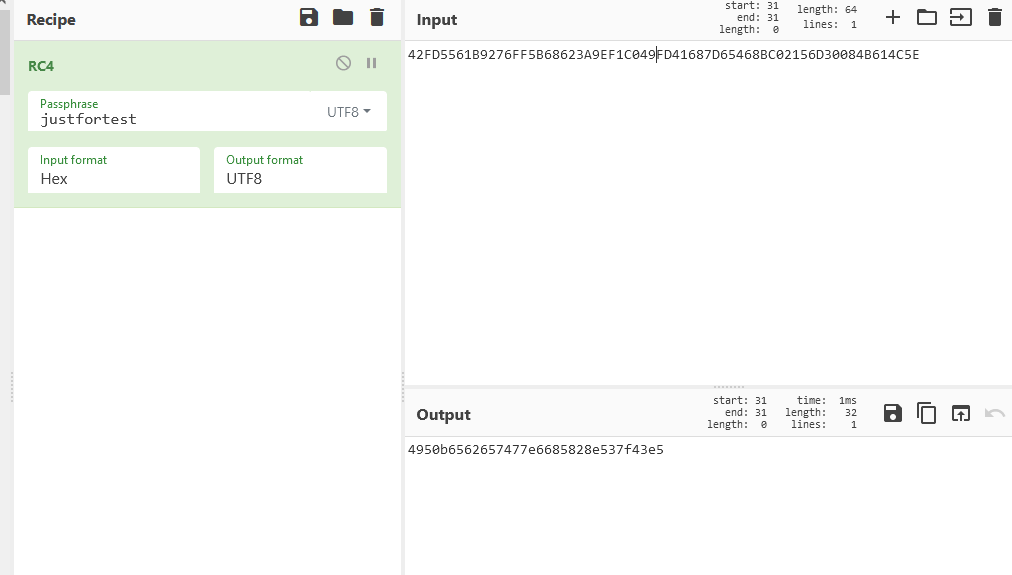

还是十分明显的RC4。找到秘钥是justfortest,然后密文是什么

一路追查到这个v18,v18又是上面两个数据

注意要逆序存放。

就可以得到flag了。

题目

解法

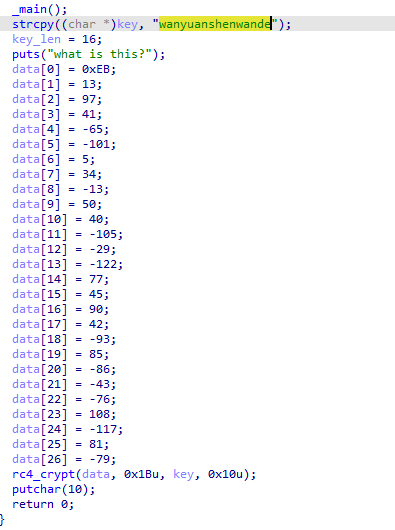

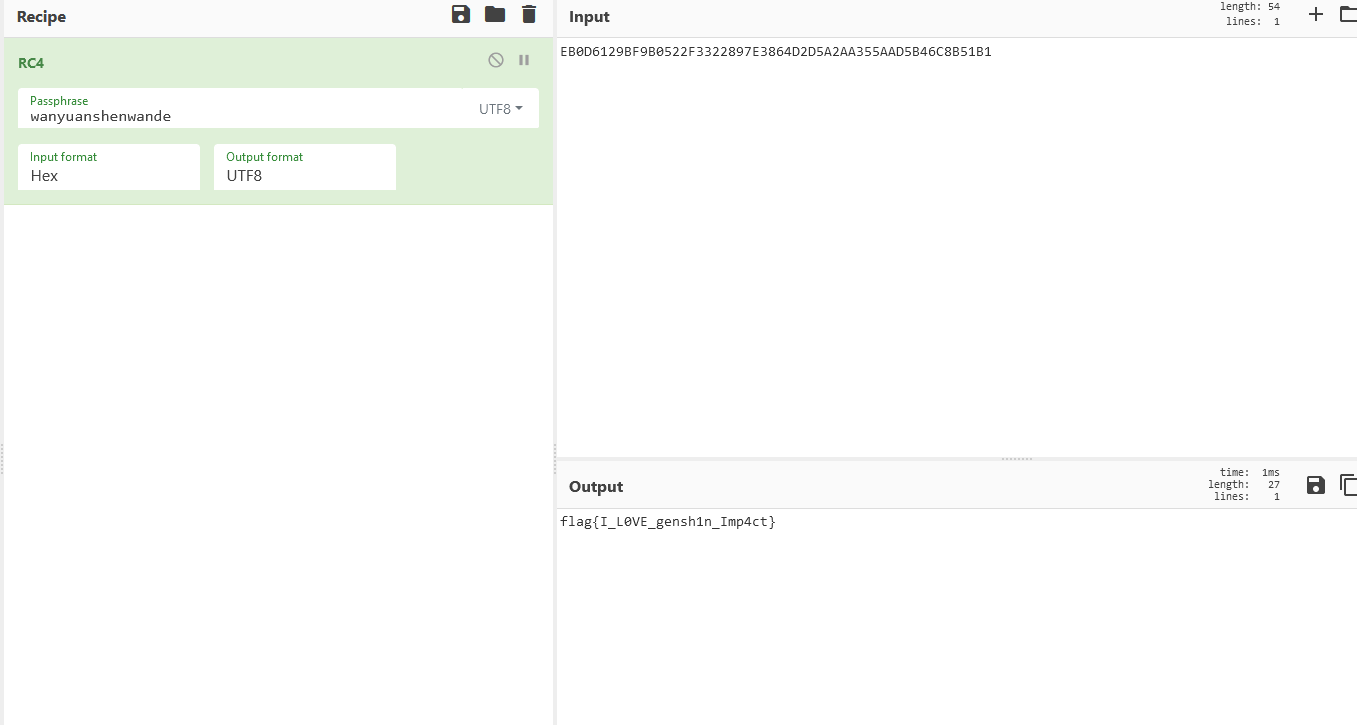

非常简单的一道RC4

ida

逻辑都非常清晰了,key和data,就是data要变成个字符串麻烦点

nData=[0xEB,0XD,0X61,0X29,0XBF,0X9B,0X5,0X22,0XF3,0X32,0X28,0X97,0XE3,0X86,0X4D,0X2D,0X5A,0X2A,0XA3,0X55,0XAA,0XD5,0XB4,0X6C,0X8B,0X51,0XB1]

hex_string = ''.join(format(num, '02X') for num in nData)

print(hex_string)

flag出