漏洞iis 7.5

剑指 Offer 57 - II. 和为s的连续正数序列(简单)

题目:  ``` class Solution { public: vector> findContinuousS ......

BEEScms_V4代码审计漏洞分析

##鉴权漏洞-访问绕过 全局变量预设时忽略了后面鉴权用到的session变量,全局鉴权函数在includes/fun.php的is_login()中,逻辑非常简单,只是单纯的判断了是否存在login_in admin、session这俩标识位和超时大于3600,满足条件即可。

[题目链接](https://leetcode.cn/problems/zuo-xuan-zhuan-zi-fu-chuan-lcof) 字符串的左旋转操作是把字符串前面的若干个字符转移到字符串的尾部。请定义一个函数实现字符串左旋转操作的功能。比如,输入字符串"abcdefg"和数字2,该函数将返回 ......

如何使用iisreset命令重启IIS

如何使用iisreset命令重启IIS 1、界面操作打开“控制面板”->“管理工具”->“服务”。找到“IIS Admin Service” 右键点击“重新启动” 弹出 “停止其它服务” 窗口,点击“是”。2、Net 命令操作点击 “开始”->“运行”,输入cmd 打开命令窗口;输入 net sto ......

泛微E-cology ifNewsCheckOutByCurrentUser.dwr SQL注入漏洞

## 漏洞描述 泛微E-cology的ifNewsCheckOutByCurrentUser.dwr文件存在SQL注入漏洞。 ## 漏洞复现 fofa语法:`app="泛微-协同办公OA"` 登录页面如下:  [php相关函数和伪协议](#b) [DVWA靶场案例演示](#c) [CTF题目案例](#d) [文件包含漏洞挖掘与利用](#e) [文件包含漏洞修复方案](#f) ### 文件包含漏洞概念 为什么要包含文件 包含内容 包含页头、页脚 包含函数 公共函数 减少重复代码 ......

删列造序 II

给定由 n 个字符串组成的数组 strs,其中每个字符串长度相等。 选取一个删除索引序列,对于 strs 中的每个字符串,删除对应每个索引处的字符。 比如,有 strs = ["abcdef", "uvwxyz"],删除索引序列 {0, 2, 3},删除后 strs 为["bef", "vyz"]。 ......

.NET6.0 IIS 部署

1. 安装IIS服务 2. 下载.NET6 Web部署包 https://dotnet.microsoft.com/en-us/download/dotnet/6.0 3. 项目发布 4. 打开IIS管理-->模块-->右键网站-->添加网站 设置内容 5. 设置防火墙 选择端口-->设置端口号-- ......

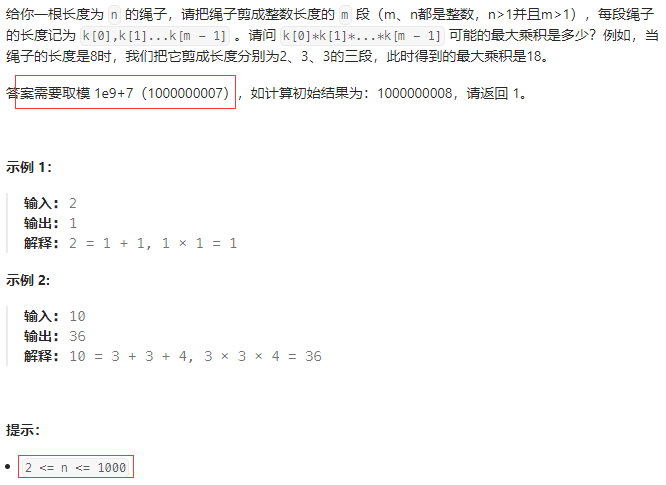

剑指 Offer 14- II. 剪绳子 II(中等)

题目:  ``` class Solution { //本题用贪心算法,拆成尽可能多的3且不可以出现长度为1的小段 ......

泛微E-Mobile 6.0 命令执行漏洞

## 漏洞描述 泛微E-Mobile 6.0 存在命令执行漏洞(注:影响版本不确定,如下图6.6版本的也成功了) 版本信息:E-Mobile 6.0 ## 漏洞复现 fofa语法:`fofa:app="泛微-EMobile"` hunter:app.name="泛微 e-mobile OA" 登录页 ......

smartbi token回调获取登录凭证漏洞(二)

2023年8月8日Smartbi官方又修复了一处权限绕过漏洞。该漏洞是上一个特定场景下设置Token回调地址漏洞的绕过,未经授权的攻击者可利用该漏洞,获取管理员token,完全接管管理员权限。 于是研究了下相关补丁并进行分析。 ......

wazuh环境配置及漏洞复现

1.wazuh环境配置及漏洞复现 进入官网下载OVA启动软件: Virtual Machine (OVA) - Installation alternatives (wazuh.com) 2.进入VMware像配置其他虚拟机一样进行配置即可 3.上面会有提示:账号为,wazuh-user;密码,wa ......

漏洞收集

点击查看代码 ``` import time import requests import re import csv requests.packages.urllib3.disable_warnings() f = open("../outcome/vuldata.csv", mode="a", ......

墨者学院漏洞分析实况

墨者学院漏洞分析实况 热点评论刷分漏洞分析溯源 打开靶场环境,得知靶场地址 IP地址 : 124.70.64.48 端口 : 41685 协议 : http 根据地址进入靶场环境,可以发现我们的目标是把zhangyu的评论话题推向热评(点赞超500) 点击进入评论,我们再开启bp抓包,并把浏览器的X ......

JWT漏洞

目录 [jwt概念](#a) [jwt漏洞介绍](#b) [jwt利用工具](#c) [CTF实战](#d) [预防](#e) ### jwt概念 #### 1、什么是身份认证 Authentication)又称“身份验证”、“鉴权”,是指通过一定的手段,完成对用户身份的确认 #### 2、认证的方 ......

代码审计的漏洞类型

代码审计的漏洞类型 对代码审计中存在的漏洞进行审计,常见的漏洞类型如下: 1SQL注入攻击 攻击者通过输入一段数据库查询代码窃取或修改数据库中的数据。 2 XSS跨站攻击 利用网站漏洞攻击访问该站点用户,达到窃取该站点访问者相关的用户登陆或认证信息的目的。 3远程、本地文件包含攻击 PHP、JSP中 ......

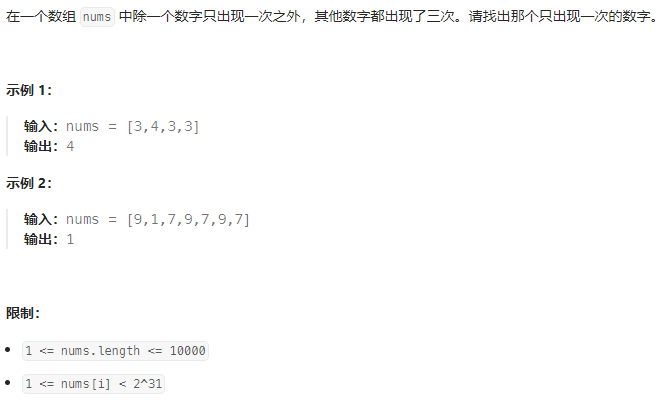

剑指 Offer 56 - II. 数组中数字出现的次数 II(中等)

题目:  ``` class Solution { public: int singleNumber(vector& ......

Ubuntu安装Quartus II

https://www.intel.com/content/www/us/en/software-kit/785085/intel-quartus-prime-lite-edition-design-software-version-22-1-2-for-linux.html Ubuntu16.04 ......

《Web安全基础》04. 文件上传漏洞

@[TOC](web) > 本系列侧重方法论,各工具只是实现目标的载体。 > 命令与工具只做简单介绍,其使用另见《安全工具录》。 > 靶场参考:upload-labs。 # 1:文件上传漏洞 **文件上传漏洞**,指程序对文件的上传未作全面限制,导致用户可以上传一些超越用户权限的文件。可以是木马,s ......

CloudExplorer信息泄露漏洞

官网链接:https://fit2cloud.com/cloudexplorer-lite/ 因为搭建的是v1.31版本的,v1.40的新版本没有进行测试,不确定该漏洞是否存在 漏洞点:云账号管理处抓包,可以看到添加的云账号相关信息,并且是明文 例如: 风险点:攻击者可以利用该漏洞连接对应云账号,实 ......

IIS本地配置和网站服务器配置

本地配置: 1.进入“程序”,然后点“启用或关闭Windows功能” 2.万维网服务勾选 服务器IIS配置: IIS服务器的搭建 IIS全称Internet Information Service,中文名:Internet信息服务,专用于微软操作系统平台,兼容微软的各项Web技术,尤其是ASP.NE ......

深信服 SG上网优化管理系统 catjs.php 任意文件读取漏洞

## 漏洞简介 深信服 SG上网优化管理系统 catjs.php 存在任意文件读取漏洞,攻击者通过漏洞可以获取服务器上的敏感文件 ## 漏洞复现 fofa语法:`title=="SANGFOR上网优化管理"` 登录页面如下:  [Webshell介绍](#b) [网站控制工具](#c) [文件上传漏洞危害](#d) [文件上传漏洞靶场练习](#e) [文件上传漏洞发现与利用](#f) [文件上传漏洞防御](#g) ### 文件上传漏洞原理](#a) 文件上传漏洞是指用户通过界面上的上传功 ......

应用交付交付管理(报表)系统LOGIN 远程命令执⾏漏洞

# 漏洞描述 深信服 应⽤交付管理系统 login 存在远程命令执⾏漏洞,攻击者通过漏洞可以获取服务器权 限,执⾏任意命令 # 漏洞影响 深信服 应⽤交付管理系统 7.0.8-7.0.8R5 # ⽹络测绘 `fid="iaytNA57019/kADk8Nev7g=="` 登录页面如下: ![](ht ......

深信服应用交付报表系统download.php任意文件读取漏洞

## 漏洞描述 深信服 应用交付报表系统download.php文件存在任意文件读取漏洞,攻击者通过漏洞可以下载服务器任意文件。 ## 漏洞影响 深信服 应用交付报表系统 ## 漏洞复现 fofa搜索环境复现:`app="SANGFOR-应用交付报表系统"` 登录页面: ![](https://im ......

深信服DC数据中心管理系统 sangforindex XML实体注入漏洞

## 漏洞描述 深信服 DC数据中心管理系统 sangforindex 接口存在XML实体注入漏洞,攻击者可以发送特定的请求包造成XML实体注入 ## 漏洞复现 fofa语法:`"SANGFOR 数据中心"` 登录页面如下: ![](https://img2023.cnblogs.com/blog/ ......