朱雀

[网鼎杯 2020 朱雀组]phpweb

[BJDCTF2020]The mystery of ip 非预期 这题看着就不简单,页面总是刷新,报错都看不清,bp抓包看看。 bp抓到的包是一个用POST传参的传参的值为一个函数,试着修改一下这个函数,看看会有什么变化,输入system发现被过滤了,八成这个waf做得很完善,但正好之前看到一个骚 ......

[网鼎杯 2020 朱雀组]Nmap

原理 nmap写入文件连接木马 两个函数绕过 escapeshellarg() escapeshellcmd() 解题过程 文章:https://blog.csdn.net/qq_63701832/article/details/128793013 ......

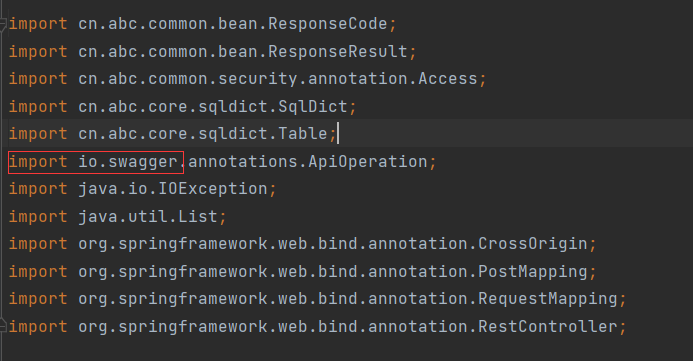

[网鼎杯 2020 朱雀组]phpweb

原理 反序列化 命令执行 call_user_func 解题过程 首先进入靶场莫名其妙报了个错,翻译一下是date()函数的问题- -不管了,先看页面原代码 看到这里有自动post请求,数据时func=date&p=Y-m-d h:i:s a,看格式像是传入一个函数和参数,那就试试 使用func=s ......

[网鼎杯 2020 朱雀组]phpweb

[网鼎杯 2020 朱雀组]phpweb 解法一 打开网站发现一直在重复刷新界面,分析这段报错信息发现最后有一个日期,并且每过5秒钟就会刷新一次 此时我们尝试抓包来进行分析 由于界面上显示的是当前的时间,并且抓包发现post传了两个数据,分别是date和输出日期的格式,因此推测,func为函数名称, ......

BUUCTF [网鼎杯 2020 朱雀组]Nmap

payload:`127.0.0.1 | ' -oG hack.phtml '` ``` nmap `-oG`:将扫描结果输出到一个文本文件中,G代表生成一种称为"grepable output"(可用于grep命令的输出)的格式,这种格式是一种易于处理的文本格式。 ``` ``` 写入`hack. ......

[网鼎杯 2020 朱雀组]Think Java——wp

##源文件代码审计 这里使用IDEA打开 ###Test.class  ![](https://img2023.cn ......