Crackme

【160Crackme】《ceycey》

这个程序其实没什么好写的,但是可以用来做一下壳入门的尝试,又作为一次比较标准的脱upx壳的经验,还是可以看看。 exeinfo直接爆了标准的upx壳。 这种标准的upx壳,可以直接采用最粗暴的方法,直接upx -d 就直接出来 。 但作为标准的upx,手动脱脱。 来到程序内部,明显的push 堆栈平 ......

【160Crackme】《keygenme1》

上来先看一下程序信息 打开页面后输入username和序列号 check之后报错了。 既然没壳,直接扔od里面。 定位关键字符串 然后追踪到goodboy的地方,可以看到这里有个关键跳,决定这个程序报的是正确还是错误 。 试运行一下这个程序,输入错误的信息,然后运行到这个跳 可以看到这里的信息是不跳 ......

【160Crackme】《AD_CM#2》

exeinfo查了一下壳,没壳 注意到这个程序就4kb,应该就是直接用汇编写的一个程序,直接扔od吧。 进去之后直接智能搜索然后看到一些关键信息 找到这个地方,就是正确的地方,应该想办法不让上面的跳成功 也就是这个跳不让他跳出来 先试试爆破吧 成功了。 想办法能不能写个注册机出来 用户名写12345 ......

【160Crackme】《Andrénalin.1》

这个程序上来就是要输入一个啥key 乱输一个,大概就是报错了 可以看到没有壳 扔od里面吧。 可以看到一进来就是有这个msvb50的信息,是一个支持文件 直接查关键字符串吧 使用智能搜索找到几个比较看起来比较重要的字符串,看看right是咋用的。 这串代码应该就是正确时候执行的,往上看有个关键跳,看 ......

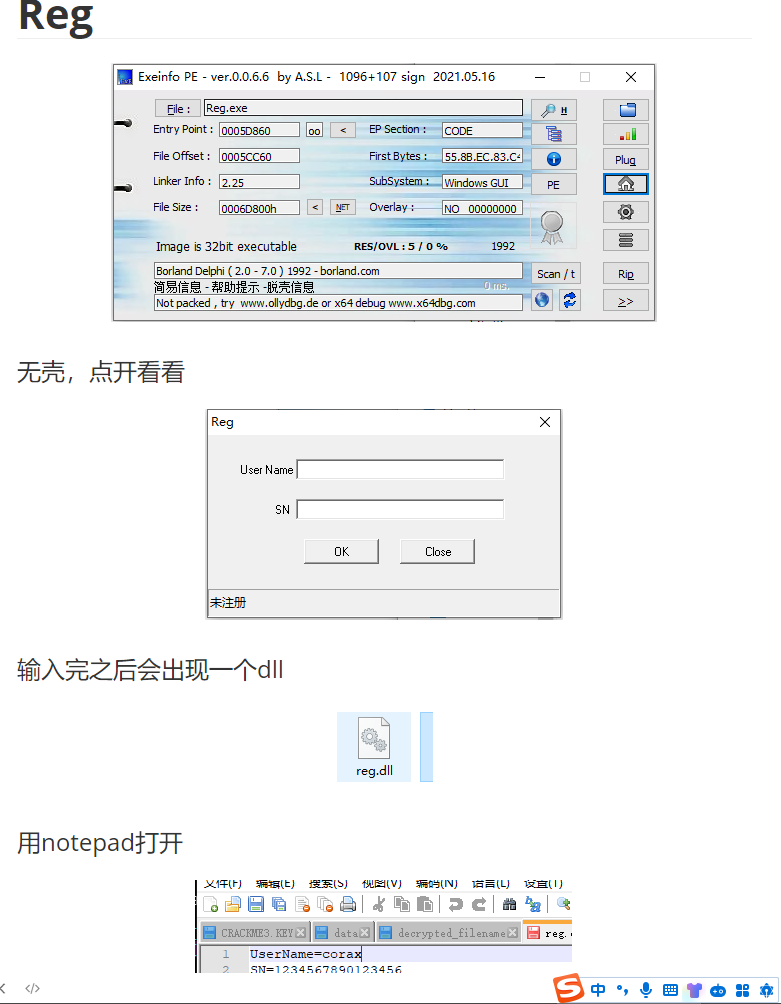

【160Crackme】《Reg》《Afkayas.1.Exe》

,因为input和hook的弹窗这两个函数之间没有跳转的关系。 在动调的过程中,没发现是异常处理,就把跳转进异常处理的汇编给nop掉了,有点蠢哈哈哈哈哈 跟踪main()函数无果的情况下,通过跟踪关键字符串,然后通过交叉 ......

re | buuctf逆向刷题之crackMe

### 写在前头 本题来自安洵杯2019 crackMe,涉及到的知识点较多,Mark一下 ### 分析 #### 从main开始 反编译main函数,9行这里触发了一个内存写异常,有点奇怪哈

直接双击运行CrackMe.exe后会进入到如下界面: 此时直接点击“About”按钮则会直接跳转到如下界面: 若点击“Exit”按钮则会直接关闭该程序。 在该界面上输入“Name”和“Serial”后点击“Verify”不会出现任何弹窗提醒,通过分析可知此时输入的用户名与序列号不正确。 此时删除“ ......

CRACKME.EXE的脱壳与序列号破解

查壳 通过在查壳软件PEiD v0.94中选择CRACKME.EXE文件打开即可查看该软件的所加壳的类型,查看结果如下所示: 此时所进行的普通扫描(Normal Scan),Normal Scan虽然速度快且方便,但只能检测出某些此前已知的加壳和压缩工具,对于新型加壳技术可能不准确或无法识别。 因此 ......

defcon-quals 2023 crackme.tscript.dso wp

队友找到的引擎[TorqueGameEngines/Torque3D (github.com)](https://github.com/TorqueGameEngines/Torque3D) 将dso文件放到data/ExampleModule目录下,编辑ExampleModule.tscript文 ......

【攻防世界逆向】【高手题】《crackme》《debug》《ReverseMe-120》

#题目crackme  ##解法 第一次做这样的题,可以说是奇难了。 `1.手动脱壳,这道题是nspack,没见过这 ......

crackme002-abexcm5

今天开始学习160个crackme 拖入exeinfo查看,发现是用汇编写的代码 拖入OD,查看字符串 可以看见有两个报错和一个输入正确的标志,这两个报错都是输入不正确之后的结果,我们跟进看看 可以看到这里调用了一个MassageBoxA弹窗函数,title是"error",text是"The se ......

crackme002-abexcm5

今天开始学习160个crackme 拖入exeinfo查看,发现是用汇编写的代码 拖入OD,查看字符串 可以看见有两个报错和一个输入正确的标志,这两个报错都是输入不正确之后的结果,我们跟进看看 可以看到这里调用了一个MassageBoxA弹窗函数,title是"error",text是"The se ......