面具下的flag

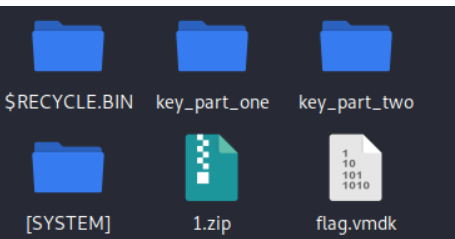

用binwalk打开,发现有个加密文件,是伪加密的,用7z打开

有两个文件,分别打开,用在线工具brainfuck Ook!解密

flag{N7F5_AD5_i5_funny!}

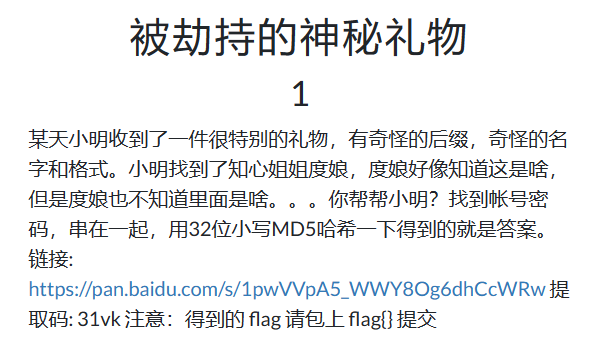

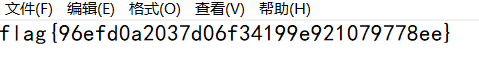

被劫持的神秘礼物

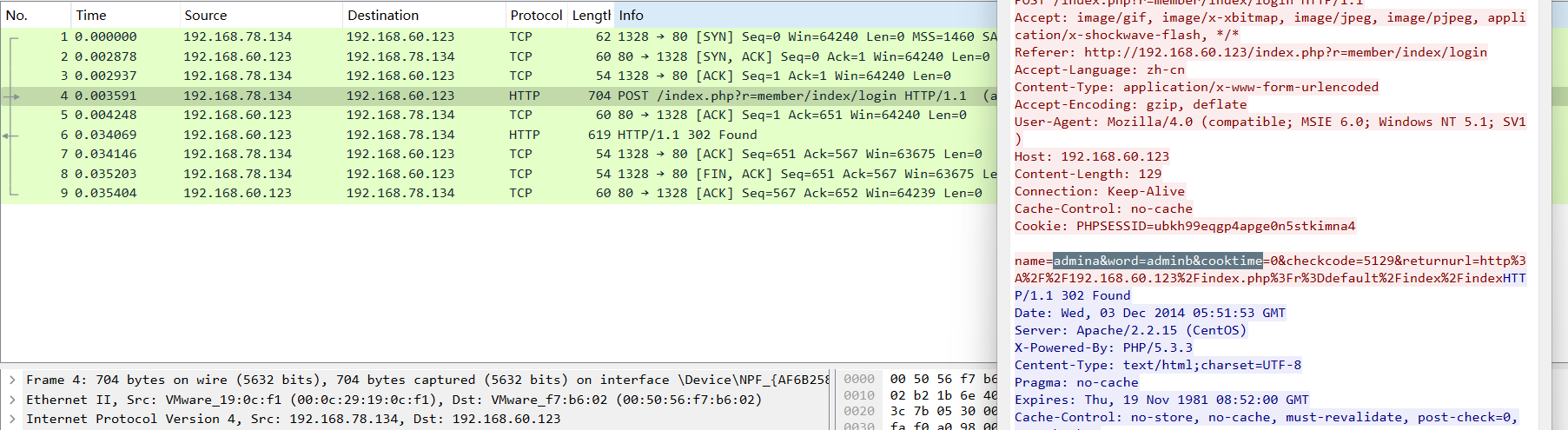

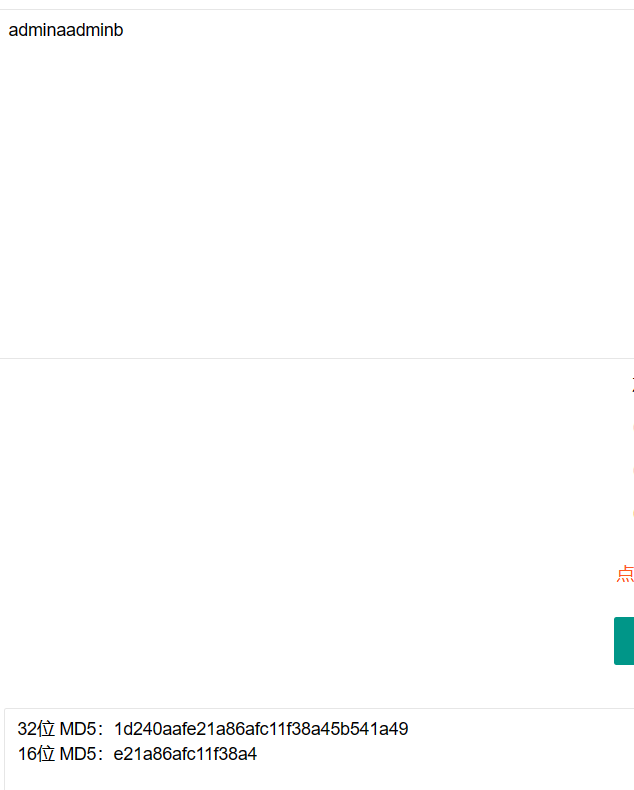

用wireshark打开,过滤http包

貌似是用户账号和密码,放入MD5中加密,flag即为32的加密

flag{1d240aafe21a86afc11f38a45b541a49}

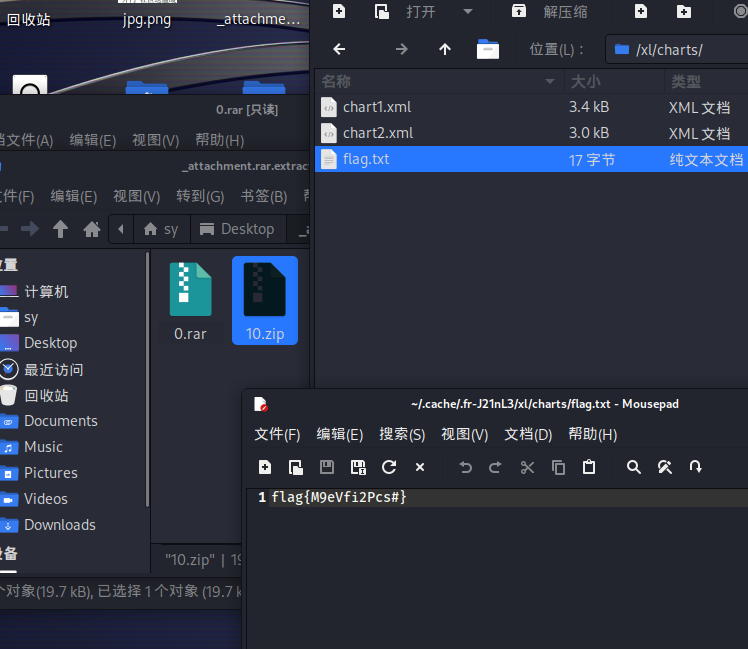

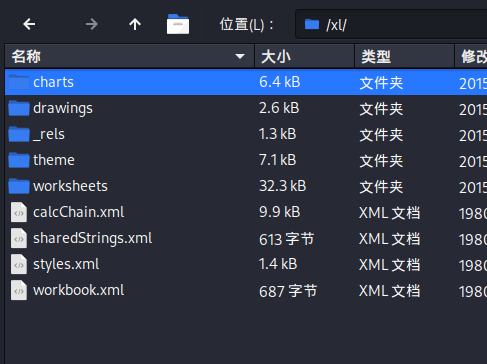

[BJDCTF2020]认真你就输了

用binwalk分离得到一个文件将10.xls改为.zip,打开xl,然后再打开chars,就可以看见一个flag.txt文件

flag{M9eVfi2Pcs#}

[BJDCTF2020]藏藏藏

用foremost打开得到文件,解压文件

发现在Kali中无法打开文件,就拖到桌面上结果是个二维码,一扫就得到了flag

flag{you are the best!}

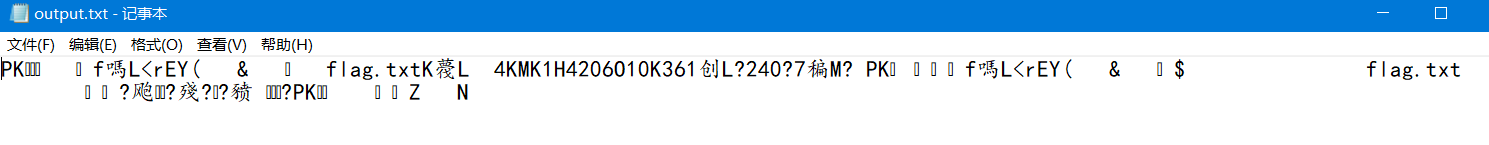

刷新过的图片

然后直接拖到kali里 利用工具 —— F5-steganography

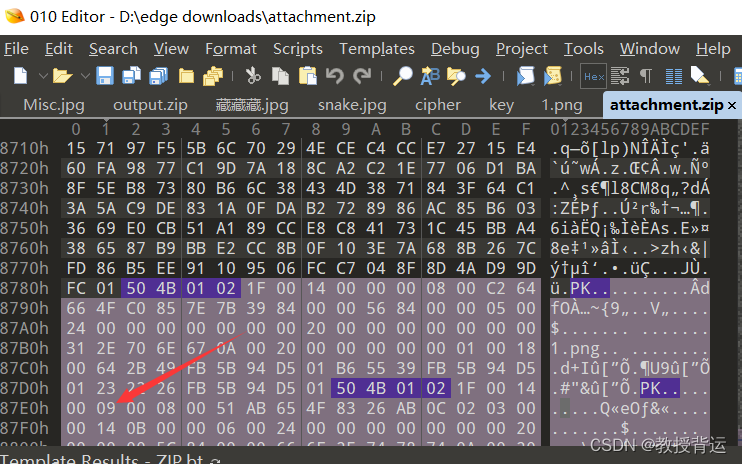

默认将解密出来的内容放置在一个txt文件中,我打开后发现是个zip,(文件头是50 4B 03 04),于是改成.zip,解压发现有密码。用hxd打开后发现是伪加密,修改之后再解压就可以得到flag.txt

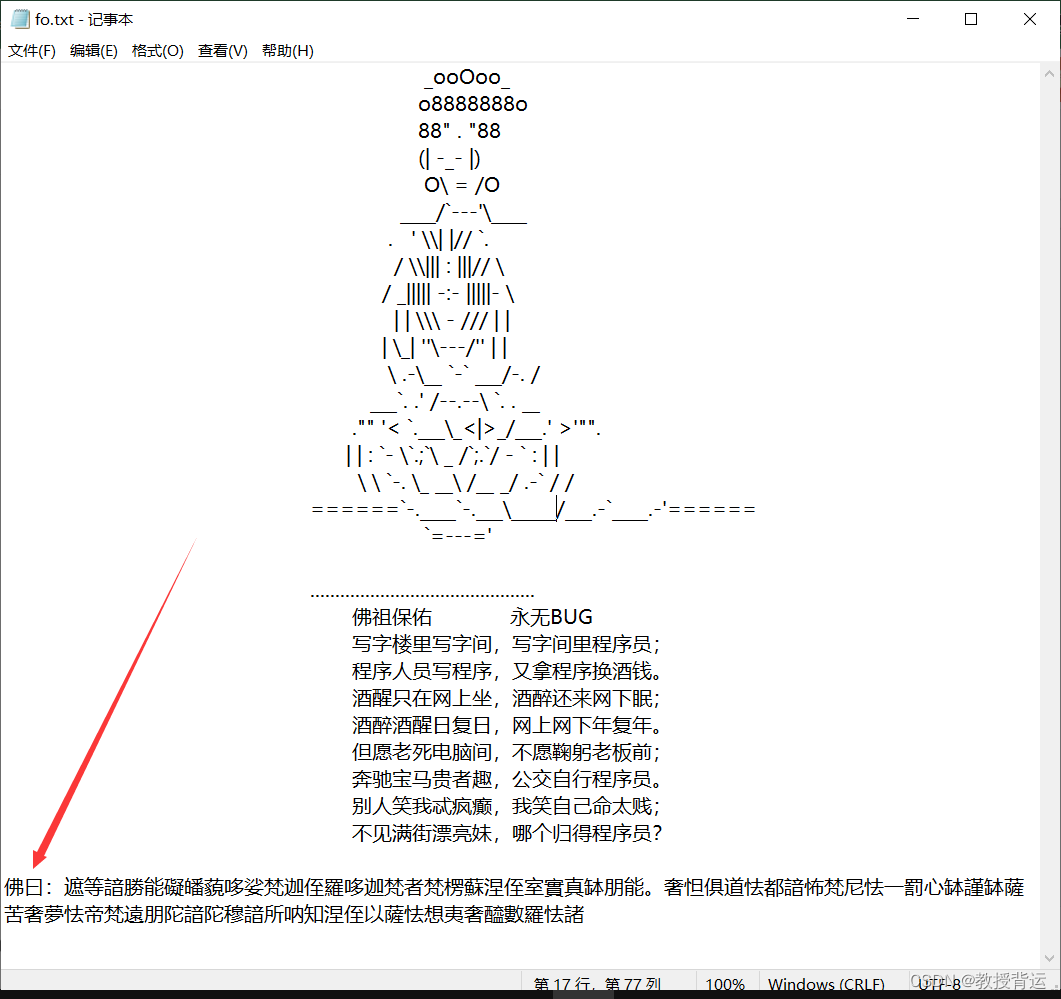

[GXYCTF2019]佛系青年

图片没什么信息,既然压缩包加密的,优先考虑伪加密

把09改成全0,保存并解压,打开fo.txt

佛曰加密,复制到在线解密

flag{w0_fo_ci_Be1}

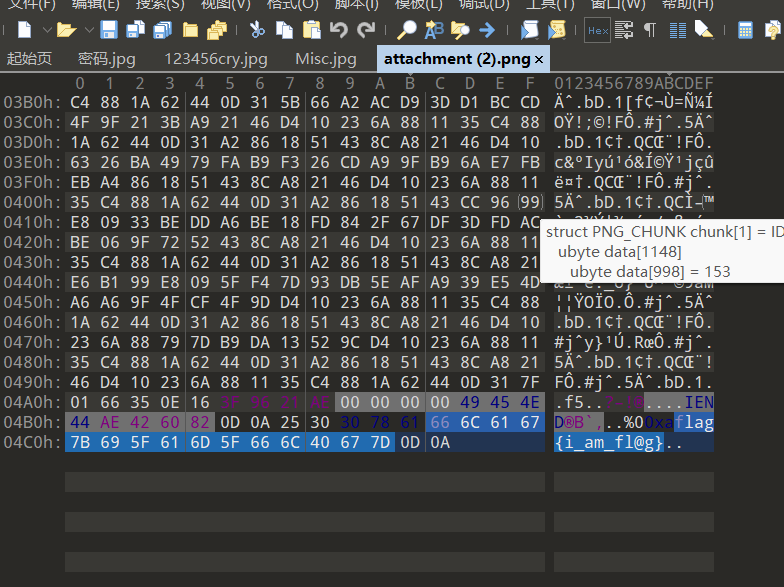

[BJDCTF2020]你猜我是个啥

直接解压不行,用010打开发现PNG开头,改为形式png,发现有二维码扫不行,再次用010打开,找到flag

flag{i_am_fl@g}

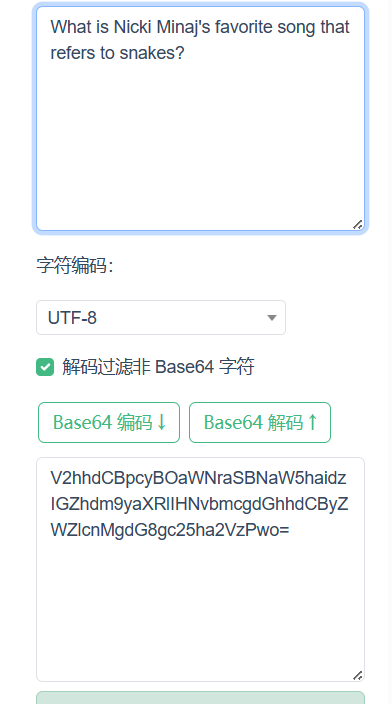

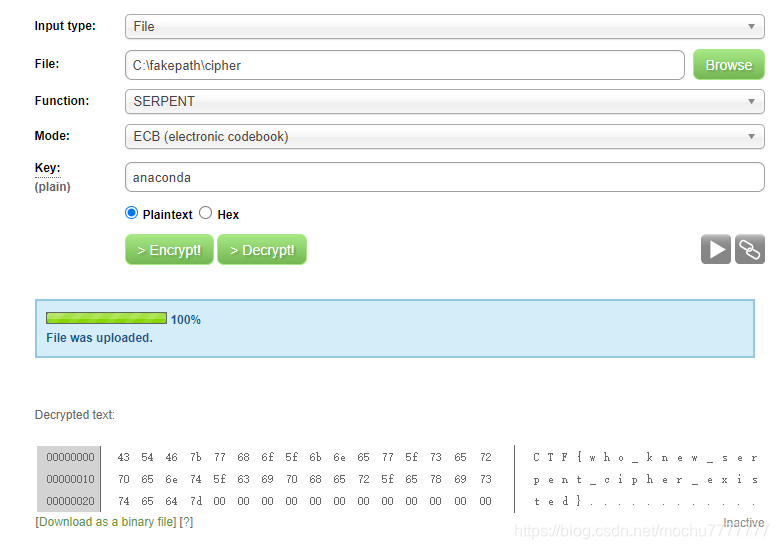

snake

用foremost分离得到文件

要用到base64在线工具,

结果也不是flag

百度一下,可以知道答案是anaconda

我们现在仍然不知道cipher中的密文是用何种方式加密的,看见题目名称为snake就抱着试一试的心态搜索了一下与蛇有关的对称加密算法,还真让我搜出来了,可以知道加密算法就是Serpent加密算法

flag{who_knew_serpent_cipher_existed}

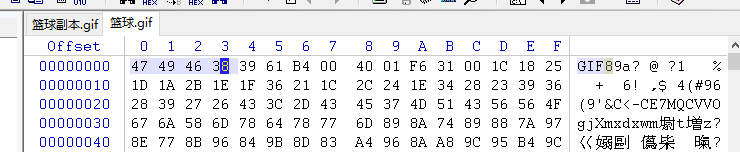

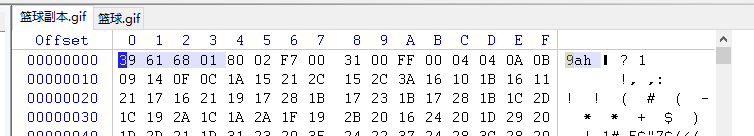

[BJDCTF2020]鸡你太美

使用winhex打开这两张gif的图,第二张图片少了gif的文件头

右键–>编辑–>粘粘0字节插入4个字节的长度,然后修改成gif的文件头:47 49 46 38即可

flag{zhi_yin_you_are_beautiful}