黑客帝国

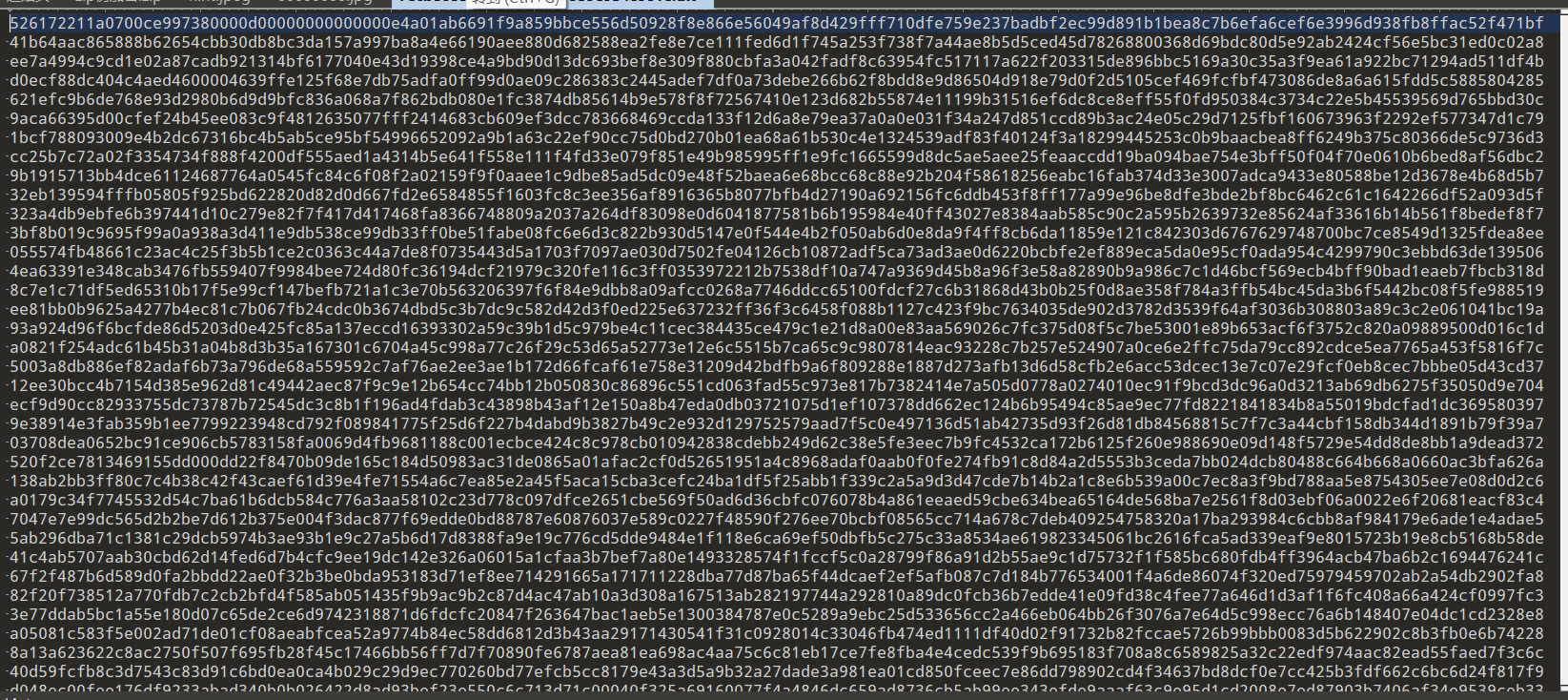

脚本将16进制转为二进制流转存为flag.rar

import binascii

hex_data='txt文件中16进制数据'

out=open('flag.rar','wb')

out.write(binascii.unhexlify(hex_data))

out.close()

运行脚本得到flag.rar压缩包,ARCHPR爆破压缩包密码为:3690

打开图片发现提示文件格式错误,010打开,发现文件末尾为FF D9,文件开头应为FF D8,修改文件头,发现flag

flag{57cd4cfd4e07505b98048ca106132125}

伟大的侦探

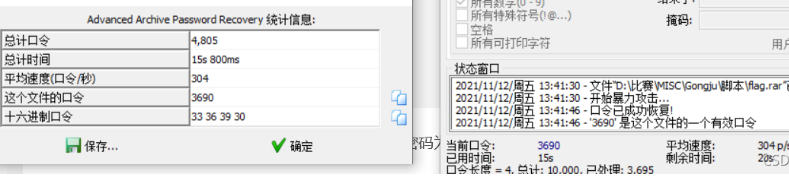

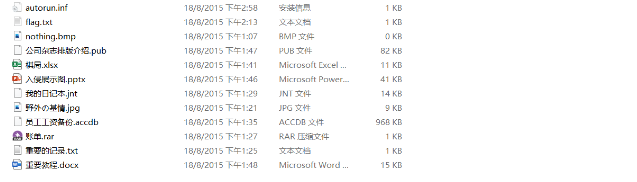

打开文件夹,有一个txt文件,其余的都加密了

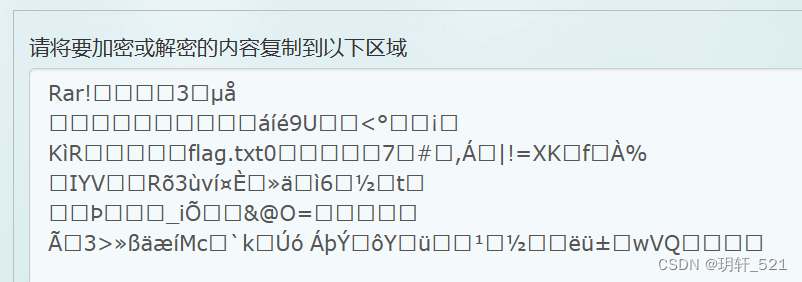

打开txt发现乱码,尝试使用010打开查看内容

在多次尝试后使用ebcdic编码查看文件,得到密码

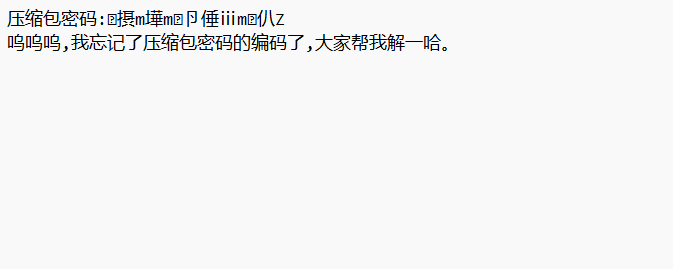

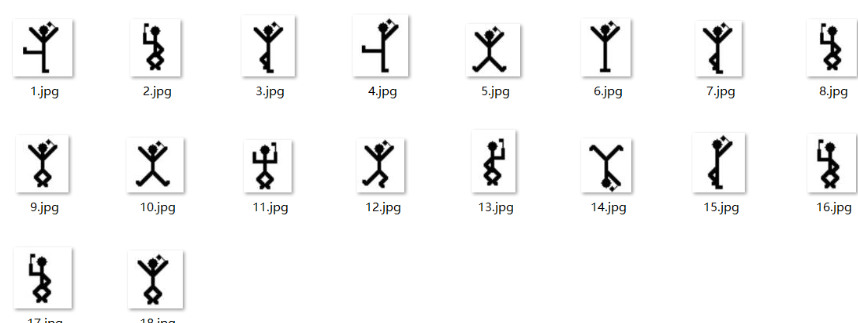

使用密码打开文件夹后得到一系列图片

经过查询后是小人字母表

flag{iloveholmesandwllm}

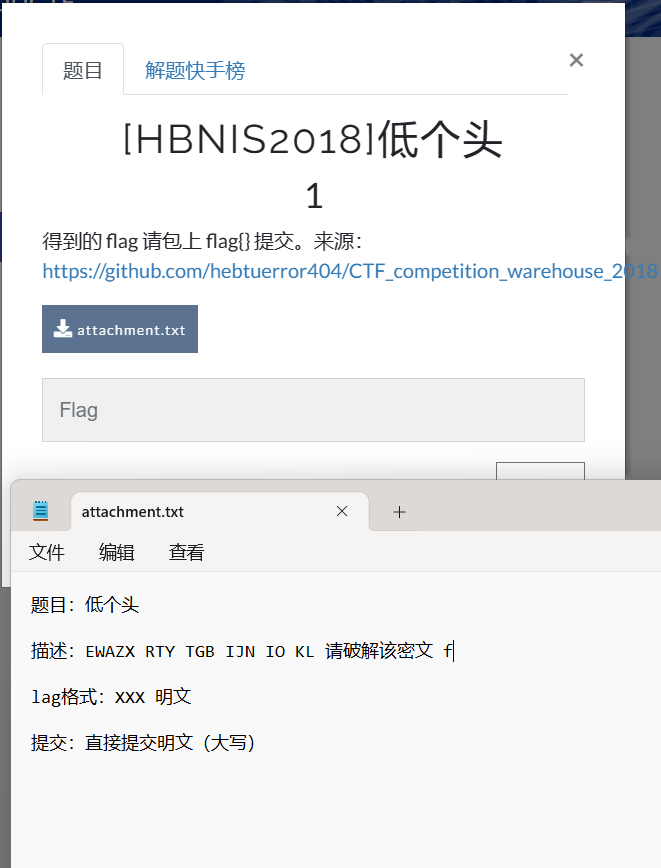

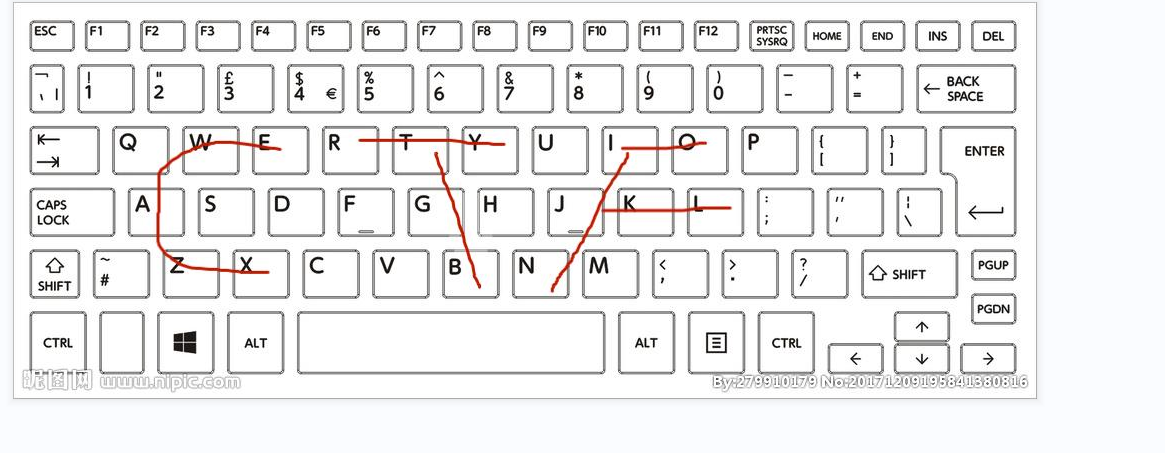

[HBNIS2018]低个头

低个头 ————首先想到的就是跟键盘有关,联想到了键盘密码,好像也不对,发现也没有那个字母被包围了,也发现不全是九键密码,结果这几个字母连起来就是flag,意想不到

flag{CTF}

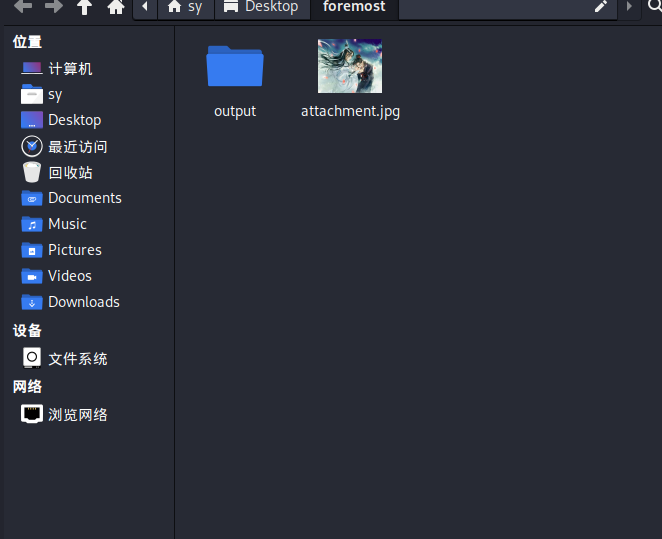

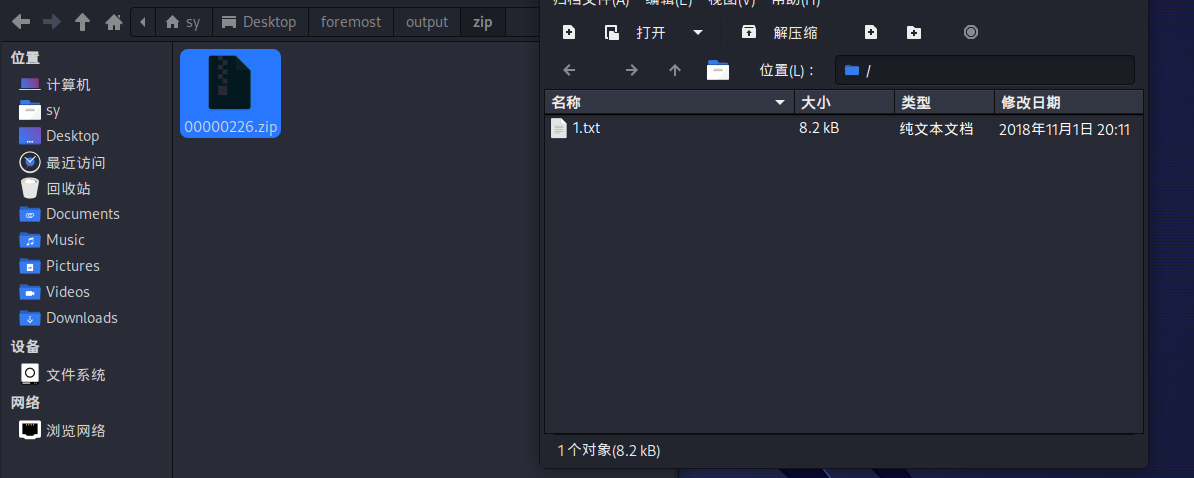

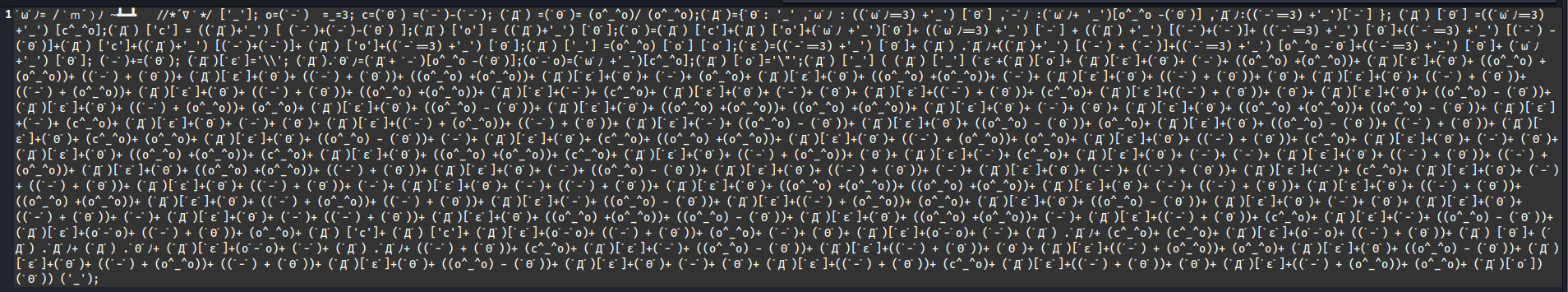

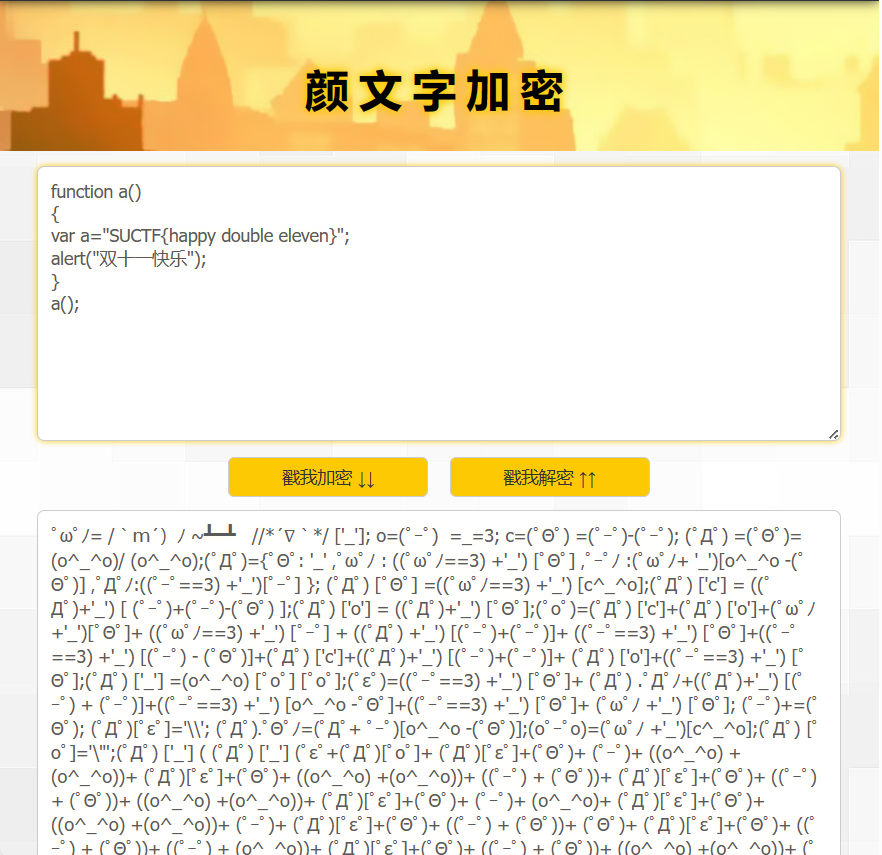

[SUCTF2018]single dog

用foremost分离,得到一个文件,点开有个zip

点开有个txt文件

打开一堆颜文字

用在线工具解密就ok了

flag{happy double eleven}

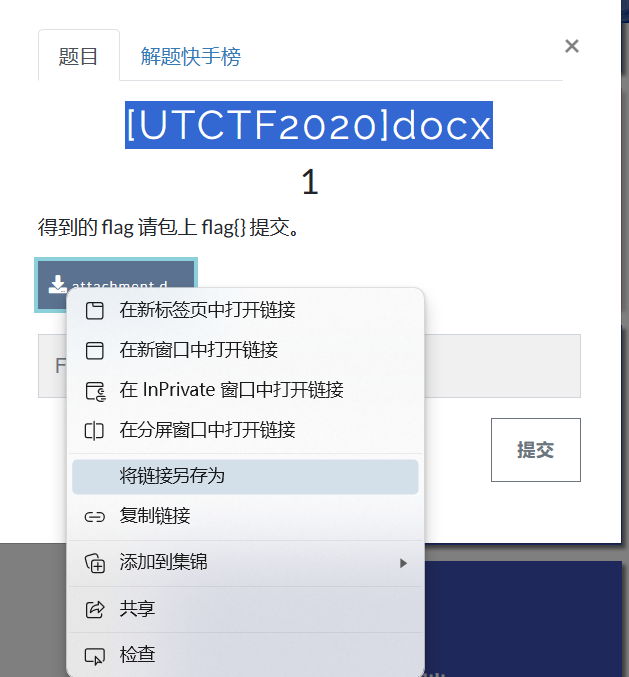

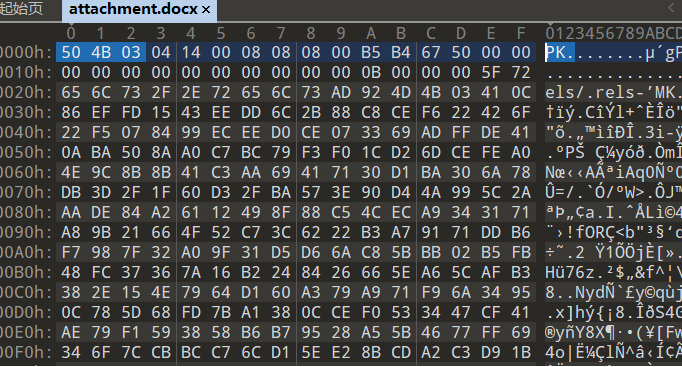

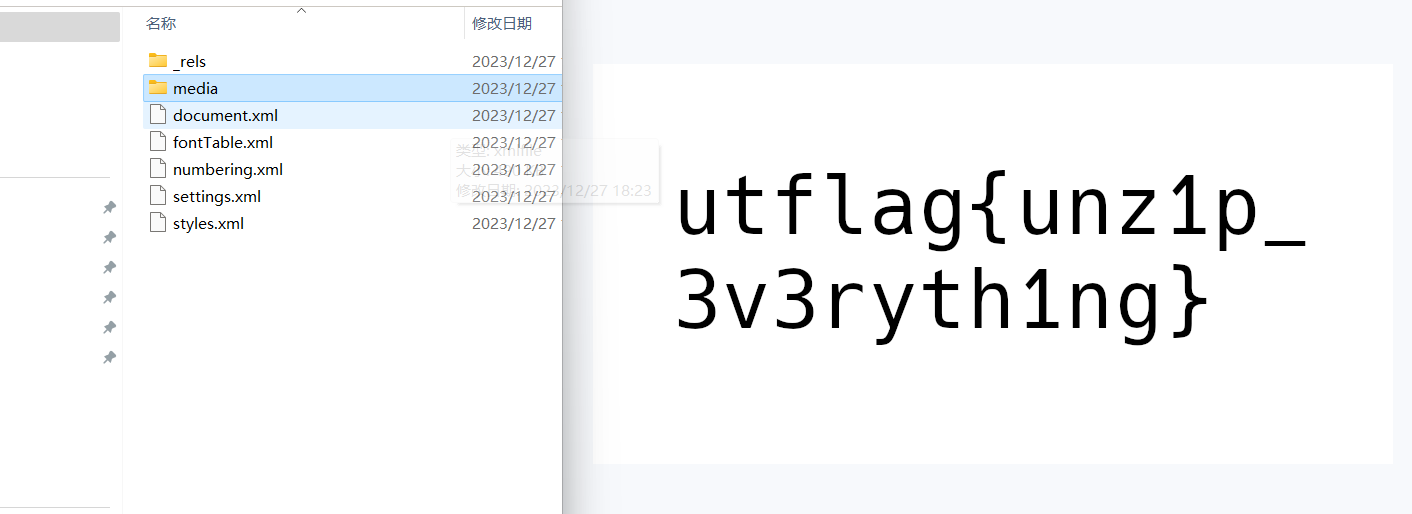

[UTCTF2020]docx

将链接另存为桌面上

用010打开发现是PK开头,重命名为zip文件

解压后点开media文件,里面有很多图片,一帧一帧翻就发现flag了

flag{unz1p_3v3ryth1ng}

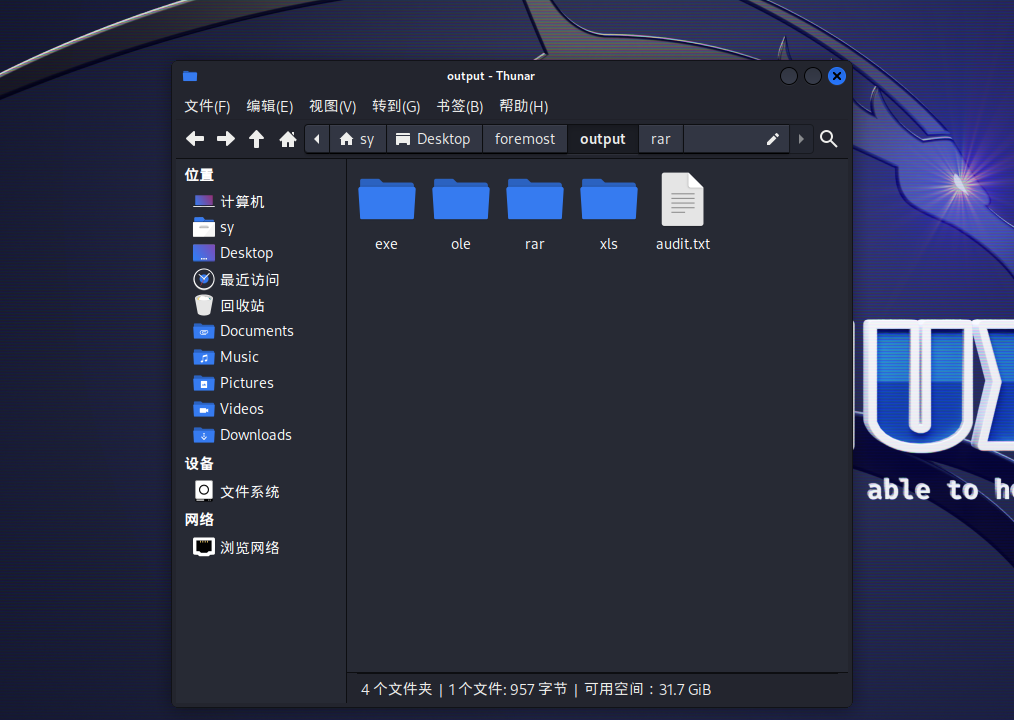

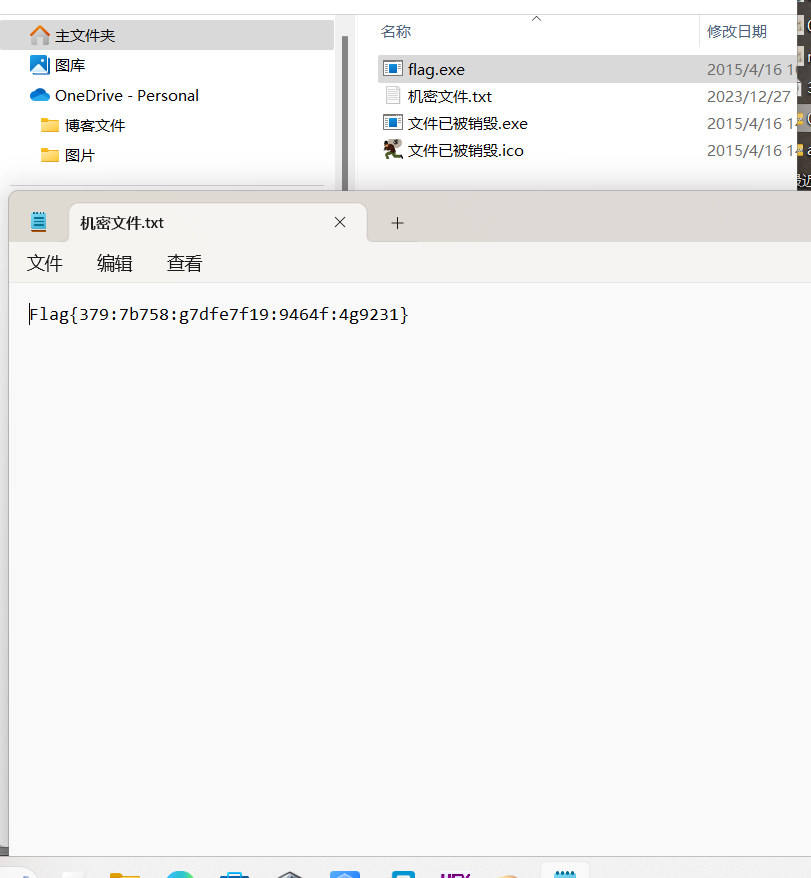

间谍启示录

看了大佬的wp,才解出来的

下载后有个.iso文件,将这个文件用foremost分离得到以下4个文件,在rar压缩包中,我们看到了flag.exe文件,解压后并运行,就看到了一个机密文件,就得到了flag

flag{379:7b758:g7dfe7f19:9464f:4g9231}

[RoarCTF2019]黄金6年

借用大佬wp

打开后发现是个视频

解题思路:

1、浅浅的看了一遍,没发现什么有用的内容。放到Kinovea中,慢倍速看了一遍,发现四个二维码。(我真的没想到还有第四个二维码,找了半天都没有,结果是Kinovea自动去掉了最后的一个片段,害苦我了,最后是用Microsoft Clipchamp找到的,点赞)

key1:i

key2:want

key3:play

key4:ctf

连接起来,得到key(而不是flag)

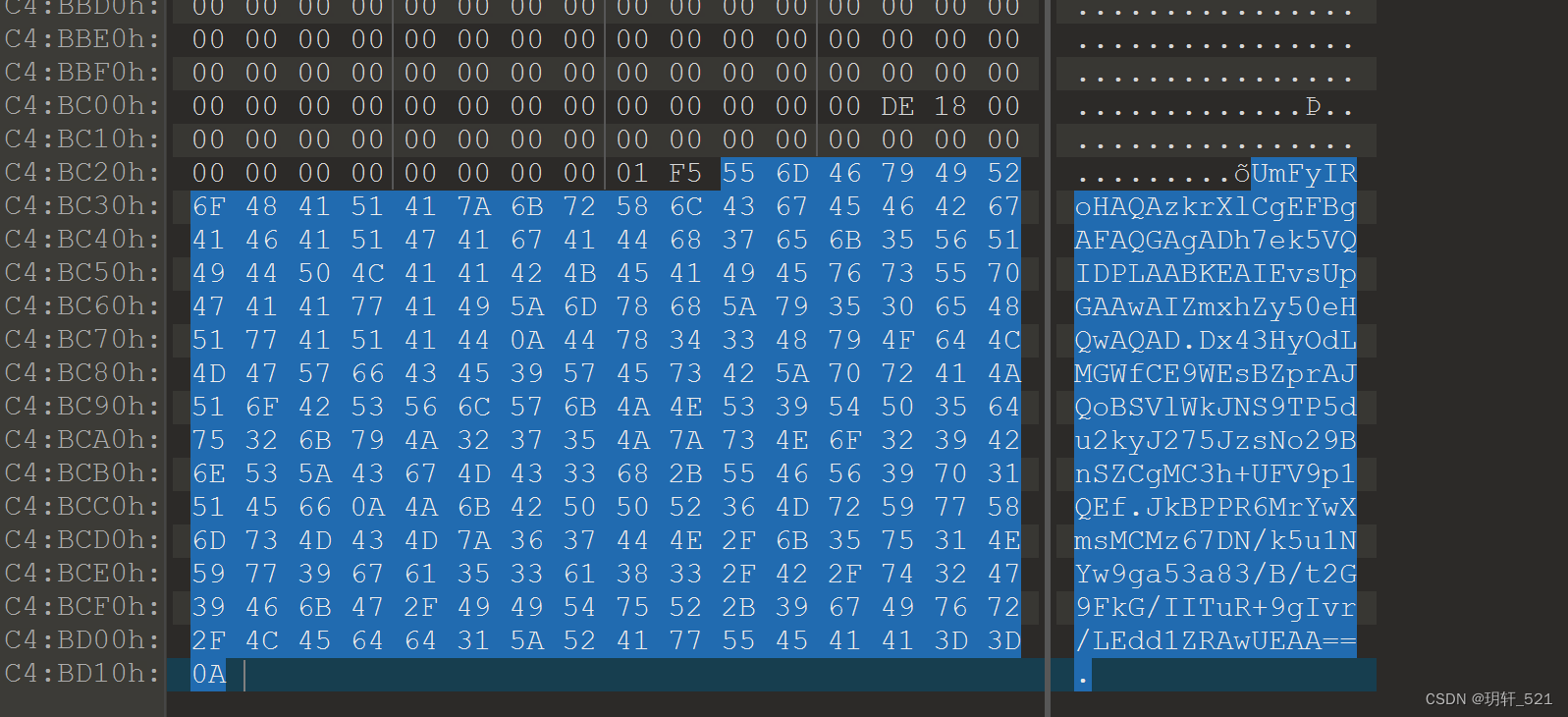

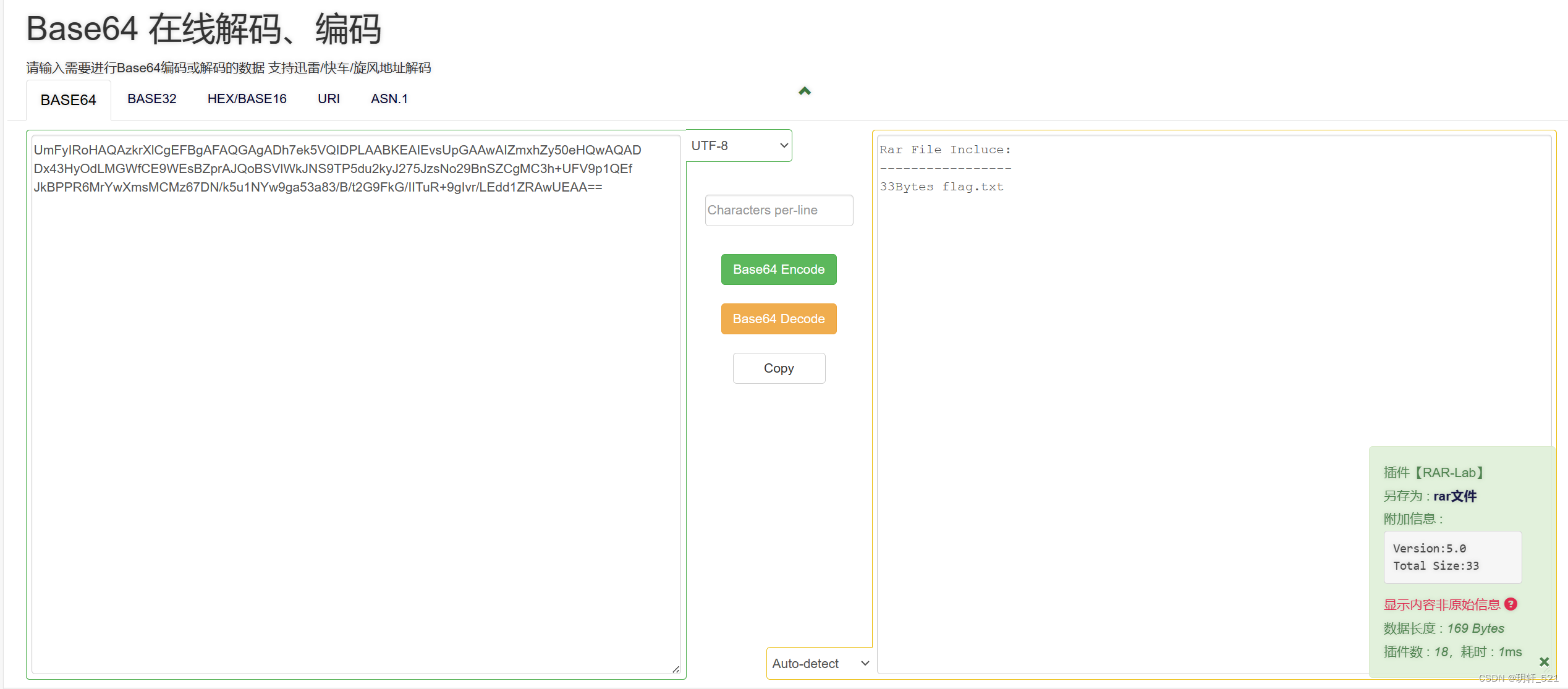

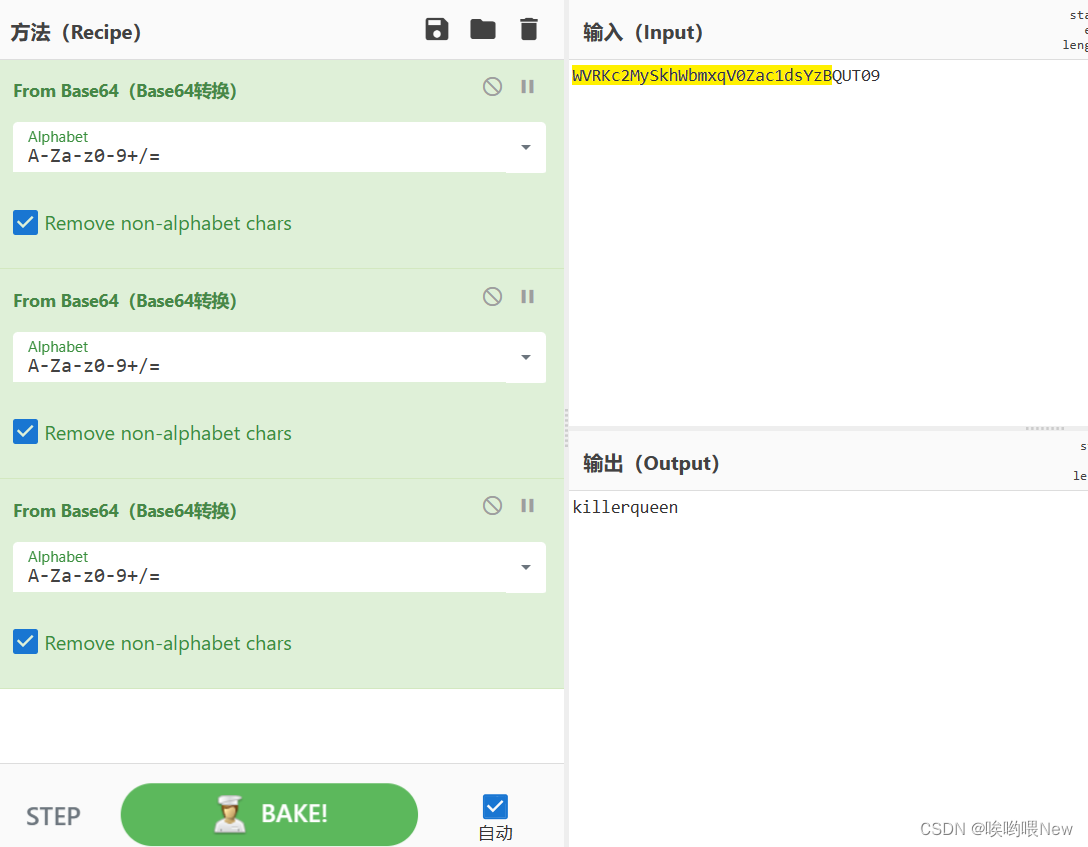

2、提交flag无果后,开始尝试其他的方向。在010 Editor中,在文件的最后发现一串经过Base64编码的字符串,解密的内容如下,感觉是rar压缩包的数据。

使用在线网站,直接解密并另存为rar文件。

3、使用之前得到的key作为密码,解压rar压缩包,得到flag.txt文件,打开文件得到flag。

flag{CTF-from-RuMen-to-RuYuan}

小易的U盘

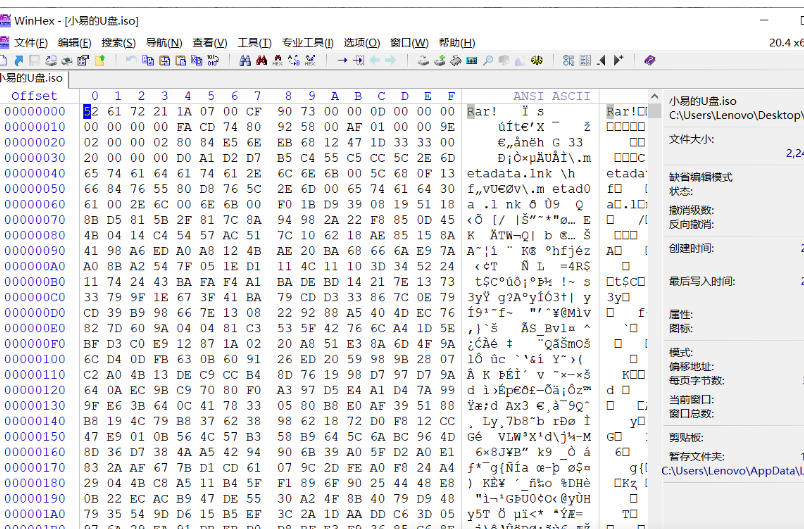

用winhex打开

发现是rar开头,那么就修改文件格式,再解压

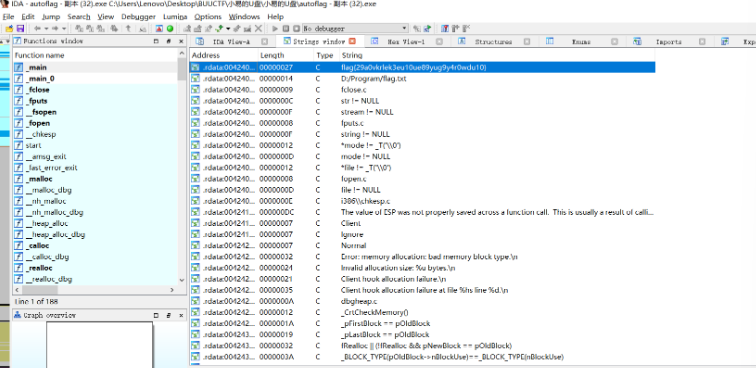

然后我们用IDA打开autoflag - 副本 (32) 再使用快捷键Shift+F12

flag{29a0vkrlek3eu10ue89yug9y4r0wdu10}

[WUSTCTF2020]爬

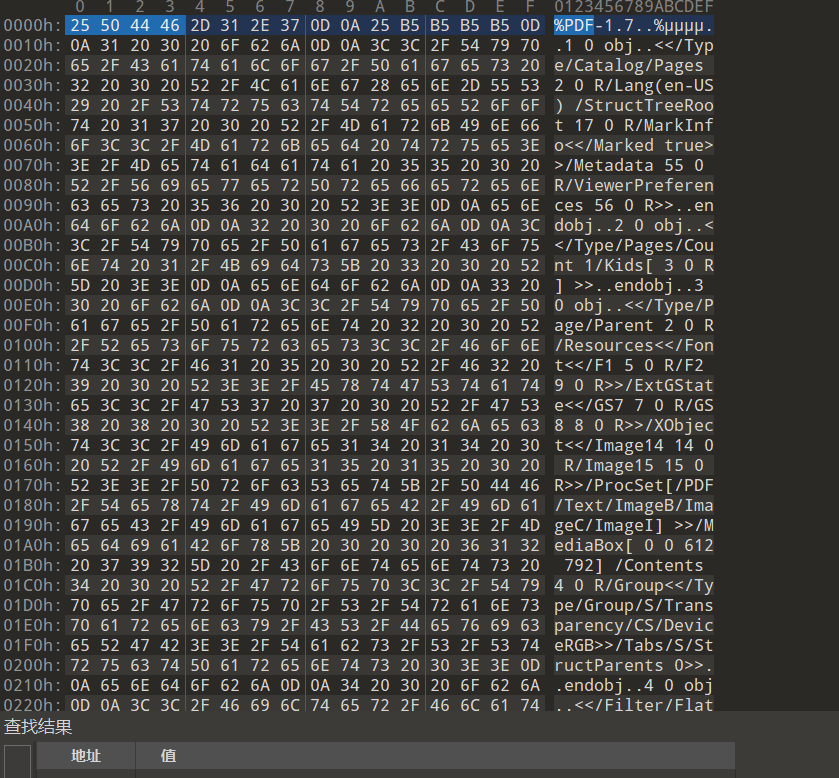

用010打开发现是pdf格式

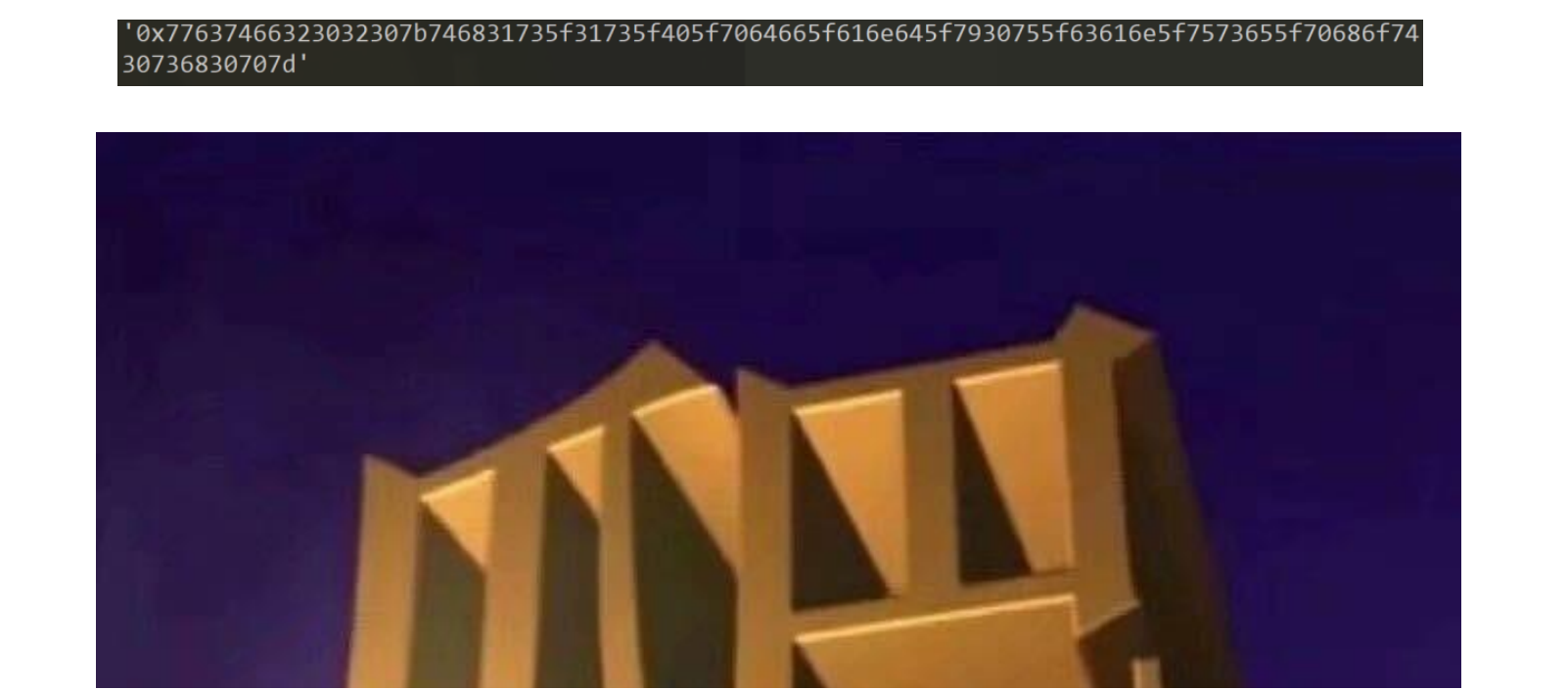

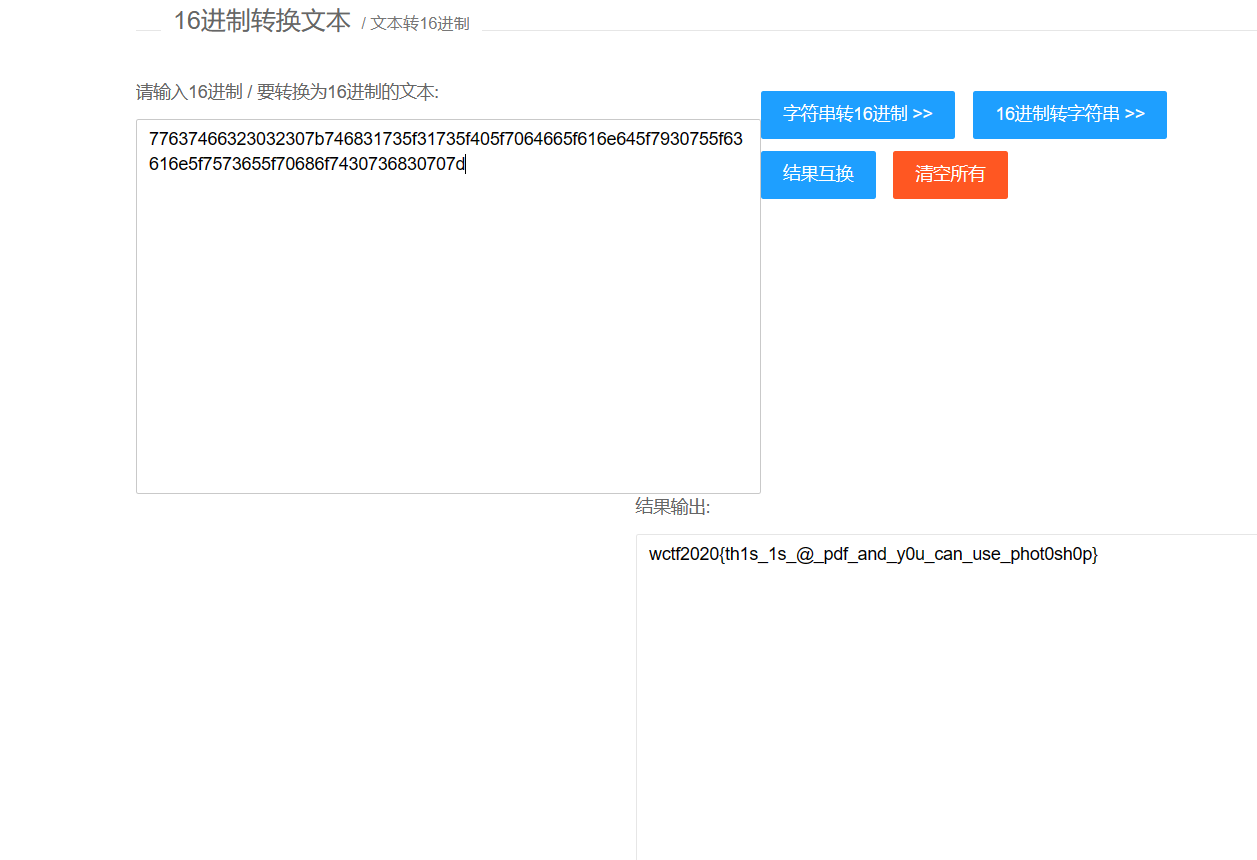

修改格式后,说是flag被图片挡住了,结果直接拖动就行了,发现是十六进制的一串数字:77637466323032307b746831735f31735f405f7064665f616e645f7930755f63616e5f7573655f70686f7430736830707d

用十六进制转文本在线工具就欧克了

flag{th1s_1s_@_pdf_and_y0u_can_use_phot0sh0p}

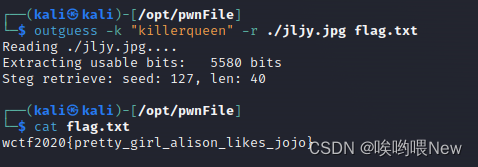

[WUSTCTF2020]alison_likes_jojo

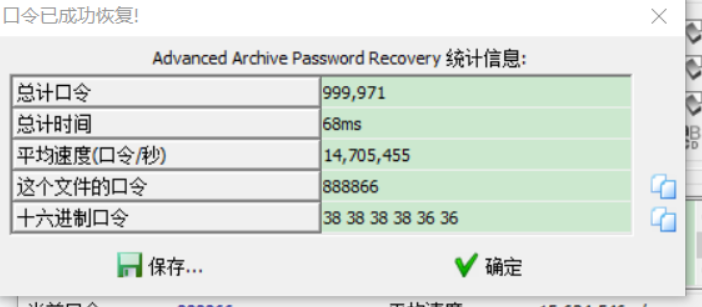

下载好后用binwalk打开,分离出来一个压缩包,加密了,用ARCHPR暴力破解得到密码

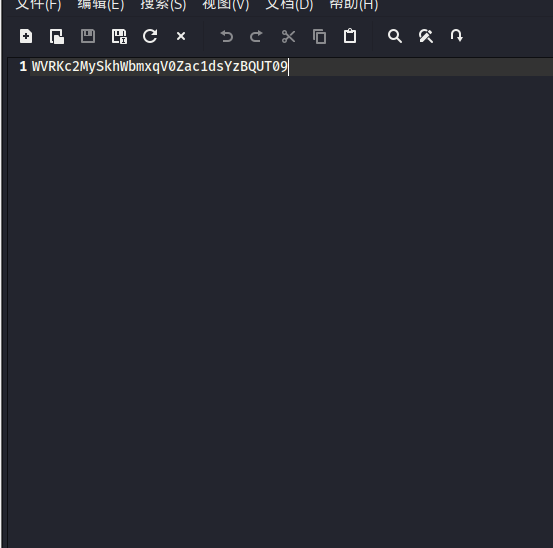

得到一个txt文本

到这之后参考大佬的wp,内容应该是base64加密的

多次base64解码后,获得字符串:killerqueen

另一个图片存在outguess隐写

flag{pretty_girl_alison_likes_jojo}