菜刀666

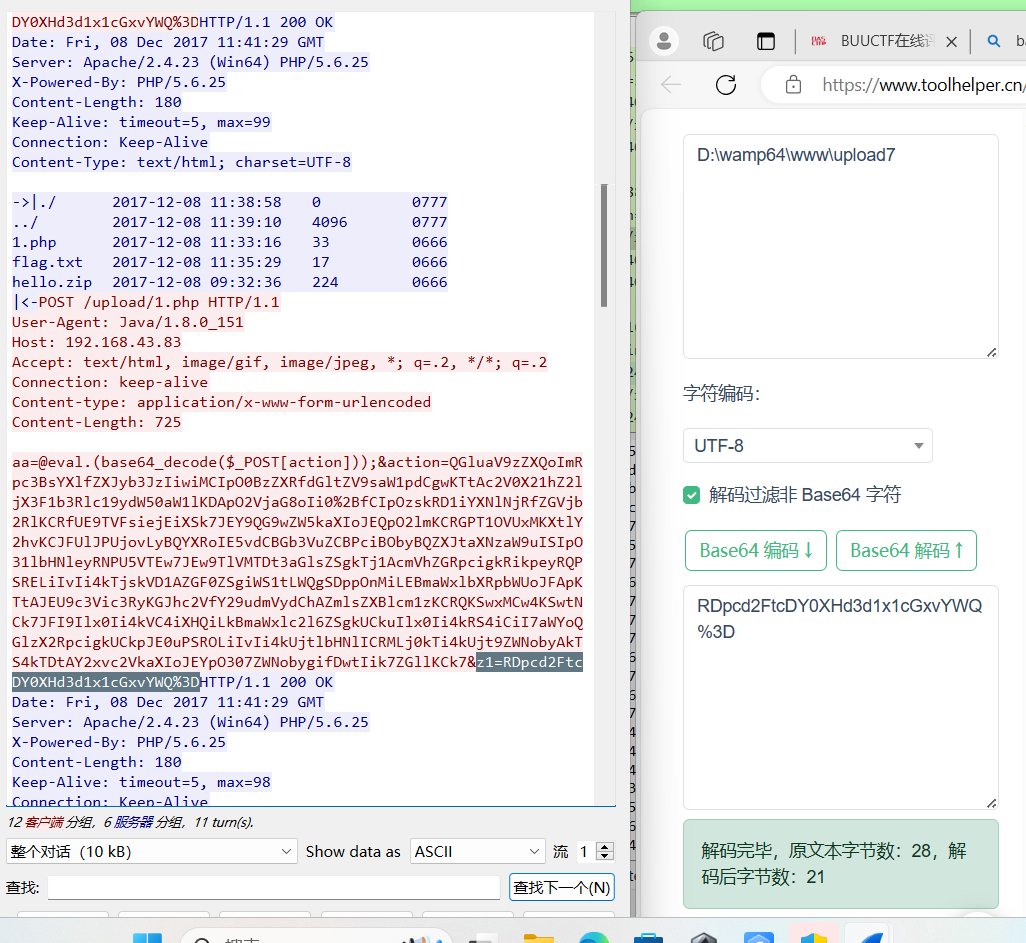

解压出一个666666.pcapng的文件,我们拖进wireshark

因为是菜刀吗?一般都是post连接,于是我们过滤post数据

http.request.method==POST

然后分析流量,当我们分析到流7时,发现了base64编码,解码一看是上传的图片的地址

[BJDCTF2020]一叶障目

一打开是这样的图片

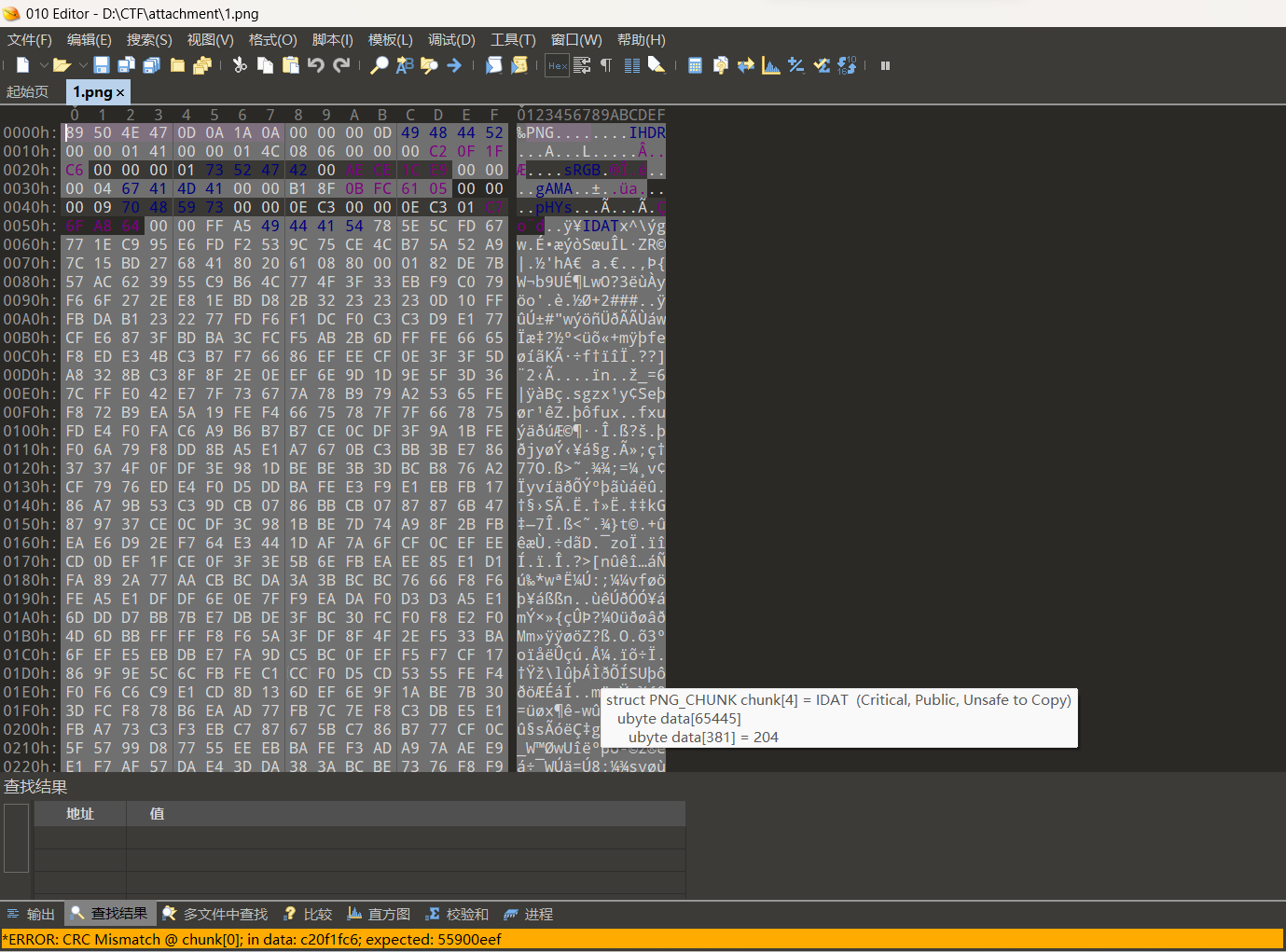

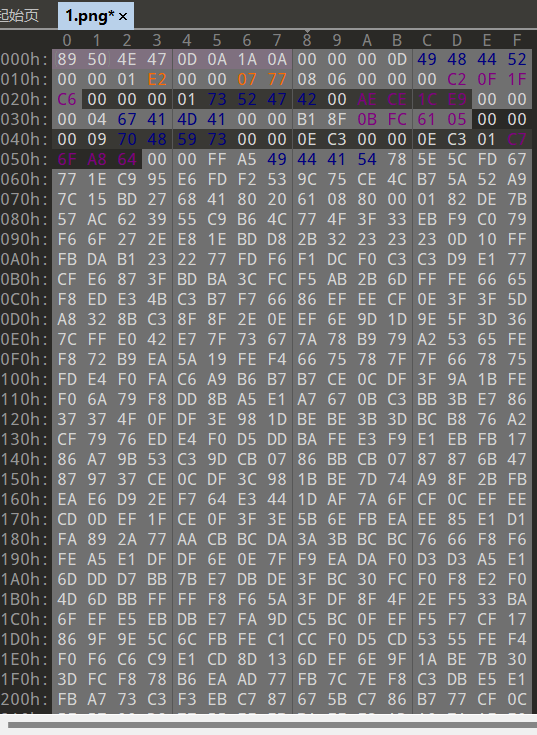

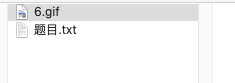

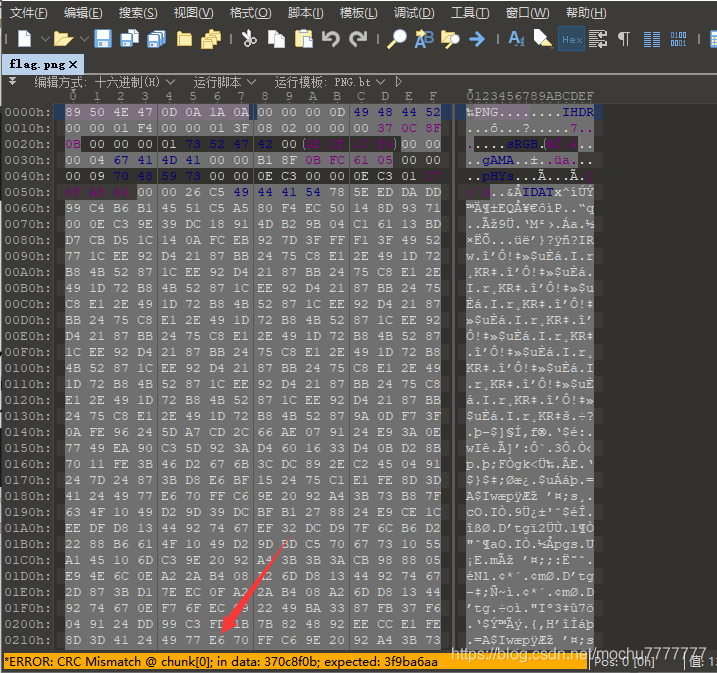

用010打开是这样的,CRC不匹配报错

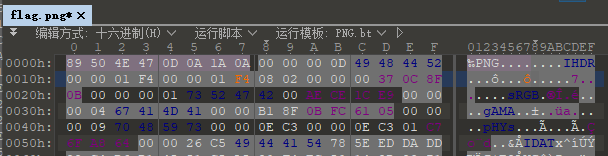

修改宽为:01 E2,高为:07 77

再次打开图片时,就是这样

隐隐约约可以看见flag{66666}

[BJDCTF2020]纳尼

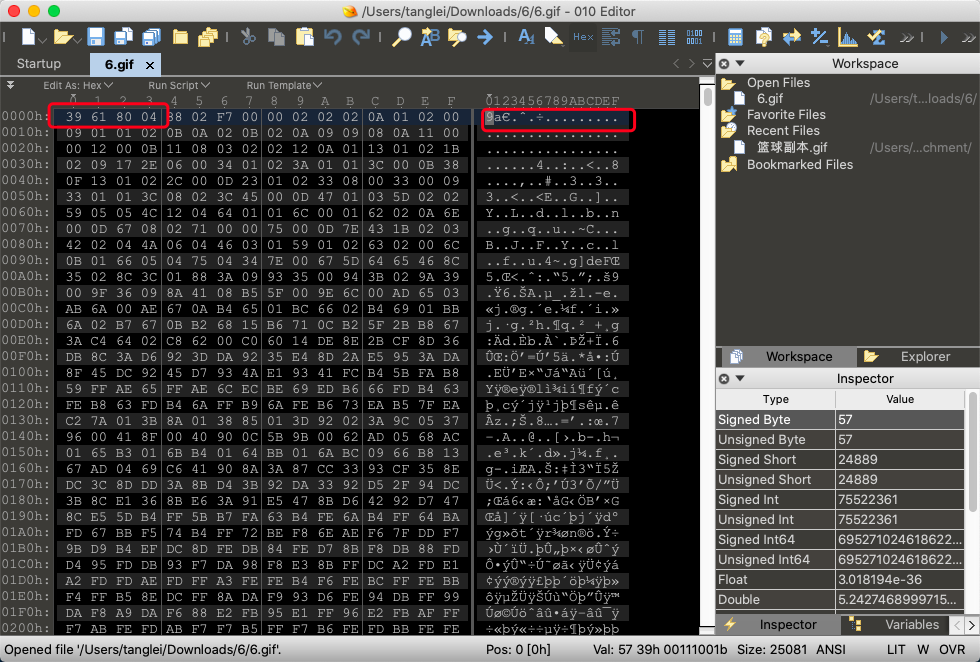

这道题首先将文件下载下来,是一个gif,而且打不开

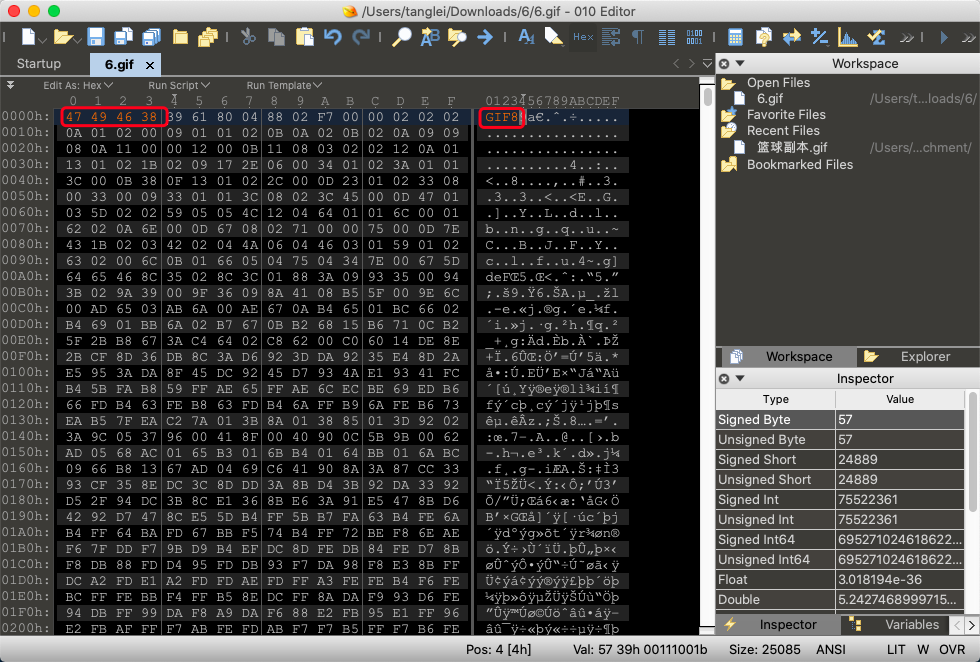

使用010打开,发现没有文件头

GIF文件头47 49 46 38,直接给它加上,点击开始的数字直接编辑就好,然后保存

然后就可以打开了,发现是一些数字

连起来就是Q1RGe3dhbmdfYmFvX3FpYW5nX2lzX3NhZH0=,看着像是base64

FLAG

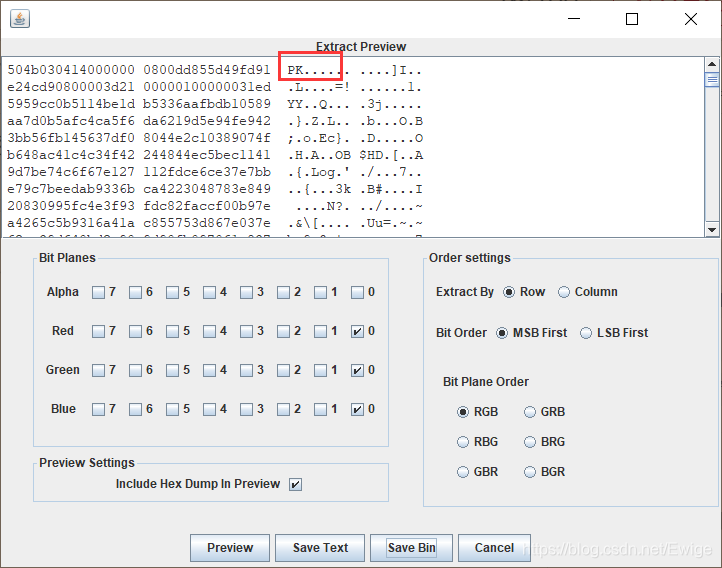

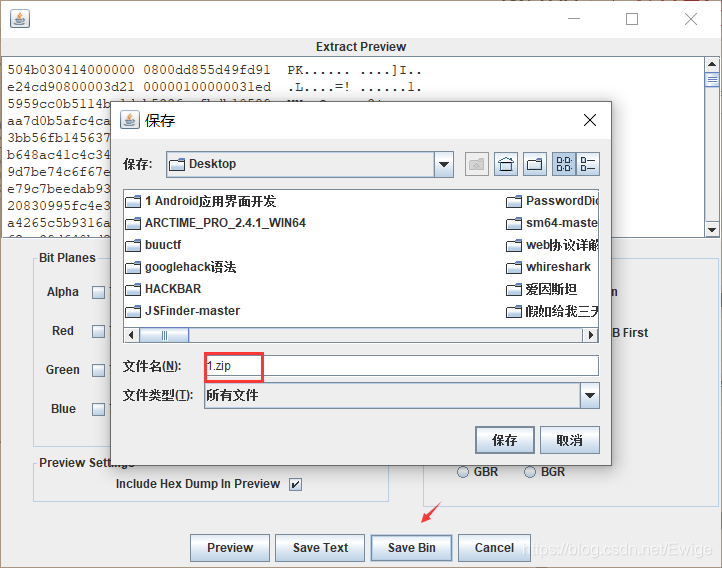

发现,PK是大多数压缩包 的文件头

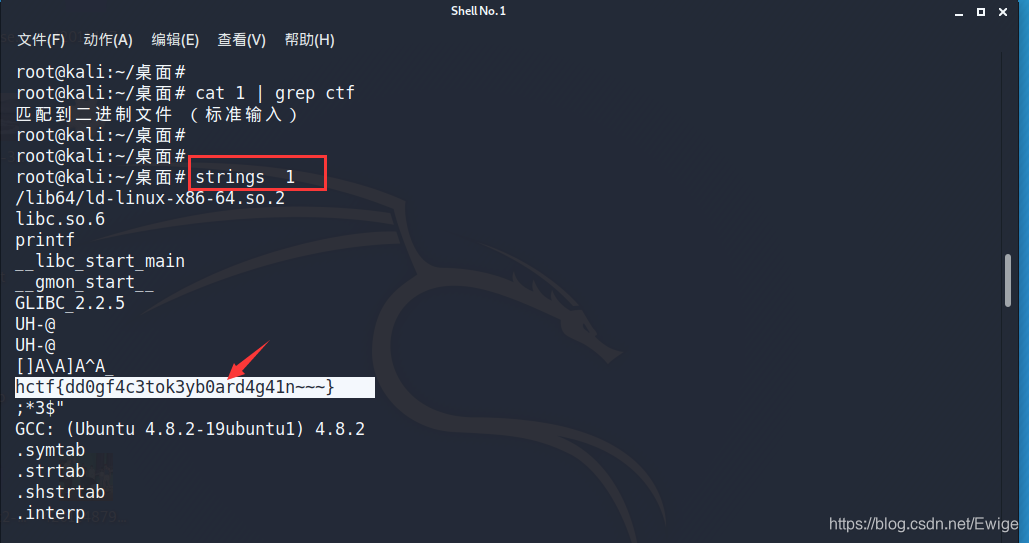

解压出文件1:各种加后缀无果后,使用linux的strings命令

得到flag

hctf{dd0gf4c3tok3yb0ard4g41n~~~}

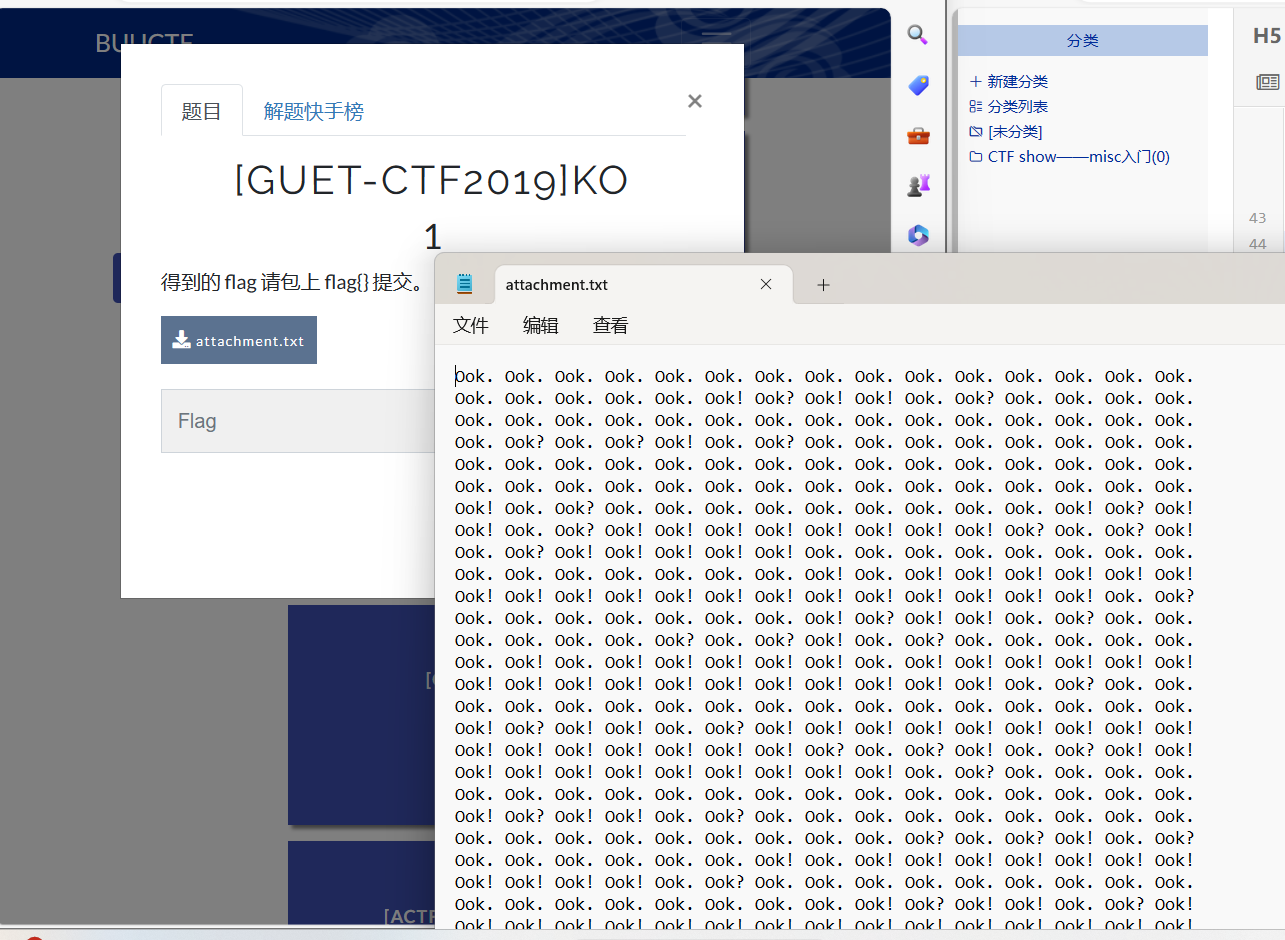

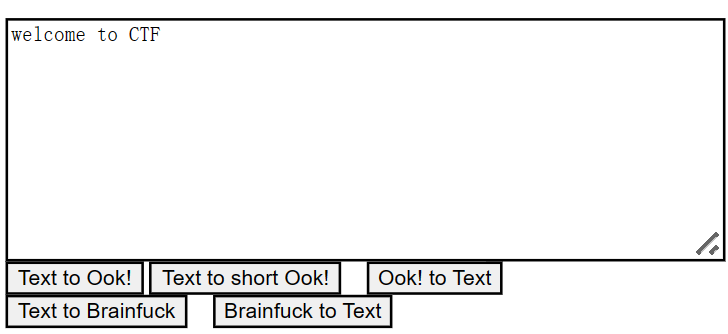

[GUET-CTF2019]KO

一打开就是ok,一看就是okk加密

flag{welcome to CTF}

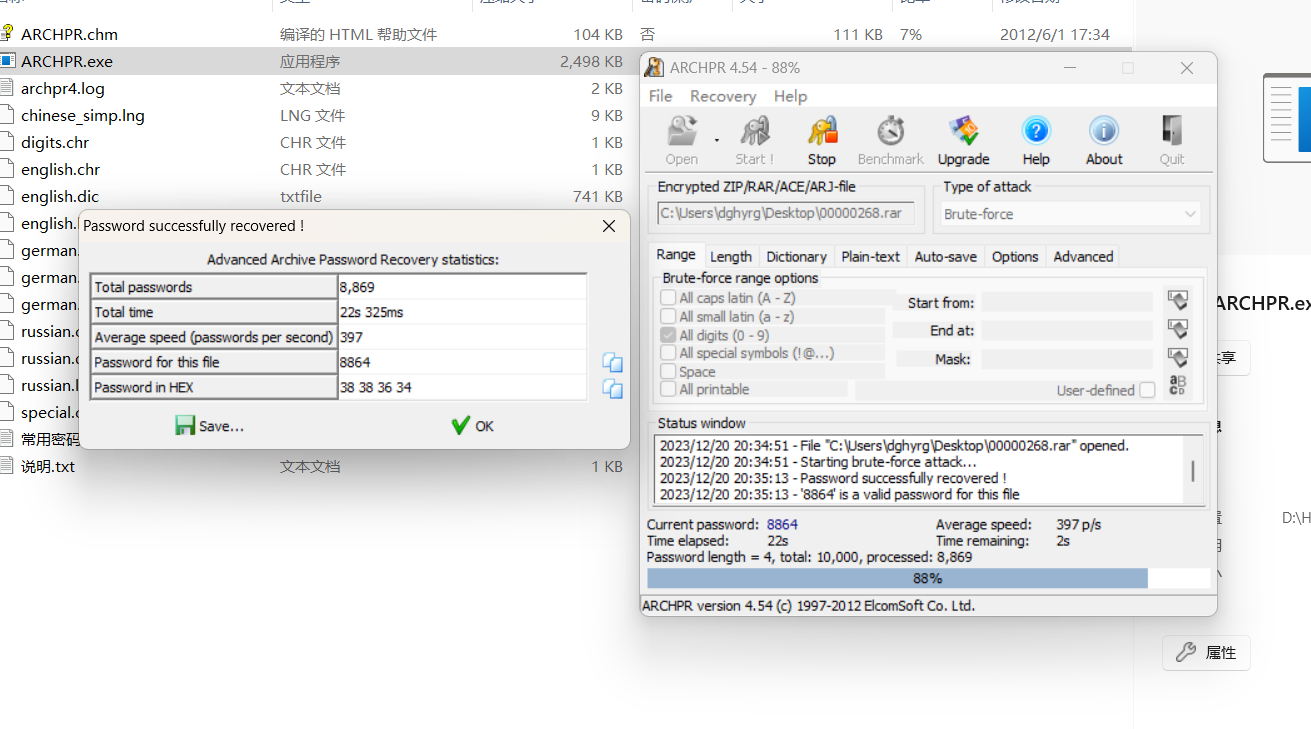

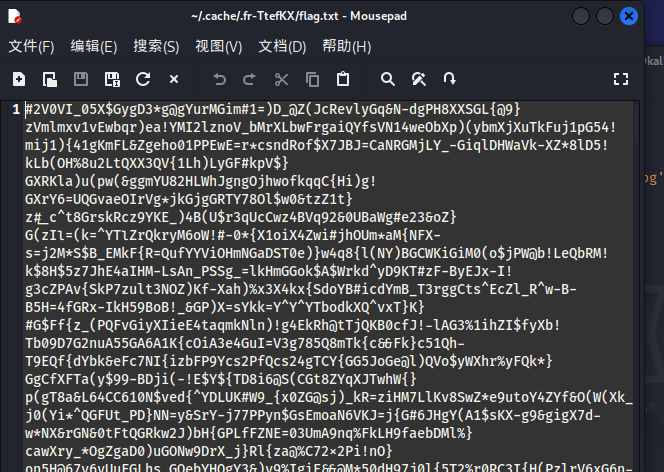

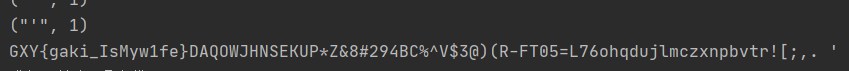

[GXYCTF2019]gakki

用binwalk打开就得到了一个文件,用ARCHPR暴力破解,得到8864四位密码

输入密码后打开文件是这样的

看大佬的脚本

f=open(r".\字频统计.txt","r")

str1=f.read()

result={}

for i in str1:

count=str1.count(i)

i='{0}'.format(i)

result[i]=count

res=sorted(result.items(),key=lambda item:item[1],reverse=True) #排序

for data in res:

print(data)

for i in res:

flag=str(i[0])

print(flag[0],end="")

flag{gaki_IsMyw1fe}

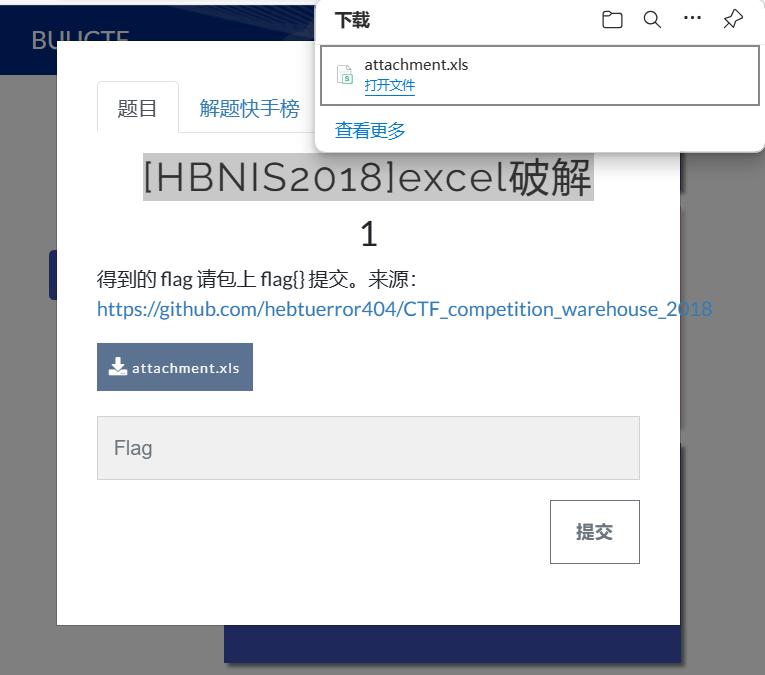

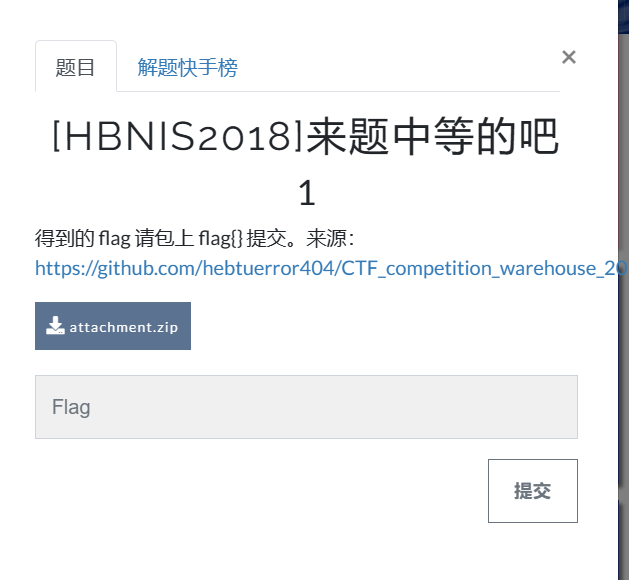

[HBNIS2018]excel破解

用010打开,搜索flag即可找到

flag{office_easy_cracked}

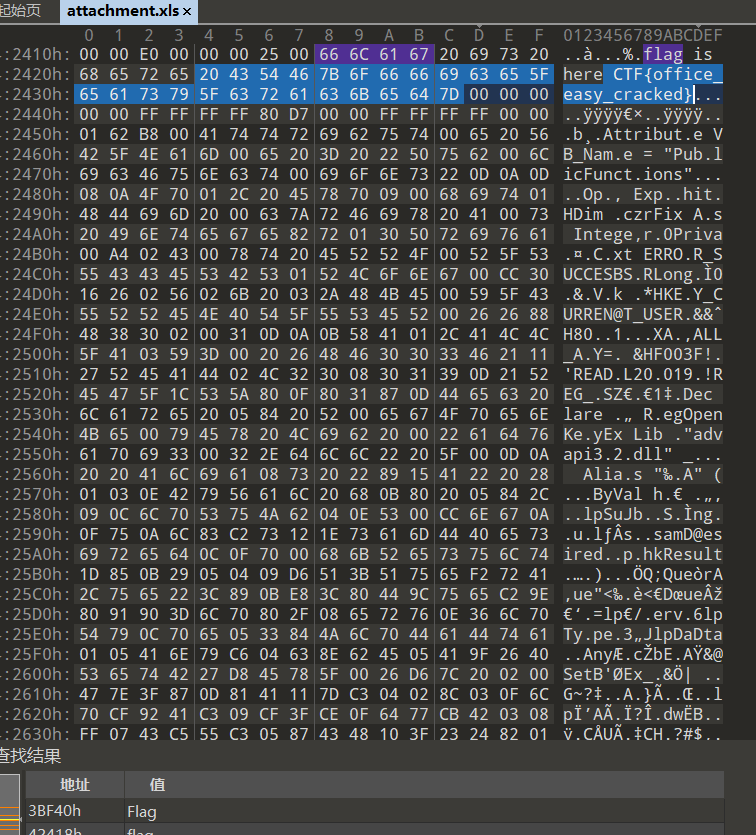

[HBNIS2018]来题中等的吧

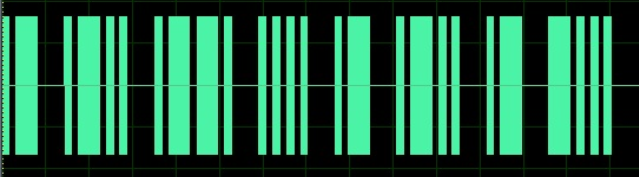

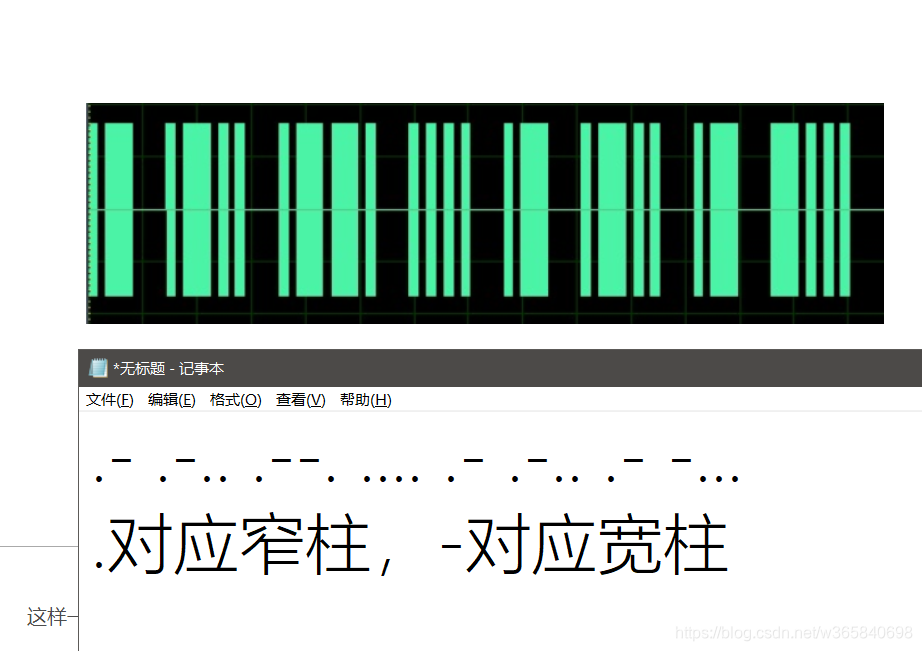

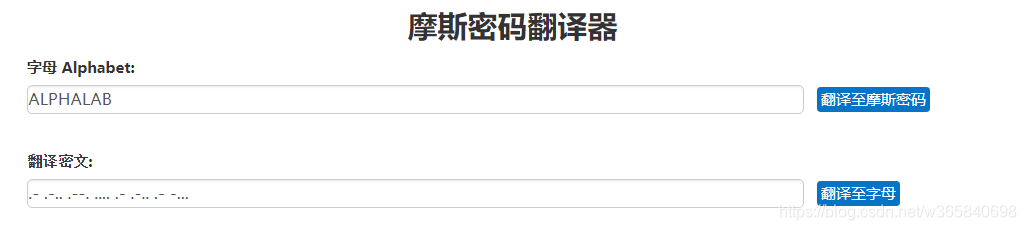

应该是摩斯密码

flag{alphalab}

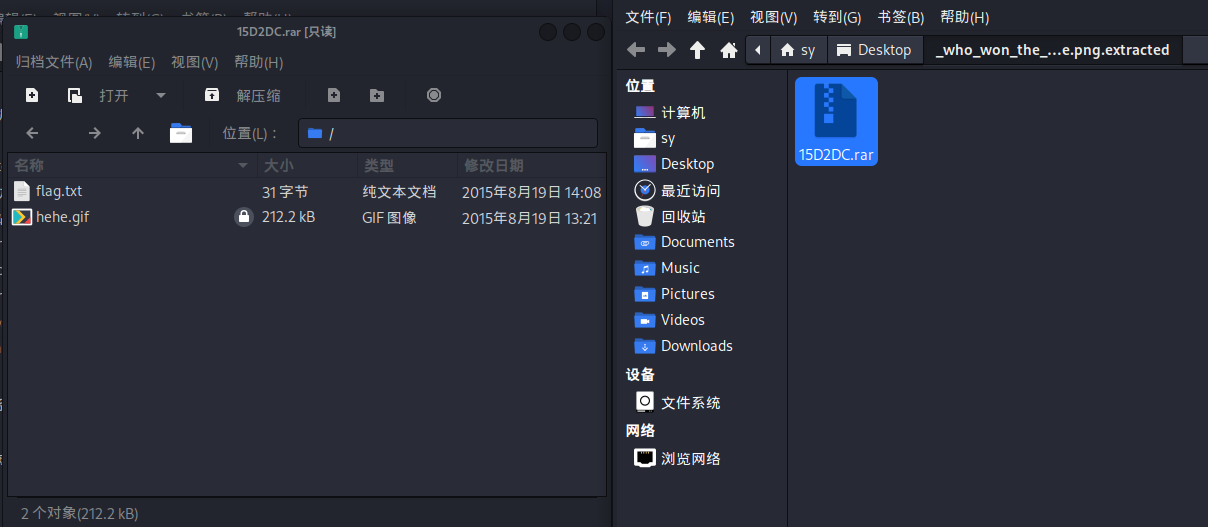

谁赢了比赛?

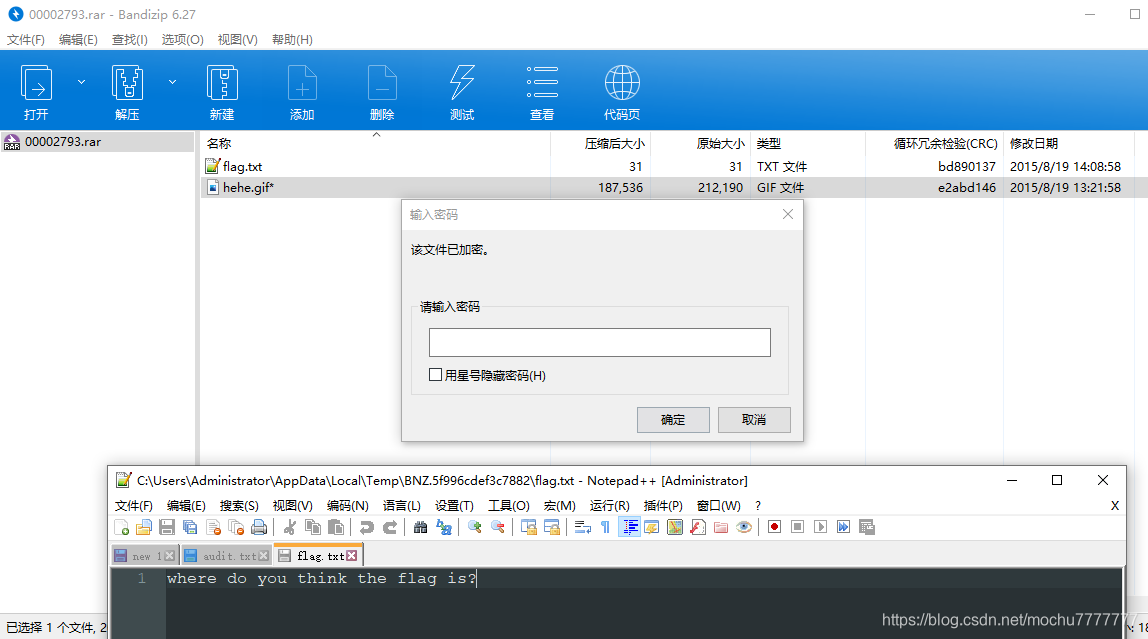

flag.txt没有加密,hehe.gif被加密了

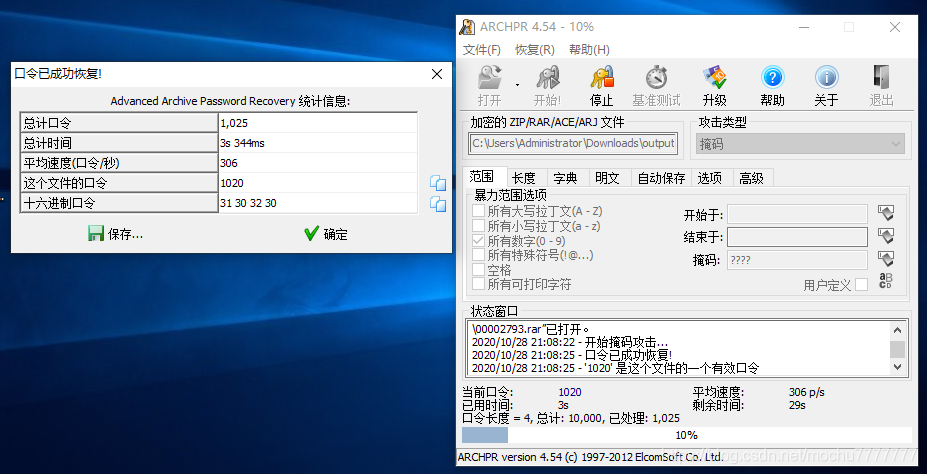

用ARCHPR爆破密码得到密码1020

解压得到hehe.gif

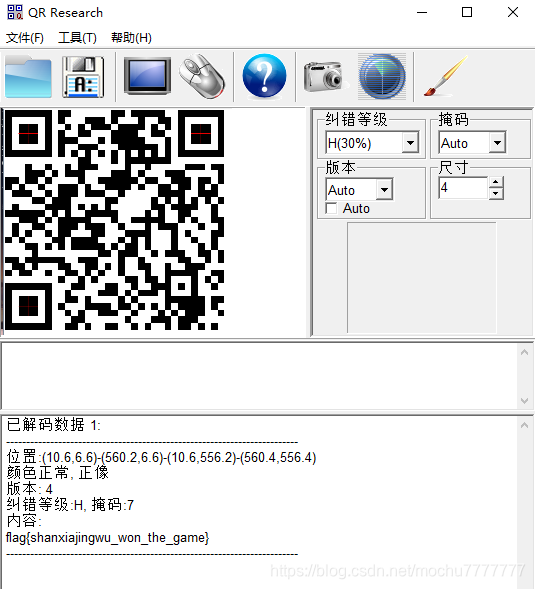

stegslove->Frame Browser

保存这一帧

再次使用stegslove打开在Red 0等通道发现二维码

flag{shanxiajingwu_won_the_game}

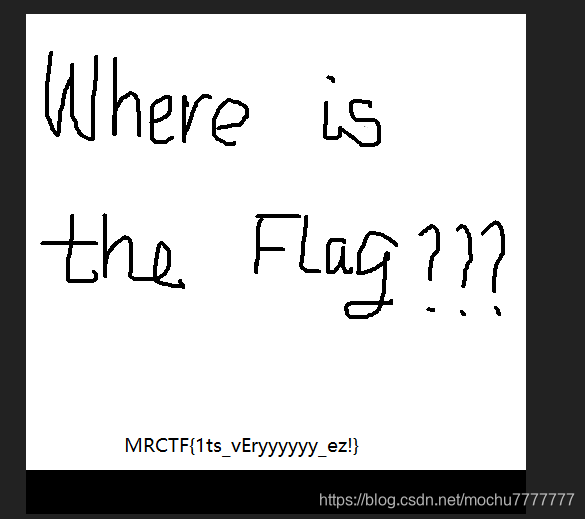

[MRCTF2020]ezmisc

用010打开,出现CRC校验出错

修改宽高

保存后发现flag

flag{1ts_vEryyyyyy_ez!}