「附件」

附件是个pcap文件,数据包捕获格式,用wireshark打开进行分析。

「思路」

wireshark打开pcap文件,搜索字符串flag,有很多包含flag的结果,行不通。

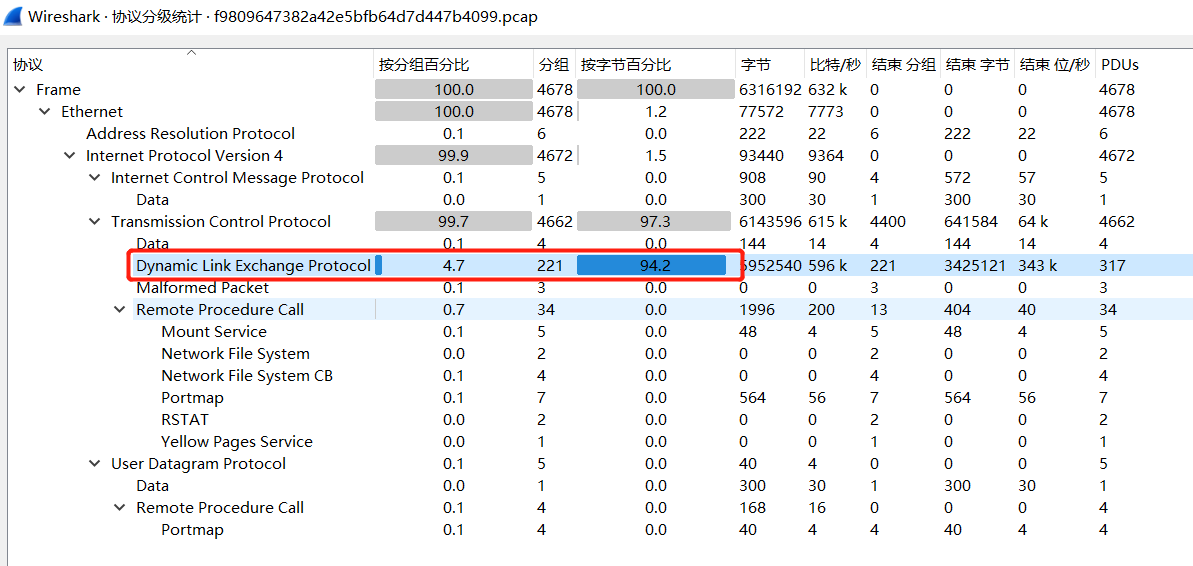

使用 统计-协议分级 功能,查看各协议所占的比重,优先在占比大的协议中寻找flag。

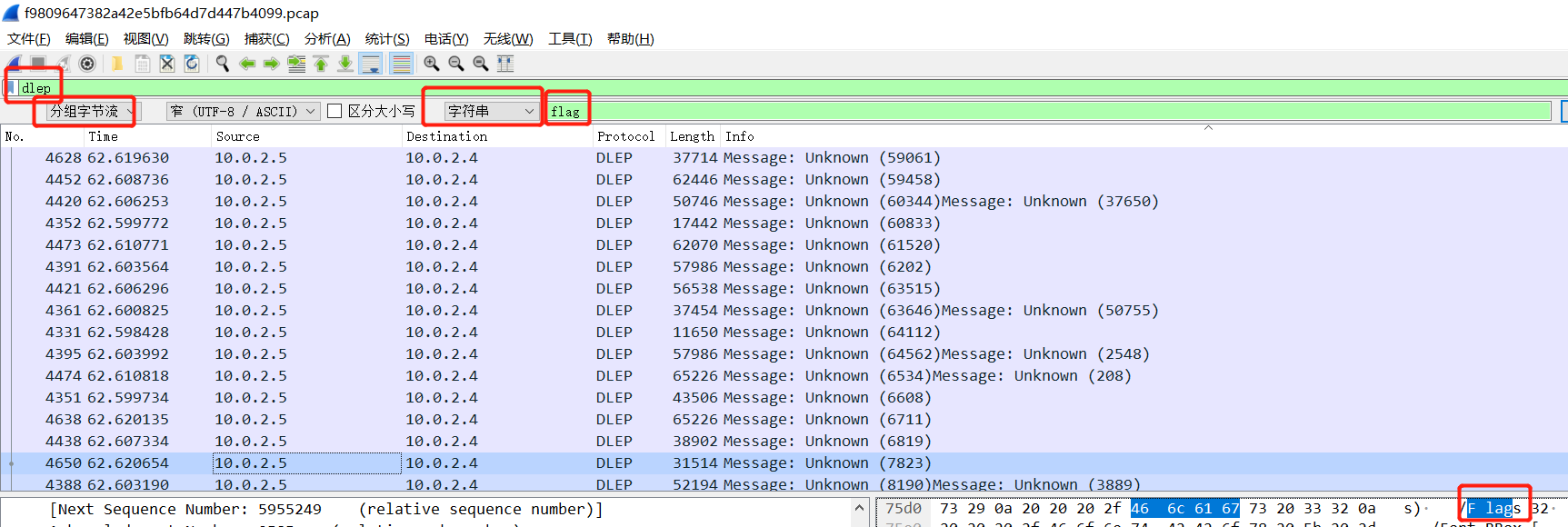

Dynamic Link Exchange Protocol 所占的比重最大,在wireshark中筛选 dlep,再选择 分组字节流,搜索字符串flag。

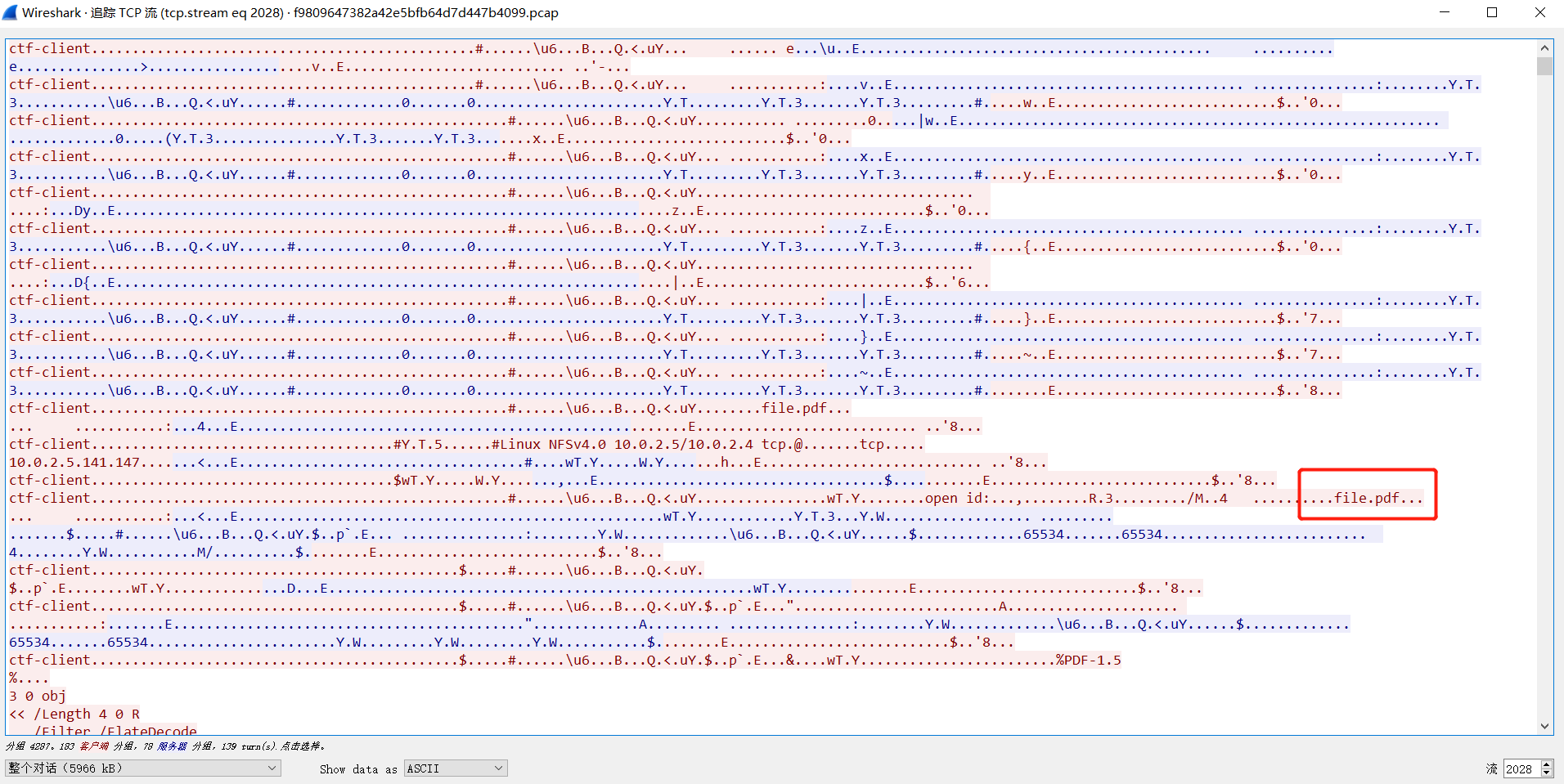

追踪该数据包的TCP流,在其中发现一个flag.pdf 的字符串。

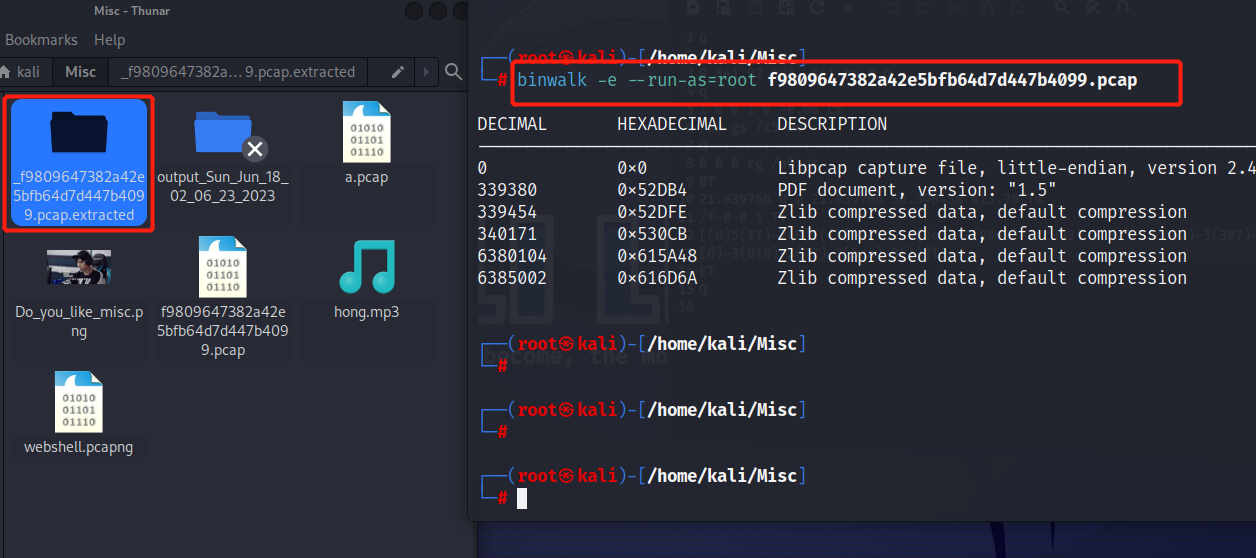

复制pcap文件到kali系统中,使用binwalk进行分析和分离。

binwalk分析:binwalk 文件名

binwalk分离:binwalk -e --run-as=root 文件名

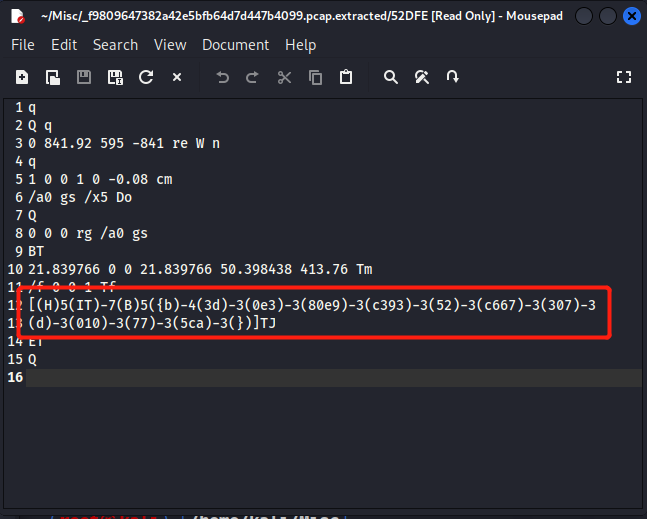

打开文件夹,在52DFE文件中找到类似flag的字符串

将多余的字符删除,得到flag:HITB{xxxx}

回过头看,本题其实可以直接通过 分组字节流搜索flag字符串的方式找到对应数据包。

「工具」

- wireshark 流量分析

- binwalk 文件分析、分离