wireshark过滤器

1.过滤ip地址

ip.src==x.x.x.x or ip.dst==x.x.x.x或者ip.addr==x.x.x.x

2.过滤端口

tcp.port==80 or udp.port==80

tcp.dstport==80 //只显tcp协议且目的端口为80

tcp.srcport==80 //只显udp协议且源端口为80

tcp.port>=1 and tcp.port<=80 //tcp协议的1到80端口

3.过滤协议

tcp/udp/arp/icmp/http/ftp/dns....

4.过滤MAC

eth.dst==xx:xx:xx:xx:xx:xx //过滤目标MAC

5.包长度过滤

udp.length==26 //这个长度是指udp本身固定长度8加上数据的和

tcp.len>=7 //指的是数据包不包括tcp本身

ip.len==94 //从ip本身到最后

frame.len==119

6.http模式过滤(最常见)

http.request.method==GET

http.request.method==POST

http.request.uri=="/img/logo-edu.gif"

http contains "GET"

http contains "HTTP/1."

http.request.method=="GET" && http contains "flag"

http contains "flag"

http contains "key"

tcp contains "flag"

wireshark的基本使用

查看流量组成:在工具栏点击统计,再点击协议分级,可以看到该数据包的流量组成

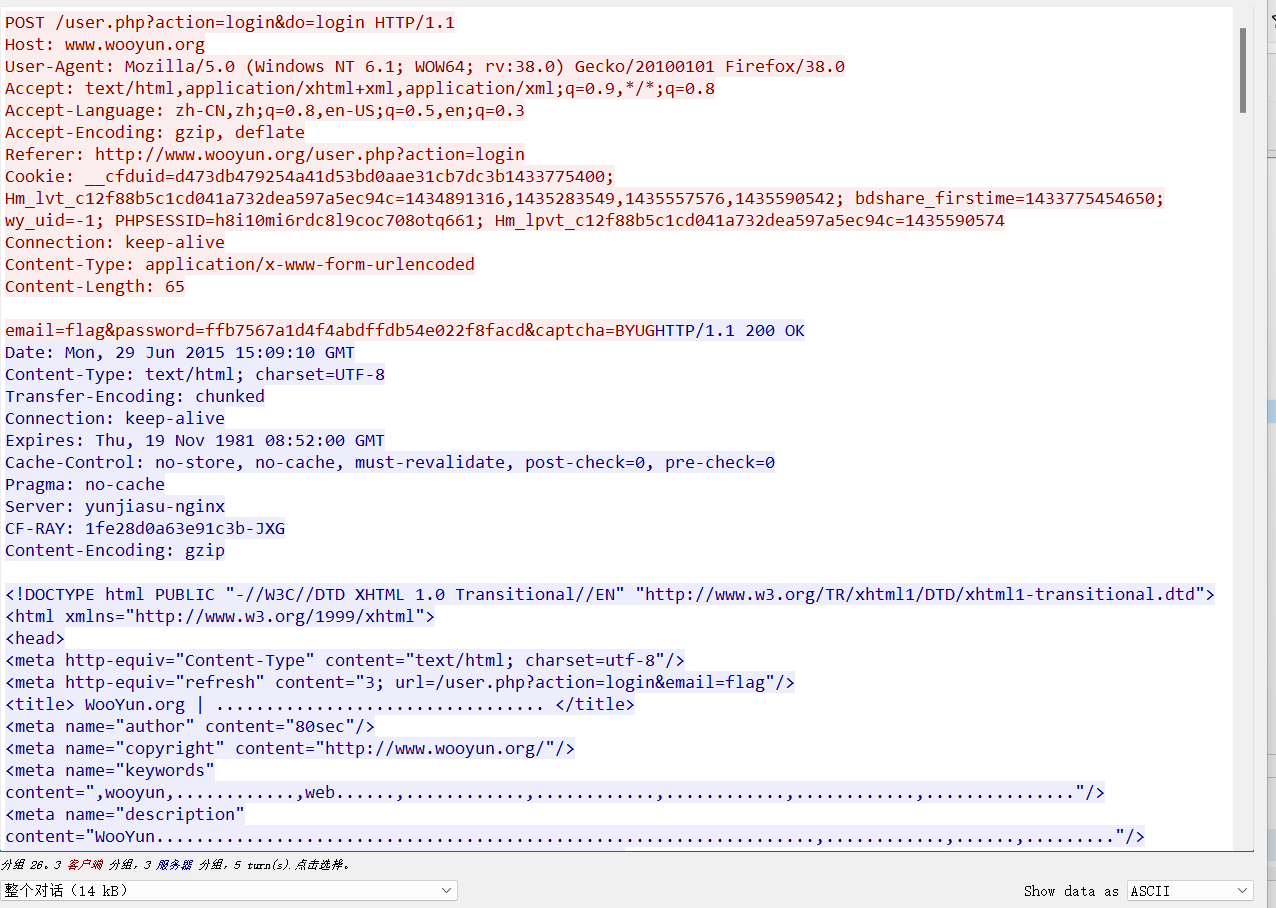

追踪流:点击一条记录,右键可以选择追踪流。可以检测完整的访问记录

常见http流关键信息

1.html中直接包含重要信息

2.上传或下载文件内容,通常包含文件名,hash值等重要信息。通常用POST请求上传

3.一句话木马,POST请求,内容包含eval,内容使用base64加密

提取文件

1.自动提取某些协议传输的文件内容(HTTP,TFTP等)

工具栏选择文件,导出对象

2.手动提取文件内容

选中想要保存的流,右键,导出分组字节流

无限流量包跑密码

aircrack-ng工具进行wifi密码破解

1.检查cap包

aircrack-ng xxx.cap

2.跑字典破解wifi密码

aircrack-ng xxx.cap -w password.txt

USB流量分析

键盘敲击,鼠标移动与点击,存储设备的明文传输通信,usb无线网卡网络传输内容

数据提取方法:文件->导出分组解析结果->保存为.csv

或者使用wireshark的命令行工具tshark

tshark -r usb1.pcap(导入的文件) -T fields -e usb.capdata > usbdata.txt(导出的文件名)

HTTPS流量包分析

https的流量是经过TLS加密的,需要导入key才能看到原始http流

导入: 编辑->首选项->protocols->ssl->EditRSA keys list

怎么判断是https:看到443端口,或者有TLS流量