「场景」

题目描述:

云平台报表中心收集了设备管理基础服务的数据,但是数据被删除了,只有一处留下了入侵者的痕迹。

「思路」

场景是个报表平台,逐个点击菜单,发现只有“报表中心”可用,点击进入。

选择日期无反应,查看源代码,发现按钮点击未发送请求。

观察到url为 http://61.147.171.105:58028/index.php?id=1

可疑的参数id=1,尝试使用 抓包爆破 的方式。

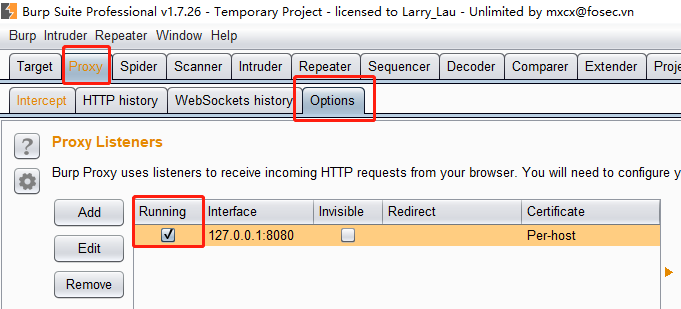

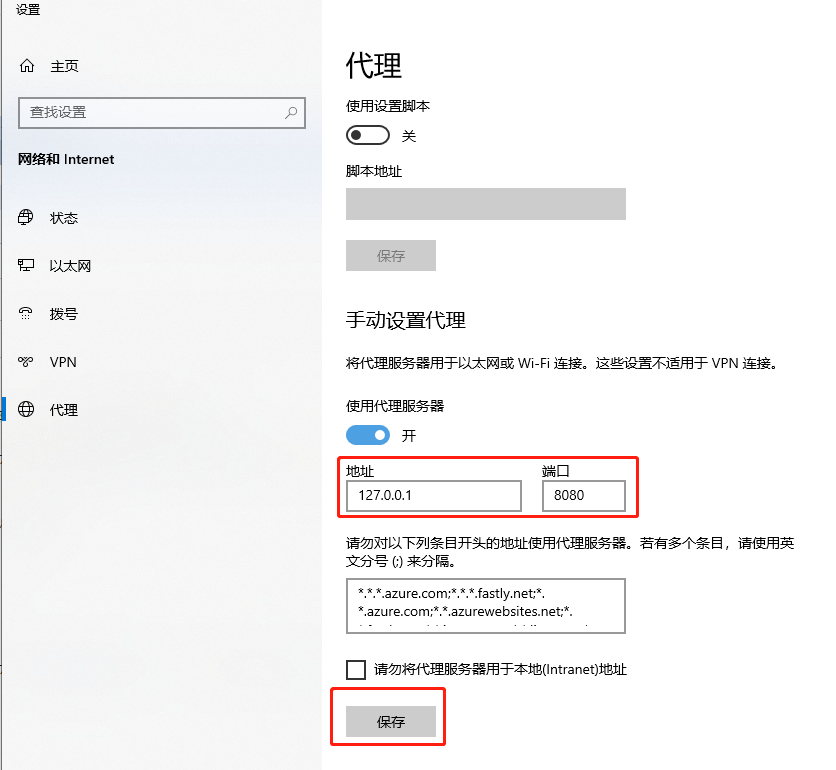

打开Brupsuite,设置代理,使brupsuite可以拦截到浏览器的请求:

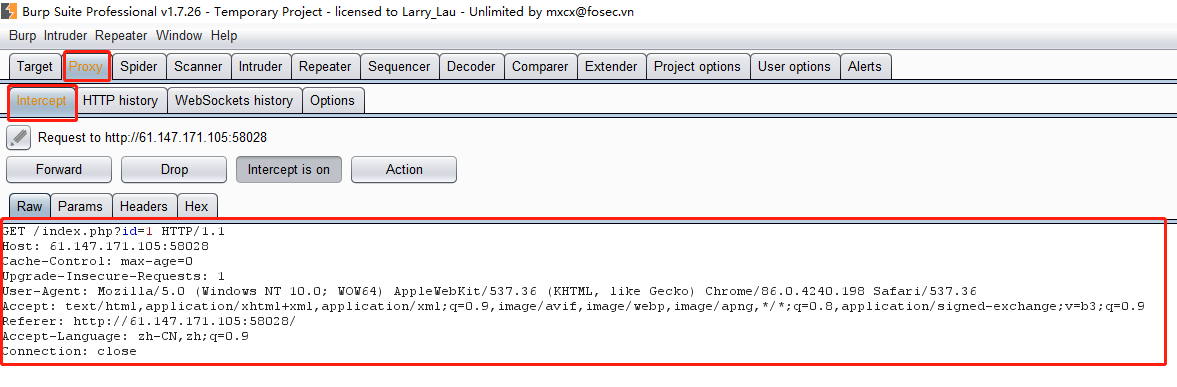

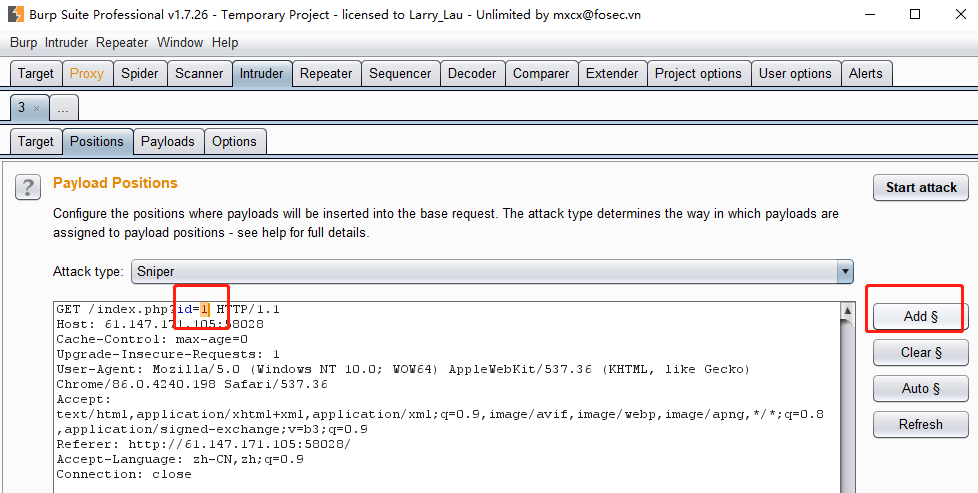

在Proxy-Intercept中拦截到一个请求

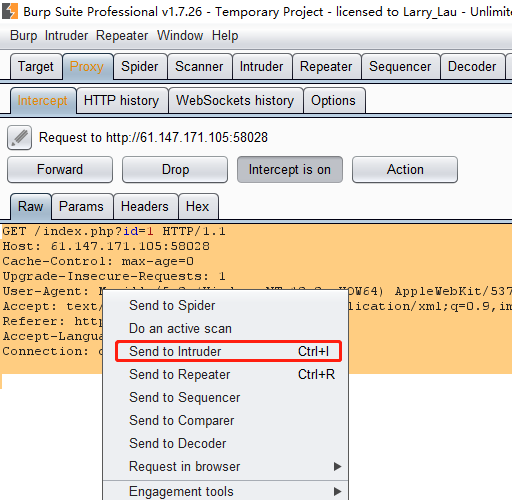

全选 Raw,单击鼠标右键,点击 Send to Intrude。(Intrude 侵入)

关闭先前系统设置的代理,否则请求会被brupsuite拦截

切换到 Intrude标签页,发现已经自动填入相关参数和请求体。

选中id=1中的数字1,点击右侧的Add按钮,将1设为变量

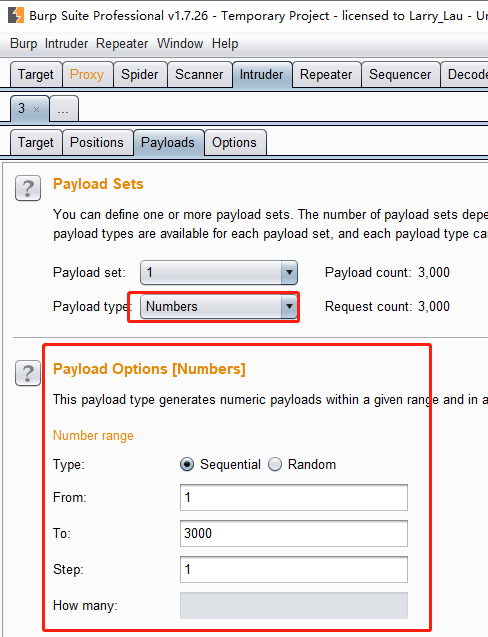

切换到 Payload标签,设置攻击参数

Payload type设置为 numbers 数字

设置起始值、终止值、步进值。

最后点击右上角的 Start Attack 按钮。

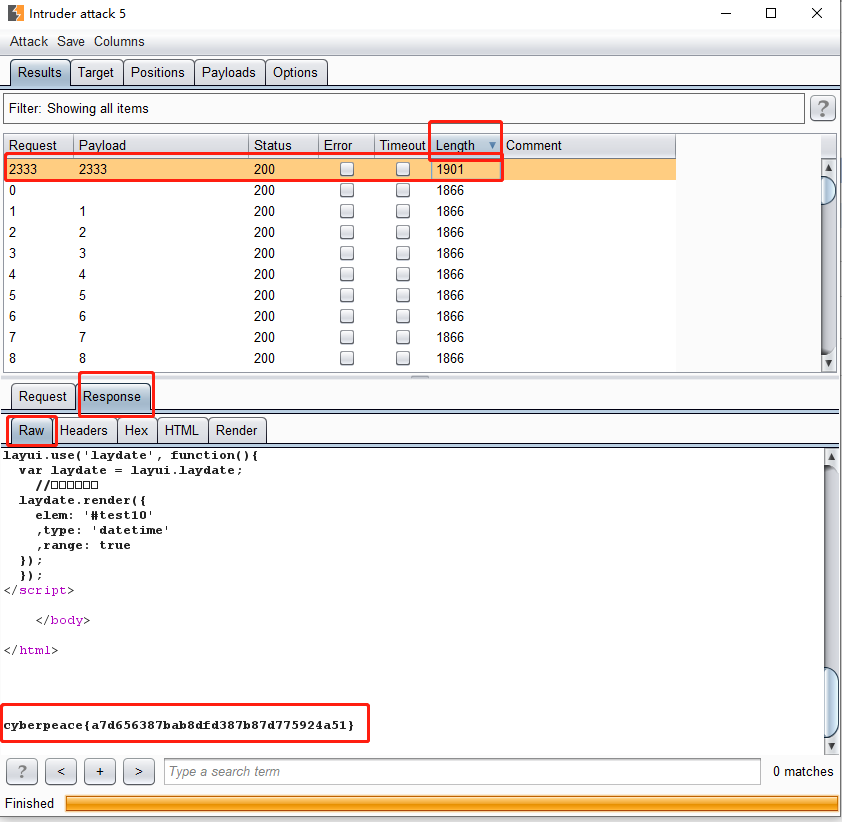

稍等片刻,攻击完毕,观察结果。

通过对返回值的Length进行倒序排列,发现id为2333时,响应的长度不同于其他请求。

查看response——raw,在响应的最后发现flag。

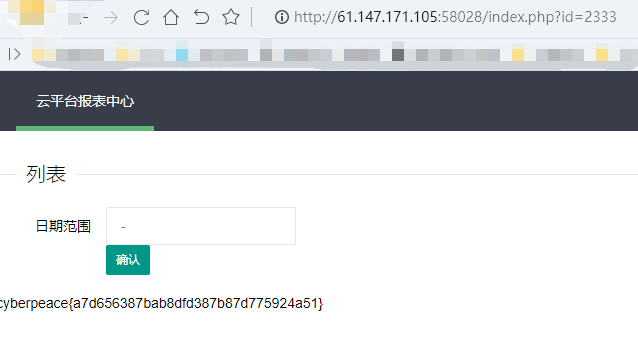

返回浏览器设置id为2333,同样可以得到flag

「工具」

- Chrome

- Brupsuite