pass1

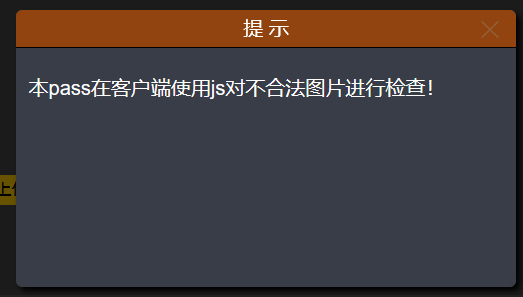

查看提示,在客户端进行……,说明在浏览器F12可以进行修改

直接F12定位输入框

找到敏感函数checkfile(),直接将其删除

上传木马php

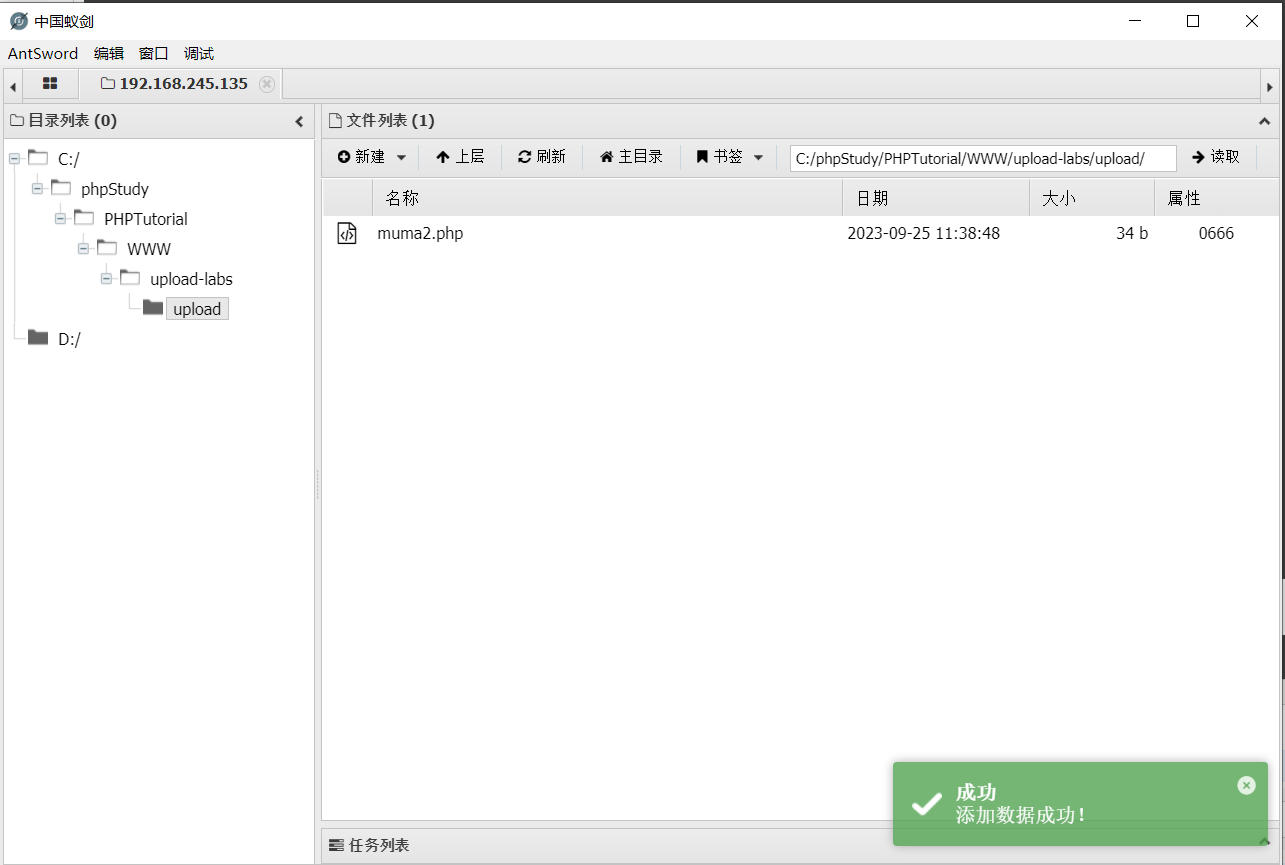

上传成功,复制下面返回地址用蚁剑连接即可

连接成功

pass2

服务端进行MIME检查

需要上传图片

MIME检查是后端PHP代码只对content-type进行检查,那么就可以

使用bp抓包,修改上传的PHP的content-type为image/png

放到重发器进行重发测试

http://burp/show/1/1zeq145c9byupwa79ryqxcikb6w44x41

查看链接,上传成功

复制链接,蚁剑连接

pass3

禁止上传php后缀格式的文件

禁止上传php那就试试php5

在这里拓展一个知识,等价后缀名

上传成功

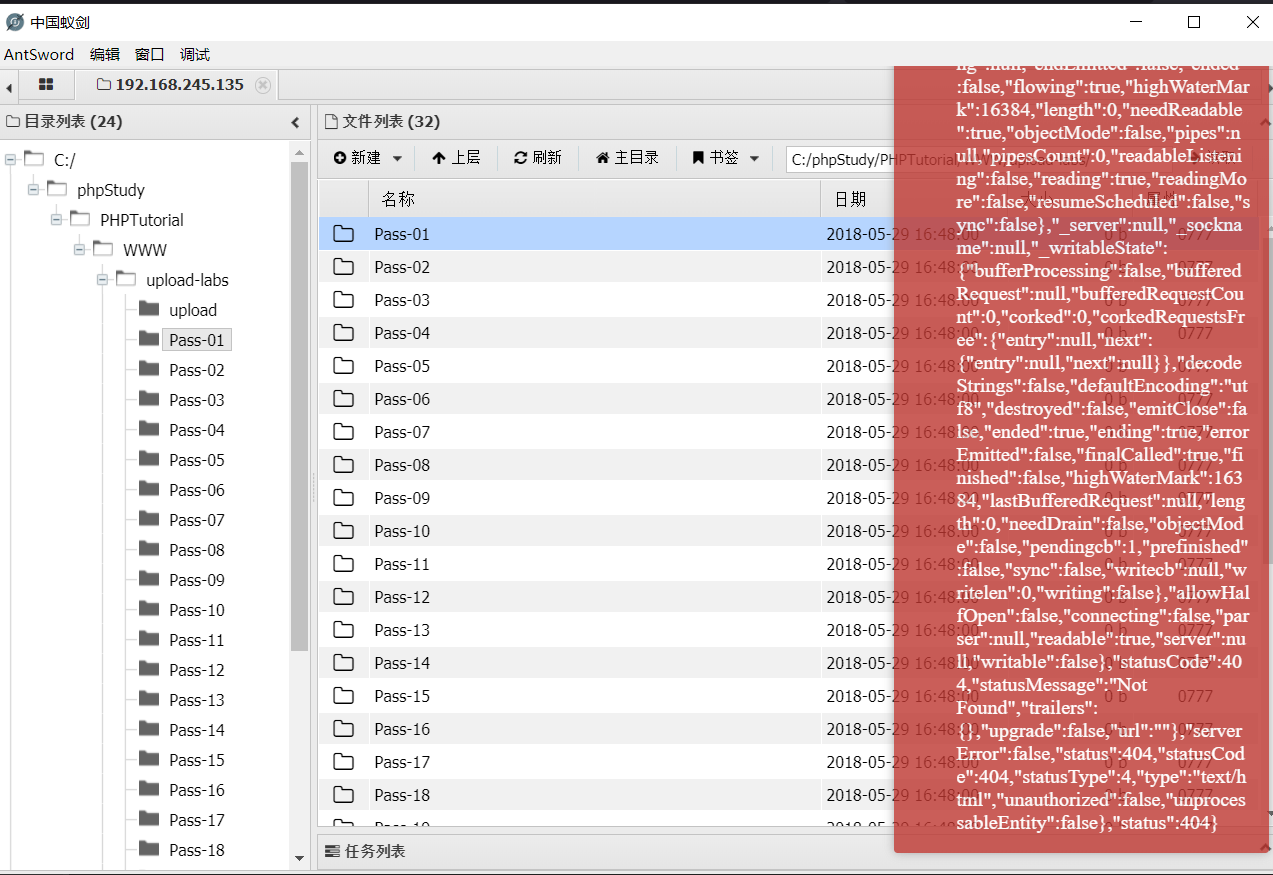

复制地址到蚁剑,能连上但是会报错

看了别人的wp了解以后才知道是数据库版本问题

这里我就贴出网址不演示操作了Upload-labs 1-21关 靶场通关攻略(全网最全最完整)_upload靶场_晚安這個未知的世界的博客-CSDN博客

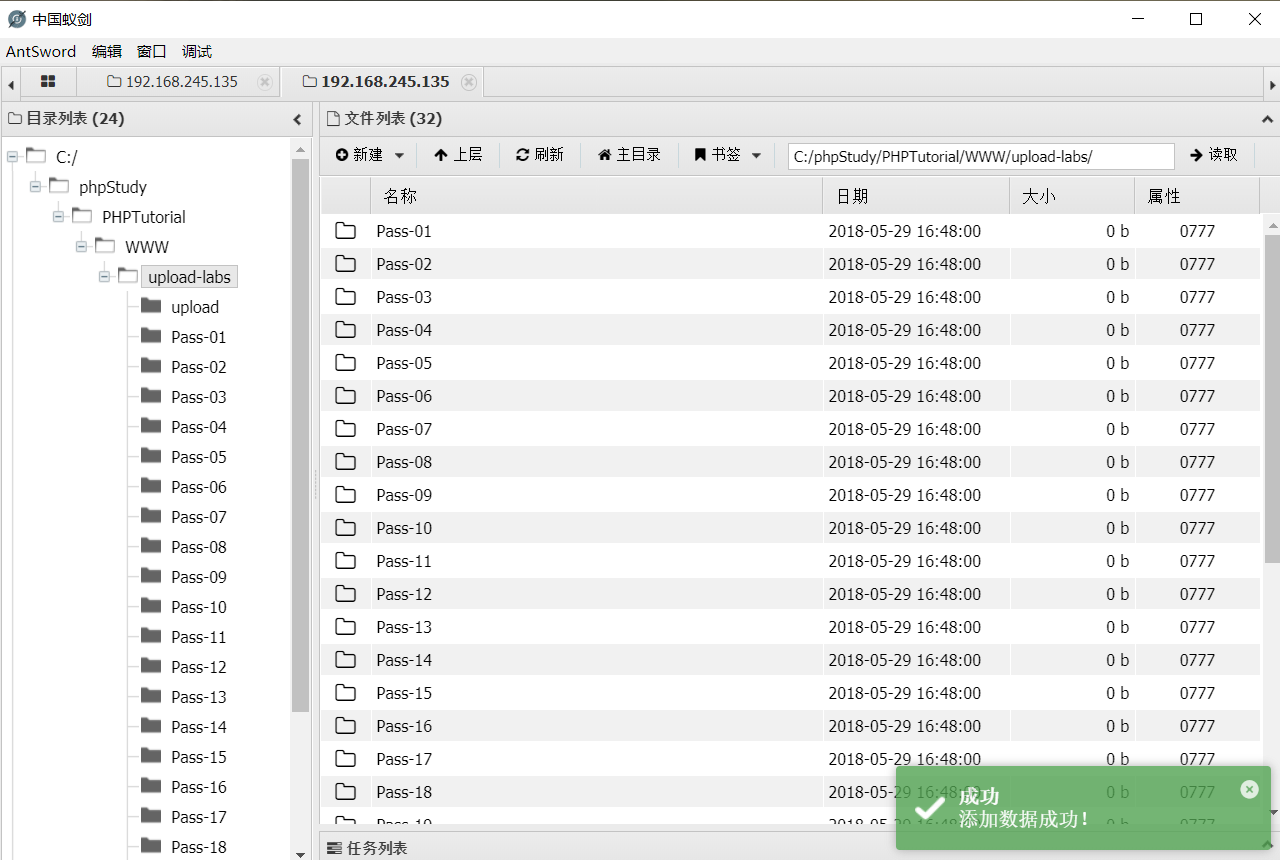

修改完以后蚁剑连接正常

另外,这种攻击方式也成为黑名单绕过

pass4

.htaccess文件

很多后缀都限制住了,这道题把我难到了,无奈看了wp,学习到了一个新知识:.htaccess文件

前提是服务器有相关的配置

在这道题我们需要利用.htaccess文件

如果在一个黑名单中添加了很多后缀名,唯独没有对htaccess过滤,可以直接上传.htaccess来设置使用php解析任意文件。

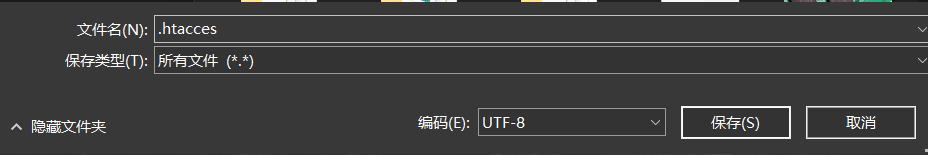

先创建一个文件,用记事本打开

里面写入内容

<FilesMatch "\.jpg"> SetHandler application/x-httpd-php </FilesMatch>

然后另存为所有文件格式

然后到网站上传

上传完以后再上传一句话木马图片

用bp抓包

在重发器中找到文件上传的地址

连接到蚁剑