一、hard-misc

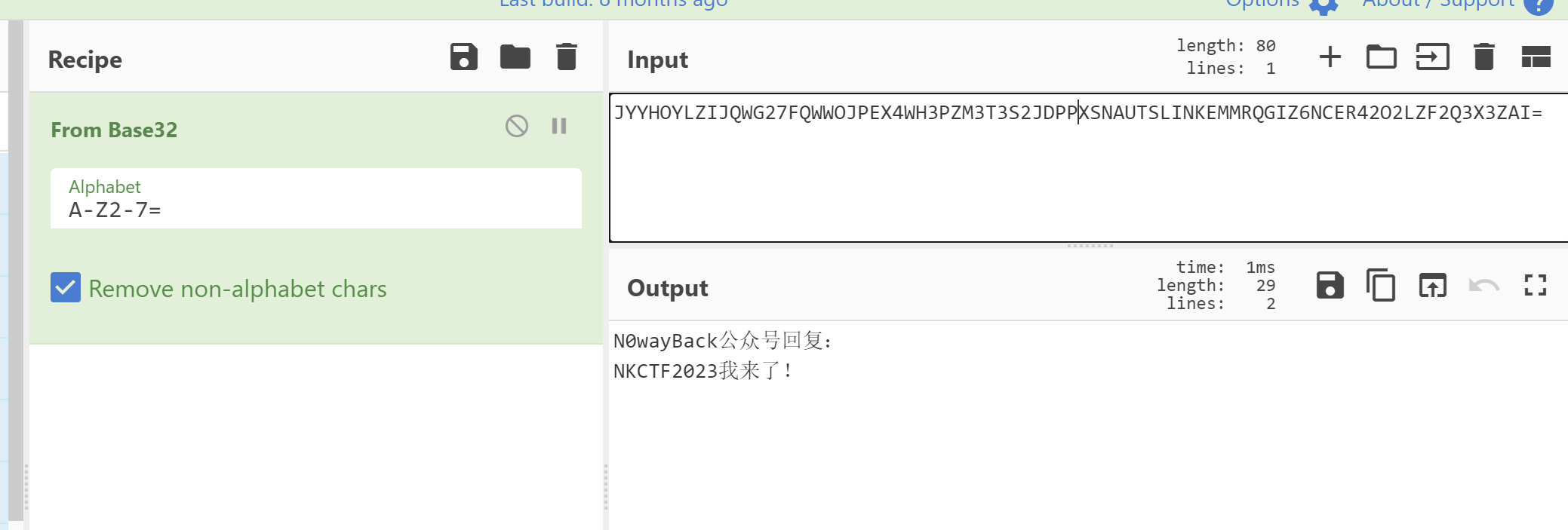

1.base32在线解码,得到公众号回复指定内容,得到flag

二、blue

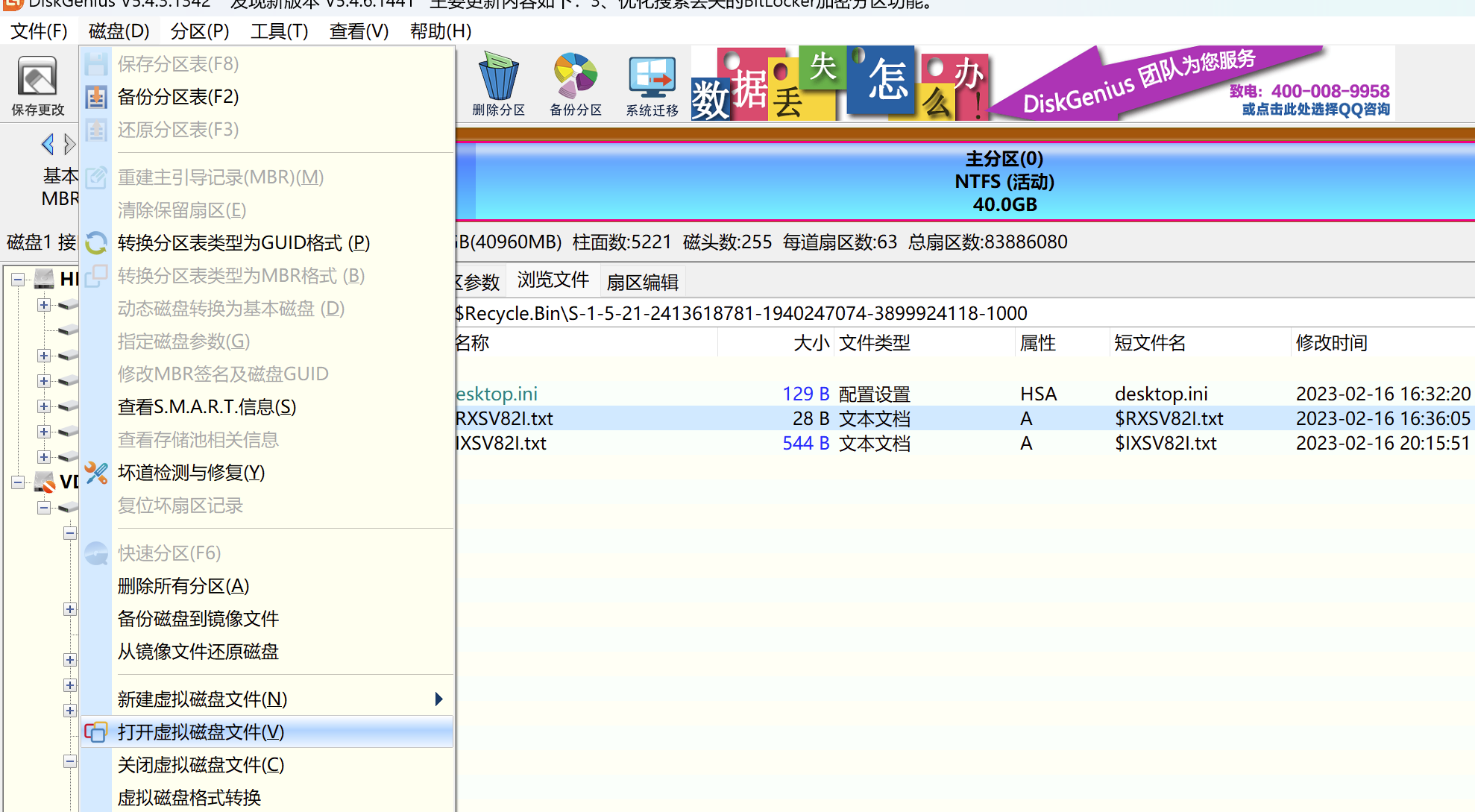

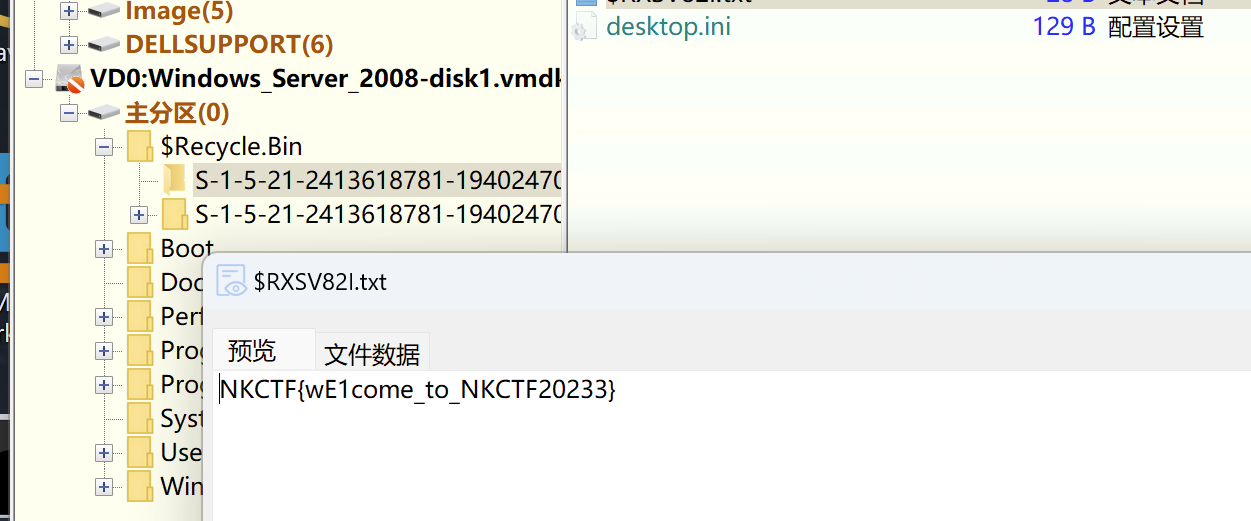

1.使用DiskGenius挂载虚拟磁盘

2.在文件夹中找一找,在主分区的目录下找到含有flag的txt

三、三体

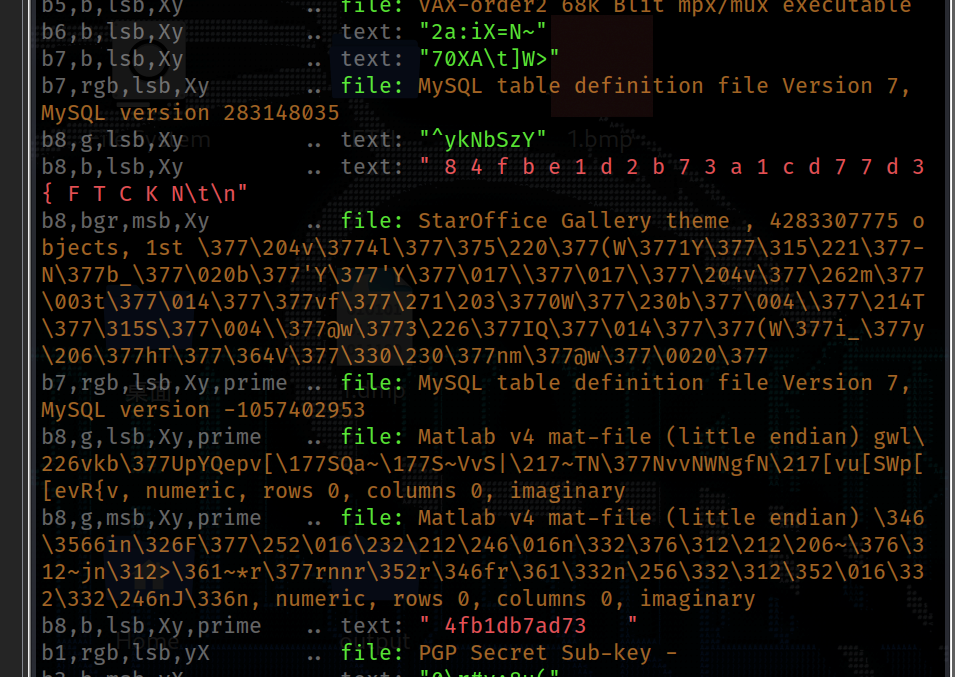

1.观察图片颜色,猜测通道中有数据,使用zsteg分析一下bmp文件

zsteg -a 1.bmp

2.发现b8,b,lsb,xy这一通道有规则的数据,使用zsteg直接导出该通道的数据

zsteg 1.bmp -E b8,b,lsb,xy > 1.txt

3.得到的文件中有flag

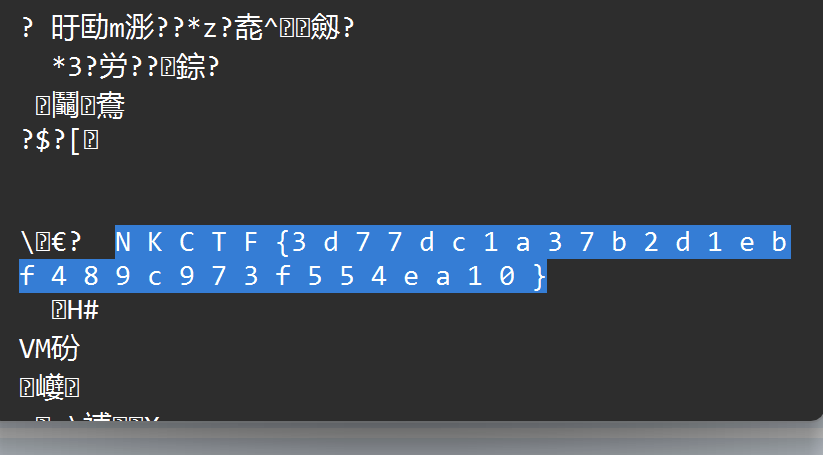

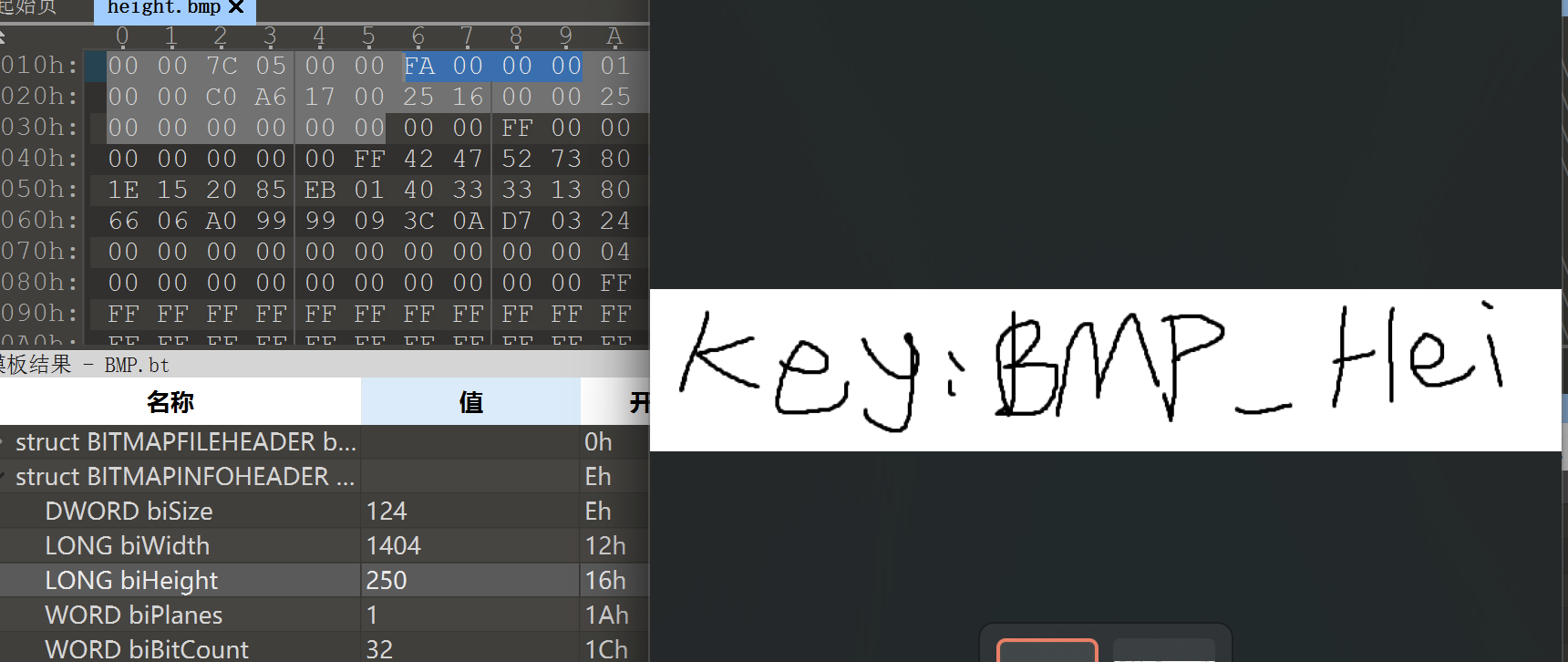

四、easy_bmp

1.flag.rar显示加密,猜测两张bmp文件的名字具有提示作用,先看height.bmp,010打开,高度调到250(试出来的),得到bmp文件完整内容

2.再看width.bmp文件,猜测宽度和height.bmp的一样,直接改,得到key的后半段

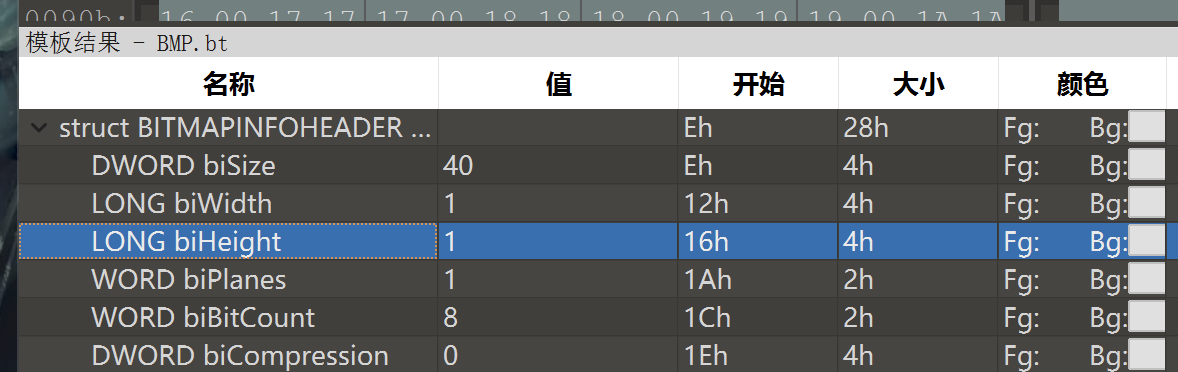

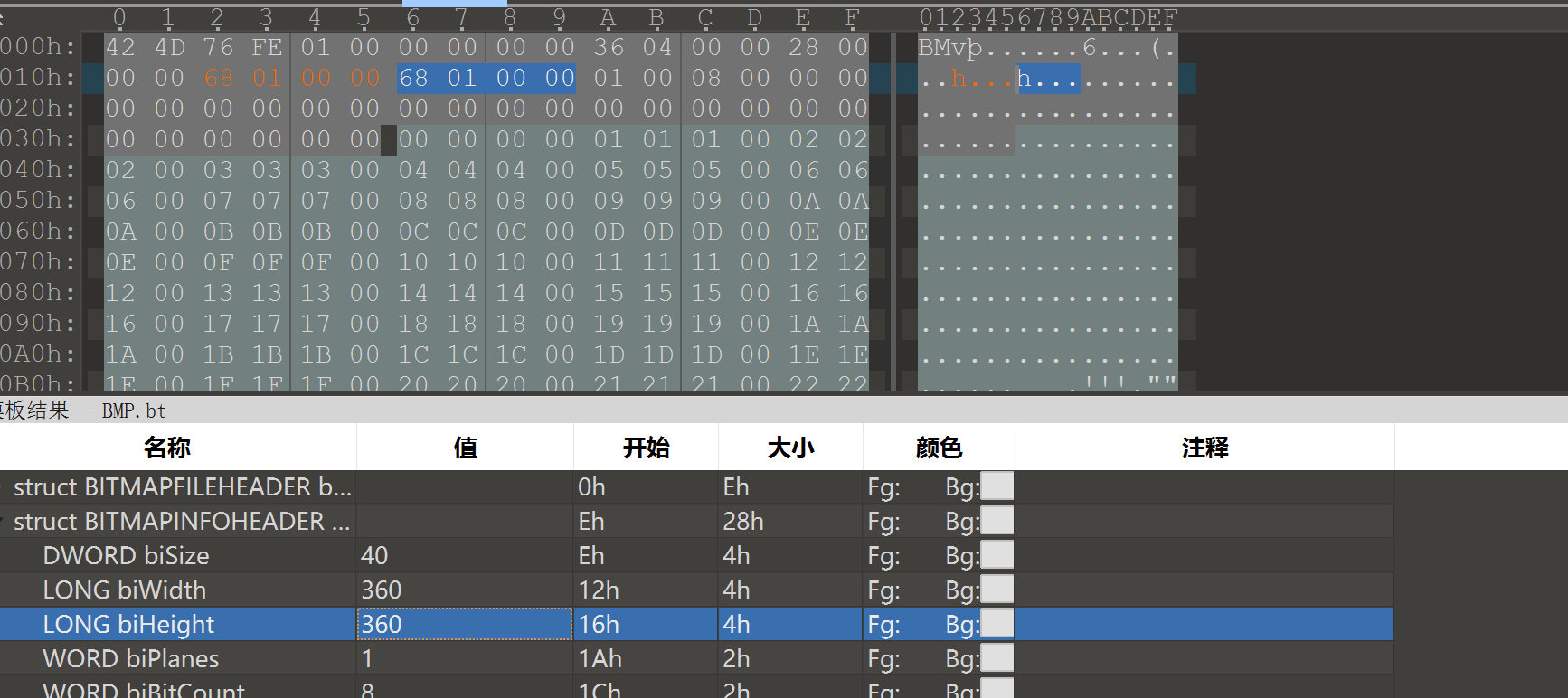

3.得到一个flag.bmp,感觉像素有问题,010打开看一下宽高,都是1

4.改宽高,刚开始纯粹猜的,猜一些常见的数字,最后宽高都是360,用脚本也可以https://blog.csdn.net/zip471642048/article/details/121998766

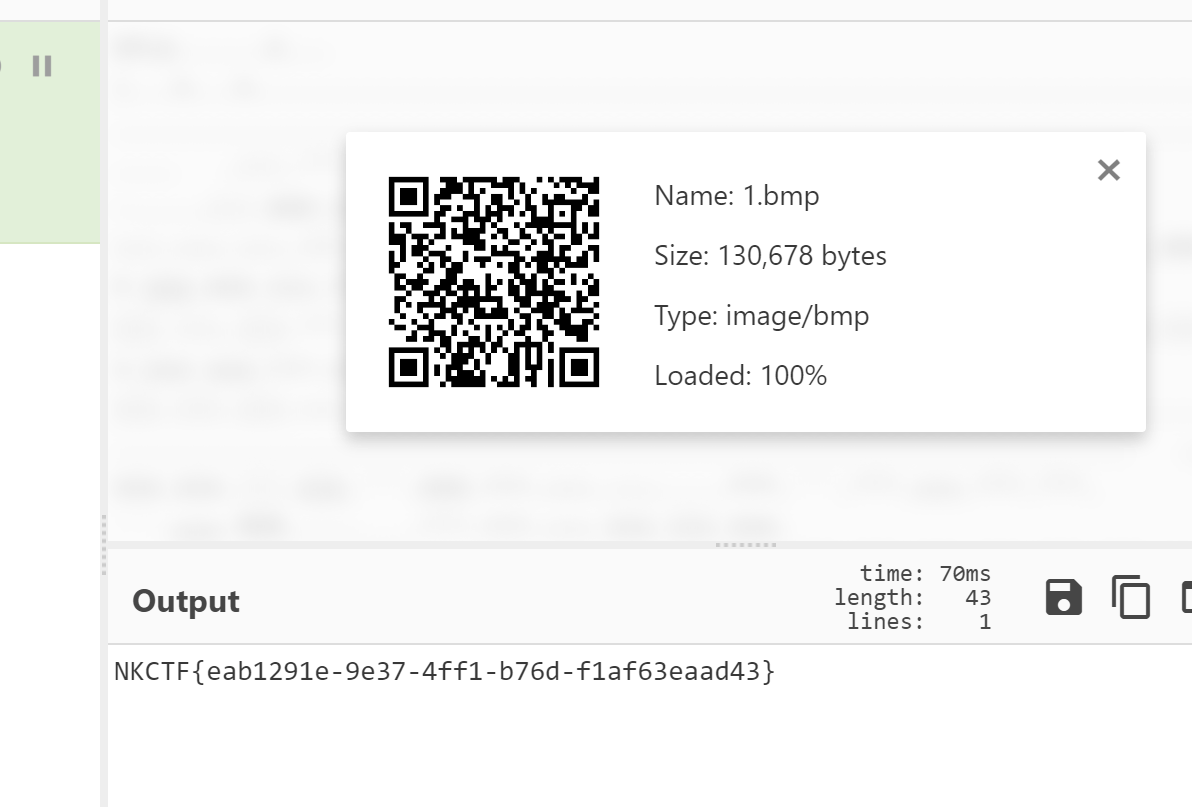

5.得到一个二维码,用厨师帽扫一下,得flag

五、easy_rgb

1.rgb.rar是加密的,key文件中是180张png,使用montage和gaps进行拼图(参数需要自己去试)

montage ./*.png -tile 30x6 -geometry +0+0 key.png

python3 gaps --image=key.png --size=125 --save

2.得到key,打开rar,分别得到r、g、b三个txt,里面内容都很像十六进制,猜测是根据rgb的顺序每次取一位放在一起,写个脚本试一下

点击查看代码

f1 = open('./r.txt', 'r')

f2 = open('./g.txt', 'r')

f3 = open('./b.txt', 'r')

f4 = open('./result.txt', 'w')

data = []

for i in range(149):

f4.write(f1.read(1))

f4.write(f2.read(1))

f4.write(f3.read(1))

f4.close()

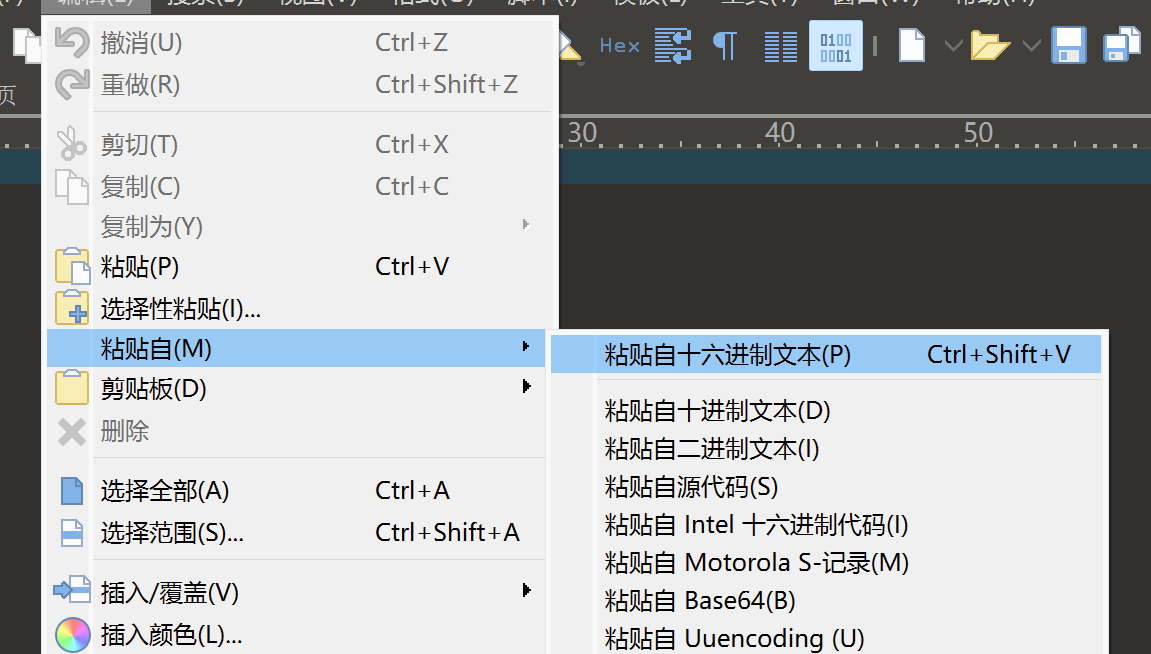

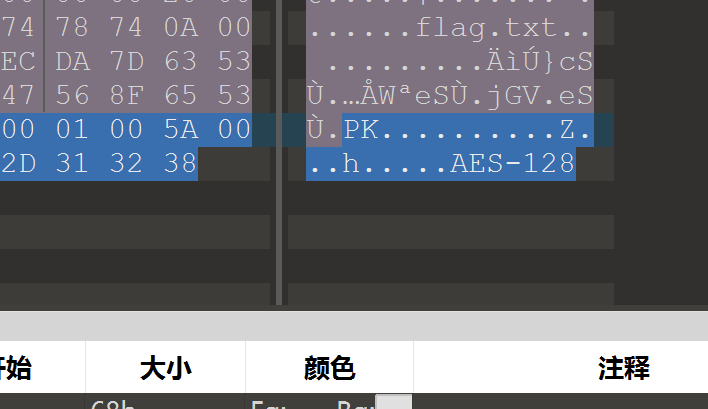

3.得到的是504b0304开头,很明显是zip的源码,使用010处理一下

4.得到flag.txt,结尾有提示

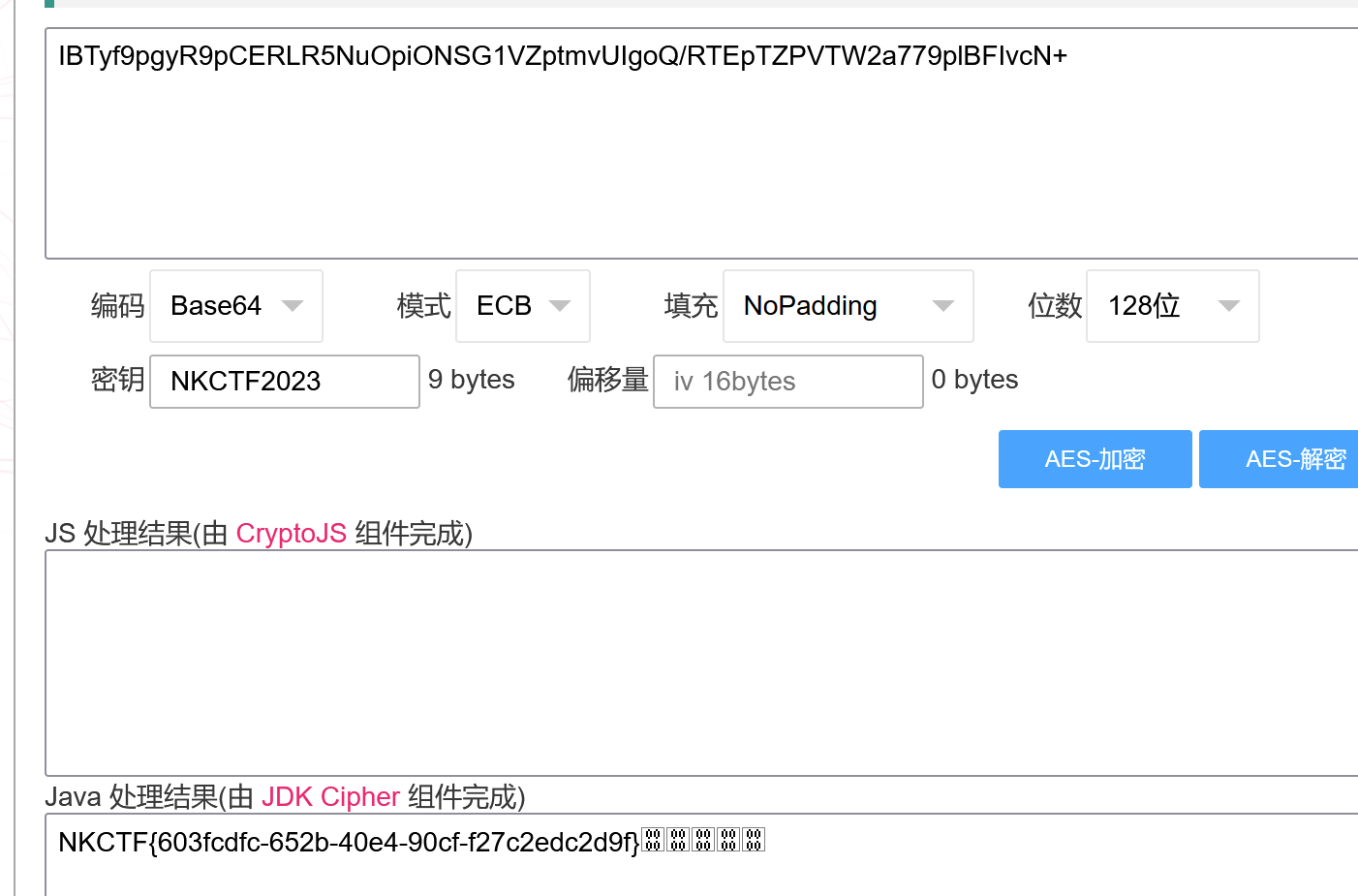

5.在线解密,需要密钥(密钥与rar的密码相同),得到flag

六、easy_word

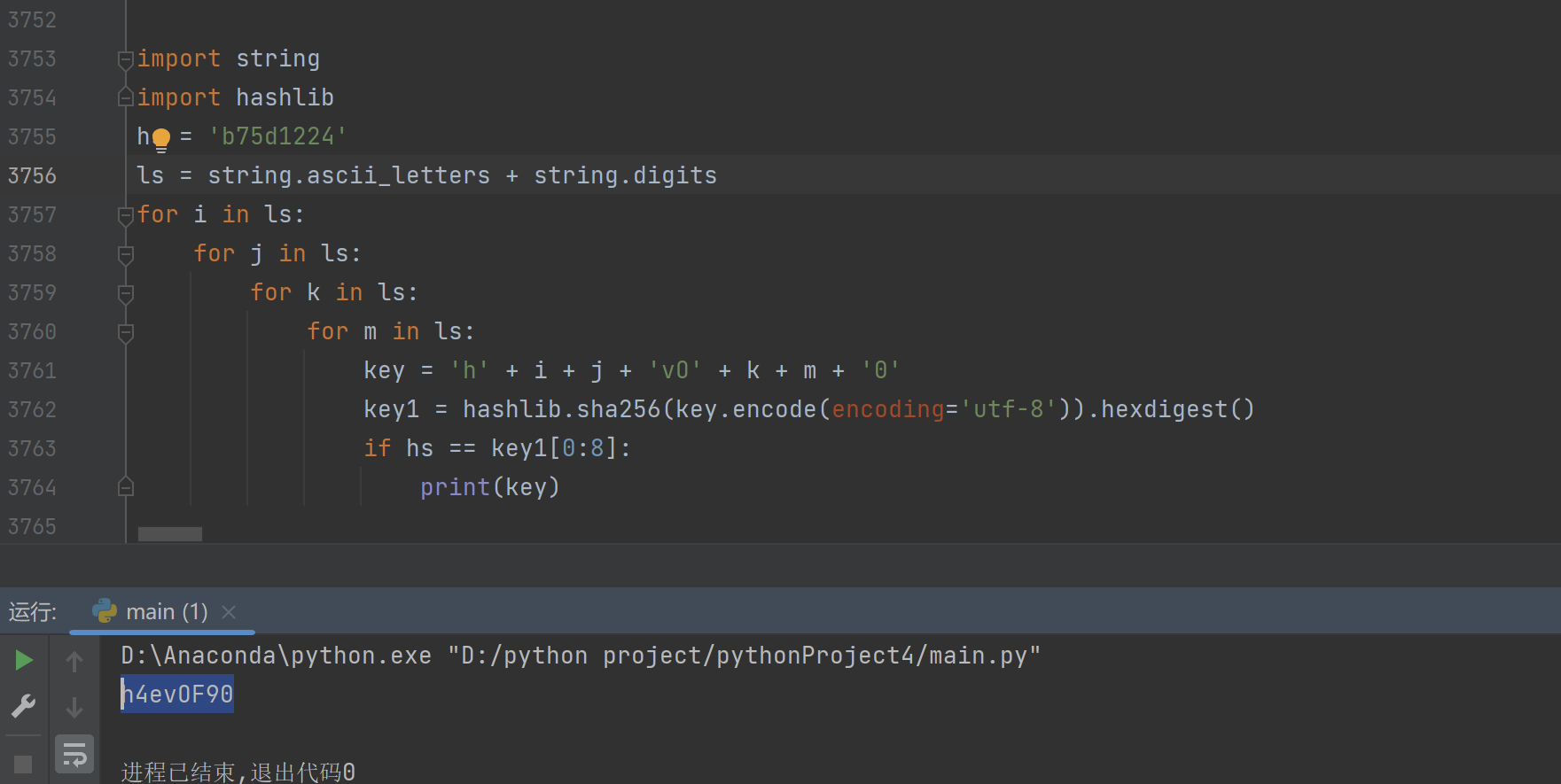

1.得到一个需要密码打开的docx,压缩包的备注里有密码提示,写个脚本爆破,得到密码

点击查看代码

import string

import hashlib

hs = 'b75d1224'

ls = string.ascii_letters + string.digits

for i in ls:

for j in ls:

for k in ls:

for m in ls:

key = 'h' + i + j + 'vO' + k + m + '0'

key1 = hashlib.sha256(key.encode(encoding='utf-8')).hexdigest()

if hs == key1[0:8]:

print(key)

h4evOF90

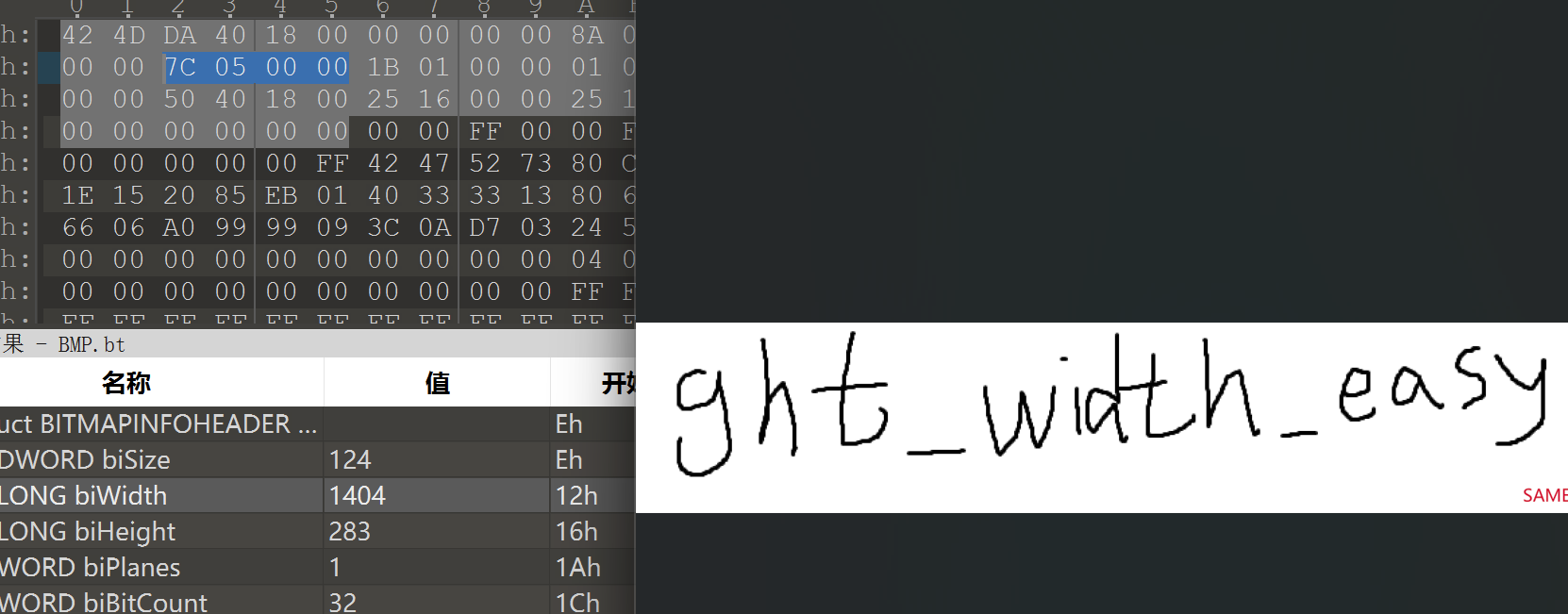

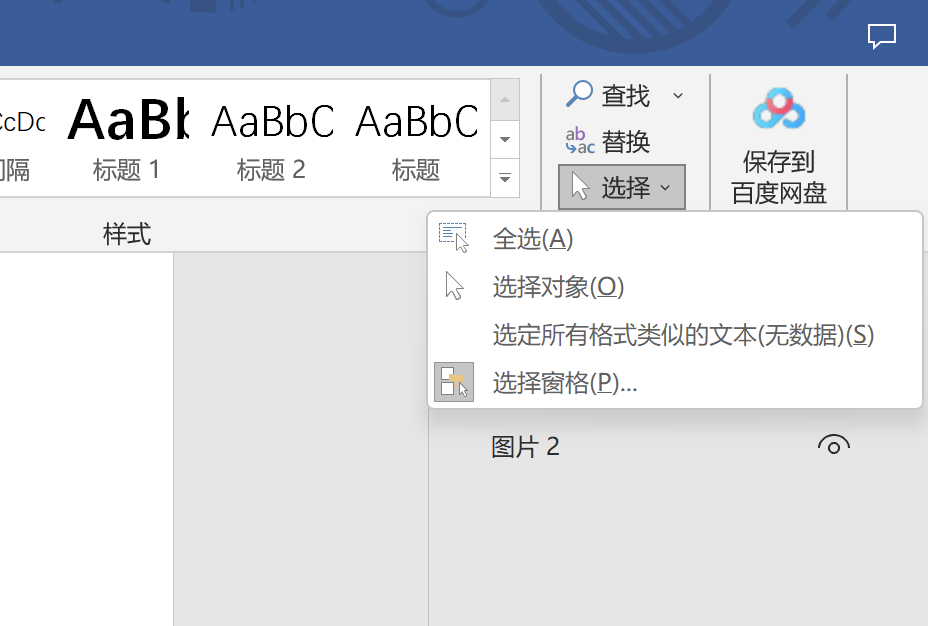

2.打开后得到的都是Flag is not here!和fake flag,查看一下是否有隐藏字符和图片,开始-选择-选择窗格-全部显示

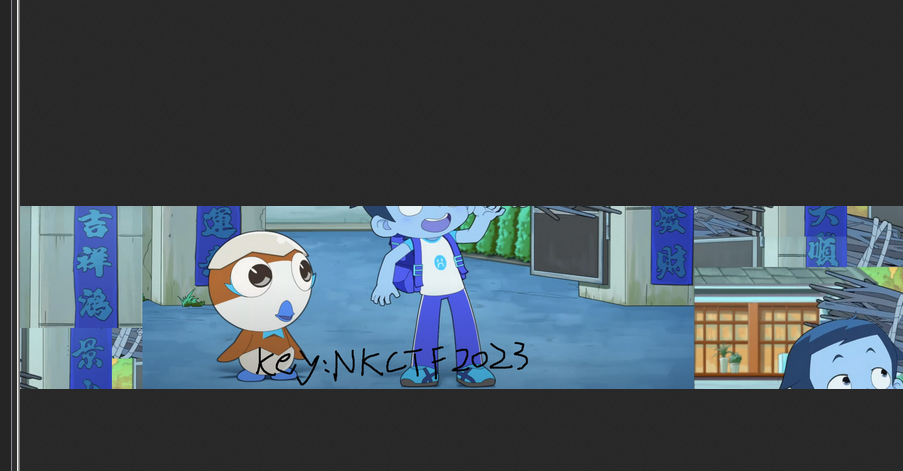

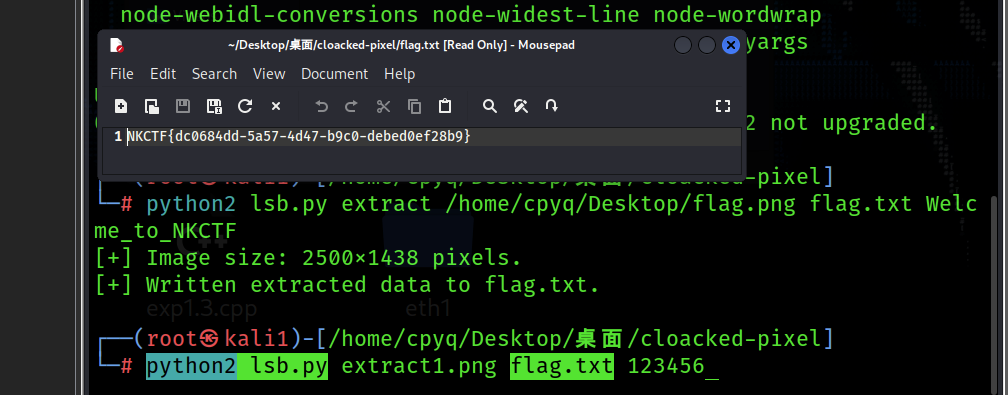

3.发现了一张图片,上面有key,猜测是LSB隐写,因为有密码,所以使用cloacked-pixel进行解密

python2 lsb.py extract /home/cpyq/Desktop/flag.png flag.txt Welcome_to_NKCTF

4.得到的flag.txt中就是flag

七、first spam of rabbit year

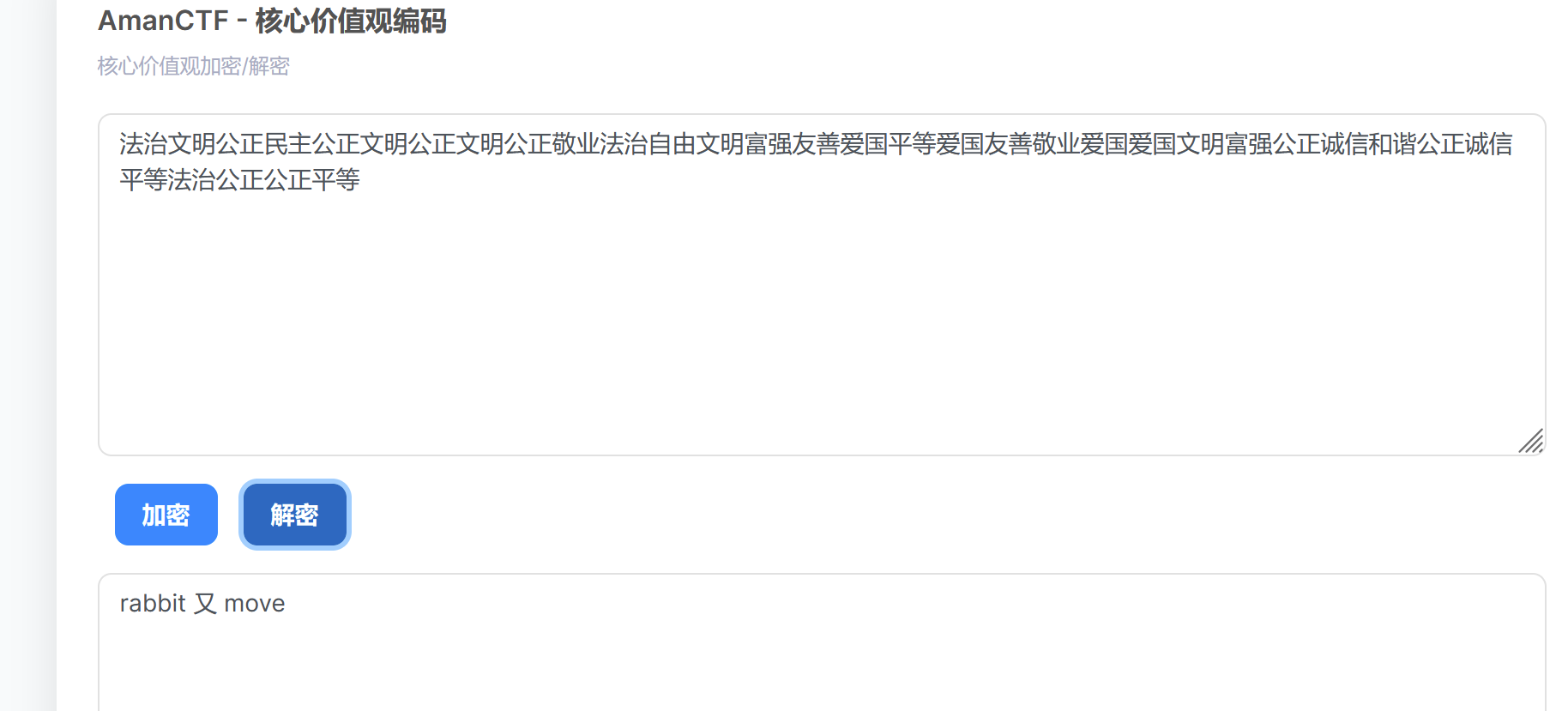

1.txt文档,最后一行有核心价值观,解密后为rabbit 又 move

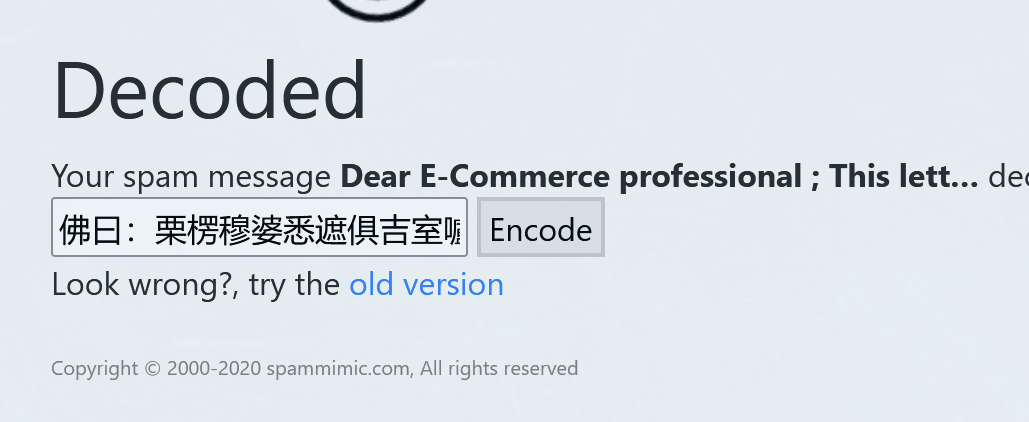

2.根据题目名字找找有没有有关垃圾邮件内容解密的网站,https://www.spammimic.com/decode.cgi 在线解密

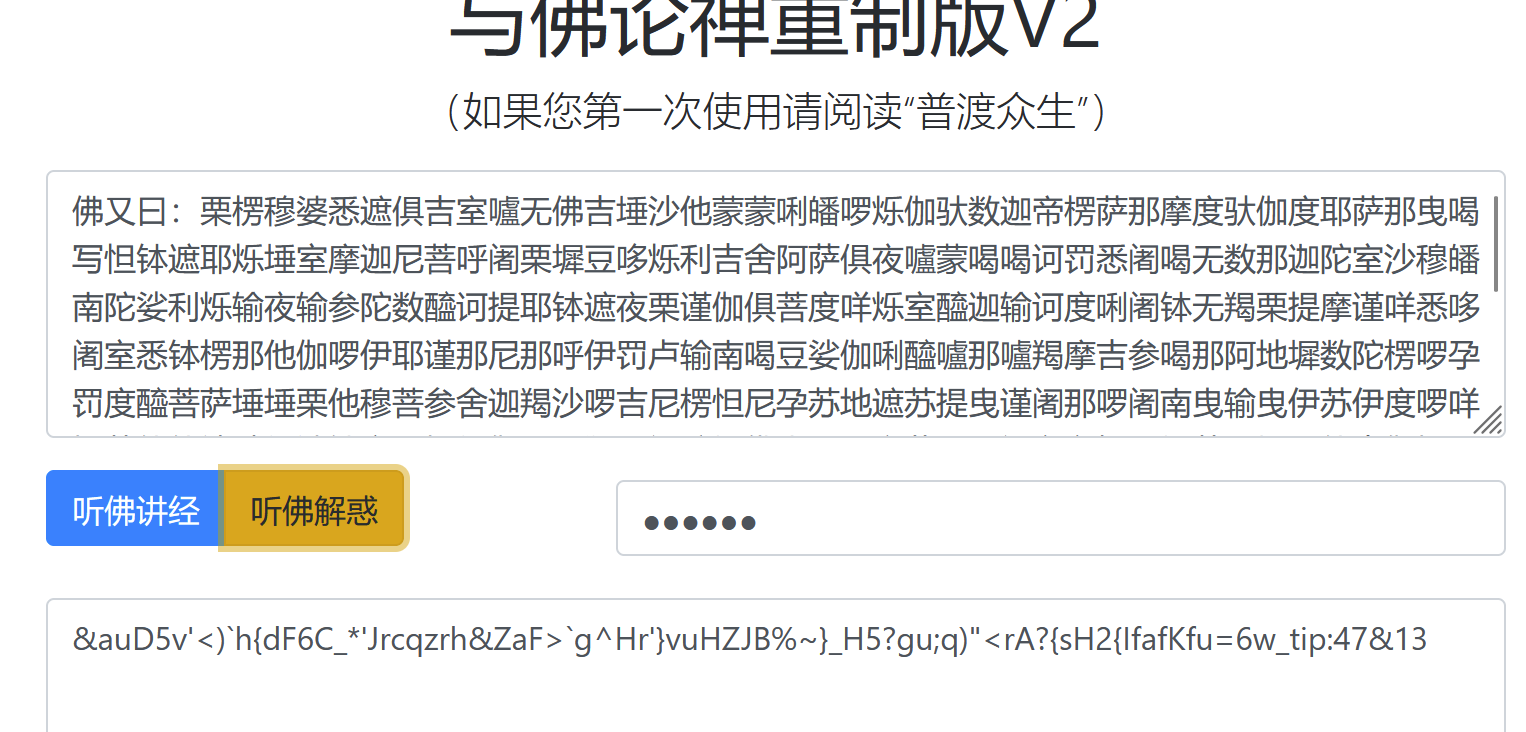

3.得到佛曰,与佛论坛继续在线解密,普通的无法解密,找到一个有密码的,密码就是rabbit(之前解密得到的),得到字串

https://tools.takuron.top/talk-with-buddha/

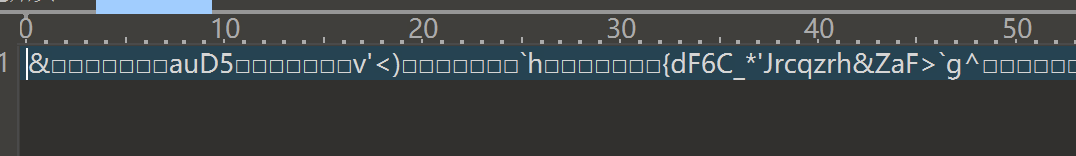

4.复制到txt中,发现有隐藏字符,猜测是零宽度隐写,vim看一下字符类型

5.在线解密一下,得到隐藏字符

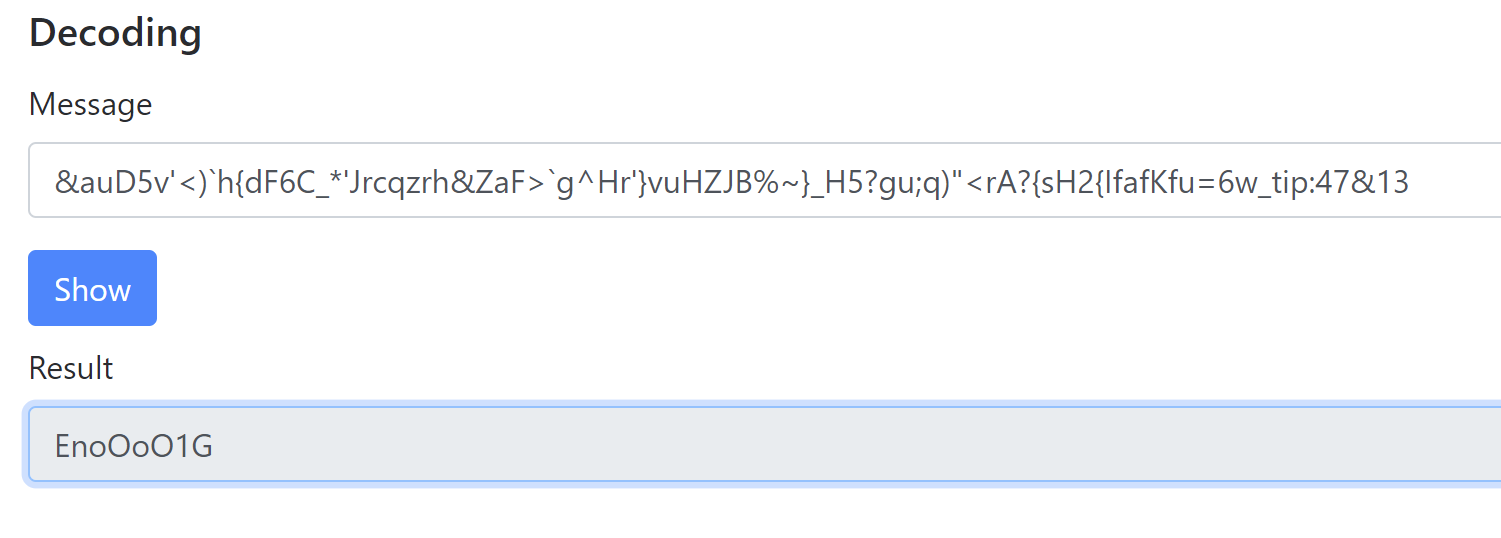

6.根据之前的txt的字串末尾的提示,试一下rot13和rot47,解密成功

RabBbB1T

7.再将去掉零宽度字符的txt字串进行rot47解密,得到解密结果

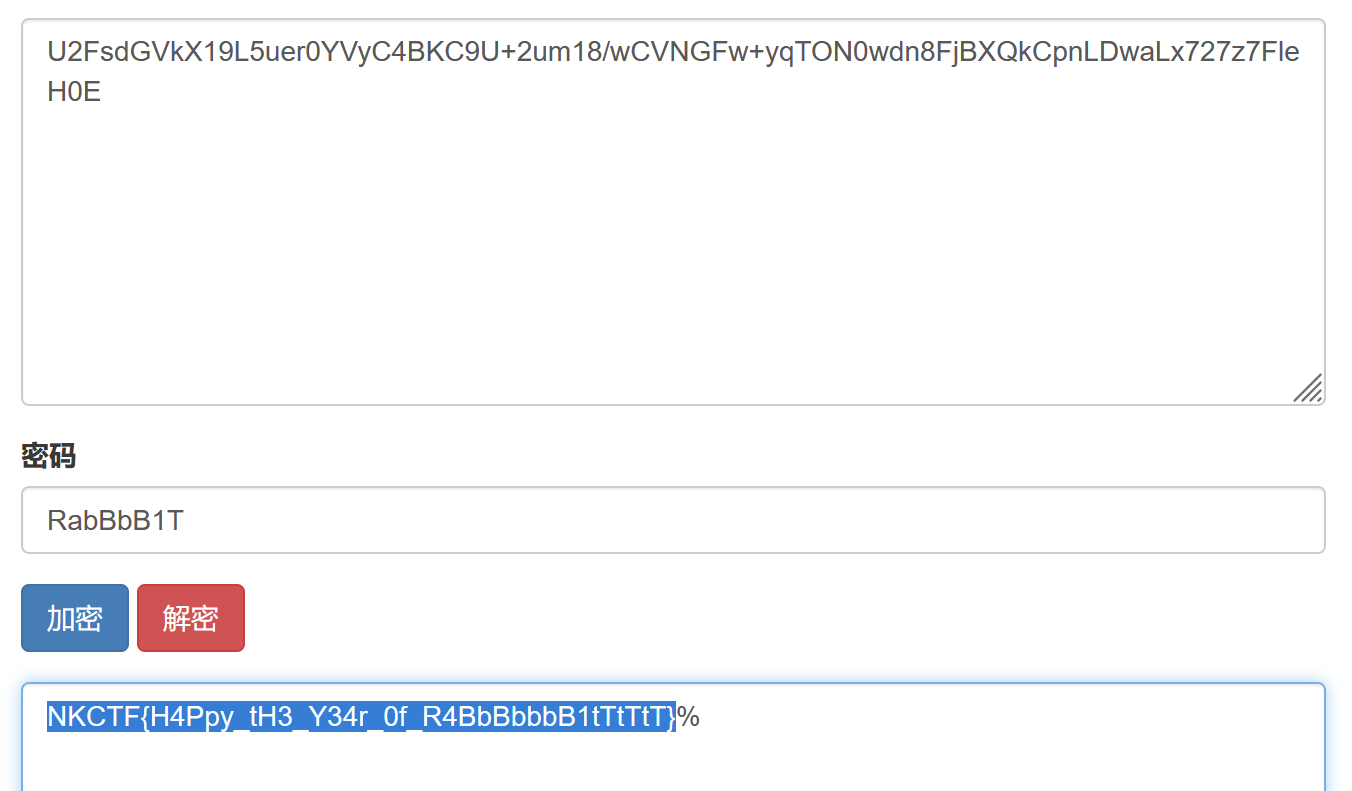

U2FsdGVkX19L5uer0YVyC4BKC9U+2um18/wCVNGFw+yqTON0wdn8FjBXQkCpnLDwaLx727z7FleH0E

8.接着rabbit解密,密钥就是RabBbB1T,得到flag

NKCTF{H4Ppy_tH3_Y34r_0f_R4BbBbbbB1tTtTtT}